SSO(シングルサインオン)のログインとその誤解

世界中で働くほとんどの人がそうであるように、私は仕事用と個人用でメールのユーザー名とパスワードを使い分けています。そして、テクノロジー企業のソーシャルメディア運用担当者なら誰でもそうであるように、私も 1 日を通じて Twitter、Facebook、そして LinkedIn のアカウントを個人用と Okta の公式アカウントの両方を使用して定期的にチェックしています。複数のデジタルアイデンティティを使う多くの人が「アイデンティティ管理の危機」に直面していますが、私の場合はその意味が少し違います。私が考えるアイデンティティ管理の危機の本質は、異なるプラットフォームで各資格情報セットの状況を把握しつつ、複数のアカウントのセキュリティを確保できているかどうか、という点にあります。このようなアイデンティティに関する問題の解決策として、さまざまなサイトでのパスワードの使い回しがよく見受けられますが、これは非常に危険な行為です。

最新のレポートによると、91% のユーザーが複数のプラットフォームでのパスワードの使い回しが危険だと認識しているにもかかわらず、パスワードを使い回しているユーザーの割合は 61% にも上ります。このパスワード問題に対する一般的な解決策として多くの企業で採用されているのが、SSO(シングルサインオン)です。SSO とは、個々のアプリケーションの整合性を損なうことなく、複数のアカウントを安全かつ簡単に管理するための方法です。

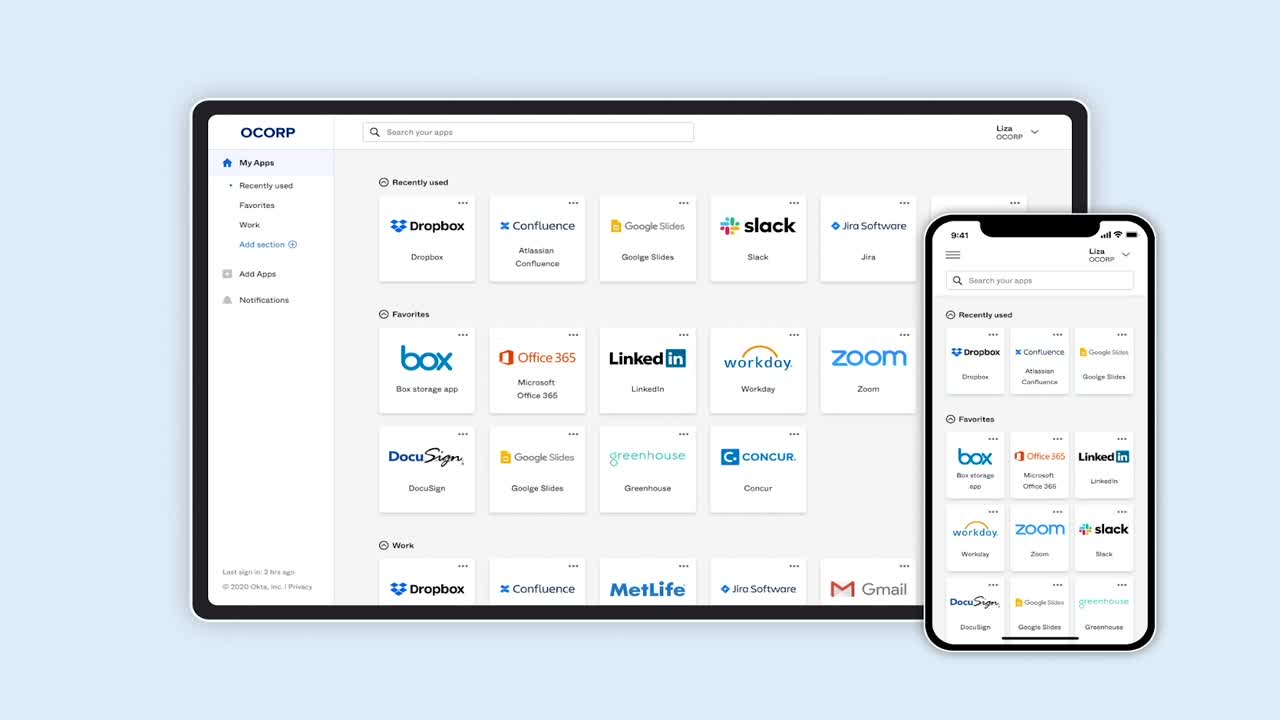

SSO を使えば、ユーザーは 1 組のユーザー名とパスワードを使って複数のアプリケーションにアクセスできます。各アプリケーションにそれぞれログインする必要がなく、Okta にログインするだけで、個人用でも仕事用でも必要なアプリケーションすべてにアクセスできます。Okta Identity Cloudはアイデンティティとモビリティ管理で生じるセキュリティやプロビジョニングなどの新たなニーズに対応すべく進化してきましたが、それでも SSO がOkta のアイデンティティソリューションの柱であることは変わりません。

テクノロジーのコミュニティでは、多くの人がアイデンティティ管理に SSO を使うことの重要性を理解しているにもかかわらず、まだいくつかの誤解が存在します。ここでは、SSO に関するいくつかのよくある誤解と、アイデンティティ管理とすべてのアプリケーションのアクセス管理において SSO が有効なアプローチである理由について説明します。

パスワードマネージャーと同等の役割を果たす SSO(シングルサインオン)

SSO(シングルサインオン)プラットフォームにはパスワードマネージャーと同じ機能がいくつかありますが、明らかな違いもあります。SSO では単一のログインソリューションが提供されるため、複数のパスワードを覚える必要がありません。この点はパスワードマネージャーと同じです。そして、履歴に資格情報を保存しておけば、あらゆるシステムに自動的にログインできます。しかし、SSO の機能はそれだけではありません。アプリケーションごとにきめ細かく権限を付与し、IT 部門が各機能を監視して企業のポリシーに対応させることで、セキュリティを強化することもできます。このため、企業が攻撃に対して脆弱であるかどうかをユーザーが心配する必要はありません。

パスワードの条件が複雑であるため SSO ソリューションは不要

数年前と比べて現在はパスワードの条件が厳しくなっていますが、それだけでアカウントのセキュリティが確保できるわけではありません。あらゆるプラットフォームにはたいていパスワードに関する独自のルールがあるため、たとえ 1 つのパスワードに少し変化を加えても、異なるパスワードを覚えておくのは困難です。このため、ユーザーは複雑なパスワードを複数のアカウントで使い回すことが多いのです。しかし、これでは結果的に、すべてのアカウントの脆弱性が高まることになります。たとえば、誰かが Gmail などのパスワードを使い回しているアカウントのどれか 1 つにログインできたとします。すると、オンラインの銀行口座、生命保険、航空会社のマイレージサービスといった同じパスワードを使っている他のアカウントもすべて同様の脆弱性があることになるのです。

SSO があればパスワードは不要

パスワードの条件を複雑にしたり、脆弱性を解消したりしても、パスワードがハッカーやサイバー攻撃から身を守る第一の防衛手段であることに変わりはありません。安全なパスワードを使用していないということは、シートベルトを締めずに運転するのと同じです。シートベルトによって安全が確保されるわけではありませんが、シートベルトは衝突や車両事故から身を守るための最初の手段であり、装着すべきものです。同様に、パスワードの使用は不可欠ですが、万能ではありません。

SSO を使ってもログインする手間を省けず時間の節約にはならない

SSO の環境で必要なログインは、SSO ソリューションに対して 1 度きりです。アプリケーションごとにユーザー名とパスワードを入力したり、最悪の場合、パスワードのリセットをリクエストしたりする必要はありません。つまり、個々の PIN とパスワードをすべて覚えておかなくても、必要なアプリケーションにログインして重要な情報にアクセスできます。ログインの資格情報を思い出せないくて、必要な情報にアクセスしたくてもできないことほど、イライラすることはありません。企業に対するハッキングの増加に伴い、情報の安全を確保しながらその情報にアクセスできる必要があるのです。

SSO プラットフォームの導入は、ユーザーにとっても IT 部門にとっても長期的に効率の良いソリューションです。ユーザーが必要なツールに安全に接続して重要な業務を遂行できれば、企業の改革につながります。調査によると、企業が SSO 製品を導入すると、IT 部門のヘルプデスクに対するログイン関連の問い合わせが 50% 減少することが明らかになっています。この他にも、SSO の導入によりログインの効率が 50% 向上し、買収した企業の IT 環境の統合にかかる期間を 1/5 に短縮できます。ログイン関連の作業がなくなることで、IT 部門も企業のユーザーも、より効率的に時間を使い、より重要な業務に集中できるようになります。

シングルサインオンの詳細については、Okta Identity Cloudにアクセスしてホワイトペーパーをお読みください。Okta のシングルサインオン製品が、管理対象のあらゆるプラットフォームの効率とセキュリティをどのように向上させるかについてご確認いただけます

SSOのメリット

SSOの導入は、パスワードの使い回しによるリスクの回避や、シームレスなユーザーエクスペリエンスの提供など、さまざまなメリットを企業にもたらします。シングルサインオンには、以下のような主なメリットがあります。

- 攻撃対象領域の削減: SSOは、「パスワード疲れ」や問題あるパスワード使用を解消します。つまり、ビジネスにとっては フィッシングに対する脆弱性が即座に低下します。ユーザーは強力なパスワードを1つ記憶するだけで済み、時間もコストもかかるパスワードのリセットを削減できます。

- シームレスで安全なユーザーアクセス: SSOは、ユーザーがいつ、どこからアプリケーションにアクセスしたかをリアルタイムで把握するので、企業はシステムの整合性を保護できます。また、SSOソリューションは、企業所有のデバイスを従業員が紛失するなどのセキュリティリスクにも対応し、ITチームはアカウントや重要データへのデバイスのアクセスを即座に無効にすることができます。

- ユーザーアクセス監査の簡素化: 絶えず変化するビジネス環境においては、機密データ/リソースへの適切なレベルのアクセスを適切なユーザーに確保することが難しいこともあります。SSOソリューションを使用すると、ユーザーの役割、部門、および役職レベルに基づいてユーザーのアクセス権を構成できます。これにより、アクセスレベルの透明性と可視性が常に保証されます。

- ユーザーの権限強化と生産性向上: 業務を完了するために必要なアプリケーションへの迅速かつシームレスなアクセスに対して、ユーザーからの要求が高まっています。要求に手動で対処することは骨の折れるプロセスであり、ユーザーのフラストレーションを高めるだけです。SSO認証により、手動の監視が不要になり、ワンクリックで数千ものアプリに即座にアクセスできます。

- 将来に対応: SSOは、企業とユーザーを保護するための第一歩です。組織はSSOを基盤として、多要素認証(MFA)の導入、アイデンティティプルーフィング、リスク評価、同意管理ツールの組み込みといったセキュリティのベストプラクティスを追加で実装します。それにより、コンプライアンスのニーズに対応し、不正行為を軽減できます。最初にSSOを導入することで、ビジネスを将来のセキュリティに対応させるための適切なスタートを切ることができます。

SSOの課題

SSOはユーザーフレンドリーで便利ですが、管理や導入が適切に行われない場合にはセキュリティ上のリスクが生じる可能性があります。SSOには次のような課題があります。

ユーザーアクセスのリスク: ユーザーのSSO資格情報にアクセスできるようになった攻撃者は、ユーザーが権限を持つすべてのアプリにもアクセスできます。したがって、パスワードにとどまらない追加の認証メカニズムを導入することが重要です。

潜在的な脆弱性: SAMLとOAuthには、攻撃者が被害者のWeb/モバイルアカウントへの不正アクセスを可能にする脆弱性が発見されています。したがって、製品でこれらのインスタンスに対応し、追加の認証要素とアイデンティティガバナンスをSSOに組み合わせているプロバイダーと連携することが重要です。

アプリの互換性: アプリがSSOソリューションと効果的に統合されるように設定されていないことがあります。アプリケーションプロバイダーは、SAML、Kerberos、OAuthのいずれを使用する場合でも真の意味でのSSO機能を備えている必要があります。そうでなければ、SSOソリューションはユーザーにとって覚えるパスワードがもう1つ増えるだけというのものとなり、包括的な保護を提供しません。

SSOは安全か?

SSOのベストプラクティスに従うと、信頼性の高いSSOソリューションによってセキュリティが大きく向上します。これにより、以下が保証されます。

- ITチームはSSOを活用して、ユーザーの動作に適応する一貫したセキュリティポリシーでユーザーを保護しながら、ユーザー名とパスワードの管理を簡素化できます。

- 組み込みのセキュリティツールは、悪意のあるログイン試行を自動的に識別してブロックし、ビジネスネットワークの安全性を向上させます。

- 組織は、SSOと連携してMFAなどのセキュリティツールを導入でき、ユーザーのアクセス権と特権を迅速に監視できます。

さらに、実績のあるプロバイダーのSSOソリューションが提供する、検証されたセキュリティプロトコルと大規模サービスによって、企業は安心感を得られます。

アイデンティティアクセス管理(IAM)におけるSSOの役割

IAMはユーザーアクセスのあらゆる側面の管理に役立ち、SSOはその広範なアイデンティティ領域の一角を成します。SSOは、ユーザーアイデンティティを検証し、適切なアクセス許可レベルを提供する上で不可欠です。しかしそれには、アクティビティログ、アクセス制御を可能にするツール、ユーザーの行動を監視するプロセスと統合する必要があります。

IDaaS(サービスとしてのアイデンティティ)ソリューションは、Single Sign-On, Adaptive MFA, and Universal Directoryなど、IAMのあらゆる側面を1つのパッケージで提供します。これにより、セキュリティ、プロビジョニング、ワークフローが簡素化され、ユーザーエクスペリエンスが向上し、組織は時間とコストを節約できます。

SSOプロバイダー選びで重視すべきこと

SSOプロバイダーを選択する際には、市場における幅広いオプションを検討することになります。プロバイダーには、以下の主な機能を提供することが求められます。

あらゆるアプリケーションへのアクセス: 最善のSSOプロバイダーは、市場のすべての主要アプリとの統合をサポートします。プロバイダーを評価する際には、アクセスできるアプリケーションと統合の幅と深さの両方に注目しましょう。そして、エンタープライズ/SaaS/Webアプリケーションからネットワークリソースまであらゆるものとの統合を可能にするかを確認する必要があります。

SSOのカスタマイズ: 最新のSSO製品は、各ユーザーのニーズを満たすため、アクセス権限を持つ関連アプリのみを表示するダッシュボードを提供する必要があります。ダッシュボードには、企業のブランディングのニーズを満たし、すべてのブランドサイトにわたってブランドの一貫性と継続性を確保するためにカスタマイズ可能であることが求められます。

MFAの統合: ユーザー名とパスワードだけに依存しないことが重要です。したがって、任意のMFAソリューションと統合し、場所、リスクプロファイル、挙動などのユーザーのコンテキスト要因を捕捉できるSSOプロバイダーを選択する必要があります。ユーザーのアイデンティティを確認する追加情報の提供をユーザーに要求することで、セキュリティが強化されます。

監視とトラブルシューティング: 効果的なSSOプロバイダーは、組織がハイブリッドか完全にクラウドかを問わず、IT環境全体でパフォーマンスの問題を迅速に特定して解決するのに役立つ監視ツールを提供する必要があります。

Okta Single Sign-Onは、7,000以上の人気アプリへのシームレスな統合を提供します。また、SSOの使用を開始する上で、エンドユーザーのエクスペリエンスも参考になります。