So ähnlich die Begriffe Authentifizierung und Autorisierung auch klingen mögen, bei der Identitäts- und Zugriffsverwaltung (Identity and Access Management, IAM) bezeichnen sie zwei grundverschiedene Sicherheitsprozesse.

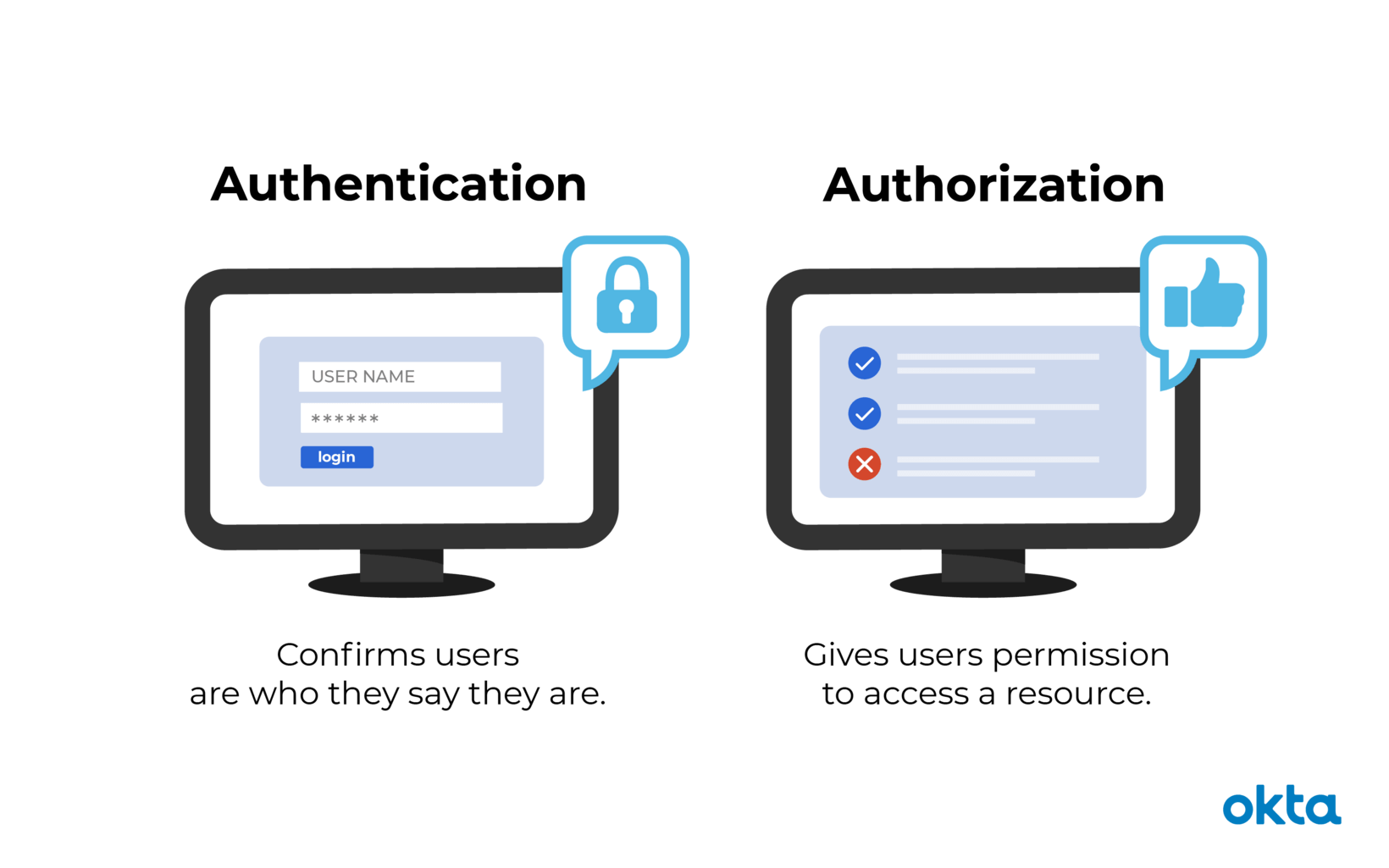

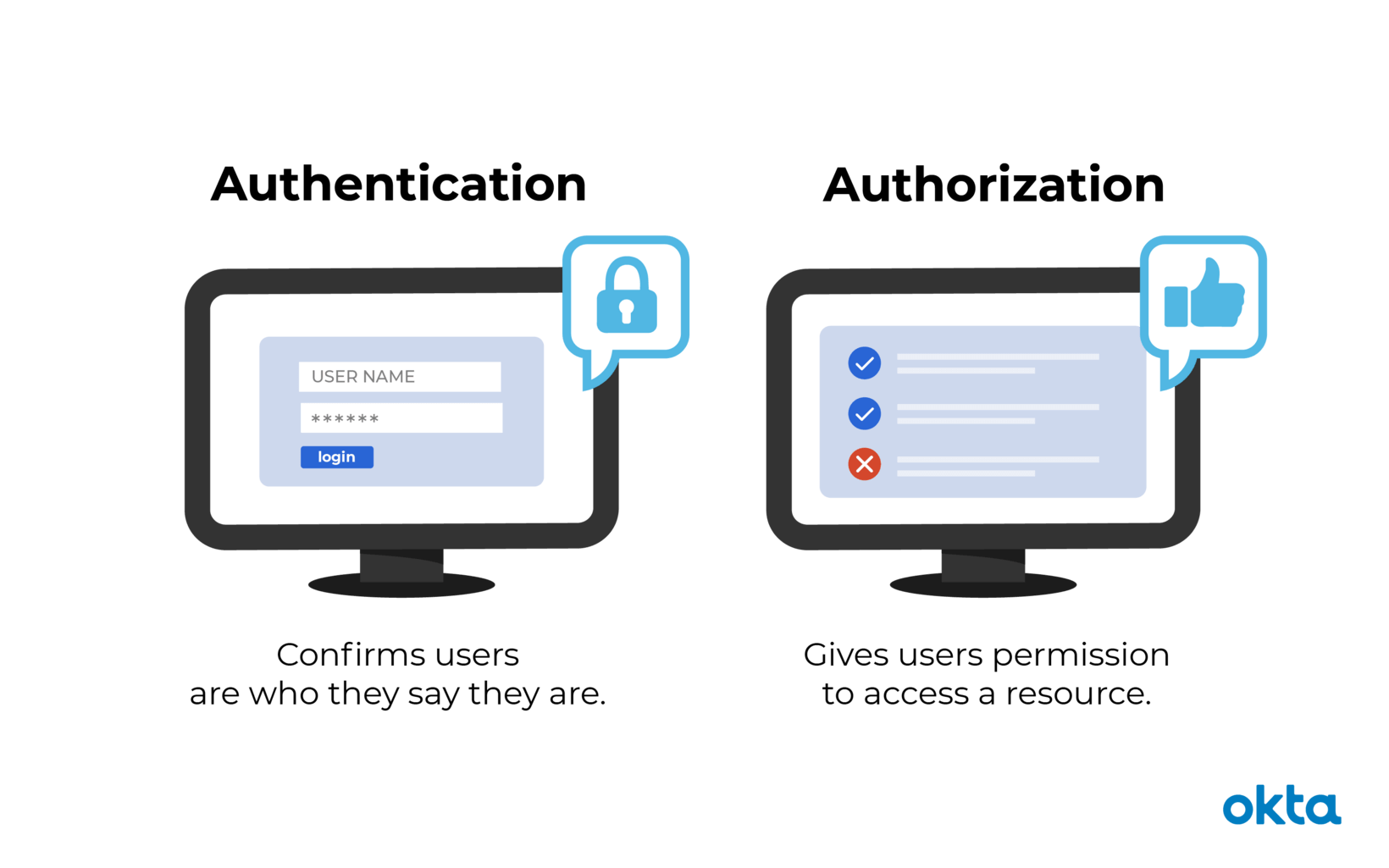

Durch Authentifizierung wird bestätigt, dass Benutzer die sind, die sie zu sein vorgeben, während diese Benutzer per Autorisierung die Erlaubnis erhalten, auf Ressourcen zuzugreifen.

Was ist Authentifizierung?

Bei der Authentifizierung wird überprüft, ob Benutzer auch die sind, die sie zu sein scheinen. Das ist der erste Schritt in jedem Sicherheitsprozess.

Autorisierung ist zum Beispiel notwendig, wenn jemand eine Datei von einem Server herunterladen möchte oder Administratorzugang zu einer Anwendung erhalten soll.

Die Authentifizierung kann mithilfe folgender Faktoren erfolgen:

- Passwörter: Benutzernamen und Passwörter sind nach wie vor die häufigsten Authentifizierungsfaktoren. Wenn ein Benutzer die richtigen Daten eingibt, geht das System davon aus, dass die Identität gültig ist, und gewährt den Zugang.

- Einmalige PINs: Damit ist der Zugriff nur für eine Sitzung oder Transkation möglich.

- Apps für die Authentifizierung: Der Zugriff wird über Sicherheitscodes gewährt, die von einer außenstehenden Partei generiert werden.

- Biometrische Daten: Benutzer erhalten über ihren Fingerabdruck oder über einen Netzhautscan Zugang zum System.

In einigen Fällen ist für den Zugang zum System die Überprüfung mehrerer Faktoren vorgeschrieben. Dieser als Multi-Faktor-Authentifizierung (MFA) bezeichnete Ansatz wird häufig genutzt, um die Sicherheit über Passwörter hinaus zu erhöhen.

Was ist Autorisierung?

Im Zusammenhang mit der Sicherheit eines Systems bedeutet Autorisierung nichts anderes, als einem Benutzer die Erlaubnis zu geben oder die Befugnis zu erteilen, auf eine bestimmte Ressource oder Funktion zuzugreifen. Der Begriff wird häufig synonym mit Zugriffskontrolle oder Benutzerrechten verwendet.

In sicheren Umgebungen muss auf die Authentifizierung immer eine Autorisierung folgen. Zuerst müssen die Benutzer beweisen, dass ihre Identitäten echt sind. Erst danach erhalten sie von den Administratoren des jeweiligen Unternehmens Zugriff auf die gewünschten Ressourcen.

Vergleich von Authentifizierung und Autorisierung

Auch wenn die Begriffe ähnlich klingen, handelt es sich bei Authentifizierung und Autorisierung um verschiedene Schritte im Anmeldeprozess. Das Verständnis dieses Unterschieds ist für die erfolgreiche Implementierung einer IAM-Lösung sehr wichtig.

Wir möchten den Unterschied anhand einer Analogie verdeutlichen.

Wenn eine bestimmte Person sich um das Haustier einer befreundeten Familie kümmern soll, während diese im Urlaub ist, gilt für diese Person Folgendes:

- Sie benötigt eine Authentifizierung in Form des Haus- oder Wohnungsschlüssels. So wie das Schloss an der Tür nur jemandem Zugang gewährt, der den richtigen Schlüssel hat, so gewährt auch ein Computersystem nur Benutzern Zugriff, die die richtigen Anmeldedaten haben.

- Außerdem benötigt die Person eine Autorisierung in Form von Berechtigungen. Im Haus oder in der Wohnung selbst hat unser netter Tierfreund dann die Erlaubnis, in die Küche zu gehen und den Schrank mit dem Tierfutter zu öffnen. Er darf aber nicht ins Schlafzimmer gehen, um ein Nickerchen zu machen.

Authentifizierung und Autorisierung gehen in diesem Beispiel Hand in Hand. Unser befreundeter Haustierbetreuer bekommt das Recht, unsere Wohnung zu betreten (Authentifizierung). Und nach dem Eintreten darf er bestimmte Bereiche betreten (Autorisierung).

| |

Authentifizierung

|

Berechtigungen

|

|

Was wird damit bezweckt?

|

Prüfung von Anmeldedaten

|

Gewährung oder Verweigerung von Berechtigungen

|

|

Vorgehensweise

|

Über Passwörter, biometrische Daten, einmalige PINs oder Apps

|

Über Einstellungen, die von Sicherheitsteams verwaltet werden

|

|

Für Benutzer sichtbar?

|

Ja

|

Nein

|

|

Durch Benutzer änderbar?

|

Teilweise

|

Nein

|

|

Wie werden Daten verschoben?

|

Über ID-Token

|

Über Zugriffstoken

|

Beide Methoden werden von Systemen auf dieselbe Weise umgesetzt. Umso wichtiger ist es, dass IAM-Administratoren verstehen, wie man beides einsetzt.

- Authentifizierung: Alle Ihre Mitarbeiter dürfen auf Ihre Arbeitsplatzsysteme zugreifen, wenn sie gemäß der von Ihnen gewählten Authentifizierungsmethoden die richtigen Anmeldedaten eingeben.

- Autorisierung: Der Zugang zu abteilungsspezifischen Dateien wird gewährt, der Zugriff auf vertrauliche Daten (z. B. Finanzinformationen) jedoch nur bei Bedarf erlaubt. Gewährleisten Sie, dass Mitarbeiter Zugriff auf die Dateien haben, die sie für ihre Arbeit benötigen.

Machen Sie sich mit dem Unterschied zwischen Authentifizierung und Autorisierung vertraut und implementieren Sie IAM-Lösungen, die beides gut unterstützen. Damit schützen Sie Ihr Unternehmen vor Datensicherheitsverstößen und steigern die Produktivität Ihrer Belegschaft.

Berechtigungsmanagement mit Okta

Mit Okta Lifecycle Management sehen Sie auf einen Blick, welche Benutzer welche Berechtigungen haben. Dadurch können Sie nach Bedarf den Zugang zu Systemen und Tools gewähren und entziehen. Gleichzeitig können Sie mit der Okta Adaptive MFA Ihre Infrastruktur mittels Authentifizierungsfaktoren schützen, die Sie selbst auswählen und festlegen.

So können Sie zum Beispiel Weisungen für die Produktion nur für bestimmte Benutzer zugänglich machen, die sich dann sowohl mit ihren Firmen-Anmeldedaten als auch per Stimmerkennung authentifizieren müssen.

Die Möglichkeiten zur Optimierung der Identitäts- und Zugriffsverwaltung in Ihrem Unternehmen sind unbegrenzt. Erfahren Sie, wie Okta Sie, Ihre Mitarbeiter und Ihr Unternehmen schützen kann.