장벽의 붕괴: Advanced Server Access를 통한 인프라 아이덴티티 확장

비즈니스를 움직이는 것은 소프트웨어입니다. 그리고 소프트웨어를 움직이는 것은 인프라입니다. 오늘날 급변하는 환경에서 경쟁력을 유지하려면 애플리케이션의 가용성과 성능이 우수해야 합니다. 또한 사용자 수요를 충족하려면 시스템의 탄력성과 보안이 보장되어야 합니다. 이 4가지 주요 특성에 대해 책임을 지는 곳이 바로 운영 팀과 보안 팀입니다. 가용성, 성능, 탄력성, 보안을 잊지 말고 기억하십시오.

클라우드 여정을 진행하는 기업이라면 어디든지 규모의 복잡성에 발목을 잡혀 가장 중요한 속성인 고객 만족을 위험에 빠뜨리는 순간에 이르기 마련입니다. 겉보기에는 액세스 관리가 클라우드 도입 확장을 가로막는 장벽으로 보이지 않을 수도 있습니다. 하지만 운영 팀과 보안 팀도 잘 알고 있듯이 환경이 확장되면 구성해야 할 요소와 보호해야 할 대상도 늘어납니다. 이때 확실한 IAM(Identity and Access Management) 시스템을 구축하지 않으면 구성이 표류하고 자격 증명이 빠른 속도로 무분별하게 늘어나 관리하기 어려워집니다.

이러한 시스템 설계를 책임지는 아키텍트는 앞으로 오랜 기간 영향을 미치게 될 결정을 내릴 때 항상 확장성을 고려해야 합니다. 오늘날 아키텍트들은 다가올 미래를 대비해 클라우드 네이티브 솔루션을 생각하고 있습니다. 현 시점에서 기존의 인프라 액세스 관리 제품들은 지금과 달리 환경이 정적이고, 리소스 변화가 없는 시대에 만들어졌습니다. 당시에는 모든 것을 프로비저닝한 후에도 제어 환경을 추가할 수 있었습니다. 하지만 클라우드 시대에는 환경이 동적이고, 리소스 수명이 짧기 때문에 제어 환경 역시 이러한 규모적 변화에 적응할 수 있어야 합니다.

Okta 고객들이 Advanced Server Access를 도입하는 이유도 클라우드 환경이 동적이라는 인식 때문입니다. Advanced Server Access는 Zero Trust 방식으로 무분별하게 늘어나는 자격 증명의 위험을 완화하고, 구성 표류의 문제점을 줄여주기 때문에 클라우드 확장에 적합합니다.

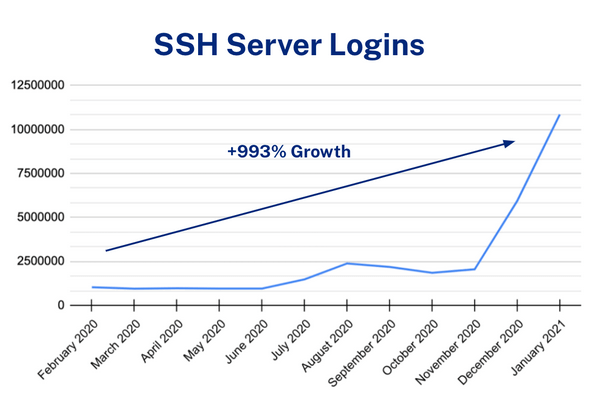

100만에서 1,000만으로 늘어난 SSH 로그인 횟수

Okta는 지난해 7월, SSH 로그인 횟수 월 100만 회를 기록하면서 우수한 성능의 아키텍처를 소개하는 블로그 게시물을 올렸습니다. 그로부터 불과 6개월이 지난 지금, SSH 로그인 횟수가 월 1,000만을 돌파했다는 기쁜 소식을 전하게 되었습니다. 이러한 기념비적 성과는 일상 업무에서 인프라에 액세스하는 실무진에게 원활한 엔드 유저 경험을 선사했다는 것을 의미합니다. 하지만 이번 성과가 정말로 의미 있는 이유는 인프라 액세스를 위한 관리 업무의 용이성에서 찾을 수 있습니다. 이 모든 것이 자동화를 비롯해 배포 모델의 Shift Identity Left 철학에서 비롯됩니다.

우리 팀은 장기간에 걸쳐 인프라 확장 및 스트레스 테스트를 연이어 실시하여 성공적으로 통과했습니다. 확장은 기업에게 중요하듯이 Okta에게도 중요합니다. Okta 서비스는 클라우드든 온프레미스든 상관없이 모든 고객 환경을 대상으로 프로덕션 테스트를 거치기 때문에 안심하고 이용하실 수 있습니다.

Advanced Server Access 확장: 리소스 추가, 기능 개선, 품질 보증 강화

인프라 환경에서 Advanced Server Access 제품 및 Okta 기술의 성장과 관련하여 눈여겨볼 만한 특징은 고객이 Okta와 더 많은 것을 하려고 한다는 것입니다. 이러한 반가운 소식에 힘입어 Okta는 오늘 Oktane21에서 Okta Privileged Access를 내년 초에 출시한다고 발표했습니다.

또한 고객이 바로 이용할 수 있는 Advanced Server Access 기술도 출시할 예정입니다.

Active Directory 도메인 사용자 지원을 통한 Windows 커버리지 확대

Advanced Server Access는 로컬 시스템 계정 관리를 중심으로 설계되었기 때문에 종합적인 라이프사이클을 효과적으로 자동화할 수 있습니다. 이러한 설계는 단일 계정 시스템만 있는 Linux 서버에서 완벽하게 작용하지만 Windows 서버는 두 가지 계정인 로컬 사용자와 도메인 사용자로 제공됩니다. 도메인 사용자 계정은 GPO(Global Policy Objects)를 기준으로 권한이 모델링되는 AD(Active Directory)를 통해 제공됩니다. 로컬 사용자 계정은 GPO와 연동되지 않기 때문에 AD 내부 정책 개발에 수년간 투자해온 고객들은 도메인 사용자로 인증하여 Windows 서버에 액세스해야 합니다.

Advanced Server Access의 핵심 가치는 오랜 시간이 지나 투박해진 IAM 시스템을 교체하는 데 있기 때문에 AD를 지원하는 것은 쉽지 않은 문제였습니다. 하지만 모든 리소스가 클라우드로 마이그레이션되는 것은 아니기 때문에 온프레미스 환경에서도 Okta의 강력한 액세스 관리가 필요한 Windows 인프라가 여전히 많습니다.

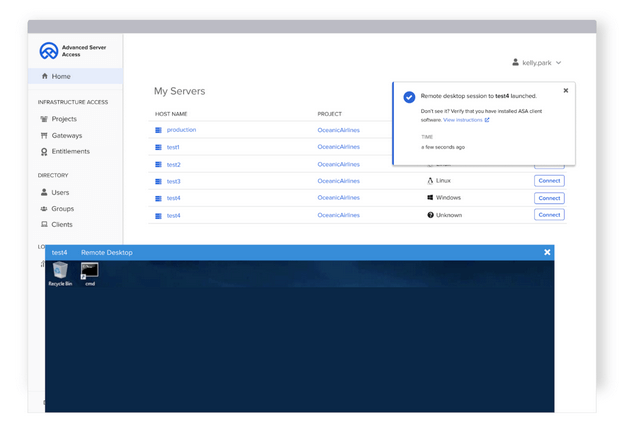

Okta 팀은 이 문제를 해결하기 위해 SSH Session Capture를 지원하도록 구축되었던 게이트웨이 아키텍처를 RDP(Remote Desktop Protocol) 세션에 이용하고 있습니다. Okta 관리자는 이러한 새로운 기술을 이용해 AD 아이덴티티를 Okta 아이덴티티와 연결하여 엔드 유저가 자신의 도메인 자격 증명을 사용해 Windows 서버에 로그인하도록 지원할 수 있습니다. 결과적으로 기존에 투자했던 Active Directory 기술을 그대로 유지한 채 Okta의 강력한 인증 및 컴플라이언스가 보장되므로 고객이 두 환경의 이점을 모두 누릴 수 있습니다.

도메인 사용자 지원 기능은 Okta Privileged Access 릴리스에 이은 후속 서비스로, Windows를 더욱 효과적으로 지원할 수 있는 추가 일정과 함께 2021년 3분기 Early Access부터 제공됩니다.

IaaS 공급업체와의 긴밀한 통합으로 PolicySync 개선

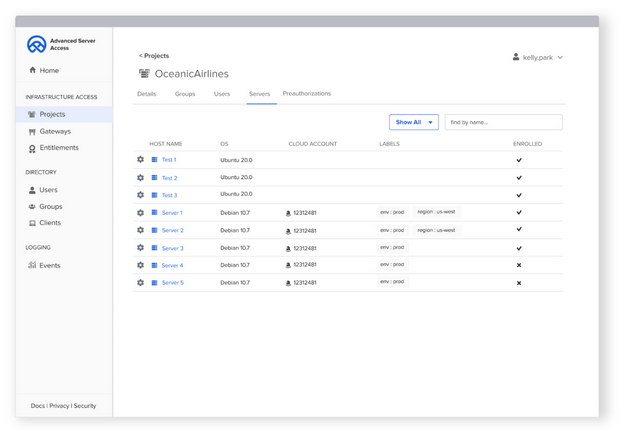

Okta는 Showcase20에서 PolicySync를 선보였습니다. PolicySync는 역할 기반, 속성 기반, 시간 기반 액세스 제어를 아우르는 기능 제품군으로서 최소 권한 액세스 제어를 더욱 유연하게 적용할 수 있는 모델을 제공합니다. 이 기능 제품군은 리소스를 라벨링하여 더욱 세분화된 제어를 적용할 수 있다는 것이 핵심입니다.

서비스형 인프라(IaaS) 모범 사례를 도입한 기업은 컴플라이언스가 적용되는 서버에 레이블을 추가하거나 비용 센터를 할당하는 클라우드 리소스 태깅을 이미 적용하고 있을지도 모릅니다. 이러한 기업들은 중복된 태깅 없이 일관성을 유지하면서 Advanced Server Access 인벤토리에 맞춰 태그를 정렬하려고 합니다.

Okta는 AWS(Amazon Web Services), GCP(Google Cloud Platform) 등 최고의 IaaS 공급업체를 추가해 기본 통합 기능을 개선하여 강력한 다중 계정 인증 및 동기화를 구현했습니다. 이제 고객들은 클라우드 인스턴스를 동기화된 프로젝트에 자동으로 등록할 뿐만 아니라 서버 인벤토리에 적용할 리소스 태그를 자동으로 가져올 수도 있습니다. 이로써 대규모 멀티 클라우드 서버 플릿에서 속성 기반 액세스 제어를 더욱 유연하게 자동화할 수 있습니다.

AWS와 GCP가 추가되는 IaaS 인벤토리 통합 기능은 2분기 Early Access부터 제공되어 기존 PolicySync 기능들을 보완하게 됩니다.

중단 모드를 통한 가용성 보장

Okta는 높은 가용성을 보장하기 위해 신중하게 접근하고 있습니다. 신뢰는 기업 가치의 핵심이며, 지금까지 99.99%의 가동 시간 SLA로 우수성을 입증해온 이유도 바로 여기에 있습니다. 고객이 IAM(Identity and Access Management)을 기반으로 주요 인프라를 운영하려면 먼저 신뢰성이 보장되어야 합니다.

시스템 중단을 원하는 고객은 없겠지만 특히 프로덕션 시스템에서는 중단 시간을 고려하여 계획을 세우더라도 아무런 문제가 되지 않습니다. Advanced Server Access가 JIT(Just-In-Time) 방식으로 PKI 관리를 오프로드하기 때문에 사용자가 리소스에 액세스할 수 없게 됩니다. 따라서 Okta 서비스나 ASA가 중단될 가능성은 매우 희박하여 우리가 생각하는 시나리오는 절대로 발생하지 않습니다. 보험회사라고 해서 다르지는 않을 것입니다.

이로 인해 고유의 기술적 과제가 발생하는데, 바로 오프라인 모드에서 자격 증명이 잘못 사용될 위험을 계속해서 줄이면서 JIT 액세스를 구현하는 것입니다. 이번 블로그 게시물에서 다루는 기능들이 모두 그렇듯이 이번에도 새로운 게이트웨이 서비스에서 해답을 찾을 수 있습니다. 고객은 자사 환경에서 Okta의 CA(Certificate Authority) 아키텍처 구성요소를 이용하게 됩니다. 따라서 필요에 따라 클라이언트 인증서를 발급하여 서버에 원활하게 액세스하는 용도로 사용할 수 있습니다. 단, 이 기능은 비상 상황에만 사용할 수 있도록 백업 모드에 한해서 활성화됩니다.

중단 모드(Disconnected Mode)는 2021년 중반에 베타 버전으로 제공될 예정입니다.

지금 Advanced Server Access를 시작하세요

다시 말하지만 Okta는 가용성, 탄력성, 성능, 보안이 고객 기업에게 얼마나 중요한지 잘 알고 있기 때문에 고객의 핵심 인프라를 소중하게 여기고 있습니다. 오늘날 주요 제품 발표를 비롯해 여기에 간략히 소개한 Advanced Server Access 기술들에서 입증되었듯이 Okta는 모든 인프라 및 권한 액세스 요구사항을 해결해 줄 믿을 수 있는 아이덴티티 파트너입니다.

Okta가 기업의 DevOps 팀이 "Shift Identity Left" 방식을 유지하는 데 어떤 도움이 되는지 알고 싶다면 다음 리소스를 살펴보거나 데모를 요청하십시오.

Advanced Server Access(제품)

Adapting to the Cloud Operating Model: Using Okta + HashiCorp to Automate Identity +

Infrastructure as Code(블로그)

SSH is Dead. Long Live SSH: One Million SSH Logins with Okta. Zero SSH Keys(블로그)

Automating Infrastructure Identity with Okta Advanced Server Access(백서)

Advanced Server Access & Your Journey to the Cloud Operating Model(웨비나)

Oktane21 2일차 제품 라운드테이블과 데모도 꼭 확인하시기 바라며 궁금한 점이 있으시면 언제든지 문의 주십시오.

이 게시물에 언급된 미출시 제품이나 특징 또는 기능은 현재 제공되는 것이 아니며, 예정된 시간에, 혹은 전혀 구현되지 않을 수도 있습니다. 제품 로드맵은 제품, 특징 또는 기능을 구현하겠다는 공언이나 의무 또는 약속이 아니므로, 제품 로드맵을 토대로 구매를 결정해서는 안 됩니다.