De beveiliging van DevOps vereist shift left voor Identity

We weten allemaal dat DevOps een kernfunctie is voor elke organisatie die zijn klanten buitengewone digitale producten wil leveren. Klanten raken steeds meer gewend aan snelle updates en nieuwe functies voor de applicaties die ze elke dag gebruiken. Dat betekent echter ook dat uw DevOps-team onder extra druk komt te staan om voortdurend te innoveren, zodat uw organisatie dat ook kan doen.

In dit landschap waarin snelle productie centraal staat, komt security helaas vaak op de tweede plaats. Hierdoor ontstaan er binnen de organisatie silo's tussen DevOps- en security teams, waardoor uw beveiligingsstatus in het gedrang kan komen. Op applicatieniveau betekent dit dat er zwakke plekken kunnen ontstaan in het identity management, waardoor aanvallers de kans krijgen om in uw systemen binnen te dringen. En op operationeel niveau kan dit betekenen dat uw essentiële infrastructuurresources niet goed worden beschermd.

In ons vorige artikel over dit onderwerp hebben we het gehad over de noodzaak van security in DevOps en wat dit betekent voor de rol van identity in de software development lifecycle. Dit wordt steeds belangrijker. Als er namelijk geen beveiliging wordt geïmplementeerd voordat de automatisering het overneemt, kan dat tot securityproblemen leiden wanneer u uw applicatie wilt schalen. In dit artikel bespreken we de voordelen van het insluiten van identity en access management (IAM) en geven we suggesties voor het verbeteren van uw identity-maturiteit binnen DevOps.

De rol van identity in DevOps

Nu DevOps-functies steeds meer security toevoegen aan de mix (zie DevSecOps), is IAM een cruciale component geworden. Identity heeft betrekking op toegang en rechten, en zorgt ervoor dat geautomatiseerde activiteiten goed worden geauthenticeerd, geautoriseerd en gecontroleerd. Hoe meer u automatiseert en hoe meer u schaalt, hoe belangrijker het is om te zorgen dat uw identity management in orde is.

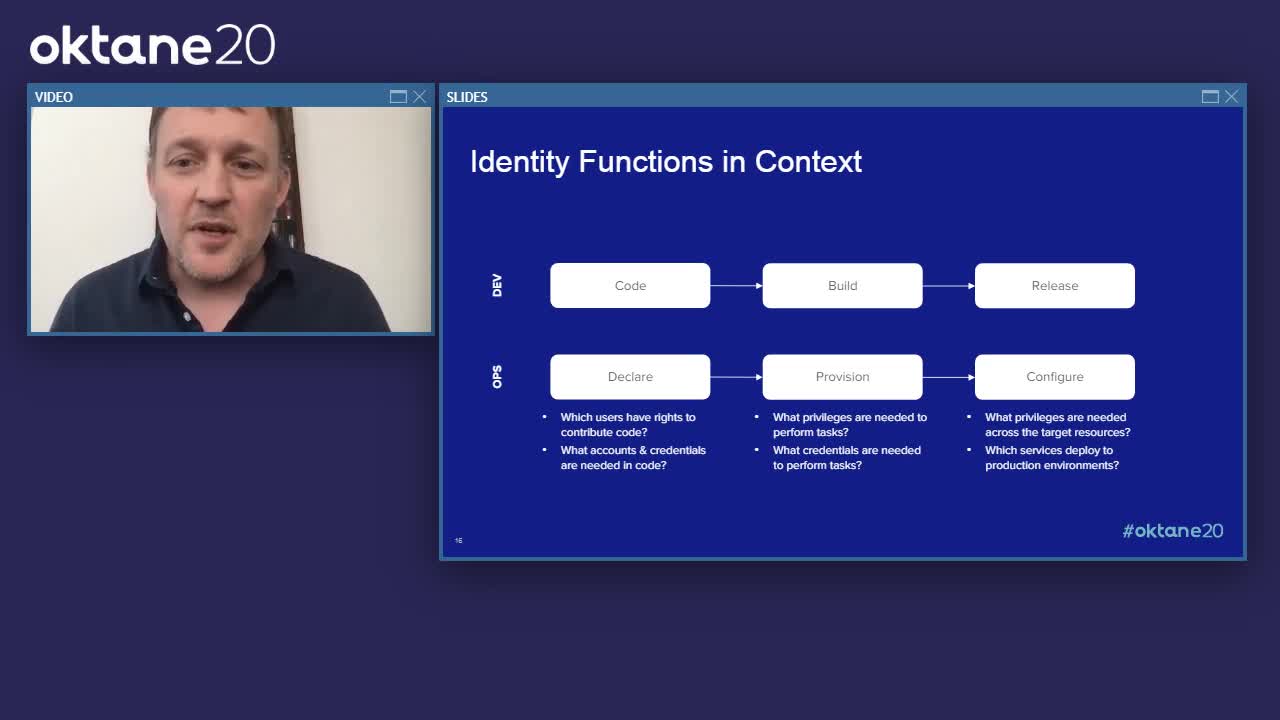

In elke fase van de software development lifecycle is het belangrijk om te focussen op identity in de context van elke Dev-functie (plannen, coderen, bouwen, testen) en elke Ops-functie (uitgeven, implementeren, gebruiken, bewaken). IAM helpt in elk stadium vragen te beantwoorden zoals welke gebruikers bevoegd zijn om code bij te dragen, welke accounts en inloggegevens nodig zijn in de code, welke rechten vereist zijn voor doelresources enzovoort. Dit is belangrijk om eventuele securitybedreigingen en zwakke plekken aan te pakken die na de implementatie van de software een risico kunnen vormen voor de organisatie, de gebruikers en de infrastructuur.

Ondanks deze voordelen gebruiken veel teams nog steeds een traditionele mix-and-match aanpak als het om identity gaat, maar die kent verschillende uitdagingen:

- Statische inloggegevens: lastig aan een gebruiker toe te schrijven, waardoor er te veel tijd besteed wordt aan het voorkomen dat deze gegevens in verkeerde handen vallen.

- Gedeelde accounts: moeilijk te controleren en het is lastig om te weten wie de gebruiker is en welke rol deze heeft.

- Lokale accounts: geen terugkoppeling met registratiesystemen, waardoor het vrijwel onmogelijk is om bij te houden of gebruikers de juiste toegangsrechten hebben.

Deze aanpak maakt een effectieve provisioning en deprovisioning van gebruikers lastig voor developers. Onboarding van nieuwe gebruikers in dynamische systemen en applicaties is complex, evenals het ontzeggen van de toegang als u geen inzicht hebt in waar hun accounts en inloggegevens zich precies bevinden.

Hoe lossen wij dit op?

Identity opnemen in elke stap

Identity zo vroeg mogelijk toevoegen aan elke automatiseringspijplijn is een cruciale stap om de blootstelling van gevoelige accounts en inloggegevens te minimaliseren. Uw DevOps-team kan zo statische inloggegevens uit code verwijderen en deze vervangen door just-in-time inloggegevens die het aanvalsoppervlak en de risico's binnen de hele organisatie helpen verkleinen.

Het gebruik van een robuuste IAM-oplossing maakt ook automatische provisioning en deprovisioning van gebruikers mogelijk in elke productiefase. Veel handmatige taken die ten koste gaan van de productiviteit en de risico's verhogen, worden dan overbodig. Een centraal beheersysteem kan ook beter inzicht geven in toegangsrechten en authenticatieverzoeken, zodat uw security team de IAM-activiteit rond uw API's en applicaties beter in de gaten kan houden.

Door daarnaast "alles als code" te beschouwen in DevOps security, wordt ervoor gezorgd dat alle elementen beheerd, gedocumenteerd, gecontroleerd en intrekbaar zijn. Uiteindelijk staat of valt de effectiviteit van uw securitycontroles met hoe u ze maakt.

Een elegante oplossing voor DevOps-securityproblemen

Advanced Server Access (ASA) van Okta is bedoeld om DevOps-teams te ondersteunen bij het insluiten van identity in hun diverse functies. ASA biedt Zero Trust identity en een cloud-first benadering van access management. De oplossing maakt just-in-time passwordless authenticatie mogelijk voor Linux- en Windows-servers, automatiseert de volledige lifecycle van gebruikers- en groepsaccounts, en dwingt op rollen gebaseerde toegangscontroles en machtigingen op opdrachtniveau af. Bovendien maakt ASA statische inloggegevens overbodig en biedt het een uitstekende user experience.

Zonder een robuuste IAM-aanpak blijft uw DevOps-team worstelen met handmatige taken en zwakke plekken in de security, waardoor ze niet genoeg tijd overhouden om in hoog tempo veilige, bruikbare software te implementeren, wat toch eigenlijk hun doel is. Met een tool zoals ASA kan uw team identity over de hele linie automatiseren, operationele lasten voorkomen en een soepele, veilige user experience bieden.

Check de volgende resources om te ontdekken hoe Okta uw organisatie kan helpen shift left toe te passen op identity:

- Advanced Server Access (product)

- Shift Identity Left: Secure DevOps Automation with Okta (Shift left voor Identity: veilige DevOps-automatisering met Okta) - blog

- Advanced Server Access & Your Journey to the Cloud Operating Model (Advanced Server Access en uw traject naar het cloudmodel) - webinar