För att säkra DevOps behöver vi flytta fram identiteten

Du vet, och vi vet: DevOps är en kärnfunktion för alla företag som vill leverera exceptionella digitala produkter till sina kunder. Vartefter som kunderna vänjer sig vid snabba uppdateringar och nya funktioner i de program som de använder varje dag ökar trycket på din DevOps-grupp att kontinuerligt vara innovativ, så att företaget också blir innovativt.

Olyckligtvis har säkerheten ofta kommit som en eftertanke i detta landskap av snabb produktion. På verksamhetsnivå orsakar detta märkbara avgränsningar mellan DevOps och säkerhetsgrupperna, vilket påverkar säkerhetstillståndet negativt. På programnivå innebär det att du riskerar att införa identitetssvagheter som kan lämna dörren öppen för attacker mot dina system. På driftsnivå kan det betyda att det saknas skyddsräcken i dina kritiska infrastrukturresurser.

I vårt tidigare blogginlägg inom detta ämne talade vi om behovet av säkerhet i DevOps och hur det formar rollen för identitet i programvaruutvecklingens livscykel. Detta är en allt viktigare rutin, för om vi inte inför skyddsräcken innan automatiseringen tar över kan det orsaka säkerhetshinder när vi försöker skala upp programmet. I det här inlägget diskuterar vi fördelarna med att bygga in identitets- och åtkomsthantering (IAM) samt erbjuder förslag till hur du kan förbättra identitetsmognaden inom DevOps.

Identitetens roll inom DevOps

Vartefter som DevOps-funktioner lägger till säkerhet i blandningen (se DevSecOps) blir IAM en viktig komponent. Identitet representerar åtkomst och behörighet, vilket säkerställer att automatiserade aktiviteter blir korrekt autentiserade, auktoriserade och granskade. Ju mer du automatiserar och ju mer du skalar upp, desto viktigare är det att identiteten blir rätt.

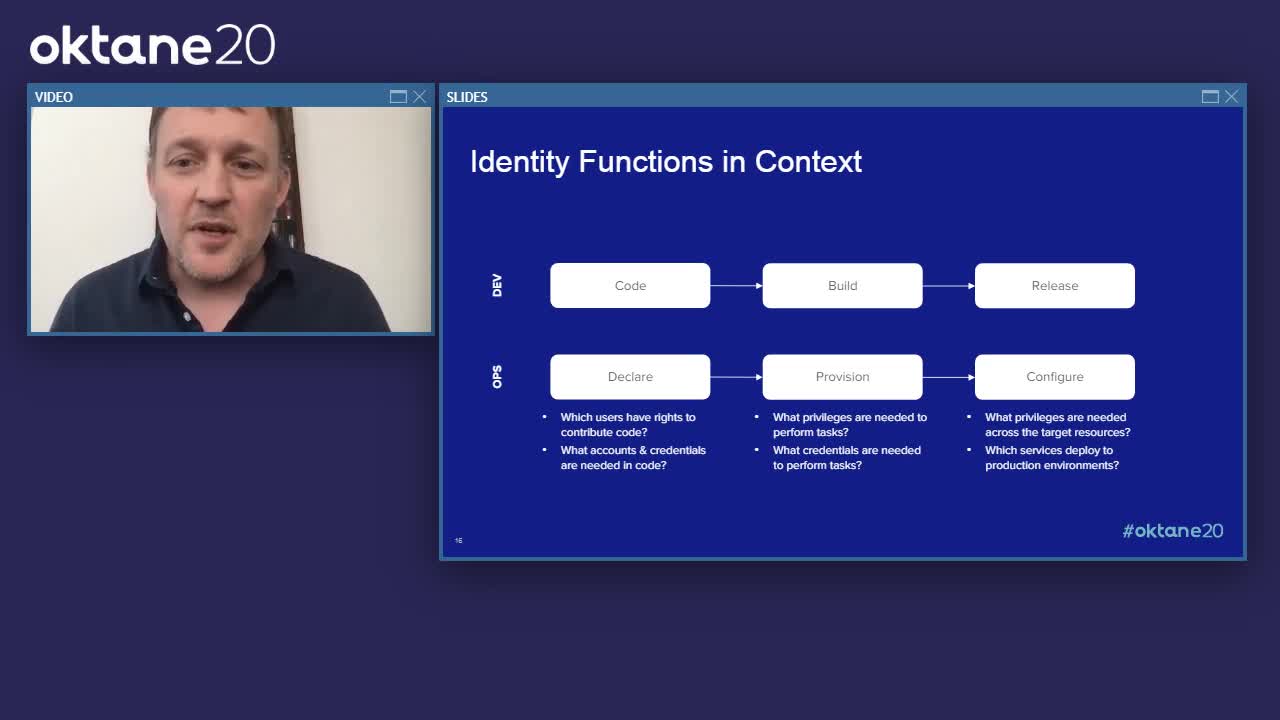

Inom alla faser av programutvecklingens livscykel är det viktigt att fokusera på identitet inom alla utvecklingsfunktioner (planera, koda, bygga, testa) och inom alla driftsfunktioner (lansera, distribuera, driva, övervaka). I varje steg hjälper IAM till att besvara frågor såsom vilka användare som har behörighet att bidra med kod, vilka konton och vilken användarinformation som behövs i koden, vilka behörigheter som krävs inom målresurserna och mycket annat. Därigenom hjälper det till att hantera eventuella säkerhetshot och svagheter som kan äventyra organisationen, dess användare och den etablerade infrastrukturen när programvaran har driftsatts.

Trots dessa fördelar använder många grupper fortfarande ett traditionellt blanda-och-matcha-synsätt på identitet, vilket lämnar öppet för många olika utmaningar:

- Statiska autentiseringsuppgifter: Svåra att koppla till en användare, vilket innebär att för mycket tid läggs på att skydda dem från att hamna i fel händer.

- Delade konton: Svåra att granska och gör det besvärligt att bekräfta vem användaren är och vilken roll de har.

- Lokala konton: Inga kopplingar tillbaka till registersystem, vilket gör det nästan omöjligt att spåra om användarna har rätt behörighetsnivå.

Detta arbetssätt gör det svårt för utvecklare att effektivt etablera och avetablera användare. Införande av nya användare i dynamiska system och program är komplext, liksom att ta bort deras åtkomst när du inte har insyn i var deras konton och användarinformation hör hemma.

Så hur löser vi aktivt dessa problem?

Inför identitet i varje steg

Införande av identitet så tidigt som möjligt i automatiseringsrutinerna är ett nyckelsteg för att minimera exponering av känsliga konton och autentiseringsuppgifter. På så sätt kan din DevOps-grupp avlägsna statiska användaruppgifter från koden, och byta ut dem mot autentiseringsuppgifter ”just in time”, vilket minskar exponeringen för hot och företagsövergripande risker.

Införande av en robust IAM-lösning möjliggör även automatisk användaretablering och avetablering i varje steg i produktionen, vilket avlägsnar behovet av manuella arbetsuppgifter som minskar produktiviteten och ökar risken. Ett centraliserat hanteringssystem kan också förenkla insynen i begäran om åtkomstbehörighet och autentisering, vilket gör det enkelt för säkerhetsgruppen att övervaka IAM-aktiviteten runt dina API:er och program.

Förutom detta kan ett ”allt som kod”-synsätt på DevOps-säkerhet säkerställa att alla element kontrolleras, dokumenteras, granskas och kan dras tillbaka. Slutsumman blir att dina säkerhetskontroller aldrig blir bättre än så som du bygger dem.

En elegant lösning för DevOps-säkerhetsutmaningar

En lösning som är utformad för att stöda DevOps-grupper när de bäddar in identitet i de olika funktionerna är Oktas Advanced Server Access (ASA) som ger Zero Trust-identitet och molnet först-synsätt för åtkomsthantering. Lösningen ger lösenordsfri autentisering ”just in time” för Linux- och Windows-servrar, automatiserar livscykeln för användar- och gruppkonton och inför rollbaserade åtkomstkontroller samt behörigheter på kommandonivå. Som en extra bonus avlägsnar ASA behovet av statiska autentiseringsuppgifter och säkerställer utmärkta användarupplevelser.

Utan att införa en robust IAM-strategi kommer säkert din DevOps-grupp att plågas av manuella arbetsuppgifter och säkerhetshål som hindrar deras mål att distribuera säkra, användbara program i snabb takt. Med ett verktyg som ASA kan du låta gruppen automatisera identitet hela vägen, undvika driftsproblem och leverera smidiga och säkra användarupplevelser.

Utforska följande resurser för att upptäcka hur Okta kan hjälpa ditt företag att flytta fram identiteten i förloppet:

- Advanced Server Access (Produkt)

- Flytta fram identiteten: Säker DevOps-automatisering med Okta (Blogg)

- Advanced Server Access och din resa mot molndriftsmodellen (Webbseminarium)