L’impact de l’informatique quantique sur la cybersécurité

L’informatique quantique est un domaine en pleine expansion qui révolutionne les fondements de la cybersécurité. Elle est appelée à modifier la façon dont nous sécurisons nos communications quotidiennes, traitons les cartes de crédit, stockons les données et nous connectons en toute sécurité aux sites web. Mais elle est également susceptible de bouleverser la sécurité moderne telle que nous la connaissons aujourd’hui.

Qu’est-ce que l’informatique quantique ?

L’informatique conventionnelle repose sur un concept simple de nombres binaires développé pour les premiers ordinateurs conçus après la seconde guerre mondiale. Chaque instruction informatique est traduite en une séquence de 0 ou de 1.

En informatique quantique, en revanche, les instructions peuvent être à l’état 0 et 1 simultanément. Cela leur permet de travailler sur plusieurs millions de calculs en parallèle, ce qui accélère le traitement des tâches de façon exponentielle. Cette nouvelle approche de l’informatique devrait transformer radicalement des domaines tels que la découverte de médicaments, les prévisions boursières, le séquençage de l’ADN et, bien sûr, la cryptographie, élément clé de la cybersécurité.

Algorithmes cryptographiques actuels

La cybersécurité ne se contente pas de faire appel à la cryptographie ; elle repose entièrement sur elle. Les algorithmes cryptographiques tels qu’AES-256, RSA et SHA-256 sont les algorithmes les plus utilisés pour créer des couches de sécurité. Leur conception s’appuie en grande partie sur les mathématiques, en particulier la factorisation en nombres premiers (c’est-à-dire la décomposition d’un grand nombre en produit de nombres premiers plus petits), pour créer des paires de clés publiques et privées. Pour les ordinateurs conventionnels, le nombre de calculs requis pour cette opération exige tellement de ressources qu’elle est pratiquement impossible.

Impact de l’informatique quantique sur la cryptographie

Comme l’informatique quantique accélère la factorisation en nombres premiers, les ordinateurs dotés de cette technologie peuvent facilement craquer les clés cryptographiques en calculant rapidement les clés secrètes ou en les recherchant une à une. Une tâche considérée comme impossible par un ordinateur classique devient extrêmement simple, ce qui compromet les algorithmes cryptographiques existants utilisés dans tous les domaines.

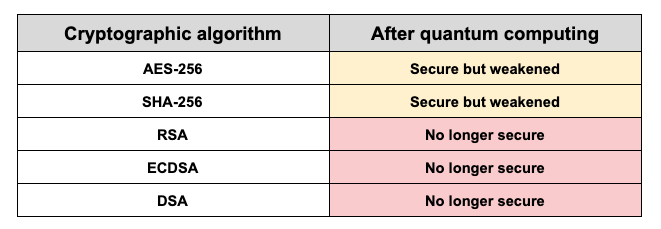

À l’avenir, même les algorithmes cryptographiques les plus robustes seront considérablement affaiblis par l’informatique quantique, tandis que les autres ne seront plus du tout sûrs :

À mesure que l’informatique quantique se développe et sort du cadre restreint des laboratoires de recherche et des revues universitaires, les conséquences concrètes de l’affaiblissement des algorithmes cryptographiques pourraient s’avérer dramatiques. Les analystes prévoient que les administrations publiques et les grandes entreprises du monde entier disposeront de ces machines dans les dix prochaines années, bénéficiant ainsi d’un accès et d’un pouvoir sans précédent. L’informatique quantique représente un grand pas pour l’humanité, mais une grave préoccupation pour les algorithmes sur lesquels repose la cybersécurité.

Protection contre les attaques quantiques

Ces changements révolutionnent entièrement la cryptographie, ce qui nous oblige à repenser complètement la façon dont nous abordons la cybersécurité. Face à ce défi, les cryptographes étudient déjà les approches possibles pour contrer la menace posée par l’informatique quantique.

Cryptographie avancée

L’approche la plus simple de la cryptographie post-quantique repose sur la création d’algorithmes difficiles à craquer, même pour les ordinateurs quantiques. L’avantage de cette approche est qu’elle fonctionnerait également avec les ordinateurs conventionnels.

Algorithmes basés sur les réseaux euclidiens

Une autre option consiste à remplacer entièrement les algorithmes cryptographiques par des algorithmes basés sur les réseaux euclidiens. Ces algorithmes, qui ne sont généralement évoqués que dans le milieu de la recherche, sont conçus pour offrir la meilleure sécurité possible et ne tiennent aucun compte de l’utilisation éventuelle de la puissance de calcul.

Des entreprises telles que Google ont commencé à tester des méthodes de cryptographie post-quantique qui s’appuient sur des algorithmes basés sur les réseaux euclidiens. La NSA, le NIST et d’autres agences fédérales américaines s’investissent aussi activement dans leur développement. Le NIST (National Institute of Standards and Technology) a développé des systèmes permettant d’évaluer ces nouveaux algorithmes et prévoit de publier ses conclusions d’ici 2024.

Piratage quantique éthique

Il existe également un autre domaine de recherche émergent : le piratage quantique éthique. Les chercheurs privés et les universitaires consacrent un temps considérable à tester ces algorithmes émergents afin d’y déceler les faiblesses avant que leur utilisation ne se généralise.

L’informatique quantique arrive (mais pas tout de suite)

Bien que l’on puisse penser que l’apocalypse est imminente dans le monde de la cybersécurité, il convient de noter que les ordinateurs quantiques ont encore un long chemin devant eux. Les premiers modèles, tels que le D-Wave 2000Q, ressemblent beaucoup aux premiers ordinateurs conventionnels. Ils sont encombrants, coûteux et doivent être conservés dans le plus grand silence dans des pièces super réfrigérées. La bonne nouvelle, c’est que la cryptographie post-quantique devrait évoluer parallèlement à la menace qu’elle vise à combattre, et nous devrions donc être prêts bien avant leur déploiement à grande échelle.

Les éditeurs de solutions de cybersécurité et les fournisseurs d’identité cloud jouent un rôle crucial dans le parcours des collaborateurs d’entreprise et des particuliers. En effet, il est absolument essentiel de garantir l’intégrité de l’authentification et des communications. Pour ce faire, il convient d’intégrer certaines stratégies clés telles que le test continu des schémas de chiffrement actuels, la sécurisation des échanges de clés et l’adoption progressive des algorithmes cryptographiques émergents dans chaque playbook de sécurité. Les entreprises doivent également investir dans des ressources qui protègent les communications chiffrées stockées tout en sécurisant les données des utilisateurs. En effet, ces domaines ne peuvent en aucun cas rester vulnérables à la puissance informatique de demain.

Nous nous sommes donné pour mission de tout connecter et considérons l’inviolabilité des flux d’authentification et d’authentification multifacteur comme primordiale. C’est pourquoi nous continuerons de veiller à ce que les authentifications actuelles soient testées et sécurisées, tout en gardant un œil sur ce que l’avenir nous réserve.

Pour en savoir plus sur la façon dont vous pouvez authentifier vos utilisateurs en toute sécurité et protéger votre entreprise contre les attaques, explorez nos solutions.