L’identité n’est plus un simple système de gestion des connexions. Il s’agit de la couche la plus ciblée de votre infrastructure, et souvent la moins connectée. C’est ainsi que les utilisateurs accèdent aux données, que les services interagissent et, de plus en plus, que les pirates s’introduisent dans le système. Ce qui était auparavant une fonction d’administration est aujourd’hui le fondement de votre posture de sécurité.

Notre ebook, Secure Identity. Secure Everything., décrit une approche moderne de l'identité qui aide les organisations à passer de contrôles fragmentés à une sécurité unifiée et évolutive. Il introduit un cadre pour intégrer l'identité au cœur de votre architecture, un cadre qui renforce la visibilité, réduit les risques et s'adapte aux réalités des environnements "cloud-first".

Dans les sections suivantes, nous examinerons ce que cette approche implique dans la pratique. Nous explorerons les principes fondamentaux d’une stratégie d’identité moderne, la façon dont elle permet d’éliminer les failles en matière de visibilité et de réduire les risques, et les raisons pour lesquelles les équipes dirigeantes font de l’identité le point d’ancrage de leur modèle de sécurité d’entreprise.

Pourquoi l’identité est au cœur de la sécurité d’entreprise

La plupart des modèles de sécurité traditionnels reposent sur l’hypothèse d’un périmètre renforcé. Mais les environnements d’aujourd’hui sont définis par des infrastructures distribuées, des applications cloud et des utilisateurs qui accèdent aux ressources à partir de terminaux et de réseaux non gérés. Bien que le périmètre existe toujours, il ne représente plus les limites de l’accès ou du risque.

Ce qui reste constant dans cette dispersion, c’est l’identité. Il s’agit du principal point de contrôle pour l’application des politiques, l’autorisation des accès et l’enregistrement des activités. Qu’il s’agisse d’un prestataire qui accède à une plateforme SaaS, d’un développeur qui exécute un pipeline d’intégration et de déploiement continus (CI/CD) ou d’un utilisateur interne qui s’authentifie auprès d’un tableau de bord cloud, l’identité connecte tout. Cette cohérence en fait une cible de grande valeur.

Le vol et l’utilisation abusive d’identifiants restent parmi les vecteurs d’attaque les plus efficaces. Les cybercriminels n’ont pas besoin d’entrer par effraction ; ils se connectent, souvent en exploitant des méthodes d’authentification faibles, des politiques d’accès mal configurées ou des failles dans la visibilité des systèmes d’identité. Même les mesures robustes de sécurité des identités, comme l’authentification multifacteur (MFA) ou l’authentification unique (SSO), peuvent être inefficaces si elles ne sont pas appliquées de manière cohérente dans l’ensemble de l’environnement.

La surface d’attaque s’est élargie, de sorte que la sécurité des identités ne peut pas fonctionner comme un système autonome ou une tâche administrative. Elle doit être traitée comme ce qu’elle est : une couche critique de votre architecture de sécurité. Elle doit appliquer des contrôles en temps réel, s’intégrer à tous les niveaux avec les autres outils et offrir une visibilité sur tous les types d’identités, humaines et machines. Sans cela, vous vous reposez sur des contrôles fragmentés, une supervision manuelle et des hypothèses dépassées.

Et c'est précisément sur cela que comptent les attaquants.

Voici à quoi ressemble l'identité lorsqu'elle fonctionne

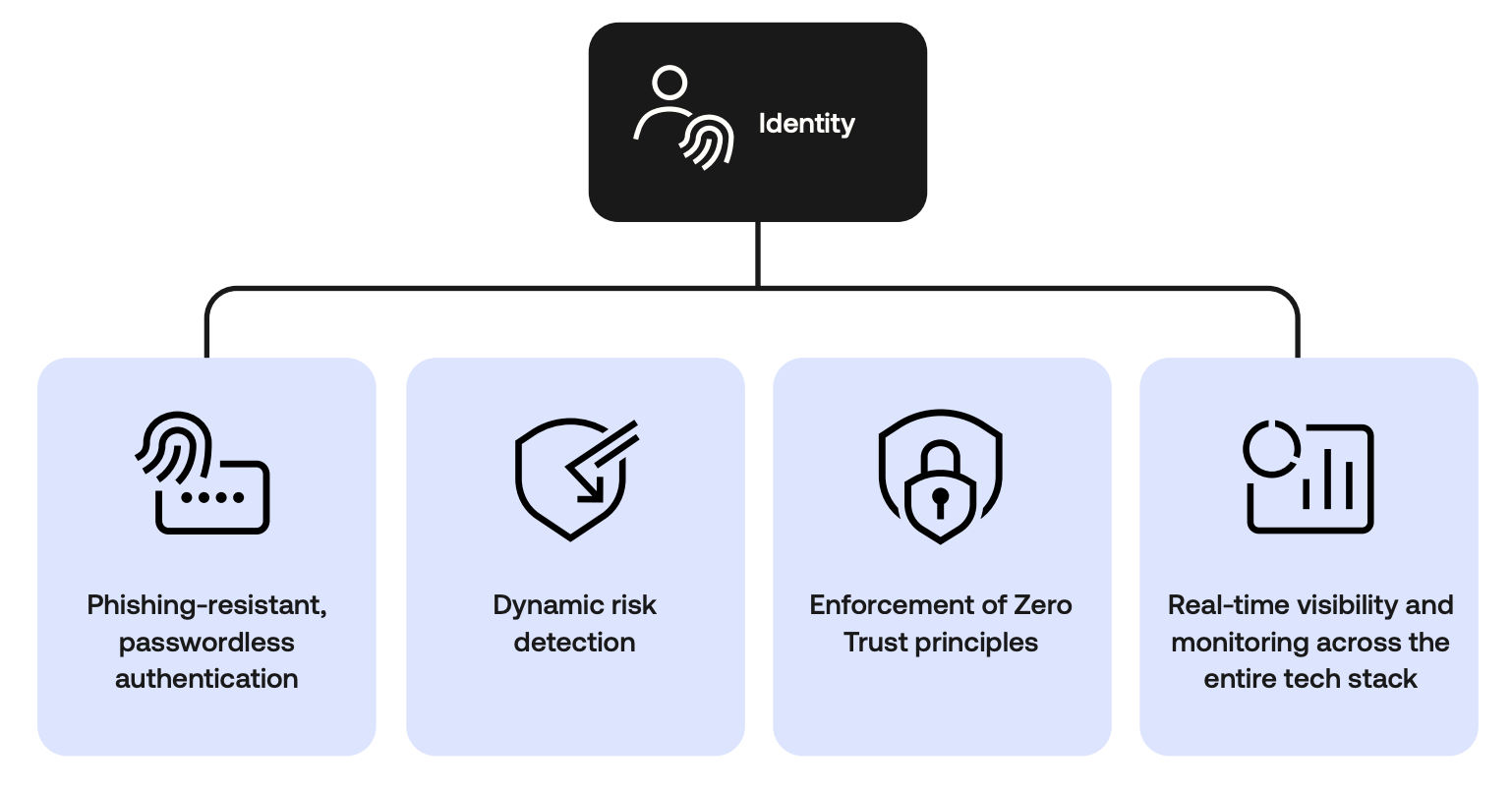

Une fois que l'identité est intégrée à votre architecture de sécurité de base, elle doit faire plus que simplement authentifier les utilisateurs. Il devrait connecter les systèmes, appliquer des politiques cohérentes et donner aux équipes les outils nécessaires pour prendre des décisions rapides et éclairées.

C'est l'objectif d'une identity fabric.

Plutôt que de superposer des outils les uns sur les autres, une structure d'identité intègre l'identité, l'accès et le contexte dans un cadre unique. Il offre aux équipes de sécurité un contrôle unifié, des intégrations plus intelligentes et une approche plus adaptative de l'accès. Voyons comment ce processus fonctionne.

Accès unifié et contrôle centralisé

Lorsque les identités sont réparties sur des systèmes déconnectés, les failles de sécurité se multiplient. L'accès permanent passe inaperçu, les politiques s'éloignent et les comptes non humains sont souvent négligés. Une approche centralisée comble ces lacunes.

Avec une structure d'identité, chaque utilisateur, qu'il soit humain ou machine, est régi par un système de contrôle unique. Les politiques d'accès sont plus faciles à appliquer, les pistes d'audit restent intactes et les autorisations peuvent être mises à jour ou révoquées sans délai.

Intégration à travers votre pile

Les systèmes d'identité ne doivent pas fonctionner en silos. Ils doivent communiquer avec le reste de votre écosystème de sécurité, partager des signaux, adapter les politiques et permettre une réponse plus rapide. Les systèmes IAM traditionnels se connectent souvent de manière superficielle, avec un partage de signaux limité et aucune coordination réelle entre les outils. Une structure d'identité change la donne en permettant une intégration profonde entre les services d'identité, les outils de sécurité, les plateformes cloud et les sources de données.

Cette intégration se fait dans les deux sens. Les systèmes d'identité ingèrent des signaux comportementaux et contextuels provenant du reste de votre pile, puis renvoient des informations enrichies pour alimenter des décisions politiques plus intelligentes, des alertes et une réponse automatisée.

Sécurité contextuelle

Les décisions d'accès doivent refléter le risque en temps réel. Une connexion qui semble sûre à 9 h 00 pourrait paraître très différente à 3 h 00 depuis un appareil non géré. Les politiques statiques ne tiennent pas compte des changements de comportement, des connexions inhabituelles ou des signes de compromission.

Une structure d'identité utilise des signaux tels que la localisation, la posture de l'appareil et l'analyse comportementale pour évaluer le contexte et ajuster l'accès en conséquence. Un utilisateur sur un appareil de confiance peut passer sans friction. La connexion depuis un emplacement non reconnu peut déclencher une demande d’authentification renforcée. L'objectif est d'adapter automatiquement le niveau de contrôle au niveau de risque, sans ralentir l'activité.

Gouvernance et évolutivité intégrées

Avec les revues d’accès, les certifications et la journalisation intégrées à votre architecture d’identité, la préparation aux audits devient un élément des opérations quotidiennes. Une structure d'identité prend en charge cela en intégrant la gouvernance au niveau du contrôle. Les équipes peuvent appliquer des politiques uniformément, automatiser l'application et évoluer sans créer plus de complexité. De nouveaux systèmes, de nouveaux utilisateurs et de nouveaux services peuvent être mis en place rapidement tout en respectant les exigences internes et externes.

Les avantages d’une stratégie d’identité unifiée

Lorsque l'accès, les risques et le contexte sont unifiés à travers les systèmes, l'identité cesse de créer un goulet d'étranglement. Il devient le plan de contrôle pour l'ensemble de votre pile de sécurité.

Les équipes sécurité peuvent détecter les menaces et y répondre avec beaucoup plus de rapidité et de contexte. Les décisions d'accès ne sont pas basées uniquement sur des politiques statiques. Elles reflètent les données d’authentification en temps réel, la posture du terminal et les modèles comportementaux issus de l’ensemble de l’environnement. Une session qui semble suspecte peut être bloquée instantanément, et un utilisateur dont le profil de risque change en cours de session peut être réévalué à la volée.

Les utilisateurs bénéficient de la même approche contextuelle. Grâce à l’authentification résistante au phishing et aux flux d’accès adaptatifs mis en place, les connexions à faible risque se déroulent plus rapidement, tandis que les activités à plus haut risque donnent lieu à des vérifications supplémentaires. Au lieu de ralentir tout le monde, les contrôles supplémentaires sont effectués lorsque c’est nécessaire, et non de manière généralisée.

Dans les environnements cloud et hybrides, où les charges de travail changent constamment et où l’infrastructure est distribuée, ce type de flexibilité est essentiel. Une plateforme d’identité unifiée garantit que les politiques d’accès suivent l’identité, et non le terminal ou l’emplacement. Chaque méthode d’authentification, système et session s’aligne sur une posture de sécurité centrale.

L’identité devient le fil conducteur de l’application des contrôles à travers votre pile, des équipes internes aux fournisseurs externes, des identités humaines aux identités machines. Il en résulte une sécurité renforcée, une architecture plus propre et un système qui peut évoluer sans créer de nouveaux angles morts.

Cas d'utilisation où l'identité a le plus grand impact

Les retours les plus importants sur la stratégie d'identité apparaissent dans les domaines où les outils existants sont insuffisants, tels que :

Identités non humaines avec un accès excessif

Les comptes de service, les outils d'automatisation et les agents d'IA fonctionnent souvent en arrière-plan, avec de larges privilèges et peu de supervision. Sans une gouvernance appropriée, ils deviennent des angles morts. Une stratégie d'identité moderne permet de visualiser ces comptes afin de découvrir, de surveiller et de gérer leur accès à chaque étape du cycle de vie.

Manque de contexte dans les décisions en temps réel

Les journaux statiques et les rapports par lots laissent les équipes dans le doute. Lorsqu'une connexion risquée ou une escalade de privilèges se produit, les retards de détection donnent aux attaquants le temps d'agir. Grâce au contexte en temps réel fourni par les systèmes d'identité, les équipes peuvent signaler rapidement les anomalies et déclencher des réponses automatisées avant que les dommages ne se propagent.

La conformité qui est toujours en train de rattraper son retard

Les audits, les certifications et les revues d'accès ne devraient pas nécessiter une course effrénée. Une plateforme moderne aide à automatiser le processus de gouvernance, de l'application continue des politiques à la génération de rapports en temps réel. Cela signifie moins de surprises et un meilleur alignement sur l’évolution de la réglementation.

Comment entamer la transition vers une stratégie d’identité moderne

Pour de nombreuses équipes, le passage à l'identité moderne ne se fait pas simultanément. La plupart des organisations disposent encore d’une combinaison de services cloud, de systèmes hérités et de processus manuels qui n’ont pas été conçus pour fonctionner ensemble. Et avec un temps, des talents ou un budget limités, la refonte complète du système du jour au lendemain n'est pas réaliste.

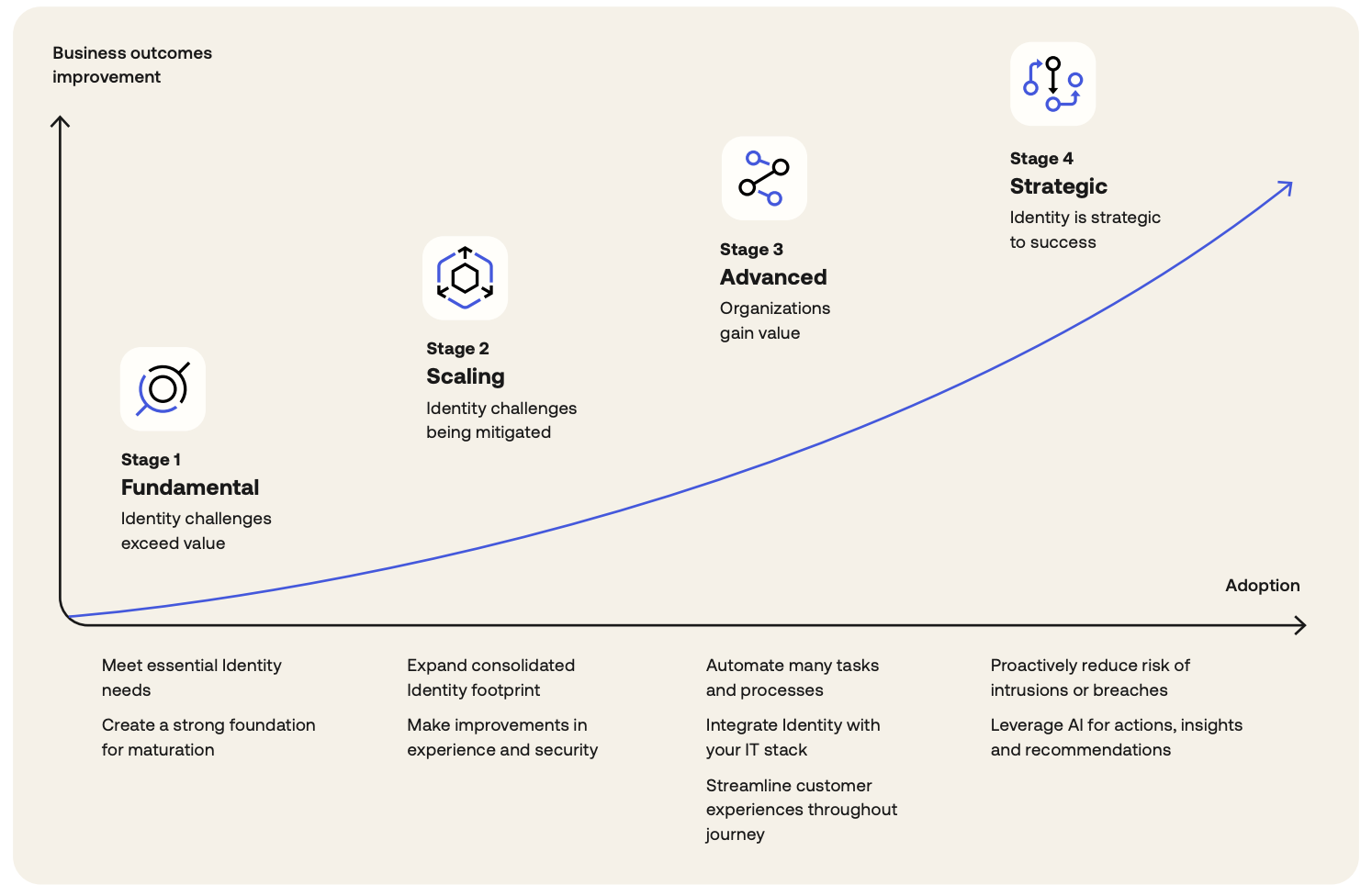

Mais le progrès ne nécessite pas une reconstruction complète. Les stratégies d'identité les plus efficaces évoluent par étapes, et non en une seule phase.

La visibilité constitue la première étape. Avant de pouvoir réduire les risques ou d’appliquer des politique de manière cohérente, vous devez disposer d’une image claire de chaque identité dans votre environnement. Cela inclut les collaborateurs, les prestataires, les tiers, les comptes de service et les identités machines. Savoir quels utilisateurs disposent d’un accès, ce qu’ils peuvent atteindre et comment ils s’authentifient permet de prendre des décisions plus intelligentes et de réagir plus rapidement.

Une fois cette base en place, l’automatisation est la priorité suivante. Le provisioning manuel, les approbations ponctuelles et les règles statiques sont difficiles à gérer et encore plus complexes à faire évoluer. En automatisant les workflows à fort impact tels que l’onboarding, l’offboarding et les vérifications des accès, les équipes sécurité réduisent les erreurs humaines et gagnent du temps pour se concentrer sur d’autres initiatives stratégiques.

L’intégration constitue le troisième composant essentiel. Une stratégie d’identité moderne dépend de la connectivité entre votre plateforme d’identité et les systèmes qui l’entourent, y compris les plateformes RH, les gestionnaires d’endpoints, les services cloud et les outils de sécurité. Lorsque les politiques, les méthodes d'authentification et les signaux de risque circulent à travers la pile, l'identité peut prendre en charge l'application en temps réel, et pas seulement lors de la connexion.

Il est important de noter que rien de tout cela n’est basé sur des conjectures. Le modèle de maturité de l'identité décrit dans notre Identité sécurisée. Tout sécuriser. fournit une manière structurée d'évaluer où vous en êtes aujourd'hui et quelles étapes prioriser ensuite. Que vous soyez encore dans les premières phases ou prêt à faire progresser votre architecture, le modèle permet d'identifier les lacunes, de suivre les progrès et d'aligner la stratégie d'identité sur des objectifs commerciaux plus larges.

La sécurité des identités commence ici

En résumé, le paysage de la sécurité a changé et l'identité n'est plus un système isolé. C'est la couche qui connecte les utilisateurs, les services et l'infrastructure à travers votre environnement. La façon dont vous gérez l’identité aujourd’hui déterminera la capacité de votre organisation à se défendre, à s’adapter et à évoluer à l’avenir.

Prêt à passer d'outils fragmentés à une approche plus unifiée et résiliente ? Identité Sécurisée. Tout sécuriser. est un excellent point de départ. Il expose les principes fondamentaux d'une stratégie d'identité moderne, notamment comment évaluer votre situation actuelle et quelles mesures prendre ensuite.

Téléchargez notre eBook sur la sécurité de l'identité dès aujourd'hui et faites le premier pas vers une identité qui renforce votre position de sécurité.

Vous préférez voir cela en action ? Notre webinaire à la demande passe en revue les menaces d'identité réelles et montre comment les arrêter grâce à une meilleure visibilité, une application plus intelligente et une correction plus rapide.