DNS-poisoning (DNS-spoofing): definitie, techniek en bescherming

DNS-poisoning (DNS-spoofing): definitie, techniek en bescherming

DNS-poisoning (DNS-spoofing): definitie, techniek en bescherming

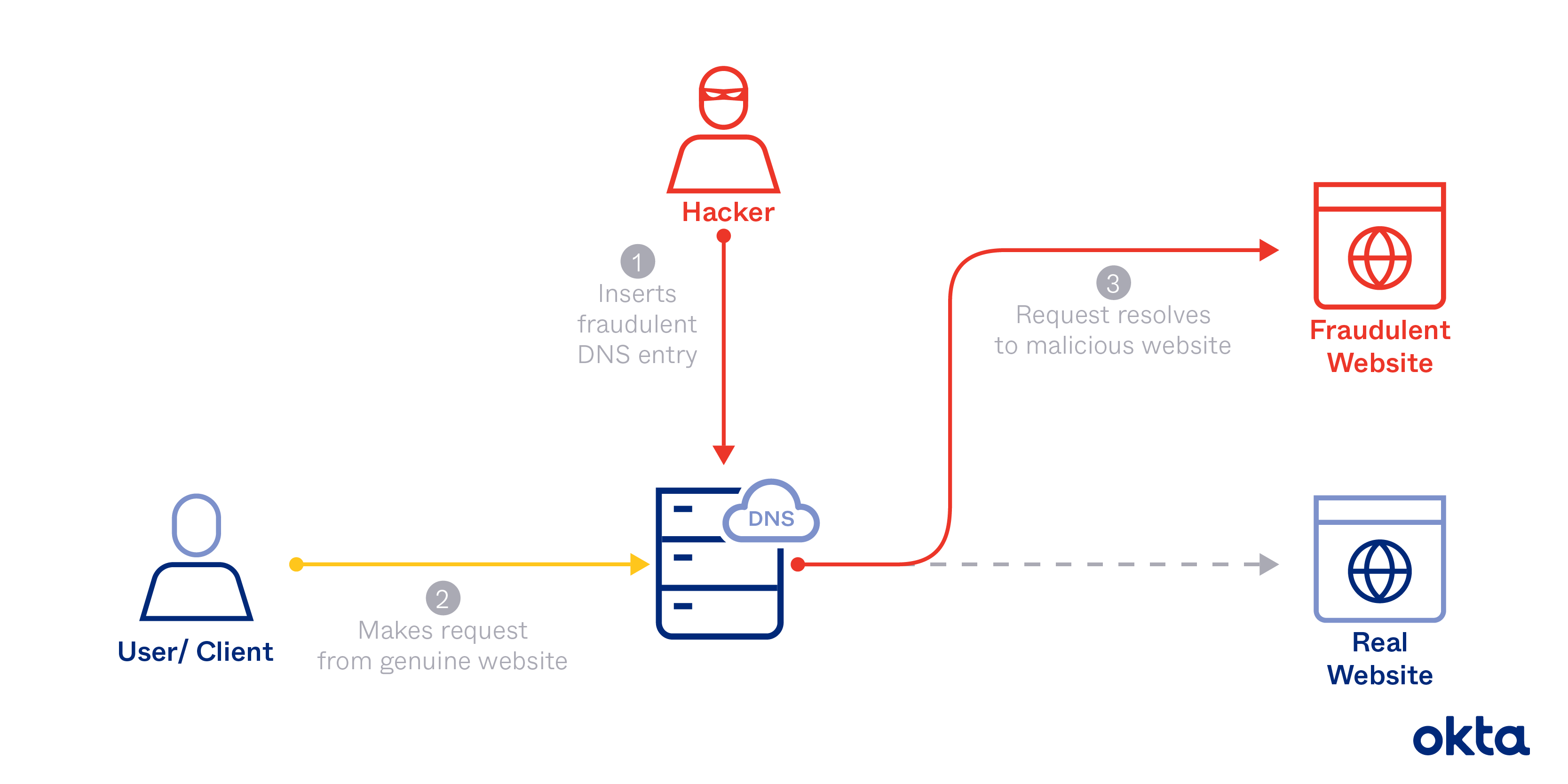

Bij een aanval van DNS-poisoning vervangt een hacker het adres van een valide website door een nepadres. Daarna kan die hacker zich meester maken van waardevolle informatie zoals wachtwoorden en rekeningnummers. Of de hacker kan simpelweg besluiten de vervalste site niet meer te laden.

Iemand die op het web surft, komt wellicht nooit te weten dat er sprake is van DNS-spoofing. Deze persoon kan een site bezoeken die er volkomen normaal uitziet en die zelfs min of meer normaal functioneert, waardoor het allemaal veilig lijkt te zijn.

Maar het kan ook zijn dat een favoriete site niet meer wordt geladen. Na een paar keer proberen is de kans groot dat die persoon de organisatie een boos bericht stuurt dat ze een site hosten die niet werkt.

Het voorkómen van DNS-poisoning begint met het blokkeren van DNS-spoofing. We zullen u laten zien hoe u dat kunt doen.

Wat is DNS-poisoning?

DNS-poisoning is een techniek waarmee hackers gebruikmaken van bekende kwetsbaarheden in het DNS (Domain Name System). Wanneer de poisoning is gelukt, kan een hacker verkeer naar een site omleiden naar een nepversie. En de besmetting kan zich verspreiden vanwege de manier waarop een DNS werkt.

De Chinese overheid gebruikt DNS-poisoning om de toegang te blokkeren tot sites met inhoud die door ambtenaren wordt afgekeurd. Gebruikers in China denken misschien dat ze het juiste adres hebben (zoals https://www.facebook.com), maar wanneer ze dat adres typen, komen ze door die spoofing op een volledig andere server terecht. Die server laadt dan geheel andere inhoud.

In 2014 verspreidde de Chinese spoofing zich naar elders in de wereld. Op een bepaald moment werd gemeld dat ongeveer een zevende van alle internetgebruikers wereldwijd met dat probleem te maken had. Niemand van hen kon de gewenste sites laden, waaronder Facebook en Twitter.

Hoe werkt een DNS?

Webdevelopers worden aangemoedigd om bij het ontwikkelen van sites korte, gebruikersvriendelijke webadressen te gebruiken. Die adressen doen het dan beter bij zoekopdrachten en gebruikers kunnen gemakkelijker zien wat pagina's bevatten voordat ze erop klikken. Maar er zijn ook computers die door mensen gebruikte adressen niet begrijpen. Een DNS biedt daarbij uitkomst.

Telkens wanneer u een adres in uw browser typt, gebeurt er dit:

- Er wordt contact gemaakt met een DNS-server. Uw computer moet verbinding maken met de DNS-server voor meer informatie.

- De DNS zoekt naar een numeriek adres. Computers herkennen serveradressen die alleen uit cijfers en punten bestaan. Als u nog niet eerder naar deze site hebt gezocht, zal uw computer een andere server om hulp vragen.

- Een DNS-resolver voert de query uit. Uw voor mensen geschikt gemaakt adres wordt omgezet naar een numerieke versie.

- U wordt naar de site gestuurd. Met het juiste numerieke adres komt u terecht op de server waarop de website wordt gehost.

- Data wordt opgeslagen. De internetserver die u gebruikt heeft een DNS-server die vertalingen van door mensen leesbare adressen opslaat als numerieke versies. De resultaten van uw zoekopdracht worden hier opgeslagen.

Dat gebeurt in luttele seconden en u merkt de vertraging waarschijnlijk niet. Maar op de achtergrond maakt uw computer verbinding met andere servers om te bepalen waar u daarna heen moet gaan en wat er moet gebeuren.

Het DNS-systeem werd ontwikkeld in 1983 toen het internet veel minder websites en servers kende. De developers konden niet bevroeden dat iemand met het systeem zou willen spelen of gebruikers zou willen bedriegen, en daarom werden er geen beveiligingsmaatregelen ingebouwd.

Hoe ziet poisoning van een DNS-cache eruit?

U wilt een site bezoeken en uw server neemt de reactie van een hacker mee. Die vervalste data wordt opgeslagen en de poisoning van de DNS-cache is een feit.

Een hacker kan dat op de volgende manieren doen:

- Een server imiteren. Uw DNS-server stuurt een query voor een vertaling en de hacker reageert daar razendsnel op met het verkeerde antwoord, lang voordat de juiste server dat kan doen.

- De server vastzetten. In 2008 ontdekten onderzoekers dat hackers duizenden query's naar een caching-server konden sturen. Hackers stuurden vervolgens duizenden valse reacties en na verloop van tijd kregen ze de controle over het hoofddomein en de gehele site.

- Misbruik maken van open poorten. In 2020 ontdekten onderzoekers dat hackers duizenden query's naar DNS-resolverpoorten konden sturen. Na verloop van tijd kwamen ze erachter welke poort open stond. Toekomstige aanvallen worden alleen op die poort gericht.

Aanvallen van DNS-poisoning hebben succes omdat het systeem niet veilig is. Uw computer communiceert met servers via UDP (User Datagram Protocol). Dat maakt snelle en efficiënte communicatie mogelijk. Maar er is geen beveiliging ingebouwd. Uw computer verifieert niet de identiteit van de server waarmee wordt gecommuniceerd en valideert ook niet de data die terug wordt gestuurd.

Vervalsingen zijn in een dergelijke omgeving betrekkelijk gemakkelijk te gebruiken. Als u niet uw identiteit hoeft te bewijzen en de server waarmee u communiceert eigendom van wie dan ook kan zijn, kunt u vervalste informatie krijgen zonder daar ooit achter te komen.

Uw plan tegen DNS-spoofing

Als u een netwerkbeheerder bent en uw site uitvalt, zullen uw bezoekers niet hackers daarvan de schuld geven. U en uw organisatie worden er dan op aangekeken. Het voorkómen van cache poisoning is van cruciaal belang, maar makkelijk is het niet.

U zou het volgende kunnen doen:

- Zelf uw DNS-servers beheren. U bent de eigenaar van de informatie die wordt opgeslagen als resultaat van elke query en u kunt die informatie volgens een eigen schema controleren op kwaliteit en authenticiteit.

- Query's beperken. Weiger DNS-verzoeken via open poorten. U wordt dan niet bestookt met query's die uw data kunnen vervuilen en u vermindert de kans dat u gehackt wordt.

- Software geschikt maken. Sommige DNS-programma's hebben ingebouwde beveiliging. Praat met de developers en zorg ervoor dat u alles krijgt waarvoor u betaalt.

Functionarissen werken ook aan oplossingen. Domain Name System Security Extensions (DNSSEC) werd ontwikkeld door ICANN en wanneer dat protocol wordt geïmplementeerd, maakt het gebruik van validatie. U weet dan dat de entiteit waarmee u werkt authentiek is en dat de data die u accepteert te vertrouwen is.

DNSSEC moeten overal worden geïmplementeerd om volledige bescherming te kunnen bieden. Als u wel, maar niemand anders authenticatie vereist, kunt u geen sites op aanvraag presenteren. Functionarissen hopen dat meer organisaties die technologie gaan gebruiken.

Hulp van Okta

Een DNS-server adequaat configureren en beveiligen kost tijd en vereist talent en doorzettingsvermogen. Als u niet over de tijd of expertise beschikt om dat voor elkaar te krijgen, kunnen wij u van dienst zijn.

Onze bewezen technieken kunnen uw sites draaiende en uw data veilig houden. Neem contact met ons op om te zien hoe Okta u kan beschermen tegen DNS-poisoning.

Referenties

DNS Poisoning Suspected Cause of Huge Internet Outage in China. (Januari 2014). eWeek.

URLs. MOZ.

Brief History of the Domain Name. Harvard.

How DNS Cache Poisoning Works. (Oktober 2008). Networkworld.

DNS Cache Poisoning, the Internet Attack From 2008, Is Back From the Dead. (November 2020). ARS Technica.