Dieser Artikel wurde maschinell übersetzt.

Beim DNS Cache Poisoning ersetzen Hacker die Adresse einer existierenden, sicheren Website durch eine manipulierte. Auf diese Weise verschaffen sich die Angreifer Zugang zu sensiblen Daten, wie Passwörtern und Kontodaten. Hacker können zudem auch einfach den Zugang zur gespooften Website verweigern.

Vielen Usern ist nicht bewusst, dass sie schon einmal Opfer von DNS Spoofing wurden. User besuchen eine Seite, die völlig normal aussieht ist und auch weitgehend normal funktioniert – die Website scheint also sicher zu sein.

Oder aber ein User muss feststellen, dass eine Website einfach nicht lädt. Wahrscheinlich wird er dann einfach ein- oder zweimal versuchen, die Website neu zu laden – es ist aber nicht ausgeschlossen, dass er über das Unternehmen verärgert ist, weil seine Website nicht funktioniert.

Um sich vor DNS Poisoning zu schützen, müssen Sie zunächst das DNS Spoofing verhindern. Wir zeigen Ihnen, wie das gelingt.

Was versteht man unter DNS Poisoning?

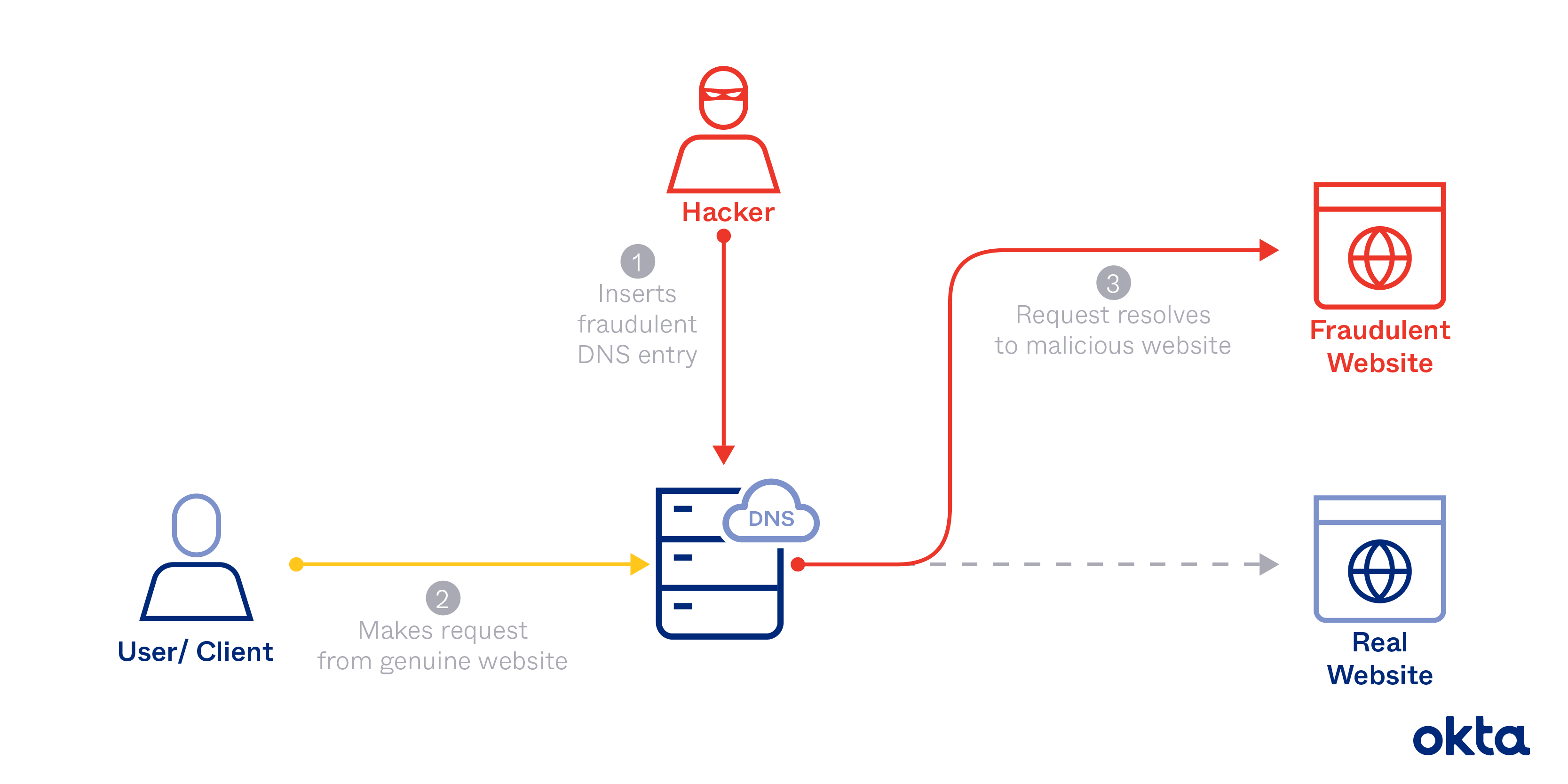

DNS Poisoning ist ein Hacking-Angriff, der gezielt Schwachstellen im Domain Name System (DNS) missbraucht. Der Hacker kann nach einem gelungenen Angriff den Datenverkehr einer Seite auf eine manipulierte Seite umleiten. Aufgrund der Funktionsweise von DNS kann sich die Bedrohung dann immer weiter ausbreiten.

Die chinesische Regierung nutzt DNS Cache Poisoning, um den Zugang zu Seiten zu blockieren, die von offizieller Seite als fragwürdig eingestuft wurden. Chinesische User mögen überzeugt sein, dass sie die korrekte Adresse aufgerufen haben (zum Beispiel https://www.facebook.com). Allerdings werden sie mittels Spoofing auf einen komplett anderen Server umgeleitet, sobald sie die Adresse eingeben. Dieser Server lädt ganz andere Inhalte.

Seit 2014 verbreitete sich das Spoofing über die Grenzen Chinas hinaus. Journalisten berichten, dass jeder siebte Internetnutzer schon einmal von diesem Problem betroffen war. Keiner der Betroffenen konnte die Seiten aufrufen, die er sehen wollte, etwa Facebook und Twitter.

Was steckt hinter DNS?

Web-Entwicklern wird nahegelegt, bei der Entwicklung neuer Websites kurze und nutzerfreundliche Adressen zu verwenden. Das macht es für Nutzer einfacher, die Websites zu finden. Außerdem ist anhand der Adresse vorab bereits ersichtlich, welche Inhalte sie zur Verfügung stellen kann. Computer verstehen die Adressen, die Menschen nutzen, aber nicht. Ein DNS schafft Abhilfe.

Sobald Sie eine Adresse in Ihren Browser eingeben,

- wird eine Verbindung zu einem DNS-Server aufgebaut. Ihr Rechner muss Kontakt zum DNS-Server aufnehmen, um weitere Informationen zu erhalten.

- Der DNS-Server muss die vom Nutzer eingegebene Adresse in eine numerische Adressen umwandeln. Denn Computer verstehen nur Server-Adressen, die aus Ziffern und Punkten zusammengesetzt sind. Sollten Sie zum ersten Mal nach der betreffenden Seite suchen, kontaktiert Ihr Rechner dafür einen weiteren Server.

- Dieser DNS-Resolver vervollständigt dann die Abfrage. Die für Menschen optimierte Adresse wird so in die numerische Entsprechung umgewandelt.

- Sie werden zur gewünschten Website weitergeleitet. Und mit der korrekten numerischen Adresse werden Sie auch zur richtigen Seite weitergeleitet.

- Die Daten werden gespeichert. Der Internet-Server, den Sie benutzt haben, ist mit einem DNS-Server verbunden, auf dem die umgewandelte numerische Adresse gespeichert wird. Hier werden die Ergebnisse Ihrer Suche aufbewahrt.

Ihnen wird die Verzögerung vermutlich gar nicht auffallen, da dieser Prozess nur wenige Sekunden in Anspruch nimmt. Doch hinter den Kulissen arbeitet Ihr Rechner auf Hochtouren, um jederzeit den Überblick darüber zu behalten, wo Sie sich gerade befinden und wo es als nächstes hingehen soll.

Die DNS-Technologie wurde im Jahr 1983 entwickelt, als das Web noch weitaus weniger Seiten und Server umfasste. Damals wurden keine Sicherheitsmaßnahmen integriert, da die Entwickler nie im Traum damit gerechnet hätten, dass das System irgendwann missbraucht werden könnte.

Was passiert beim DNS Cache Poisoning?

Sie versuchen eine Website aufzurufen, Ihr Server erhält statt der korrekten numerischen Adresse aber die Antwort eines Hackers. Seine manipulierten Daten werden dann im Cache gespeichert – das DNS Poisoning war erfolgreich.

Ein Hacker hat mehrere Möglichkeiten, dies zu erreichen:

- Er schaltet sich in die Kommunikation mit dem Server ein. Ihr DNS-Server schickt einen Request zur Umwandlung in eine numerische Adresse heraus, und ein Hacker kommt dem korrekten Server zuvor und schickt eine falsche Antwort zurück.

- Er überlastet den Server. Im Jahr 2008 konnten Hacker tausende von Anfragen an einen Caching-Server absenden. So erhielten sie die Kontrolle über die Root-Domain und die betroffene Seite, und konnten tausende von falschen Antworten versenden.

- Er kann offene Ports ausnutzen. In Eine Untersuchung aus dem Jahr 2020 dokumentiert, dass Hacker tausende von Anfragen an DNS-Resolver-Ports absenden können. Über kurz oder lang finden sie auf diese Weise einen offenen Port. Diesen nehmen sie bei künftigen Angriffen gezielt ins Visier.

DNS Cache Poisoning ist nur möglich, weil das System ungeschützt ist. Ihr Rechner kommuniziert über das User Datagram Protocol (UDP) mit zahlreichen Servern. Dieses ermöglicht eine schnelle und effiziente Kommunikation. Allerdings unterstützt es keine Sicherheitsmaßnahmen. Ihr Rechner verifiziert weder die Identität des Servers, mit dem er in Verbindung steht, noch die Daten, die er erhält.

Das kann leicht zu Datendiebstählen führen. Wenn kein Identitätsnachweis erforderlich ist, und der Server, mit dem Sie in Verbindung stehen, von jedermann betrieben werden könnte, ist es zu jedem Zeitpunkt möglich, dass die Informationen, die Sie erhalten, manipuliert wurden.

Ihr persönlicher DNS Spoofing-Plan

User Ihrer Website werden nie einen Hacker verantwortlich machen, wenn sie nicht auf die Seite zugreifen können – Schuld trägt immer der Administrator. Man wird die Verantwortung bei Ihnen und Ihrem Unternehmen suchen. DNS Cache Poisoning vorzubeugen ist wichtig, jedoch nicht einfach.

Folgendes können Sie tun:

- Stellen Sie Ihre DNS-Server auf den Prüfstand. Die gespeicherten Ergebnisse der Datenabfragen gehören ausschließlich Ihnen. Es steht Ihnen also frei, die Informationen jederzeit mit Blick auf Qualität und Echtheit zu prüfen.

- Begrenzen Sie die Zahl der Abfragen. Stellen Sie sicher, dass DNS-Suchanfragen über offene Ports blockiert werden. So verhindern Sie, dass Sie mit einer Flut von Anfragen überhäuft werden, die Ihre Daten kontaminieren könnte. Und Sie minimieren das Risiko, dass Ihre Server übernommen werden.

- Sehen Sie sich Ihre Software ganz genau an. Einige DNS-Lösungen unterstützen integrierte Security-Mechanismen. Kontaktieren Sie die Entwickler, und stellen Sie sicher, dass Sie alle Funktionalitäten erhalten, für die Sie bezahlen.

Auch von offizieller Seite wird an Lösungen gearbeitet. Die ICANN hat mit den Domain Name System Security Extensions (DNSSEC) einen Ansatz vorgestellt, der – sobald er implementiert ist – eine Validierung der Server ermöglichen wird. Auf diese Weise erhalten Sie die Gewissheit, dass Ihr Kommunikationspartner der ist, für den er sich ausgibt, und dass die Daten, die Sie empfangen, vertrauenswürdig sind.

DNSSEC muss aber flächendeckend ausgerollt werden, um echten Schutz zu bieten. Solange Sie der einzige sind, der eine robuste Authentifizierung voraussetzt, werden Sie nicht in der Lage sein, Seiten On-Demand bereitzustellen. Die Verantwortliche setzen deshalb darauf, dass in Zukunft immer mehr Unternehmen diese Option nutzen werden.

Unterstützung durch Okta

Einen DNS-Server korrekt zu konfigurieren und zu schützen, erfordert Zeit, Knowhow und Beharrlichkeit. Wenn es Ihnen an den erforderlichen Ressourcen fehlt, unterstützen wir Sie gerne.

Aufsetzend auf unsere bewährten Lösungen helfen wir Ihnen, Ihre Systeme Online und Ihre Daten sicher zu halten. Sprechen Sie mit uns darüber, wie wir Sie vor DNS Poisoning schützen können.

Referenzen

DNS Poisoning Suspected Cause of Huge Internet Outage in China. (Januar 2014). eWeek.

URLs. MOZ.

Brief History of the Domain Name. Harvard.

How DNS Cache Poisoning Works. (Oktober 2008). Networkworld.

DNS Cache Poisoning, the Internet Attack From 2008, Is Back From the Dead. (November 2020). ARS Technica.