Okta Identity Engine

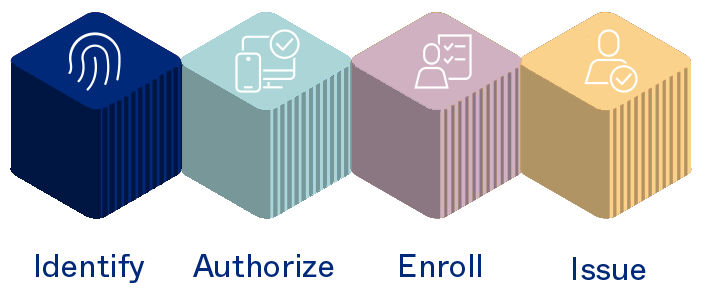

Een reeks personaliseerbare bouwblokken voor elke vorm van toegang

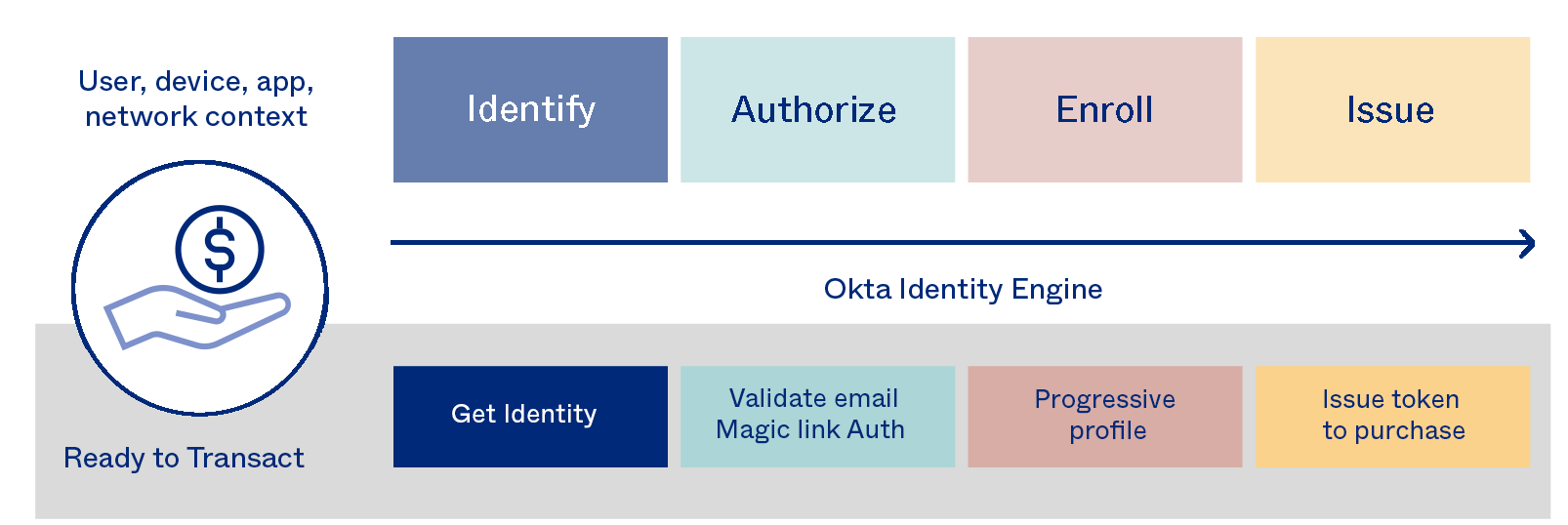

Use cases mogelijk gemaakt door de Okta Identity Engine

Functies

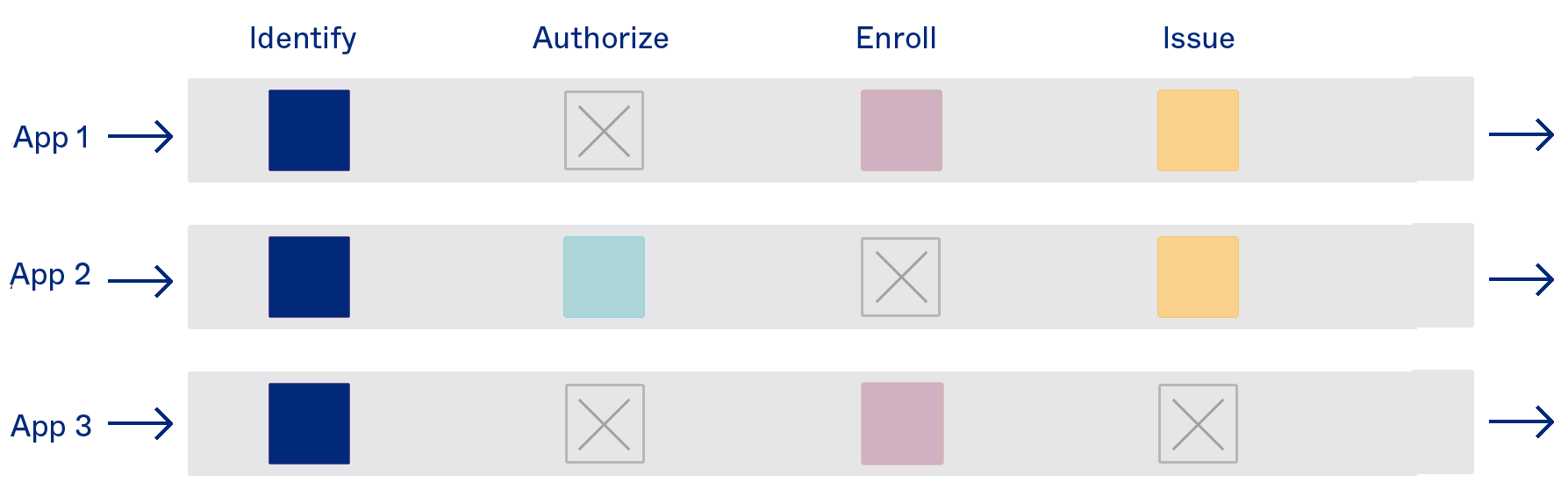

Beleidsregels op app-niveau

Pas beveiligingsbeleid aan

Maak dynamische aanmeldingsregels die zijn afgestemd op verschillende applicaties op basis van gedrag, risiconiveau en context van de gebruiker. U kunt bijvoorbeeld strengere eisen stellen om toegang te krijgen tot een app, maar die eisen versoepelen als u zeker weet dat het verzoek om toegang legitiem is gezien het eerdere gedrag en de huidige context van de gebruiker.

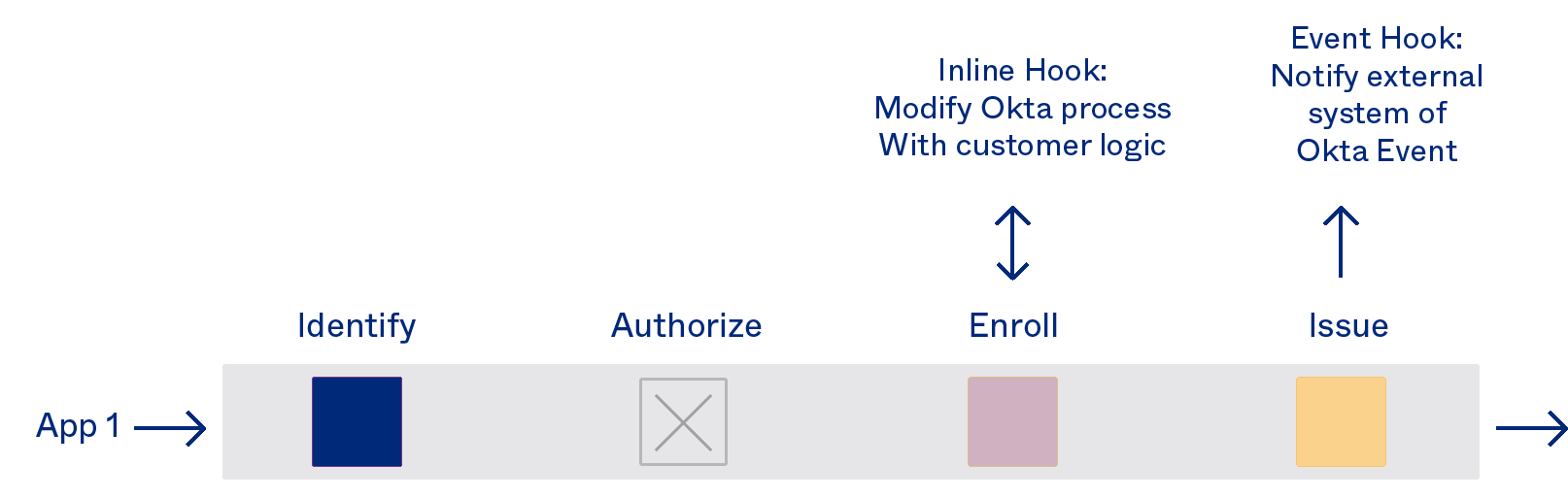

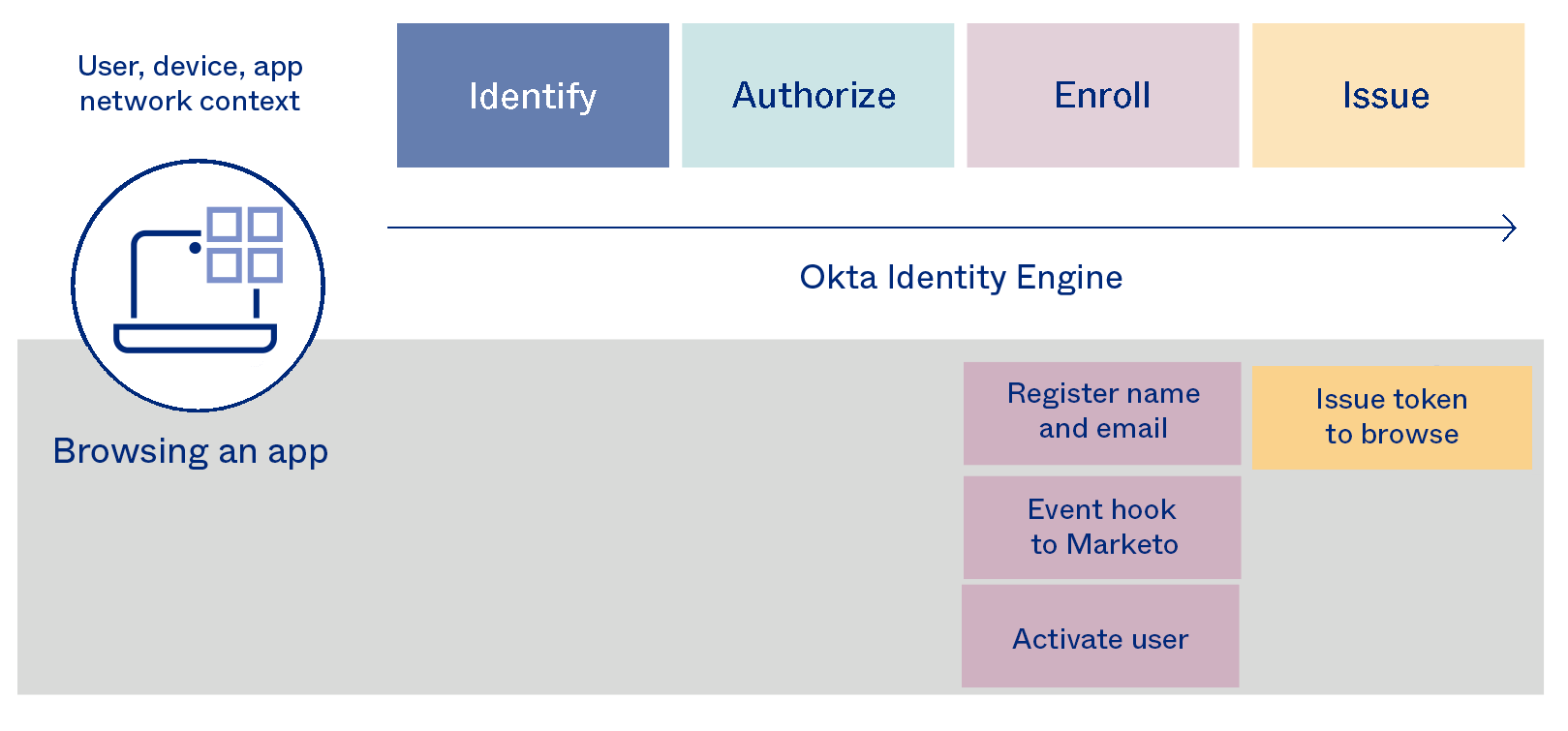

Onbeperkte mogelijkheden

Maar dat is slechts het begin. Met Okta Hooks en de Okta Identity Engine kan Okta op een veilige wijze worden aangepast als basis voor elke digitale toepassing die u zich kunt voorstellen. Hier ziet u een selectie van de mogelijke use cases:

Ramiya Iyer

Global Vice President IT, Digital & Marketing

Albertsons communiceert met meer dan 34 miljoen klanten per week en levert ze de gewenste producten tegen een eerlijke prijs en met een geweldige klantenservice. Als een van de grootste supermarktketens in het land weten wij hoe belangrijk het is om je aan te passen en te blijven groeien, en om onze klanten van dienst te zijn, waar ze zich ook mogen bevinden. De Okta Identity Engine biedt ons een flexibele oplossing voor digitale identity.