Okta Identity Engine

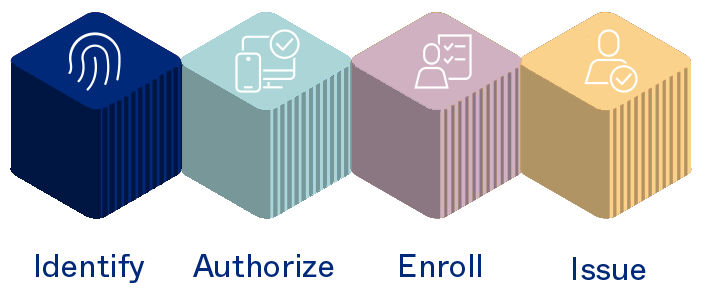

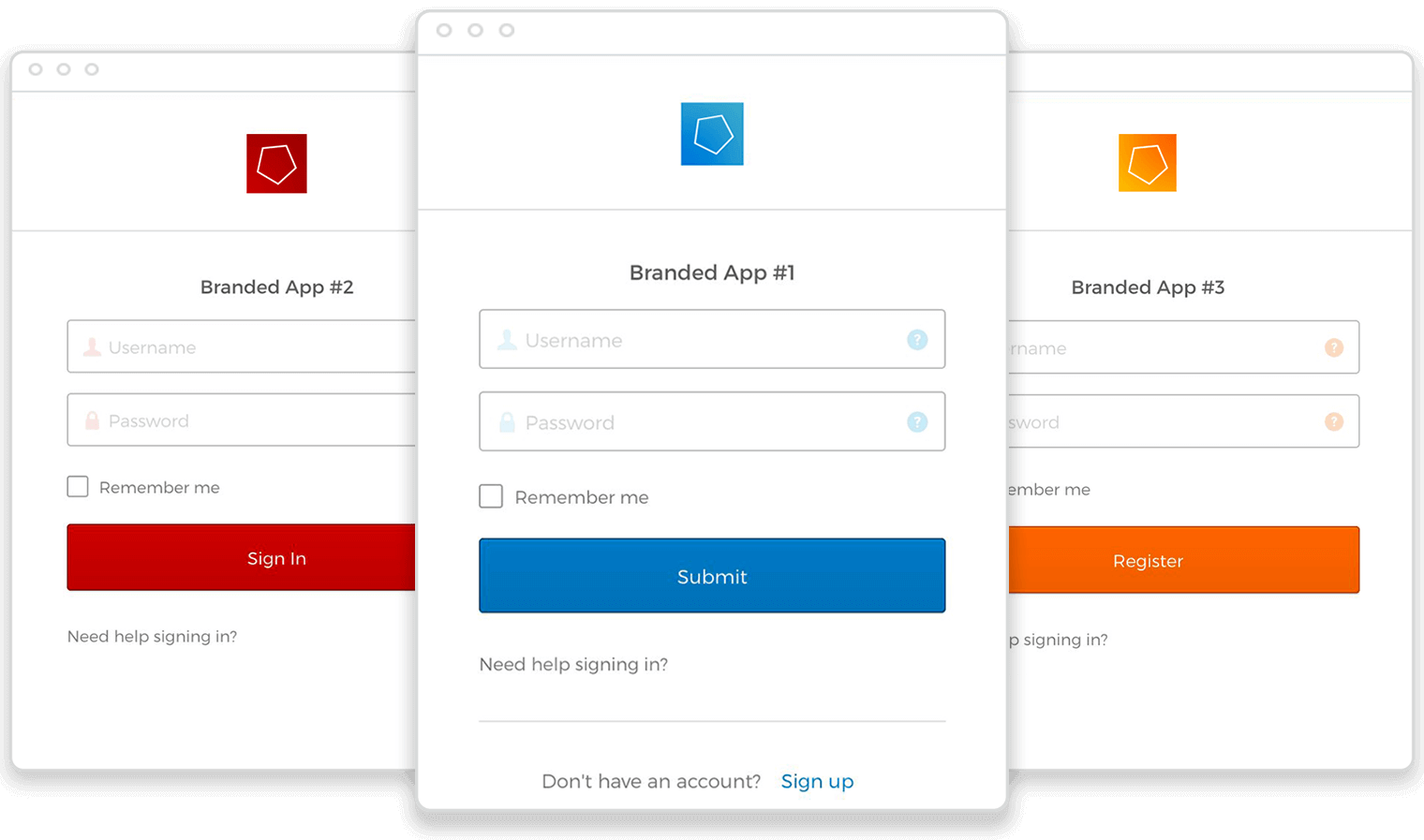

Un ensemble de composants personnalisables pour chaque expérience d'accès

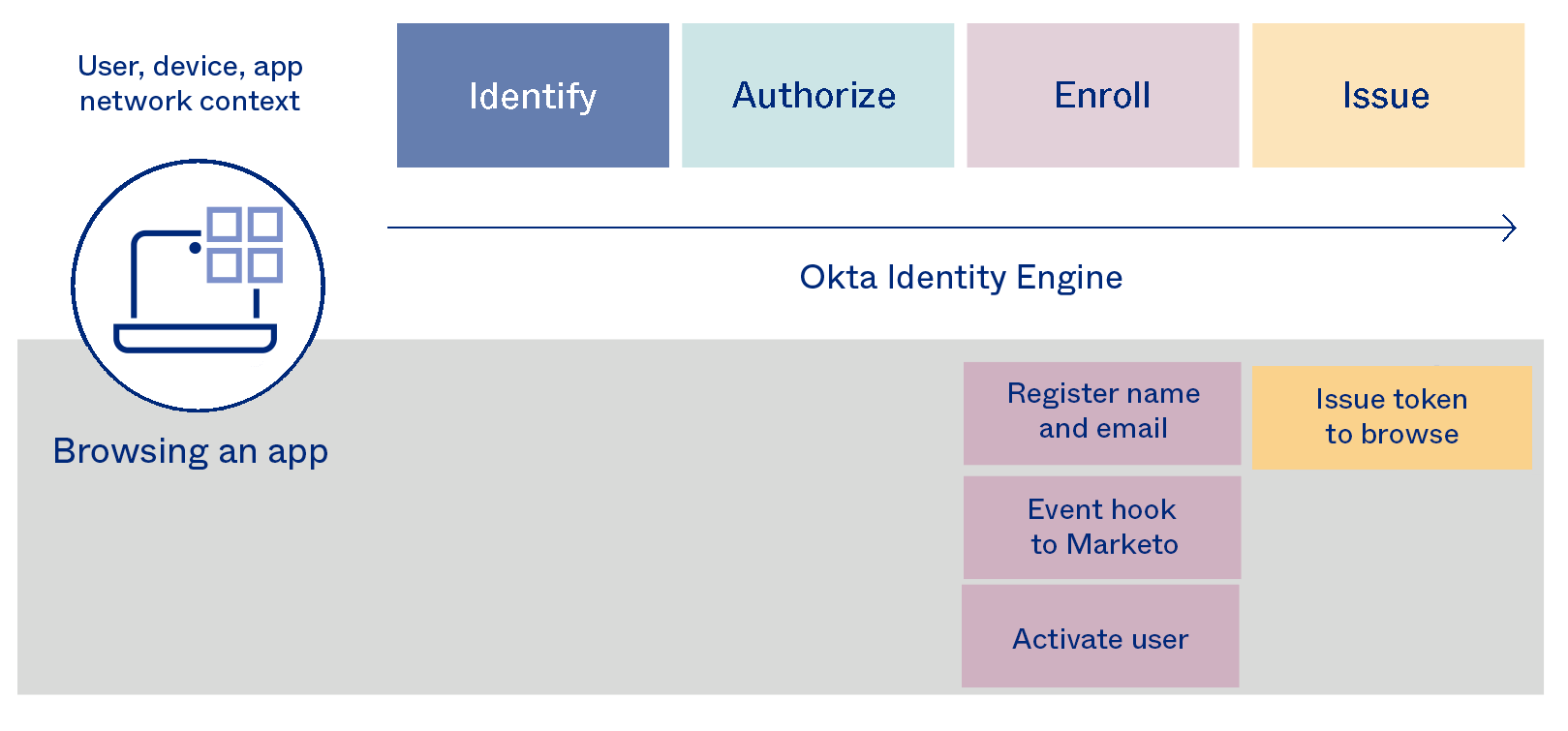

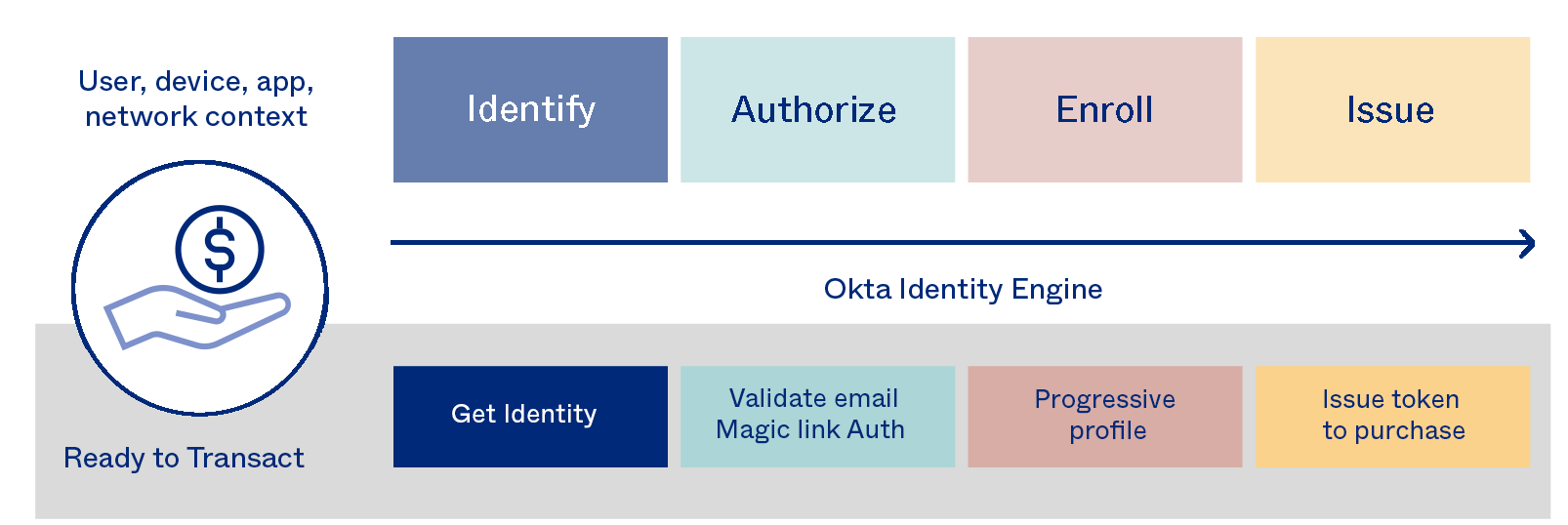

Cas d’usage couverts par Okta Identity Engine

Fonctionnalités

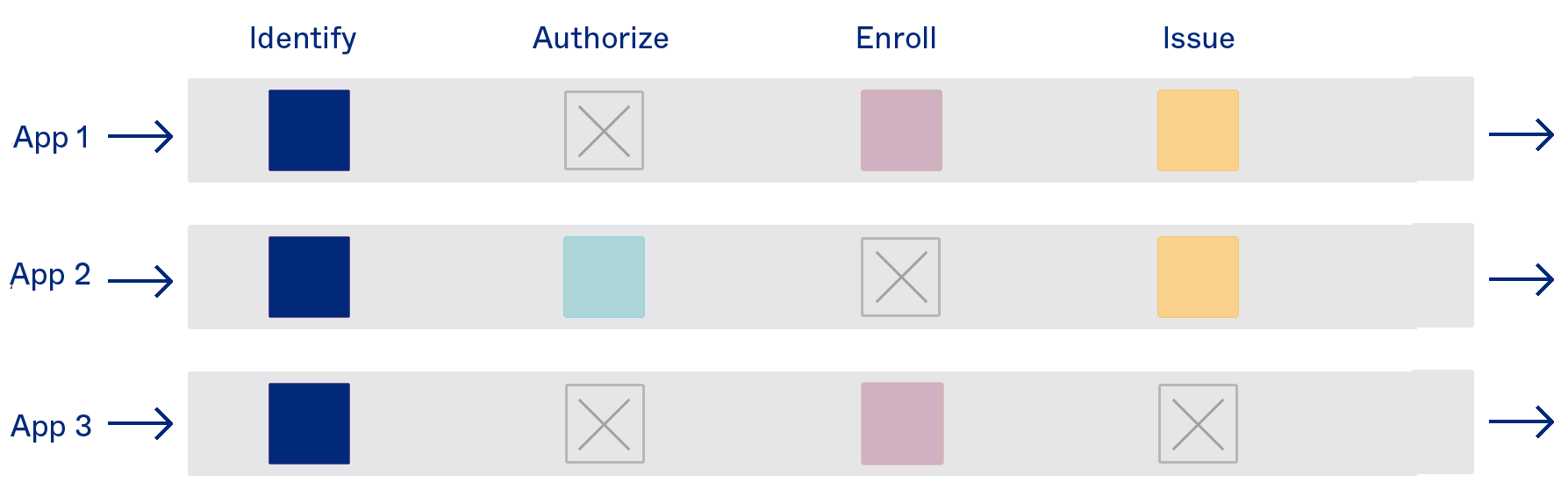

Politiques définies au niveau de l'application

Personnalisation des politiques de sécurité

Définissez des politiques d'authentification dynamiques variables selon les applications, en fonction du comportement, du niveau de risque et du contexte de l'utilisateur. Vous pouvez, par exemple, appliquer des règles de sécurité strictes pour l'accès à une application stratégique, et les assouplir si vous êtes absolument certain qu'une demande d'accès est légitime, compte tenu du comportement passé de l'utilisateur et du contexte actuel.

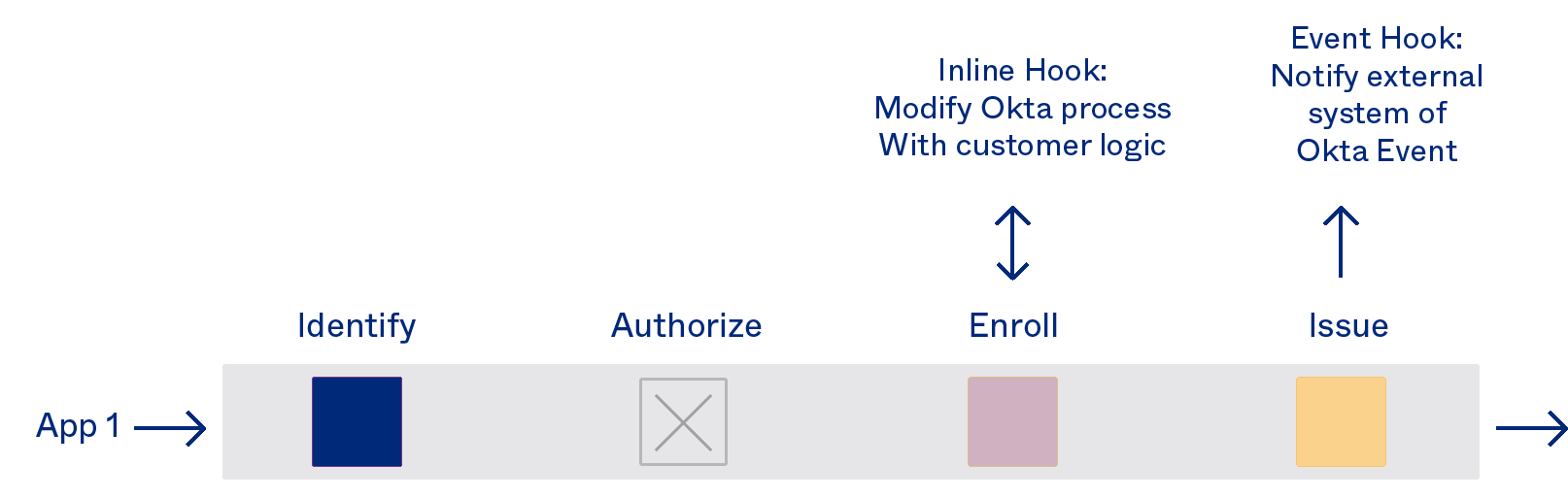

Une infinité de possibilités

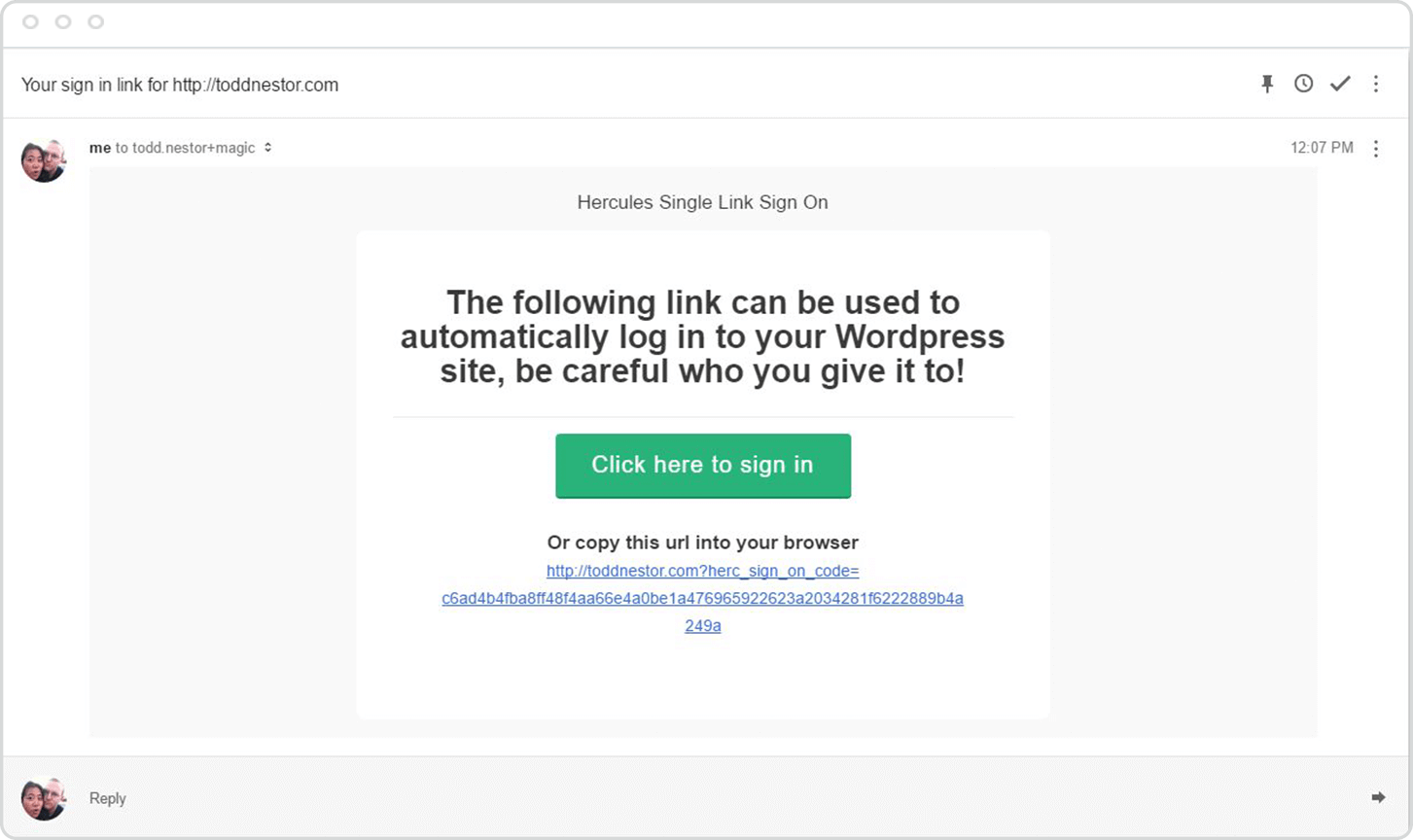

Et ce n'est qu'un début. Avec Okta Hooks et Okta Identity Engine, vous pouvez personnaliser Okta en toute sécurité pour en faire le socle de toute expérience numérique imaginable. Voici quelques exemples de cas d'usages :

Ramiya Iyer

Global Vice President of IT, Digital and Marketing

Albertsons interagit chaque semaine avec plus de 34 millions de clients, en veillant à leur proposer les produits qui les intéressent à un tarif raisonnable, et à leur fournir un service de qualité. Pour une chaîne de supermarchés de notre envergure, il est important de savoir s’adapter, d’évoluer et d’interagir avec les clients là où ils se trouvent. Okta Identity Engine nous offre une solution de gestion des identités numériques d’une grande flexibilité.