Qu'est-ce que l'authentification unique (SSO) ?

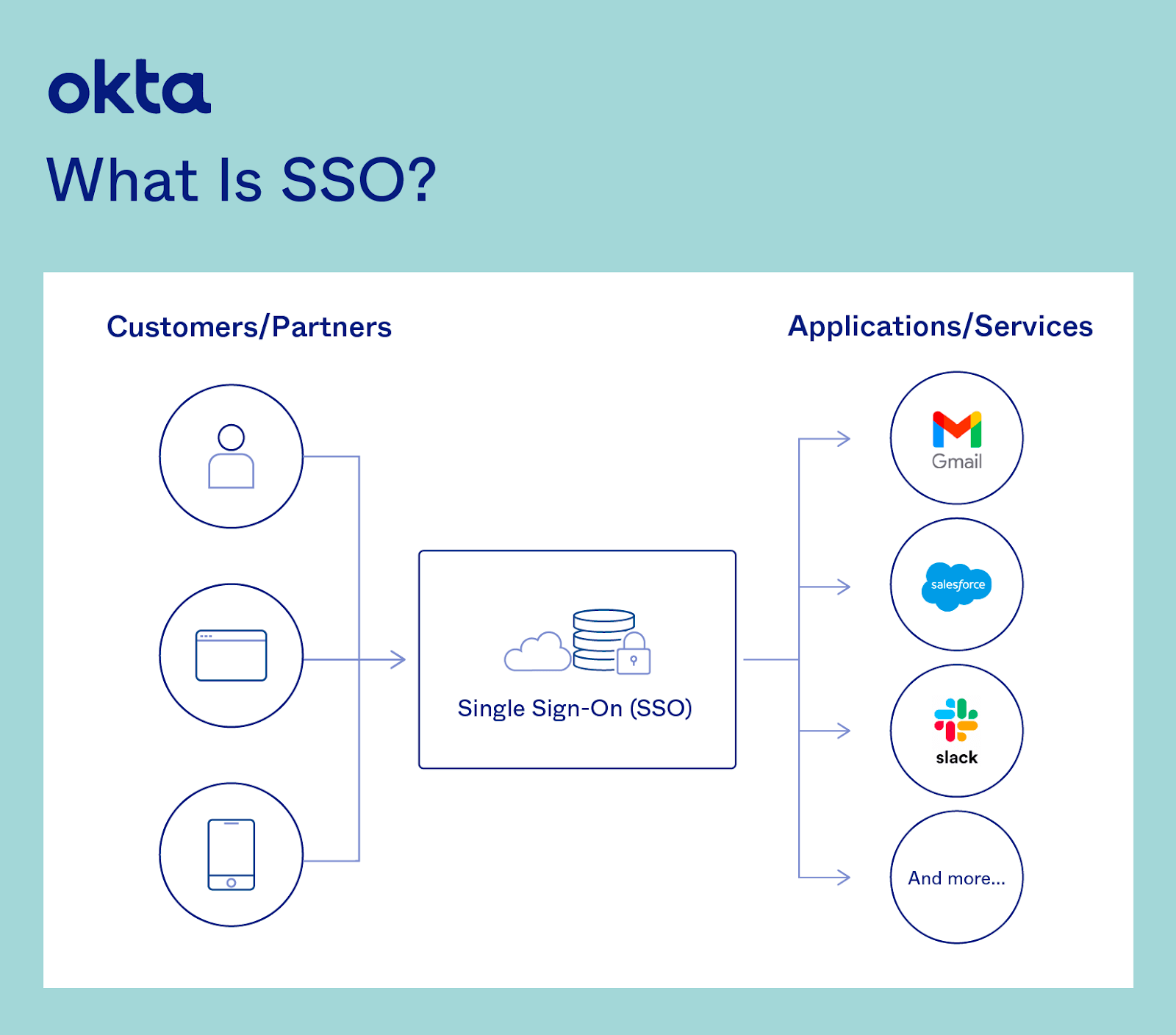

L’authentification unique ou SSO (Single Sign-On) est une méthode d’authentification qui permet aux utilisateurs d’accéder en toute sécurité à plusieurs applications et services avec un seul jeu d’identifiants. Que votre travail quotidien repose sur Slack, Asana, Google Workspace ou Zoom, la SSO affiche un widget ou une page de connexion qui vous donne accès, en un seul mot de passe, à toutes les applications intégrées. Au lieu de saisir une dizaine de mots de passe par jour, vous ne devez en saisir qu’un, sans que votre sécurité ne soit compromise.

Avec l’authentification SSO, fini l’époque où vous deviez vous rappeler de nombreux mots de passe et demander leur réinitialisation en cas d’oubli. Vous pouvez aussi accéder à différentes plateformes et applications sans avoir besoin de vous connecter à chaque fois.

Comment fonctionne l'authentification SSO ?

La SSO est basée sur le concept de l’identité fédérée, c’est-à-dire le partage des attributs d’identité sur des systèmes fiables et autonomes. Lorsqu’un utilisateur est approuvé par un système, il reçoit automatiquement le droit d’accéder à tous les autres systèmes ayant établi une relation de confiance avec le premier système. Cette façon de procéder constitue la base des solutions SSO avancées, qui sont activées via des protocoles comme OpenID Connect et SAML 2.0.

Lorsqu’un utilisateur se connecte à un service en passant par une connexion SSO, un jeton d’authentification est créé et stocké dans son navigateur ou dans les serveurs de la solution SSO. Chaque site web ou application auquel l’utilisateur accèdera par la suite effectuera une vérification auprès du service SSO, qui enverra ensuite le jeton de l’utilisateur pour confirmer son identité et lui fournir un accès.

Types de SSO

L’utilisation de la SSO à des fins d’identification nécessite de connaître différents protocoles et normes, parmi lesquels :

- Security Access Markup Language (SAML) : SAML est une norme ouverte qui encode du texte en langage machine et échange les informations d’identification. Devenue l’un des fondements de la SSO, la norme SAML est utilisée pour aider les fournisseurs d’applications à vérifier que les demandes d’authentification sont appropriées. SAML 2.0 est spécifiquement optimisée pour une utilisation dans les applications web, ce qui autorise la transmission des informations via un navigateur.

- Open Authorization (OAuth) : OAuth est un protocole d’autorisation basé sur une norme ouverte qui transfère les informations d’identification entre applications et les chiffre en code machine. Les utilisateurs peuvent ainsi autoriser une application à accéder à leurs données dans une autre application sans avoir besoin de valider manuellement leur identité, ce qui est particulièrement utile pour les applications natives.

- OpenID Connect (OIDC) : OIDC se place au-dessus d’OAuth 2.0 pour ajouter des informations sur l’utilisateur et autoriser le processus d’authentification SSO. Ce protocole permet d’accéder à plusieurs applications avec une seule session de connexion. Par exemple, un utilisateur peut se connecter à un service via son compte Facebook ou Google au lieu de saisir des identifiants.

- Kerberos : Kerberos est un protocole qui permet une authentification mutuelle, dans laquelle à la fois l’utilisateur et le serveur vérifient l’identité de l’autre sur les connexions réseau non sécurisées. Il utilise un service d’attribution de tickets qui émet des jetons pour authentifier les utilisateurs et les applications logicielles, comme les clients de messagerie ou les serveurs wiki.

- Authentification par carte à puce : au-delà de la SSO classique, des équipements matériels permettent aussi de réaliser le même processus, par exemple des dispositifs de cartes à puce que les utilisateurs connectent à leur ordinateur. Le logiciel de l’ordinateur interagit avec les clés cryptographiques de la carte pour authentifier l’utilisateur. Bien que les cartes à puce soient hautement sécurisées et nécessitent un code PIN, ce sont des dispositifs matériels que l’utilisateur doit emporter avec lui et qui présentent donc un risque de perte. De même, leur utilisation peut être coûteuse.

Histoire de la technologie SSO

La technologie SSO remonte aux outils d’identité on-premise qui, entre le milieu et la fin des années 1990, permettaient de connecter en toute sécurité les ordinateurs, réseaux et serveurs. À cette époque, les organisations ont commencé à gérer leurs identités utilisateurs via des systèmes dédiés comme Microsoft Active Directory et LDAP (Lightweight Directory Access Protocol). Puis, elles ont sécurisé les accès au moyen d’outils on-premise d’authentification unique ou de gestion des accès web (WAM, Web Access Management).

Tandis que l’IT continuait son évolution en migrant dans le cloud, devenant disponible sur une myriade de terminaux et faisant face à des cybermenaces plus sophistiquées, ces outils de gestion des identités traditionnels ont commencé à s’essouffler. Les équipes IT ont désormais besoin d’une solution qui offre aux utilisateurs un accès rapide et sécurisé à chaque application ou service via l’authentification unique.

Les mythes de la SSO

Les idées fausses sur la SSO prolifèrent, mais elles ne font pas le poids face à la réalité des solutions modernes. Voici les mythes les plus courants :

Mythe n° 1 : l’authentification SSO ralentit les équipes IT et augmente leur charge de travail

En réalité, cette technologie aide les équipes IT à être plus efficaces en augmentant l’automatisation, en renforçant la sécurité et la visibilité, et en établissant des workflows plus performants. Elle correspond en plein à la mission fondamentale des équipes IT, qui consiste à connecter les collaborateurs aux outils dont ils ont besoin pour accomplir leur travail, de manière fluide, rapide et sûre. La SSO permet également une montée en charge plus rapide, une meilleure visibilité sur les accès aux applications, une diminution des demandes d’assistance et une baisse des coûts IT.

Mythe n° 2 : l’authentification SSO est difficile à déployer

Les outils d’ancienne génération étaient sans doute complexes, mais une solution SSO moderne est rapide et simple à déployer. Les outils SSO actuels intègrent des connecteurs à des milliers d’applications populaires, ce qui évite aux équipes IT d’avoir à créer manuellement ces intégrations. Les entreprises peuvent également connecter des utilisateurs et importer des données à partir d’annuaires existants sans avoir besoin de configurer, installer ou maintenir des équipements matériels, ou d’apporter des modifications à leur pare-feu. Facile à déployer et hautement disponible, la SSO centralise l’onboarding des nouveaux utilisateurs et des nouvelles applications, limite les coûts et garantit des accès simples mais sécurisés.

Mythe n° 3 : l’authentification SSO crée un point de défaillance unique ; elle est donc moins sécurisée

On pourrait facilement penser qu’en ne nécessitant qu’un seul mot de passe, la SSO représente un vecteur d’attaque privilégié pour les cybercriminels. Mais la réalité est qu’un point de défaillance unique existe déjà : l’utilisateur. Lorsqu’ils sont obligés de jongler entre plusieurs identifiants, les utilisateurs ont tendance à recycler leurs mots de passe et à ne pas les renouveler régulièrement, ce qui crée un risque de sécurité pour l’entreprise. En éliminant le besoin de plusieurs jeux d’identifiants, la SSO permet aux équipes IT de définir des politiques de mot de passe qui standardisent les protocoles de sécurité habituels, tout en surveillant le contexte de l’application, de l’utilisateur, du terminal, de l’emplacement et du réseau pour chaque demande d’accès.

Mythe n° 4 : l’authentification SSO équivaut à un gestionnaire de mots de passe

La SSO et les gestionnaires de mots de passe permettent aux utilisateurs d’accéder à plusieurs applications avec une seule connexion, mais les similitudes s’arrêtent là. Les gestionnaires de mots de passe sont des coffres-forts qui stockent les identifiants des utilisateurs pour différents sites web ou applications protégés par un mot de passe principal. Cependant, ils sont axés sur la protection des mots de passe, qui sont liés à plus de 80 % de toutes les brèches de sécurité et offrent aux pirates un point d’entrée potentiel dans une organisation ou une infrastructure d’identité. À l’inverse, les solutions SSO gèrent les accès sur la base de la confiance et utilisent des relations existantes pour créer un seul domaine d’authentification.