Authentification sans mot de passe : par où commencer ?

Avouons-le : les mots de passe nous fatiguent. Ils sont pénibles à utiliser et pas aussi efficaces qu’on l’imagine pour sécuriser nos comptes. Heureusement, il y a des alternatives beaucoup plus performantes. C’est avec enthousiasme que nous vous annonçons le lancement par Okta d’une série de nouvelles fonctionnalités « passwordless » grâce auxquelles vous pourrez offrir une expérience d’authentification fluide à vos utilisateurs.

Dans cet article, nous allons explorer les différentes façons dont vous pouvez utiliser la plateforme Okta pour fournir des connexions sans mot de passe. Vous verrez également par où commencer pour déployer ce type d’expérience.

Pourquoi passer à l’authentification sans mot de passe ?

Dans mon article précédent, « What is Passwordless Authentication? », je détaillais un certain nombre de problèmes liés aux mots de passe et les avantages indéniables d’une authentification qui ne doit pas y recourir.

Pour résumer, dans un contexte où les mots de passe prolifèrent et limitent à la fois l’expérience des utilisateurs et la sécurité, l’authentification sans mot de passe est une méthode de plus en plus plébiscitée. Les entreprises qui optent pour cette approche tirent parti de nombreux atouts : options de connexion résistantes aux menaces, contrôle accru des tâches administratives et meilleure visibilité, coût total de possession moindre, sans oublier une expérience utilisateur évolutive et exemplaire.

Adopter l’authentification sans mot de passe avec Okta

L’authentification sans mot de passe peut être déployée de diverses façons. Lorsque vous choisissez Okta comme plateforme de gestion des identités, vous disposez d’une grande flexibilité dans la mise en place d’une expérience de connexion sans mot de passe.

Examinons les diverses méthodes proposées par Okta.

1. Facteurs séquentiels

Cette nouvelle fonctionnalité Okta permet aux entreprises d’offrir une expérience de connexion sans mot de passe à leurs collaborateurs et à leurs clients. Les facteurs séquentiels conviennent particulièrement à deux cas d’usage spécifiques :

1) Les utilisateurs finaux peuvent se servir de leur facteur secondaire comme facteur principal. Exemple : connexion à Okta uniquement avec un nom d’utilisateur + Okta Verify ou avec un nom d’utilisateur + un mot de passe à usage unique envoyé par SMS — ce qui élimine le recours au mot de passe.

2) Les administrateurs peuvent créer la séquence de facteurs la plus adaptée aux groupes d’utilisateurs qu’ils gèrent. Exemple : connexion à l’aide d’Okta Verify + facteurs biométriques ou utilisation d’Okta Verify avant de saisir un mot de passe.

2. WebAuthn

WebAuthn est le nouveau standard mondial pour l’authentification web. Il s’agit d’une API pour navigateurs qui simplifie et sécurise l’authentification sur les applications web à l’aide d’une cryptographie à clé publique assurant une protection contre le phishing. En associant WebAuthn aux facteurs séquentiels décrits précédemment, les utilisateurs peuvent s’authentifier auprès de vos applications via des facteurs biométriques compatibles avec WebAuthn, sans avoir besoin de saisir un mot de passe. Parmi les systèmes de sécurité compatibles avec WebAuthn, citons par exemple Android Fingerprint, Touch Bar sur MacBook et Windows Hello, ainsi que certaines clés de sécurité telles que Security Key de Yubico. Pour en savoir plus sur WebAuthn, cliquez ici.

3. Magic link par e-mail

Un magic link par e-mail est une URL authentifiée que vous pouvez envoyer à vos clients afin qu’ils se connectent d’un simple clic. Par exemple, un utilisateur saisit son adresse e-mail dans votre application, puis, au lieu d’entrer un mot de passe, reçoit un magic link dans sa boîte de réception pour permettre une authentification sans mot de passe d’une grande simplicité. Lorsque l’utilisateur clique sur le lien, il est redirigé vers votre application, dans laquelle il a désormais ouvert une session.

Nous sommes actuellement en plein travail de développement de cette fonctionnalité, qui devrait être disponible d‘ici quelques mois.

4. Authentification unique (SSO) sur postes de travail (application web IWA et sans agent)

Comme cette fonctionnalité est incluse dans notre produit depuis quelques années, vous la connaissez peut-être déjà. Avec l’authentification unique (SSO) sur postes de travail, les utilisateurs finaux se connectent à leur ordinateur Windows ou MacOS au moyen de leurs identifiants Active Directory, ce qui les fait accéder automatiquement aux applications gérées par Okta. En d’autres termes, ils n’ont pas besoin de saisir d’autres identifiants lorsqu’ils ouvrent leur navigateur et pour utiliser ces applications.

5. Carte à puce/Carte PIV

Cette fonctionnalité aussi fait déjà partie de notre plateforme depuis quelques années. Lorsqu’elle est activée, les utilisateurs finaux se connectent à Okta au moyen d’une carte PIV ou autre carte à puce, et contournent de ce fait l’étape de saisie d’un mot de passe. La carte PIV et/ou carte à puce constitue le facteur de connexion principal de l’utilisateur. Cette fonctionnalité est compatible avec les certificats x.509.

6. Intégrations Device Trust

Vous utilisez peut-être déjà Device Trust, mais saviez-vous que vous pouvez vous en servir pour fournir des connexions sans mot de passe sur ordinateur de bureau et sur mobile ? Lorsque vous utilisez le protocole SAML d’Okta avec Device Trust, vous pouvez exploiter les capacités intégrées de connexion sans mot de passe dans des technologies telles que VMware Workspace ONE pour assurer une expérience fluide sur les terminaux gérés.

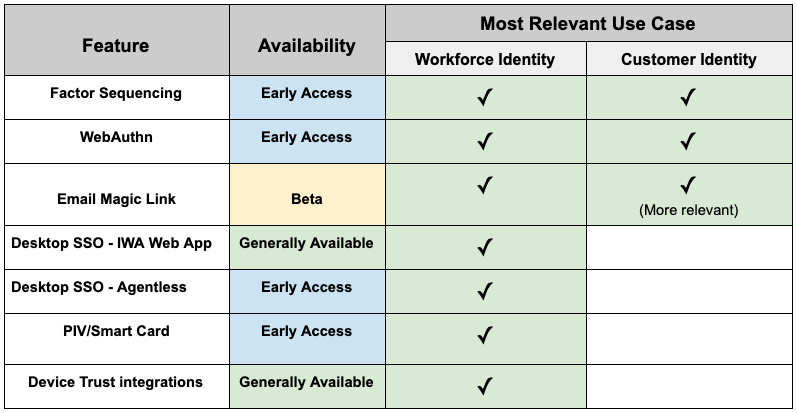

Ce tableau récapitule la disponibilité actuelle des fonctionnalités mentionnées ci-dessus et leur adéquation à chaque cas d’usage.

Qu’implique l’authentification sans mot de passe pour votre entreprise ?

Maintenant que vous avez compris comment Okta peut vous aider à offrir une expérience de connexion sans mot de passe à vos utilisateurs, à vos clients et au grand public, voyons comment les cas d’usage diffèrent entre la gestion des identités des collaborateurs (IAM) et la gestion des identités des clients (CIAM).

Vous verrez que les fonctionnalités mentionnées plus haut peuvent toutes être utilisées dans les cas d’usage concernant les collaborateurs (IAM), mais ne sont pas toutes pertinentes pour les clients (CIAM).

Pour vos collaborateurs :

Vous pouvez choisir les fonctionnalités les plus adaptées aux besoins de votre entreprise et à la structuration de votre paysage IT. Voici quelques exemples de configurations de certaines de ces fonctionnalités pour les cas d’usage concernant les collaborateurs :

- Connexion à un ordinateur Windows 10 appartenant à votre domaine Active Directory et authentification automatique auprès d’Okta. Lorsqu’un utilisateur final, connecté au réseau de l’entreprise, ouvre une session sur son terminal à l’aide de ses identifiants Active Directory, il ne reçoit aucune autre invite du navigateur lui demandant de s’authentifier lorsqu’il accède à des applications gérées par Okta. (Authentification unique (SSO) sur postes de travail)

- Connexion à Okta via Touch Bar sur votre MacBook. L’utilisateur final ouvre un navigateur, saisit son nom d’utilisateur et doit s’authentifier par empreinte digitale pour pouvoir se connecter à Okta. (WebAuthn)

- Connexion sans mot de passe à une application mobile native (Outlook, Salesforce, Box, etc.) sur les terminaux iOS et Android gérés par Workspace ONE UEM. Workspace ONE peut faciliter l’expérience de connexion sans mot de passe via l’authentification unique d’un simple geste. (Intégrations Device Trust)

Pour vos clients :

Vous pouvez choisir les formes de connexion sans mot de passe les plus adaptées à votre application, et à vos cas d’usage B2B et B2C. Voici quelques exemples de connexions des partenaires et de connexions à vos applications pour les cas d’usage concernant les clients :

- Les partenaires qui accèdent à une ressource fédérée de votre organisation Okta doivent saisir leur nom d’utilisateur. Pour continuer, ils ne doivent fournir qu’un mot de passe à usage unique envoyé par SMS, ou utiliser Okta Verify avec notifications push. (Facteurs séquentiels)

- Votre application web utilise Okta pour l’authentification. Pour offrir une connexion sécurisée et fluide à vos utilisateurs, vous avez activé Windows Hello. Les utilisateurs de votre application ne doivent saisir que leur nom d’utilisateur, puis ils se connectent à votre application via la reconnaissance faciale Windows Hello. (WebAuthn)

- Vous avez développé une application mobile native et vous souhaitez offrir une expérience de connexion optimale pour les utilisateurs qui 1) s’enregistrent sur votre application pour la première fois ou 2) se reconnectent après l’expiration de leur jeton de session. Pendant le processus d’enregistrement, ils doivent saisir leur adresse de messagerie, puis reçoivent un e-mail avec un lien qui leur permet de s’authentifier et d’établir un jeton de session pour votre application. Si le même utilisateur doit se déconnecter et se reconnecter, il recevra un nouveau lien grâce auquel il pourra s’authentifier de nouveau. (Magic link par e-mail)

Comment se lancer dans l’authentification sans mot de passe ?

Maintenant que vous êtes tout acquis aux joies des connexions sans mot de passe, nous allons voir comment activer et configurer les facteurs séquentiels et WebAuthn. Nous nous concentrons sur ces deux fonctionnalités, car elles sont les nouveautés les plus récentes de notre plateforme.

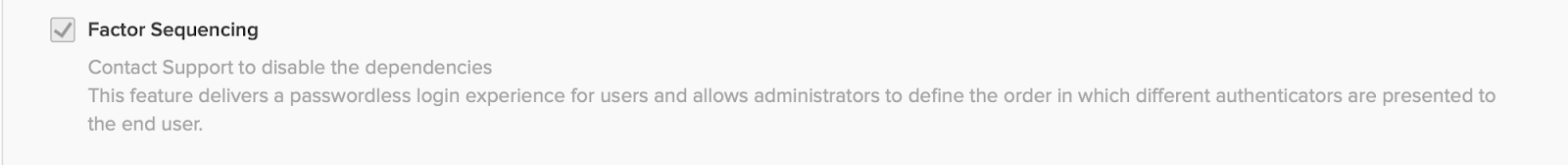

Facteurs séquentiels

1. Dans la console d’administration Okta, sélectionnez Settings (Paramètres) – Features (Fonctionnalités). Cochez la case Factor Sequencing (Facteurs séquentiels).

2. Une fois la case cochée, accédez à Security (Sécurité) – Authentication (Authentification). Cliquez sur l’onglet Sign On (Connexion).

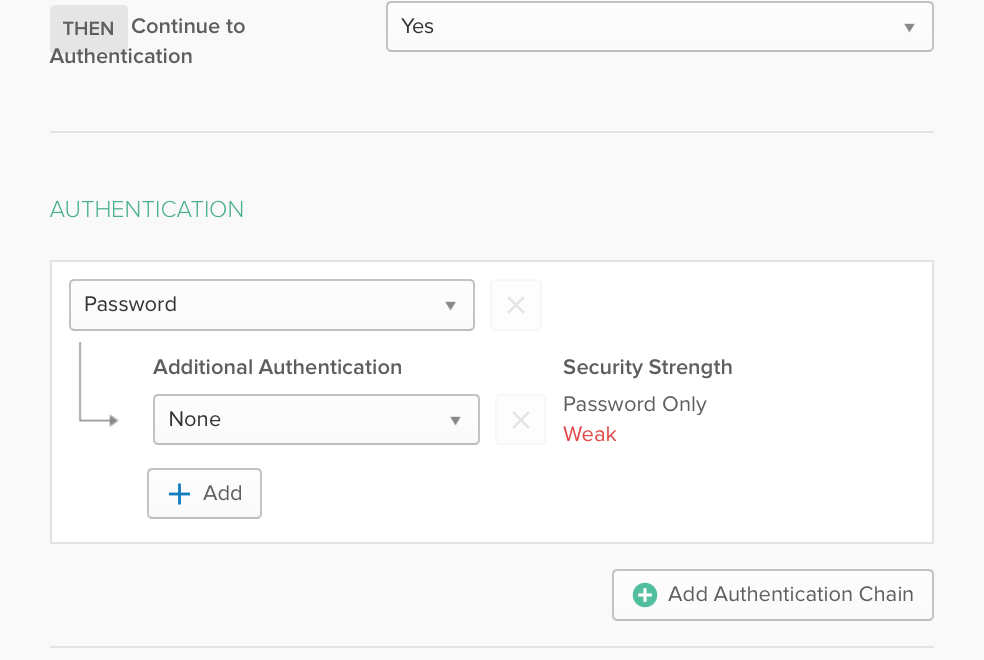

3. Lorsque vous choisissez de créer une nouvelle politique d’authentification, l’interface Rules (Règles) comporte une nouvelle option : Authentication Chain (Chaîne d’authentification).

4. Définissez une chaîne d’authentification. C’est ce que les utilisateurs finaux expérimenteront lorsqu’ils se connecteront. Par exemple, Okta Verify Push + None (Okta Verify avec notifications push + Aucune) ou SMS Authentication + None (Authentification par SMS + Aucune). Enregistrez la politique.

La configuration est terminée. Désormais, quand les utilisateurs concernés par cette nouvelle politique se connecteront, ils verront la chaîne de facteurs spécifiée, en fonction des autres paramètres de cette même politique (géolocalisation, adresse IP, etc.).

WebAuthn

1. Pour demander l’activation de cette fonctionnalité dans votre organisation, contactez l’assistance Okta.

2. Accédez à Security (Sécurité) – Multifactor (Multifacteur). La section Factor Types (Types de facteurs) comporte une nouvelle option pour FIDO2.0/WebAuthn. À ce moment-là, vous pouvez également décider de définir une politique d’inscription pour WebAuthn dans Factor Enrollment (Inscription à des facteurs).

3. Le reste de la procédure correspond exactement à celle permettant de configurer les facteurs séquentiels, décrite précédemment. Accédez à Security (Sécurité) – Authentification, puis cliquez sur l’onglet Sign On (Connexion).

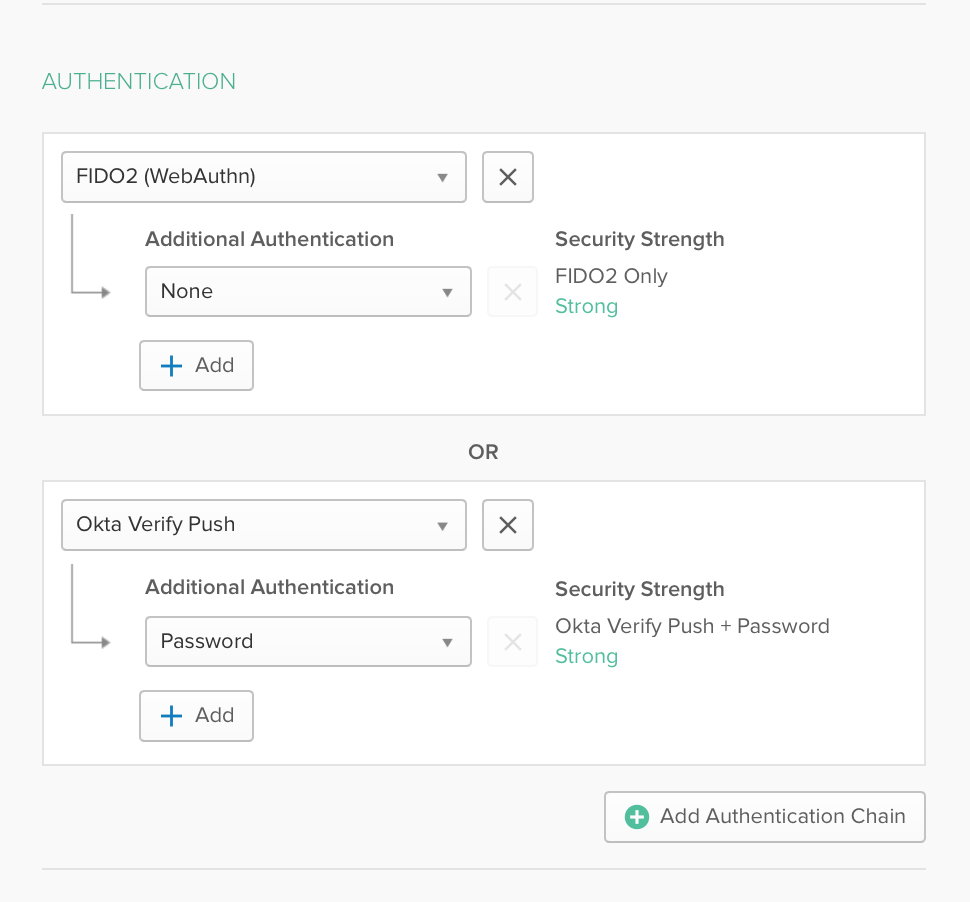

Lorsque vous choisissez de créer une nouvelle politique d’authentification, l’interface Rules (Règles) comporte une nouvelle option : Authentication Chain (Chaîne d’authentification).

Définissez une chaîne d’authentification incluant WebAuthn. C’est ce que les utilisateurs finaux expérimenteront lorsqu’ils se connecteront. Par exemple, WebAuthn + None (WebAuthn + Aucune) ou WebAuthn + Okta Verify Push (WebAuthn + Okta Verify avec notifications push).

La configuration est terminée. Désormais, quand les utilisateurs concernés par cette nouvelle politique se connecteront, ils verront la chaîne de facteurs spécifiée, en fonction des autres paramètres de cette même politique (géolocalisation, adresse IP, etc.).

Remarque : pour ces deux fonctionnalités, vos utilisateurs doivent déjà être inscrits aux facteurs définis dans votre chaîne. Dans le cas contraire, le processus de connexion échouera.

En savoir plus

Nous espérons que l’authentification sans mot de passe vous inspire autant que nous et que cet article vous aidera à l’adopter. Comme toujours, nous recevrons avec plaisir vos commentaires sur les fonctionnalités décrites ci-dessus.

Restez à l’écoute ! Nous publierons d’autres articles détaillant les cas d’usage de l’authentification sans mot de passe pour la gestion des identités des collaborateurs et des clients (IAM/CIAM). En attendant, vous pouvez vous informer en consultant les ressources ci-dessous :

- Livre blanc – Passwordless : Adopter l’authentification sans mot de passe

- Livre blanc – Authentification sans mot de passe avec Okta

- Page web – Authentification sans mot de passe avec Okta

- Article de blog – What is Passwordless Authentication?

- Étude de données – The Passwordless Future Report