Authentifizierung ohne Passwort: Die ersten Schritte

Hand aufs Herz: Wir alle haben Passwörter gründlich satt. Sie sind für Benutzer ein Ärgernis und sichern Konten nicht annähernd so effektiv, wie man hoffen möchte. Zum Glück gibt es eine bessere Möglichkeit. Okta bietet jetzt eine Reihe neuer passwortloser Funktionen, mit denen Sie für alle Benutzer nahtlose Authentifizierung implementieren können!

In diesem Beitrag stellen wir die verschiedenen Möglichkeiten vor, wie Sie mithilfe von Okta eine passwortlose Authentifizierung implementieren können, und zeigen Ihnen die ersten Schritte auf diesem Weg.

Warum sollten wir auf Passwörter verzichten?

In meinem vorherigen Beitrag „Was ist Authentifizierung ohne Passwort?“ bin ich auf einige der Probleme im Zusammenhang mit Passwörtern sowie die Vorteile von passwortloser Authentifizierung eingegangen.

Kurz gesagt ist passwortlose Authentifizierung ein neues Authentifizierungsverfahren, das sich immer größerer Beliebtheit erfreut. Der Grund: die Vielzahl von Passwörtern beeinträchtigt sowohl die Benutzererfahrung als auch die Sicherheit. Unternehmen, die auf Passwörter verzichten, profitieren von bedrohungssicheren Anmeldeoptionen, erweiterter Übersicht und Kontrolle für Administratoren, geringeren Gesamtbetriebskosten und einer hervorragenden Benutzererfahrung, die sich gut skalieren lässt.

Passwortlose Authentifizierung mit Okta

Es gibt viele verschiedene Möglichkeiten für die Implementierung passwortloser Authentifizierung. Wenn Sie sich für Okta als Identitätsplattform entscheiden, erhalten Sie die notwendige Flexibilität bei der Bereitstellung einer passwortlosen Anmeldung.

Sehen wir uns die unterschiedlichen Methoden für die passwortlose Authentifizierung mit Okta an.

1. Faktorsequenzierung

Mit dieser neuen Funktion in Okta können Unternehmen ein passwortloses Anmeldeerlebnis für ihre Angestellten und Kunden implementieren. Faktorsequenzierung ist für zwei spezifische Anwendungsfälle gedacht:

1) Endbenutzer können jetzt den bisher sekundären Faktor als primären nutzen. Beispielsweise melden Sie sich nur mit Benutzername + Okta Verify oder nur Benutzername + SMS OTP an und können damit auf das Passwort verzichten.

2) Administratoren können eine Reihenfolge von Faktoren festlegen, die am besten für ihre Benutzergruppen geeignet ist. Beispielsweise können sie bei der Anmeldung Okta Verify + Biometrik erzwingen oder Okta Verify vor dem Eingeben eines Passworts präsentieren.

2. WebAuthn

WebAuthn ist der neue weltweite Standard für webbasierte Authentifizierung. Mit dieser Browser-basierten API können Webanwendungen die Benutzerauthentifizierung vereinfachen und absichern. Dabei kommt Kryptographie mit öffentlichen Schlüsseln zum Einsatz, damit Benutzer vor Phishing geschützt werden. Durch die Kombination aus WebAuthn mit der bereits erwähnten Faktorsequenzierung können sich Benutzer bei Ihren Anwendungen mit biometrischen Faktoren authentifizieren, die WebAuthn unterstützen. Dazu ist noch nicht einmal die Eingabe eines Passworts nötig. Beispiele für Faktoren, die von WebAuthn unterstützt werden, sind Android Fingerprint, Touch Bar auf MacBook und Windows Hello sowie Sicherheitsschlüssel wie Security Key von Yubico. Mehr über WebAuthn finden Sie hier.

3. Magic Link per E-Mail

Ein Magic Link per E-Mail ist eine authentifizierte URL, die an Ihre Kunden und Verbraucher gesendet werden kann und die Anmeldung bei Ihrer Anwendung mit nur einem Klick ermöglicht. Beispielsweise gibt ein Benutzer seine E-Mail-Adresse in Ihrer Anwendung ein. Anstatt dass er ein Passwort eingeben muss, wird ihm ein Magic Link per E-Mail zugeschickt, was einen passwortlosen Anmeldeprozess ermöglicht. Sobald der Benutzer auf den Link klickt, wird er zurück zur Anwendung mit einer Anmeldesitzung umgeleitet.

Wir arbeiten intensiv daran, diese Funktion für unsere Kunden bereitzustellen. Sie können innerhalb der nächsten Monate damit rechnen.

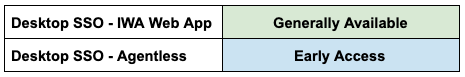

4. Single Sign-On für den Desktop (IWA-Webanwendung und agentenlose Anmeldung)

Diese Funktion ist Ihnen vielleicht bereits vertraut, da sie bereits seit einigen Jahren im Produkt enthalten ist. Mit Single Sign-On für den Desktop können sich Endbenutzer mit ihren Active Directory-Anmeldedaten bei ihrem Windows- oder macOS-Rechner anmelden. Dadurch werden sie automatisch bei den von Okta verwalteten Anwendungen angemeldet. Das heißt, dass sie keine zusätzlichen Anmeldedaten eingeben müssen, wenn sie ihren Browser öffnen und auf eine von Okta verwaltete Anwendung zugreifen.

5. Smartcard/PIV-Karte

Dies ist eine weitere Funktion, die schon seit Jahren im Produkt enthalten ist. Nach Aktivierung dieser Funktion melden sich die Endbenutzer mit einer PIV-Karte oder einer anderen Smartcard bei Okta an und können dadurch auf Passwörter verzichten. Damit wird die PIV- bzw. Smartcard zum primären Anmeldefaktor des Benutzers. Diese Funktion kann mit jedem X.509-kompatiblen digitalen Zertifikat verwendet werden.

6. Device Trust-Integrationen

Vielleicht setzen Sie Device Trust bereits ein. Aber wussten Sie, dass Sie damit auch eine passwortlose Anmeldung für Desktop-Computer und Mobilgeräte realisieren können? Mit dem SAML-basierten Okta-Ansatz für Device Trust können Sie die integrierten passwortlosen Anmeldefunktionen von Technologien wie VMware Workspace ONE nutzen, um nahtlose Anmeldevorgänge auf verwalteten Geräten zu implementieren.

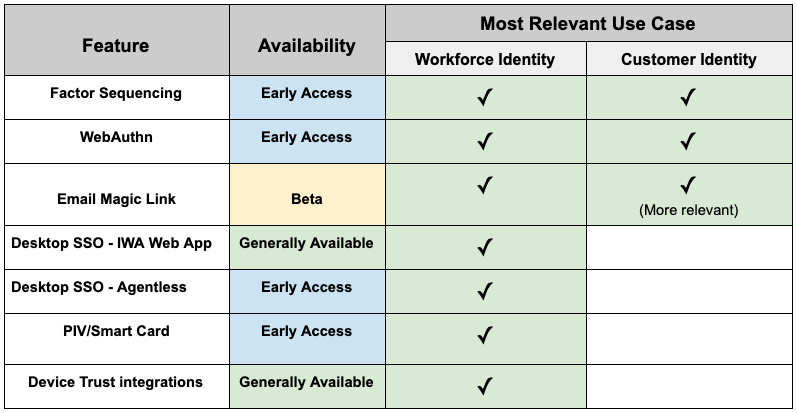

Hier gibt es eine zusammenfassende Übersicht mit der aktuellen Verfügbarkeit der genannten Funktionen sowie den jeweils optimalen Anwendungsfällen.

Was bedeutet der Verzicht auf Passwörter für Ihr Unternehmen?

Nachdem Sie nun wissen, wie Sie mit Okta eine passwortlose Anmeldung für Ihre Benutzer, Kunden und Verbraucher implementieren können, sehen wir uns nun die Unterschiede zwischen Mitarbeiter- und Kundenidentität an.

Sie werden feststellen, dass zwar alle oben genannten Funktionen für die Feststellung der Mitarbeiteridentität genutzt werden können, für die Kundenidentität jedoch nicht alle Funktionen gleichermaßen relevant sind.

Für Ihre Mitarbeiter:

Bei der Auswahl der am besten geeigneten Funktionen für Ihr Unternehmen berücksichtigen Sie dessen Anforderungen sowie den Aufbau Ihrer IT-Umgebung. In diesem Beispiel zeigen wir, wie Sie einige dieser Funktionen für Mitarbeiter konfigurieren können:

- Anmeldung bei Windows 10-Computern, die mit Ihrem Active Directory verbunden sind, um automatisch bei Okta authentifiziert zu werden. Wenn sich ein Endbenutzer im Büronetzwerk mit Active Directory-Anmeldedaten an seinem Gerät anmeldet, werden beim Zugriff auf von Okta verwaltete Anwendungen keine zusätzlichen Browser-Anmeldeaufforderungen angezeigt. (Desktop-SSO)

- Anmeldung bei Okta über das Touch Bar auf Ihrem MacBook. Endbenutzer öffnen einen Browser, geben ihren Benutzernamen ein und werden zur Anmeldung bei Okta per Fingerabdruck aufgefordert. (WebAuthn)

- Passwortlose Anmeldung bei nativen Mobilgeräte-Apps (z. B. Outlook, Salesforce oder Box) für iOS- und Android-Geräte, die von Workspace ONE UEM verwaltet werden. Workspace ONE ermöglicht passwortlose Anmeldungen per One Touch SSO. (Device Trust-Integrationen)

Für Ihre Kunden:

Berücksichtigen Sie bei der Auswahl der am besten geeigneten Formen passwortloser Anmeldung Ihre Anwendung sowie B2B- und B2C-Anwendungsfälle. In diesem Beispiel zeigen wir, wie Anmeldungen für Partner sowie bei Anwendungen für Ihre Kunden durchgeführt werden können:

- Wenn Ihre Partner auf eine Ressource zugreifen, die für Ihre Okta-Organisation föderiert ist, geben sie ihren Benutzernamen ein. Als nächsten Schritt benötigen sie ein einmaliges Passwort, das ihnen per SMS zugesendet wird, oder sie nutzen einfach Okta Verify Push. (Faktorsequenzierung)

- Ihre Webanwendung nutzt Okta zur Authentifizierung. Für die sichere und nahtlose Anmeldung Ihrer Benutzer haben Sie Windows Hello aktiviert. Ihre Anwendungsnutzer müssen lediglich ihren Benutzernamen eingeben, anschließend melden sie sich über die Gesichtserkennung von Windows Hello bei Ihrer Anwendung an. (WebAuthn)

- Sie haben eine native Mobilgeräte-App entwickelt und möchten eine nahtlose Anmeldung für alle Benutzer implementieren, die entweder sich 1) zum ersten Mal bei Ihrer App angemeldet haben oder 2) nach dem Ablauf ihres Sitzungs-Tokens erneut bei Ihrer App anmelden. Während des Registrierungsprozesses müssen sie lediglich ihre E-Mail-Adresse eingeben. Anschließend erhalten sie einen Link zugeschickt, mit dem sie sich authentifizieren und einen Sitzungs-Token für Ihre App etablieren. Wenn der gleiche Benutzer sich ab- und wieder anmelden muss, wird ihm ein neuer Link zugesendet, mit dem er sich erneut bei der App authentifiziert. (Magic Link per E-Mail)

Mit welchen Schritten führen Sie die passwortlose Authentifizierung ein?

Mittlerweile sollten Sie von den Vorteilen passwortloser Anmeldungen überzeugt sein. Da Faktorsequenzierung und WebAuthn erst seit vergleichsweise kurzer Zeit im Produkt enthalten sind, sehen wir uns genauer an, wie Sie diese Funktionen aktivieren und einrichten.

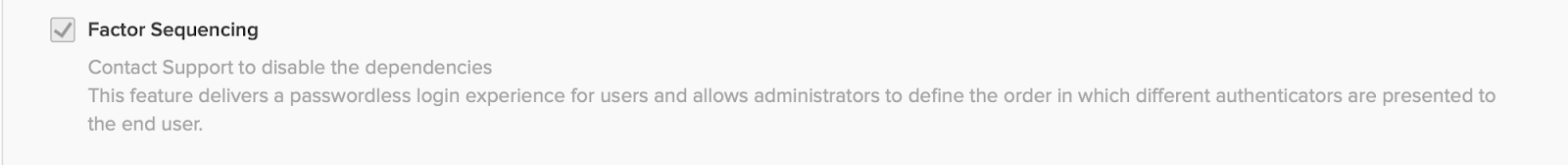

Faktorsequenzierung

1.Rufen Sie in der Okta-Administrationskonsole „Settings - Features“ (Einstellungen - Funktionen) auf. Aktivieren Sie die Option „Factor Sequencing“ (Faktorsequenzierung).

2. Rufen Sie anschließend „Security - Authentication“ (Sicherheit - Authentifizierung) auf. Klicken Sie auf die Registerkarte „Sign On“ (Anmelden).

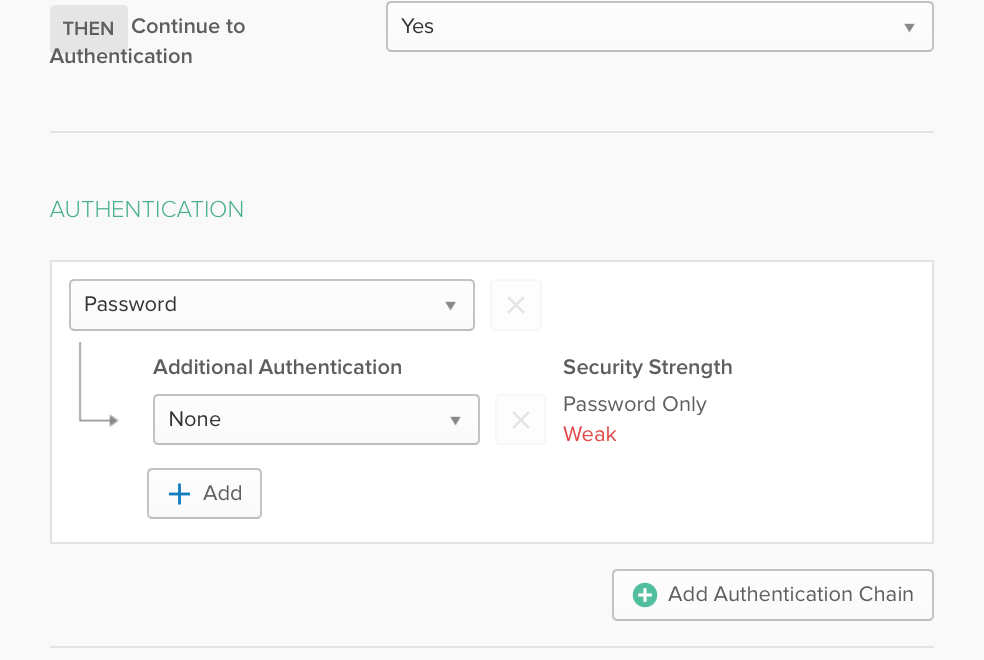

3. Wenn Sie eine neue Anmelderichtlinie erstellen, wird eine geänderte Regel-Benutzeroberfläche mit einer Option für Authentifizierungsketten angezeigt.

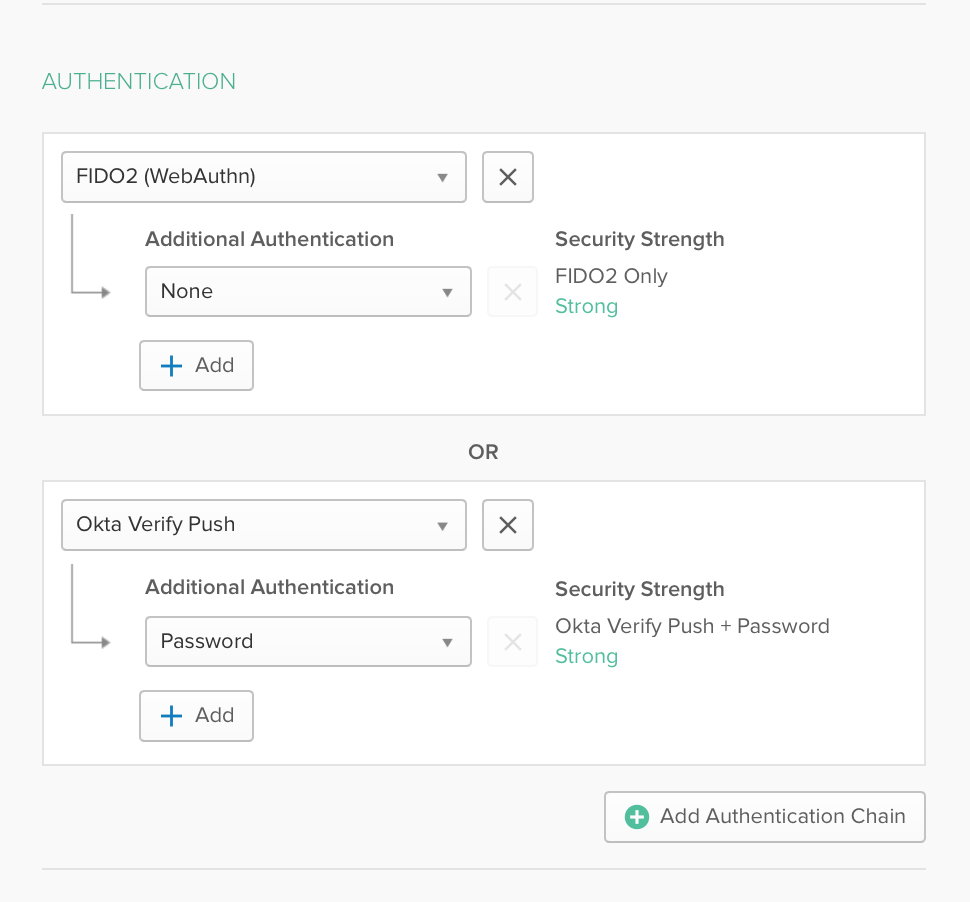

4. Richten Sie eine Authentifizierungskette ein, die Ihre Endbenutzer bei der Anmeldung befolgen müssen. Beispiel: „Okta Verify Push + None“ oder „SMS + None“. Speichern Sie die Richtlinie.

Fertig!Wenn Benutzer, die dieser neuen Richtlinie unterliegen, sich nun anmelden, wird ihnen eine Kette von Faktoren angezeigt, die Sie basierend auf den anderen Parametern in der gleichen Richtlinie (geografischer Standort, IP-Adresse usw.) festgelegt haben.

WebAuthn

1. Kontaktieren Sie den Okta-Support, um diese Funktion für Ihr Unternehmen aktivieren zu lassen.

2. Wechseln Sie nun zu „Security - Multifactor“ (Sicherheit - Multi-Faktor). Bei den Faktortypen wird eine neue Option für FIDO2.0/WebAuthn angezeigt. Bei dieser Gelegenheit sollten Sie auch unter „Factor Enrollment“ (Faktor-Anmeldung) eine Registrierungsrichtlinie für WebAuthn festlegen.

3. Die übrigen Einrichtungsschritte stimmen mit denen bei der oben aufgeführten Faktorsequenzierung überein. Wechseln Sie zu „Security - Authentication“ (Sicherheit - Authentifizierung) und klicken Sie auf die Registerkarte „Sign On“ (Anmelden).

Wenn Sie eine neue Anmelderichtlinie erstellen, wird eine geänderte Regel-Benutzeroberfläche mit einer Option für Authentifizierungsketten angezeigt.

Richten Sie eine Authentifizierungskette ein, die WebAuthn umfasst und die Ihre Endbenutzer bei der Anmeldung befolgen müssen. Beispiel: „WebAuthn + None“ oder „WebAuthn + Okta Verify Push“.

Fertig! Wenn Benutzer, die dieser neuen Richtlinie unterliegen, sich nun anmelden, wird ihnen eine Kette von Faktoren angezeigt, die Sie basierend auf den anderen Parametern in der gleichen Richtlinie (geografischer Standort, IP-Adresse usw.) festgelegt haben.

Hinweis: Bei diesen beiden Funktionen müssen Ihre Benutzer bereits bei den Faktoren registriert sein, die Sie in Ihrer Authentifizierungskette definiert haben. Andernfalls schlägt der Anmeldeprozess fehl.

Erfahren Sie mehr

Wir hoffen, dass Sie passwortlose Authentifizierung interessant finden und dieser Beitrag eine Entscheidungshilfe war. Wie immer freuen wir uns über Rückmeldungen zu den genannten Funktionen.

Demnächst werden wir weitere Beiträge zu Anwendungsfällen für die passwortlose Authentifizierung von Mitarbeiter- und Kundenidentitäten veröffentlichen. In der Zwischenzeit finden Sie in diesen Ressourcen weitere Informationen:

- Whitepaper: Jenseits der Passwörter

- Whitepaper: How to Go Passwordless with Okta (Schritte zur passwortlosen Authentifizierung mit Okta)

- Webseite: Passwortlose Authentifizierung mit Okta

- Blog-Beitrag: Was ist Authentifizierung ohne Passwort?

- Datenstudie: The Passwordless Future Report (Bericht zur passwortlosen Zukunft)