Qu’est-ce que le DNS ?

Qu’est-ce que le DNS ?

Le DNS (Domain Name System) permet aux navigateurs, applications et serveurs de charger des ressources Internet. Il fonctionne comme un répertoire, sauf qu’au lieu d’associer le nom d’une personne à un numéro de téléphone, il met en correspondance un nom de domaine (p. ex. okta.com) avec une adresse IP (Internet Protocol) pouvant être interprétée par des systèmes.

Nous utilisons le DNS à chaque fois que nous utilisons Internet, que ce soit pour exécuter des recherches, effectuer des achats ou diffuser des contenus. En réalité, c’est grâce au DNS que nous n’avons pas besoin de mémoriser des adresses IP complexes (p. ex. 104.18.211.105) pour accéder à des sites et à des services.

Dans cet article, nous étudions le fonctionnement du DNS et proposons quelques bonnes pratiques en matière de sécurité et configuration DNS. Mais avant toute chose, il est important que vous compreniez certains termes clés.

Termes et définitions relatifs au DNS

Qu’est-ce qu’un nom de domaine ?

Pour faire simple, un nom de domaine est l’adresse d’un site web. Il est constitué de trois parties essentielles :

- Les domaines de troisième niveau (également appelés sous-domaines) permettent d’organiser un site web. « www » est le plus courant, mais il en existe plusieurs autres. Dans les URL suivantes, « support », « docs » et « help » sont des domaines de troisième niveau :

- support.okta.com

- docs.google.com

- help.shopify.com

- Les domaines de deuxième niveau sont propres à chaque site web et contiennent généralement le nom d’une entreprise ou d’un produit. Dans l’URL www.okta.com, « okta » est le domaine de deuxième niveau.

- Les domaines de premier niveau (TLD, Top-Level Domain) indiquent où un site web est hébergé. Exemples : .com, .org et .net.

Qu’est qu’une adresse IP ?

Les adresses IP sont des chaînes de chiffres permettant aux terminaux connectés à Internet (comme les téléphones mobiles et les serveurs) de localiser et d’identifier des services IT et de communiquer avec d’autres terminaux.

Qu’est-ce qu’un serveur DNS ?

Il existe quatre types de serveurs DNS, également appelés serveurs de noms, qui s’exécutent en arrière-plan et convertissent les noms de domaine en adresses IP, qui à leur tour permettent aux utilisateurs d’accéder aux ressources web.

Pour comprendre comment chacun d’entre eux fonctionne, établissons une analogie avec une bibliothèque :

- Résolveur DNS : le résolveur DNS joue le rôle de bibliothécaire. À l’instar d’un bibliothécaire qui vous aide à trouver un livre sur les rayonnages, il reçoit une requête pour un site web spécifique et permet d’identifier son emplacement.

- Serveur de noms racine : aussi appelé serveur racine, il est comparable à l’index d’une bibliothèque, qui indique dans quelle section pourrait se trouver le livre. Il répond directement aux requêtes demandant un enregistrement et dirige le résolveur vers l’emplacement (serveur TLD) d’une adresse IP. Le saviez-vous ? Il existe seulement 13 serveurs de noms racine dans le monde.

- Serveur de noms TLD : aussi appelé serveur TLD, ce serveur est comparable à une étagère ou à une pile de livres dans la bibliothèque. Les serveurs de noms TLD apparaissent dans la dernière partie du domaine (p. ex. okta.com est associé au serveur TLD « .com ») et ont accès à tous les serveurs de noms faisant autorité .com.

- Serveur de noms faisant autorité : il est comparable à un dictionnaire sur cette étagère. S’il a accès à l’adresse web demandée, il répondra à la requête, la convertira en adresse IP, puis la renverra vers le résolveur DNS.

Comment fonctionne le DNS ?

Le DNS fonctionne comme un annuaire standard. Néanmoins, étant donné qu’Internet est constitué d’un vaste réseau de sites et ressources web (il existe actuellement plus de 350 millions de noms de domaine), il doit être distribué sur différents serveurs DNS, organisés en zones DNS plus restreintes.

Tout comme il serait insensé qu’un seul répertoire contienne tous les numéros de téléphone du monde, il n’existe pas de serveur DNS unique hébergeant tous les enregistrements sur Internet. Tous les serveurs DNS doivent travailler ensemble pour convertir les adresses web en adresses IP.

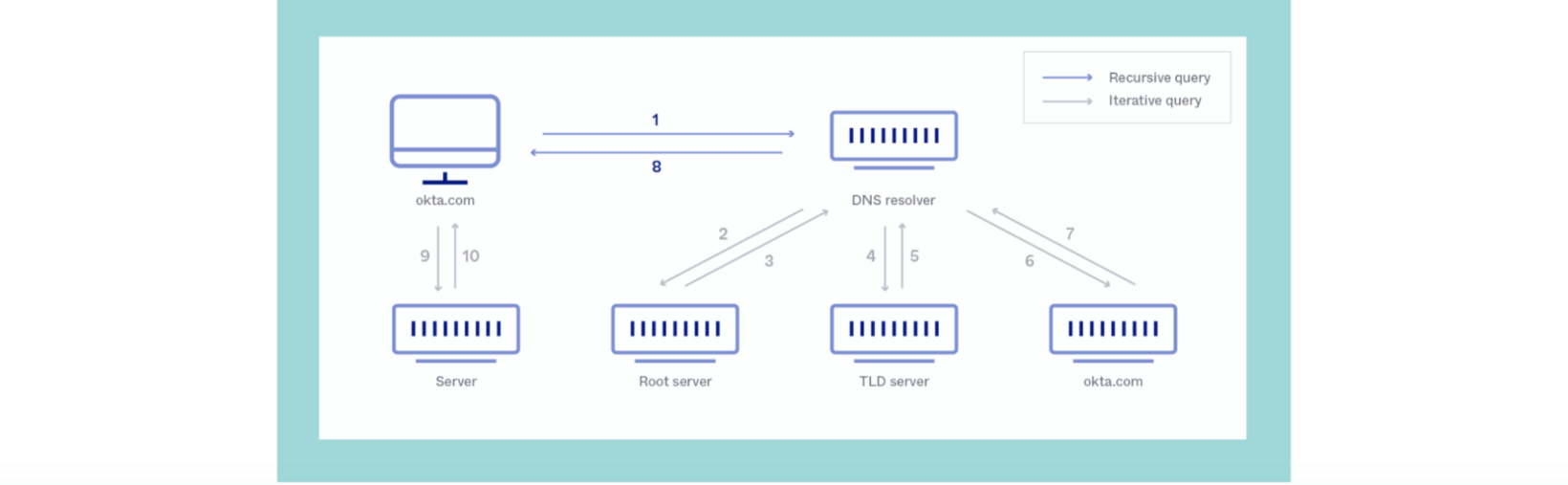

Une recherche DNS se déroule en sept étapes :

- Un utilisateur saisit l’adresse d’un site web dans son navigateur et appuie sur Entrée.

- Une fois que le système d’exploitation a vérifié son cache, la requête est envoyée à un résolveur DNS (en général, le fournisseur Internet de l’utilisateur), qui interroge le serveur racine DNS.

- Le serveur racine émet une réponse avec l’adresse d’un serveur TLD qui stocke les informations du domaine.

- Le résolveur envoie une requête au serveur TLD, qui répond avec l’adresse IP du serveur de noms du domaine.

- Le résolveur envoie ensuite une requête au serveur de noms faisant autorité du domaine, qui répond avec l’adresse IP du site web demandé.

- Le résolveur DNS envoie l’adresse IP au navigateur de l’utilisateur, finalisant ainsi le processus de mise en correspondance.

- Le navigateur envoie une requête HTTP (Hypertext Transfer Protocol) à l’adresse IP, ce qui lui permet de générer le rendu du site web dans le navigateur de l’utilisateur.

Il serait long et fastidieux de suivre ce processus à chaque fois que vous recherchez un site web. C’est pourquoi la mise en cache DNS permet le stockage d’informations concernant les sites régulièrement consultés par un utilisateur sur son ordinateur, afin qu’il puisse y accéder rapidement et facilement.

Configuration DNS et bonnes pratiques de sécurité

Le DNS est une composante essentielle de l’infrastructure d’Internet. Sans lui, les sites web ne pourraient pas être consultés. Il est donc important de restreindre l’accès, de maintenir les paramètres à jour et d’utiliser des solutions telles que l’authentification multifacteur (MFA) pour le protéger.

Menaces courantes ciblant le DNS et comment s’en protéger

Les cybercriminels attaquent les serveurs DNS de différentes manières :

- Des attaques par déni de service distribué (DDoS) se produisent lorsque des cybercriminels tentent de perturber le trafic vers un site web. Pour vous en prémunir, vous avez besoin d’une solution de prévention des attaques DDoS qui distingue les requêtes malveillantes des requêtes légitimes.

- Dans le cadre d’une usurpation DNS, également appelée empoisonnement DNS ou empoisonnement du cache DNS, un cybercriminel contraint des serveurs DNS à envoyer des réponses incorrectes aux requêtes DNS. Le cybercriminel peut ensuite rediriger les utilisateurs vers des sites web malveillants afin de dérober leurs informations personnelles ou de les inciter à télécharger des malwares. Protéger l’accès aux serveurs DNS grâce à l’authentification multifacteur, mettre régulièrement à jour les serveurs, désinstaller les applications inutiles et activer le protocole DNSSEC (Domain Name System Security Extensions) peut contribuer à prévenir ces attaques.

- Un piratage DNS survient lorsqu’un ordinateur est connecté à un serveur DNS compromis ou malveillant. Des adresses IP incorrectes sont envoyées à l’ordinateur. L’utilisateur accède alors à un site web différent de celui qu’il avait demandé. Le piratage DNS peut être évité en utilisant des services DNS de confiance, tels que Google Public DNS, et en vérifiant les modifications apportées aux enregistrements dans les données historiques d’un domaine.

Cinq façons de renforcer la sécurité DNS

Il est essentiel de prévenir les attaques DNS, car les clients et les visiteurs des sites web imputeront la faute à l’entreprise concernée s’ils ne parviennent pas à accéder à leur compte ou au service. Par ailleurs, les entreprises doivent suivre ces bonnes pratiques en matière de DNS :

- Utilisez des serveurs DNS isolés — Lorsque des entreprises gèrent un serveur DNS dédié par elles-mêmes, elles peuvent contrôler les informations stockées par chaque requête DNS. Elles peuvent ainsi réduire leur exposition aux attaques ciblant les applications web.

- Mettez à jour les serveurs DNS — Si vous décidez d’exécuter vos propres serveurs DNS, effectuez une maintenance régulière pour prévenir les erreurs et vous protéger contre les vulnérabilités. Assurez-vous de toujours disposer des dernières versions.

- Implémentez un DNS dynamique (DDNS) de façon sécurisée — Le DNS dynamique mettra automatiquement à jour les serveurs de noms, souvent en temps réel, et constitue un excellent moyen de réduire la charge administrative. Cela dit, ces mises à jour doivent également être correctement sécurisées afin de prévenir les attaques.

- Limitez les transferts de zone DNS — Les transferts de zone DNS sont en quelque sorte des copies des bases de données DNS. Ils peuvent offrir aux cybercriminels une vision plus claire de votre réseau. Limiter ces transferts est l’un des meilleurs moyens de protéger vos zones DNS.

- Définissez des contrôles d’accès DNS — Des serveurs DNS peuvent être configurés de manière à n’autoriser l’accès qu’aux comptes et utilisateurs appropriés. Les entreprises peuvent également investir dans des pare-feux et d’autres logiciels pour bloquer les connexions d’hôtes externes.

Que nous réserve l’avenir ?

L’avenir du DNS rime avec sécurité, et c’est là que se révèle toute l’importance de DNSSEC.

Il est important que les résolveurs DNS vérifient que la provenance des données demandées est légitime et qu’ils s’assurent que ces informations n’ont pas été interceptées ou modifiées pendant leur transit. Pour y parvenir, DNSSEC utilise des signatures numériques afin de protéger toutes les zones DNS avec des clés publiques et privées, ce qui renforce la sécurité de la navigation sur Internet.

De plus, l’adoption de DNSSEC est une étape essentielle de l’adoption d’une sécurité Zero Trust. Face à la vague montante du cloud et de la mobilité, une approche de la sécurité axée sur la notion de périmètre réseau n’est plus suffisante pour protéger les entreprises. Celles-ci doivent offrir un accès sécurisé à plusieurs types d’utilisateurs (collaborateurs, partenaires, prestataires, etc.), quels que soient leur emplacement et indépendamment du terminal, réseau ou serveur DNS utilisé. Avec cette approche, seules les personnes autorisées disposent du niveau d’accès approprié aux ressources pertinentes dans le bon contexte.

En intégrant votre fournisseur DNS et une sécurité DNS à votre cloud de gestion des identités, vous protégez votre entreprise contre les vulnérabilités courantes. Consultez nos intégrations DNS et découvrez l’approche d’Okta en matière de mise à l’échelle des serveurs DNS.