Was ist ein Domain Name System (DNS)?

Was ist das Domain Name System (DNS)?

Durch das Domain Name System (DNS) können Browser, Apps und Server Internetseiten überhaupt erst aufrufen. Dabei können Sie sich das DNS als eine Art Telefonbuch vorstellen, allerdings werden hier nicht Personennamen mit Telefonnummern verknüpft, sondern Domainnamen mit Internetprotokolladressen (IP-Adressen), die von Computersystemen verstanden werden können.

Bei jeder Nutzung des Internets profitieren wir vom Domain Name System – ganz gleich, ob wir recherchieren, shoppen oder streamen. Denn dank des DNS müssen wir uns keine komplexen IP-Adressen (z. B. 104.18.211.105) merken, um auf Websites und Dienste zugreifen zu können.

In diesem Beitrag erklären wir die Funktionsweise des Domain Name System und geben Praxistipps zu dessen Konfiguration und Sicherheit. Zunächst einmal möchten wir einige wichtige Begriffe vorstellen.

Domain Name System: Begriffserklärungen

Was ist ein Domainname?

Vereinfacht ausgedrückt, ist der Domainname die Adresse einer Website. Er besteht im Wesentlichen aus drei Teilen:

- Third-Level Domains (auch Subdomains genannt) dienen der logischen Gliederung einer Website. Die wohl bekannteste Third-Level Domain dürfte „www“ sein, aber es gibt noch mehrere andere. Die folgenden URLs etwa verwenden „support“, „docs“ sowie „help“ als Third-Level Domains:

- support.okta.com

- docs.google.com

- help.shopify.com

- Second-Level Domains sind für jede Website einmalig und enthalten üblicherweise den Namen einer Firma oder eines Produkts. In der URL www.okta.com ist „okta“ die Second-Level Domain.

- Top-Level Domains (TLDs) geben an, wo die Website gehostet wird. Beispiele sind unter anderem .com, .org und .net.

Was ist eine IP-Adresse?

IP-Adressen sind Nummernfolgen, mit deren Hilfe mit dem Internet verbundene Geräte – Smartphones ebenso wie Server – Computerdienste finden und identifizieren und mit anderen Geräten Daten austauschen können.

Was ist ein DNS-Server?

Die Abkürzung „DNS“ steht auch bei den entsprechenden Servern für „Domain Name System“. DNS-Server werden auch kurz Nameserver genannt. Alles in allem gibt es vier Arten von DNS-Servern. Sie laufen im Hintergrund, wandeln Domainnamen in IP-Adressen um und ermöglichen es Benutzern so im Gegenzug, auf Webressourcen zuzugreifen.

Um das Zusammenspiel der vier DNS-Servertypen zu verdeutlichen, bedienen wir uns einer Bibliothek als Analogie:

- DNS-Resolver: Der DNS-Resolver ist gewissermaßen der Bibliothekar. So, wie ein Bibliothekar helfen würde, ein bestimmtes Buch in einem der vielen Regale zu finden, empfängt der DNS-Resolver eine Anfrage nach einer bestimmten Website und hilft herauszufinden, wo sie sich befindet.

- Root-Nameserver: Der Root-Nameserver entspricht dem Verzeichniskatalog einer Bibliothek, in dem festgehalten ist, wo sich welche Bücher befinden. Der Root-Nameserver antwortet unmittelbar auf Anfragen nach Aufzeichnungen und verweist den Resolver an den Standort einer IP-Adresse (den TLD-Nameserver).Fun Fact: Auf der ganzen Welt gibt es nur 13 Root-Nameserver.

- TLD-Nameserver: Diese Art Server ist vergleichbar mit einem Bücherregal in einer Bibliothek. Der letzte Bestandteil der Domain gibt Aufschluss über den TLD-Nameserver (okta.com etwa ist verknüpft mit dem TLD-Nameserver „.com“). TLD-Nameserver haben Zugriff auf alle Authoritative Nameserver der TLD „.com“.

- Authoritative Nameserver: Der Authoritative Nameserver wiederum entspricht einem Wörterbuch in dem fraglichen Bücherregal. Wenn der Server Zugang zur gewünschten Webadresse hat, beantwortet er die Anfrage, übersetzt sie in eine IP-Adresse und sendet diese an den DNS-Resolver zurück.

Wie funktioniert das DNS?

Das Domain Name System funktioniert wie ein herkömmliches Verzeichnis. Da das Internet aber ein so gewaltiges Netzwerk an Websites und Ressourcen ist und es Stand heute allein über 350 Millionen Domainnamen gibt, muss es über verschiedene DNS-Server verteilt werden, die ihrerseits in kleinere DNS-Zonen gegliedert sind.

Es gibt nicht den einen DNS-Server mit sämtlichen Einträgen im Internet. Das wäre unsinnig. Es gibt ja auch nicht das eine Telefonbuch mit allen Telefonnummern der Welt. Stattdessen müssen die DNS-Server bei der Umwandlung von Webadressen in IP-Adressen zusammenarbeiten.

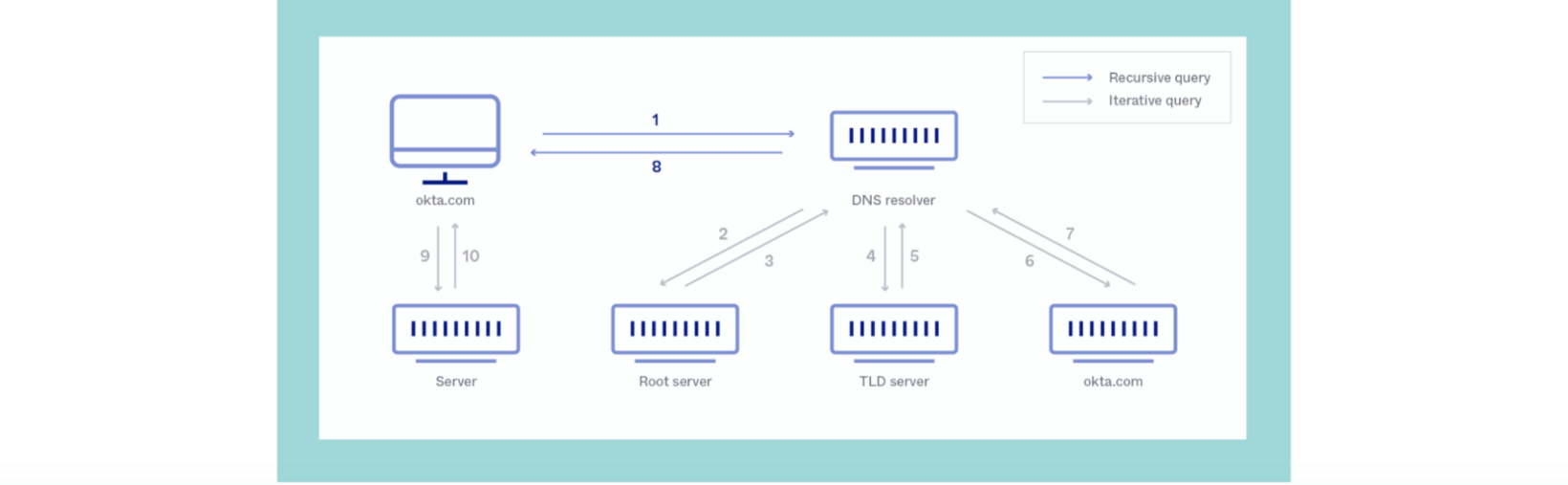

Eine DNS-Abfrage erfolgt in sieben Schritten:

- Benutzer geben Website-Adressen in ihren Browser ein und rufen sie auf.

- Das Betriebssystem überprüft daraufhin zunächst den Cache und sendet die Anfrage dann an den DNS-Resolver (in der Regel der Internetanbieter des Benutzers), der wiederum den DNS-Nameserver kontaktiert.

- Der Root-Nameserver antwortet mit der Adresse eines TLD-Nameservers, auf dem die Daten der Domain gespeichert sind.

- Der Resolver sendet eine Anfrage an die TLD, die wiederum mit der IP-Adresse des Domain Nameservers antwortet.

- Anschließend sendet der Resolver eine Anfrage an den Authoritative Nameserver, der wiederum mit der IP-Adresse der gewünschten Website antwortet.

- Der DNS-Resolver sendet die IP-Adresse an den Internetbrowser des Benutzers, womit die Zuordnung abgeschlossen ist.

- Der Browser fordert von der IP-Adresse ein Hypertext Transfer Protocol (HTTP) an, mit dessen Hilfe er die Inhalte der Website im Browser des Benutzers darstellen kann.

Wenn wir all diese Schritte bei jedem Aufruf einer Website jedes Mal einzeln ausführen müssten, wären wir im Handumdrehen frustriert. Deshalb gibt es den DNS-Cache. In diesem Puffer können Informationen über von Benutzern regelmäßig aufgerufene Websites auf deren Computern gespeichert werden, damit die Benutzer diese Websites schnell und einfach aufrufen können.

Tipps für Konfiguration und Sicherheit des DNS

Das DNS ist einer der wichtigsten Bestandteile der Internetstruktur. Ohne DNS könnten wir keine einzige Website aufrufen. Umso wichtiger ist allerdings, den Zugriff zu beschränken, Einstellungen auf dem neusten Stand zu halten und Lösungen wie Multi-Faktor-Authentifizierung (MFA) einzusetzen, um es zu schützen.

Die häufigsten Bedrohungen für das DNS – und wie Sie sich davor schützen

DNS-Server können auf verschiedenen (wenn auch nicht allzu vielen) Wegen angegriffen werden:

- Distributed Denial of Service (DDoS-Angriffe) sind verteilte Netzwerkangriffe. Dabei handelt es sich um den Versuch, Websites durch Überlastung lahmzulegen. Dagegen hilft ein DDoS-Schutz, der zwischen böswilligen und seriösen Anfragen unterscheidet und die böswilligen herausfiltert.

- DNS-Spoofing, auch DNS Poisoning oder DNS Cache Poisoning genannt, ist eine Form von Hacking, bei welcher der DNS-Server falsche Antworten zurückgibt. Angreifer können Benutzer dann auf schädliche Websites umleiten, um dort deren persönliche Daten zu stehlen oder sie zum Herunterladen von Malware zu zwingen. Solche Angriffe lassen sich verhindern, indem man den Zugriff auf DNS-Server mittels MFA schützt, die Server regelmäßig aktualisiert, unnötige Anwendungen deinstalliert und Sicherheitserweiterungen für das Domain Name System (Domain Name System Security Extensions, DNSSEC) aktiviert.

- DNS Hijacking tritt auf, wenn ein Computer mit einem kompromittierten DNS-Server oder einem DNS-Schadserver verbunden wird. Dadurch erhält der Computer falsche IP-Adressen und die Benutzer landen auf Websites, die sie gar nicht besuchen wollten. Verhindern lässt sich DNS Hijacking durch die Verwendung vertrauenswürdiger DNS-Server (z. B. Google Public DNS) und die Suche nach geänderten Einträgen in den historischen Daten der Domain.

5 Methoden für mehr DNS-Sicherheit

Die Verhinderung von DNS-Angriffen ist deshalb so wichtig, weil Kunden und Besucher von Websites die betroffenen Unternehmen dafür verantwortlich machen, wenn sie nicht auf deren Konten oder Dienste zugreifen können. Deshalb sollten Unternehmen zusätzlich zu den oben beschriebenen Maßnahmen auch diese bewährten Praktiken beherzigen:

- Einsatz isolierter DNS-Server: Wenn Unternehmen eigene dedizierte DNS-Server betreiben, können sie damit die bei jeder DNS-Anfrage weitergegebenen Daten steuern. Anders ausgedrückt: Sie können damit die von Webanwendungen ausgehende Gefahr erheblich verringern.

- Aktualisieren von DNS-Servern: Wenn Unternehmen eigene DNS-Server betreiben, müssen sie diese regelmäßig warten, um das Auftreten von Fehlern zu vermeiden und Schwachstellen zu beseitigen. Deshalb sollten Sie immer über die neuesten Versionen verfügen.

- Sicheres Implementieren eines dynamischen DNS (DDNS): Mit DDNS werden Nameserver automatisch (und oft auch in Echtzeit) aktualisiert. Das ist eine großartige Möglichkeit, Verwaltungsaufwand zu verringern. Allerdings müssen auch die entsprechenden Updates ordnungsgemäß geschützt werden, um Angriffe zu verhindern.

- Begrenzen des Datenaustauschs über DNS-Zonen: Beim Datenaustausch über DNS-Zonen handelt es sich im Wesentlichen um Kopien der DNS-Datenbanken, durch die Angreifer einen klareren Blick auf Ihr Netzwerk erhalten könnten. Die Begrenzung dieser Art von Datenaustausch zählt daher zu den besten Maßnahmen zum Schutz Ihrer DNS-Zonen.

- Konfiguration der DNS-Zugriffskontrollen: DNS-Server lassen sich so konfigurieren, dass nur die richtigen Benutzer mit den richtigen Konten auf sie zugreifen können. Zudem können Unternehmen auch in Firewalls und andere Software investieren und so Verbindungen von externen Hosts blockieren.

Wie geht es weiter mit dem DNS?

Unserer Meinung nach sind Fragen nach der Zukunft des DNS vor allem Fragen der Sicherheit – und an dieser Stelle kommen Sicherheitserweiterungen für das Domain Name System ins Spiel.

DNS-Resolver müssen verifizieren, dass die von ihnen angeforderten Daten auch aus der angegebenen Quelle stammen. Außerdem müssen sie bestätigen, dass Daten während der Übertragung nicht abgefangen oder verändert wurden. Beides ist wichtig. Sicherheitserweiterungen für das Domain Name System gewährleisten beides durch den Einsatz digitaler Signaturen. Damit lässt sich jede DNS-Zone mit öffentlichen und privaten DNS-Schlüsseln schützen. So wird Surfen im Internet eine sichere Sache.

Zudem stellen Sicherheitserweiterungen für das Domain Name System einen wichtigen Schritt hin zu Zero-Trust-Sicherheit dar. In Anbetracht dessen, dass immer öfter Cloud und Mobilgeräte zum Einsatz kommen, dürfen Firmen ihr Netzwerk nicht mehr als den zu schützenden Perimeter betrachten. Vielmehr müssen sie ungeachtet von Standort, Gerät, Netzwerk oder DNS-Server sicheren Zugriff für diverse Benutzertypen möglich machen – angefangen bei Mitarbeitern über Partner hin zu Auftragnehmern. Das sorgt dafür, dass ausschließlich die richtigen Personen im richtigen Kontext die richtigen Zugriffsrechte für die richtigen Ressourcen haben.

Die Integration Ihres DNS-Anbieters und Ihrer DNS-Sicherheit in Ihre Identity Cloud schützt vor bekannten Schwachstellen. Informieren Sie sich über unsere DNS-Integrationen oder erfahren Sie mehr über Oktas Ansatz für die Skalierung des DNS.