ユーザー企業が語るOkta導入事例(後編) 「シングルサインオンだけではない、Okta導入による大きな変化」

「Okta Showcase Japan 2021」に登壇されたお客様の導入事例の後編としてご紹介するのは、「シングルサインオンだけではない、Okta導入による大きな変化」と題して、株式会社プレイドのIT Team Corp. Engineerの梶原 成親氏が語った事例です。

自動化への取り組み

株式会社プレイドは2011年10月に創業、サイトを訪問したお客様の情報をリアルタイムで解析して顧客体験を向上させる「CX(顧客体験)プラットフォーム KARTE」を開発/提供している企業で、「データによって人の価値を最大化する」というミッションを掲げています。梶原氏は「モダンな情シス・コンサルティングとAgileコーチ」としていろいろな企業で自動化の推進を行なうと同時に、ITチームとして「メンバーが圧倒的なパフォーマンスを出せる環境を作り出す」「プロセスをハックし自動化を推進する」ことにも取り組んでいるそうです。

同氏は、「IdP導入によるアイデンティティ管理は、ゼロトラスト・アーキテクチャに基づいた環境作りとしては最初の第一歩として必要な概念だと考えています」と語り、まずはゼロトラスト・アーキテクチャに基づく環境構築のためにOktaを導入したと言います。Oktaでアカウントの一元管理や二段階認証などを実行しており、さらに業務で使用している各種SaaSに対してシングルサインオンを実現しています。これだけでも大きな成果と言えますが、実際にOktaを導入した結果として同氏は「Oktaを導入したことによりアイデンティティ管理/アイデンティティ・ガバナンスのプロセスの自動化が成され、大きな変化が発生した」と振り返りました。同社では、OktaのAPIなどを活用して高度な自動化を実現し、繁雑な作業から担当者を解放してより本質的な仕事に取り組めるようにするなど、Oktaを活かした働き方改革とも言えるような大きな効果を引き出しています。

同氏が紹介した直近のデータでは、ユーザー数334名、グループ数380、シングルサインオンで利用可能なSaaSの数は55に達しています。この規模のアイデンティティをOktaで管理しているわけですが、ポイントとなっているのはユーザー数を超える数が設定されているグループ数です。では、同社の取り組みの詳細に進んでいきましょう。

Okta導入前後での変化

梶原氏が紹介したのは、主に新しい人が入社する際のさまざまなプロセスに関してです。同社ではさまざまな業務に各種SaaSを活用しており、以前は60以上のサービスに対して管理者が手動でアカウントを発行しており、大きな負担となっていました。入社者のロールによっても必要なサービスが異なっているため、作業は繁雑な上、手動で実行することから抜け漏れも生じてしまい、必要な情報にアクセスできない状況になってしまうなどのトラブルも起こっていたと言います。

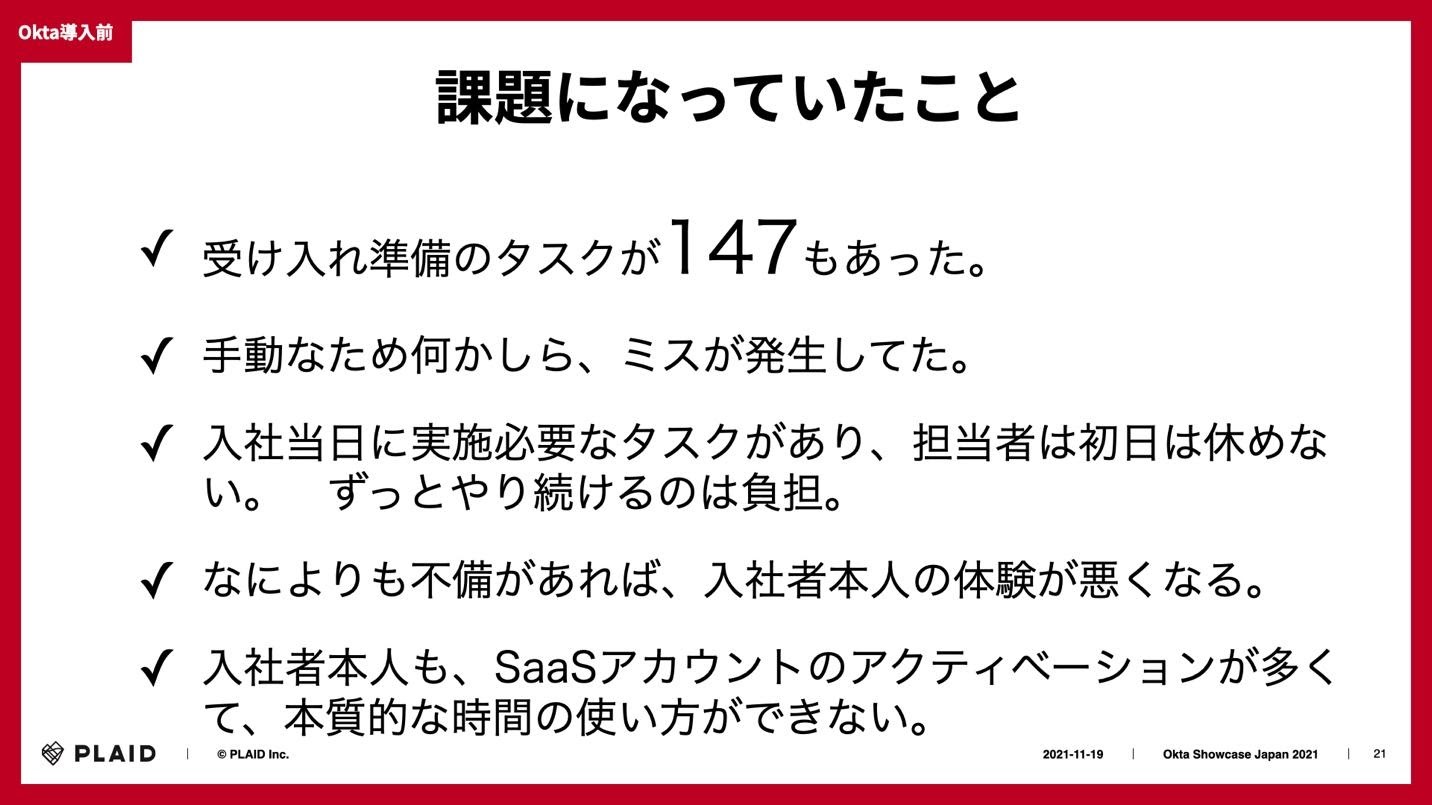

Okta導入前の課題について同氏は、「受け入れ準備のタスクが147もあった」「手動なため、何かしらミスが発生していた」「入社当日に実施する必要があるタスクがあるため、担当者は入社初日は休めなくなり大きな負担になっていた」「設定不備等が生じることで入社者の体験が悪くなる」「入社者本人もSaaSアカウントのアクティベーションが多く、本質的な時間の使い方ができない」という5点を挙げました。

こうした課題は、Oktaの導入によってアイデンティティ管理の多くが自動化できるようになったことで解消されていきました。Oktaの導入によってさまざまなSaaSに対してシングルサインオンが実現しましたが、それに加えて入社者に対するアカウントの自動発行(プロビジョニング)も可能になりました。SaaS側がプロビジョニング機能に対応している必要がありますが、現状同社で活用しているSaaSでは、海外ベンダーのSaaSの多くが対応しており、国内SaaSでも徐々に対応するサービスが増えてきている状況だそうです。また、アカウントに対する権限設定の自動化も実現しました。こちらもSaaS側が「グループSync」に対応していることが前提となりますが、グループに所属しているメンバー全員の権限設定を同期させることが出来るようになります。このため、必要な権限設定の種類に応じてさまざまなグループを用意しておけば、あとは入社者を適切なグループに所属させれば権限設定が自動的に完了する形になります。

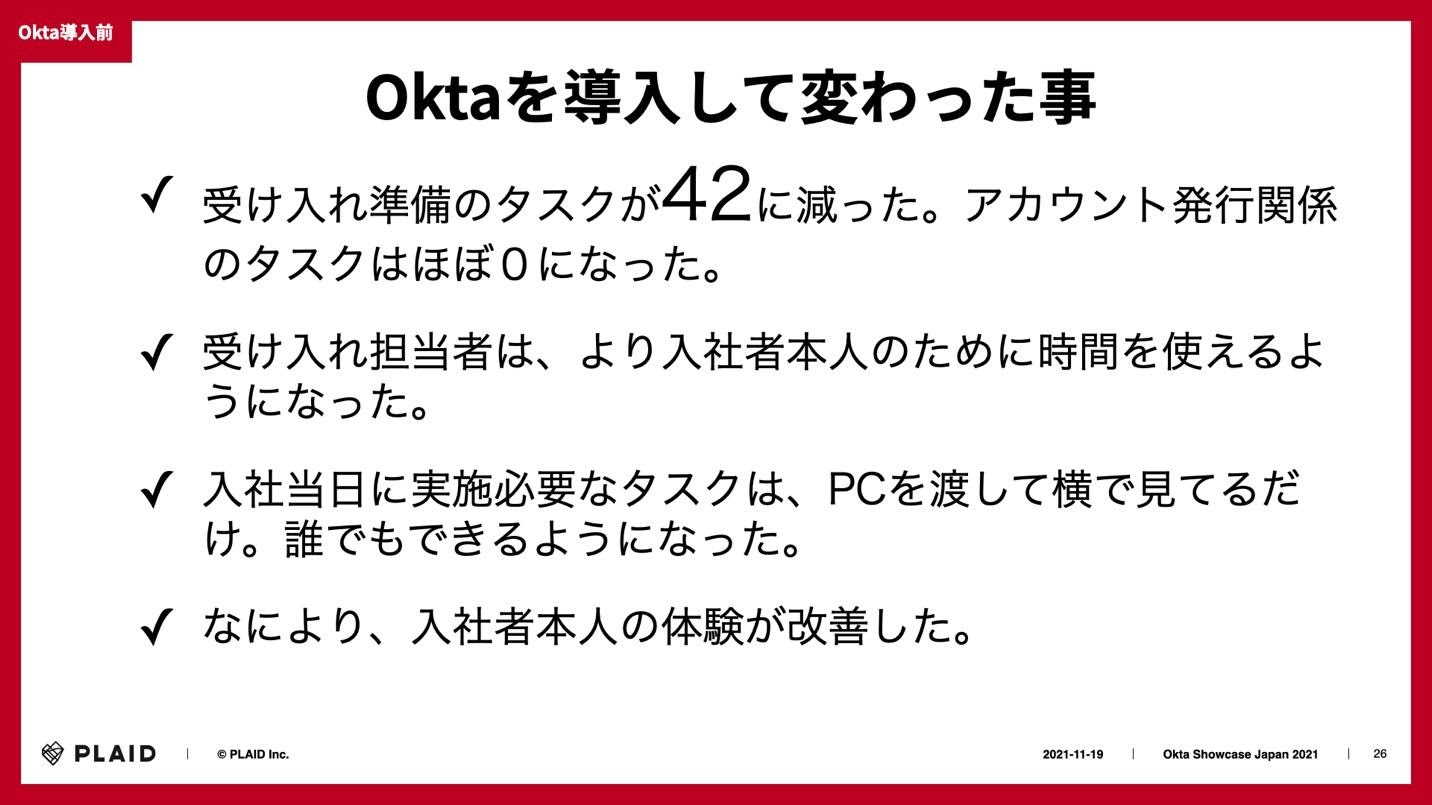

Okta導入以前は入社者のロールに応じて適切なアカウントを発行し、権限を適切に設定することに多大な負担を強いられていましたが、Okta導入後はアカウント発行や権限設定が自動化できたことで、入社者の受け入れタスクが以前の147から42まで減少しました。一部の国内SaaSにまだアカウントのプロビジョニングに対応していないサービスがあるなど、手動で実施する作業はまだ残っていますが、受け入れ担当者の負担は大幅に削減され、入社者のサポートという本来の仕事により多くの時間を割けるようになったそうです。また、Okta Workflowを活用して入社初日に実施する必要があるタスクについても自動化したことで、受け入れ担当者は入社者にPCを渡して横で見ているだけで良くなったといいます。以前はさまざまなタスクを実行する必要があったため、タスクについてよく分かっている人が受け入れ担当とならざるをえず、入社者が多いときにはこの人の負担が過大なものになってしまっていましたが、多くの人が受け入れ担当業務を実施できるようになったことでこうした負担も解消されました。

さらに、入社者自身の体験が改善されたことも大きな成果だといいます。手動設定に起因するミスが大幅に減ったことで、入社者が必要なリソースにアクセスできなくなってしまうようなトラブルがなくなり、つまずくポイントが減ったためです。

自動化のためのさまざまな工夫

続いて同氏は、どうやって自動化を実現したのか、その詳細を紹介しました。まずアカウント作成の自動化では、採用チームからのSlackメッセージをトリガとしてAPIを使ってOkta側に自動的に登録しています。入社/退社というライフサイクルをトリガとして自動化プロセスを起動していることから、抜け漏れが発生しないことと、一度入力された情報を使い回すことで人間がコピペするような単純作業も排除しています。

ユーザーごとのアカウントプロフィールもOktaに登録されるようになっています。名前やメールアドレス、雇用形態(正社員かインターンかアルバイトか、など)、ロール、所属部署といったプロフィールがOktaに登録され、この情報を元にAPIでグループ作成を行なっているそうです。プロフィールに基づいて細分化されたグループを用意している理由として同氏は、「ロールによってアプリケーションの利用の可否や権限設定が決定されるため」だと説明しています。たとえば、同社で契約しているSaaSには、「全社員が必ず利用するサービス」、「正社員が利用するサービス」、「エンジニアが利用するサービス」、「ビジネス職が利用するサービス」などに分けることができます。つまり、入社者の雇用形態やロール、所属部署といったプロフィールによってどのSaaSのアカウントが必要なのかが決まるわけです。逆に、ユーザーを適切なグループにアサインすれば、以後は個々のSaaSで権限設定を行なう必要は一切なくなるため、メンテナンスの負担は大幅に削減されます。

以前は、管理者が作成したアカウントで入社者がログインしてアカウントのセットアップを行なうという作業負荷が発生していましたが、Okta導入後はアカウントに対する権限設定などもすべて完了した状態になっているため、入社者が自分で作業する必要はなく、即本来の業務に取り組むことが可能な環境になっており「入社者は入社初日から必要な情報にアクセスしてキャッチアップすることができる」(梶原氏)ようになりました。なお、各ユーザーは自分がどのSaaSを利用可能になっているかをOktaのポータルサイトで一覧表示することが出来るので、会社が用意している環境とは別に似たようなSaaSを使い始めてしまうようなShadow ITの問題も回避できると言います。

アイデンティティ管理とガバナンス

梶原氏は、同社で実現した高度な自動化環境について「一度こうしたシステムを組み上げてしまえば、今後もう二度とアカウント招待などのオペレーティングな作業を行なわなくて済む。管理するSaaSが増えても工数はさほど増えないし、グループSyncに対応するSaaSが増えれば権限管理の自動化も進む。さらに退社時のアカウント削除もライフサイクルで実装すれば対応が容易になる」とまとめました。

なお、同氏は同社が実施しているロールに基づく管理が「アイデンティティ・ガバナンス」という考え方そのものだと指摘しています。Oktaが実現するアイデンティティ管理とは別にアイデンティティを適切に統制するというアイデンティティ・ガバナンス&管理(IGA)という概念が重要になってきます。アイデンティティ管理の機能はOktaに実装されていますが、Okta自体のアカウント管理をどのように行なうか、入社/退社といったライフサイクルをどのように統制するか、といった部分に関してはユーザー側でポリシーを作成したり自動化を行なったりして適切に管理する必要があります。こうした体制が整うことで、Oktaのアイデンティティ管理機能を適切に活用し、運用していくことができるようになるとも言えるでしょう。

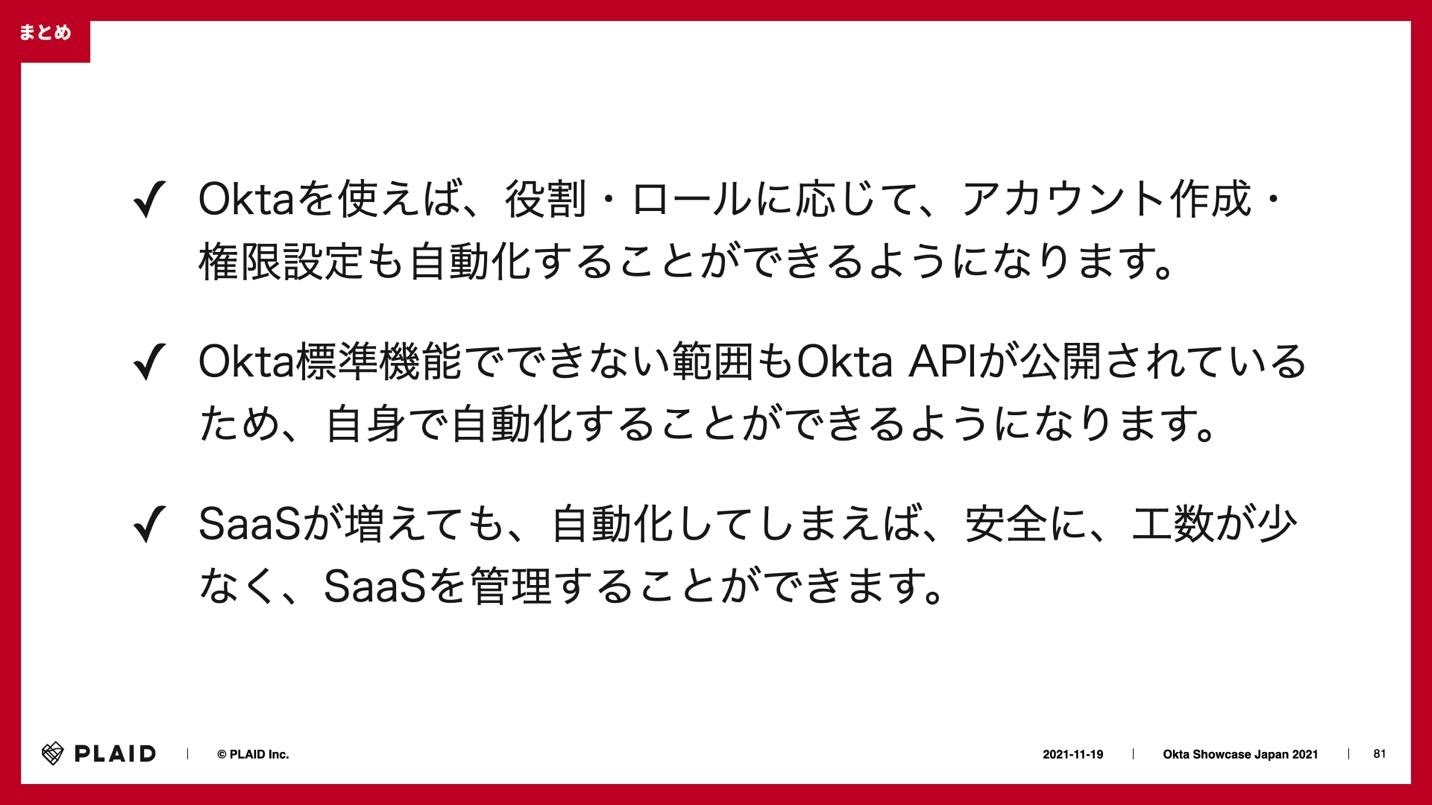

講演の最後に梶原氏はまとめとして、「Oktaで役割やロールに応じたアカウント設定や権限決定ができるようになる」、「OktaではAPIが公開されているので、標準機能では出来ないようなきめ細かなプロセスも自動化することが可能」、「SaaSが増えていった場合でも自動化しておけば安全に少ない工数で管理できる」と語りました。

登壇者のご紹介

株式会社プレイド

IT Team Corp. Engineer 梶原成親 氏

楽天株式会社にて、開発環境および生産性を向上させるプロダクトのプロダクトオーナーを経験。スクラムでの開発および運用体制を確立する。2014年、株式会社リクルートライフスタイルに入社。HOT PEPPER Beautyの開発責任者として参画。SIer主導のレガシーな開発チームから自立させ、持続的に成長できるチームへ変革させる。 2016年、株式会社エウレカに入社。開発チームのチームビルディングを担当し、チーム支援を行ない、モダンな情報システム担当、エンジニア採用、技術広報を担当し、CTO室 責任者を担当。その後、株式会社ヤプリを経て、 2020年4月 株式会社PLAIDに参画。

https://kreis-works.notion.site/kajinari-e7e4c654f92e4855a85bc5f93714dd54