DMZとは DMZネットワークの定義と仕組みについて

DMZとは DMZネットワークの定義と仕組みについて

DMZとは DMZネットワークの定義と仕組みについて

DMZ(DeMilitarized Zone)、つまり「非武装地帯」ネットワークは、外部攻撃からの追加の保護レイヤーを作成するサブネットです。

ネットワーク管理者は、アクセスとセキュリティのバランスをとる必要があります。従業員は組織外のデータを利用する必要があり、一部の訪問者は企業サーバーのデータにアクセスする必要があります。しかし、一部の項目については常に保護しなければなりません。

そのための理想的な解決策となり得るのが、DMZネットワークです。DMZネットワークを使用することで、特定タイプのトラフィックに対する制約を相対的に緩和できます。同時に、厳しく保護する必要のある資産を安全に保つための、強力なセキュリティ対策にも適用できます。

DMZネットワークとは?

インターネットは戦場です。平和を望む人もいれば、混沌を引き起こそうと目論む人もいます。これら2つのグループは中間の平和な場所で落ち合い、合意に達する必要があります。この問題に関して開発者が目標を説明するための手段として、軍事用語の「DMZ」が使用されるようになりました。

軍事用語の非武装地帯(DMZ)とは、競合する二者が意義ある活動を遂行するため、紛争を脇に置いた状態にすることに同意した場所という意味です。朝鮮半島にはこのような狭い区域が設定され、北朝鮮と韓国を隔てています。

コンピューティングにおけるDMZネットワークとは、外部向けのサービスを内部向けサービスから隔てるサブネットワークです。DMZネットワークを正しく実装することで、壊滅的なデータ侵害のリスクを軽減できます。外部向けのサーバーはDMZ内に配置されますが、ファイアウォールによって保護されたデータベースと通信します。

2019年だけでも、米国では1,500件近くのデータ侵害が発生しました。機密度の高い記録が暴露され、脆弱な企業は損害を回復するために多額の損失を負いました。

ネットワークのDMZは、ハッキングのリスクを完全に排除できるわけではありません。しかし、機密度が非常に高く、漏えいを回避しなければならないドキュメントに対してセキュリティレイヤーを追加できます。

DMZネットワークの例

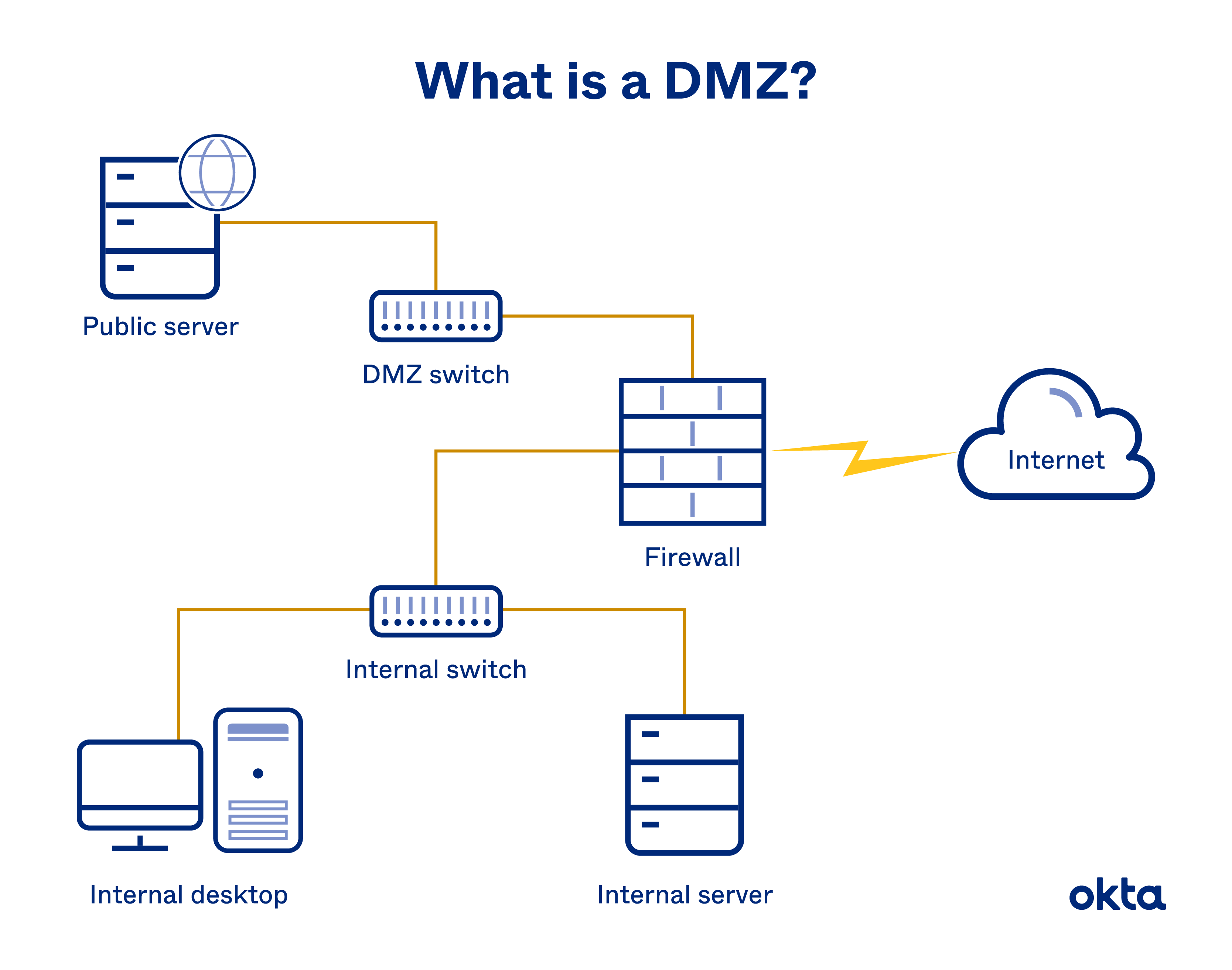

DMZを使用して構成されたネットワークは、外部向け機能をプライベート専用ファイルから分離するためのファイアウォールを必要とします。ここで、開発者は2つの主要な構成から選択する必要があります。

シングルファイアウォール型DMZネットワーク

この構成は、3つの主要要素から成ります。

- ファイアウォール:すべての外部トラフィックは、最初にファイアウォールに到達する必要があります。

- スイッチ:DMZスイッチは、トラフィックを外部向けサーバーに転送します。内部スイッチは、トラフィックを内部サーバーに転送します。

- サーバー:外部向けと内部向けにそれぞれサーバーが必要です。

DMZネットワークをこのように構成することで、ファイアウォールが単一の項目としてネットワークを保護します。スイッチは、トラフィックが適切な領域に移動することを保証します。

この形式のDMZを作成するには、3つのネットワークインターフェイスを使用するシングルファイアウォールで十分です。ただし、ネットワークの内部と周囲のトラフィックを監視して転送するため、複数のルールセットを作成する必要があります。

デュアルファイアウォール型DMZネットワーク

一層の保護では不十分な場合、デュアルシステムを選択する方が適していることがあります。この場合は、次の要素が使用されます。

- ファイアウォール:パブリックトラフィックは、セキュリティの1つのレイヤーだけを通過します。しかし、より機密度の高いファイルを利用するには、もう1つのファイアウォールを通過する必要があります。

- DMZ:パブリックリソースはこの領域に存在し、最初のファイアウォールを通過した後にアクセスできます。

- LAN:プライベートリソースはこの領域に存在し、2番目のファイアウォールを通過した後にのみアクセスできます。

DMZのトラフィックを処理するには、フロントエンド、つまり境界のファイアウォールを設定します。ユーザーがDMZから企業のプライベートファイルにアクセスできるようにするには、内部ファイアウォールを設定します。

その他のセットアップオプション

セキュリティについてさらに懸念している企業は、CMZ(Classified Militarized Zone)を使用して、ローカルエリアネットワークに関する情報を格納できます。このオプションを選択すると、Webサーバーの大部分がCMZ内に配置されます。

ネットワークのDMZが必要なケース

ファイアウォールによる保護は完璧ではありません。企業のセキュリティシステムを通過するのにどのくらいの時間がかかるかについて、ハッカーが議論することがありますが、その答えに面食らうことが少なからずあります。しかし、DMZは、貴重なリソースを安全に維持するための保護層として役立ちます。

多くの企業は、以下のようなサービスをDMZ内に配置しています。

- メールサーバー:ユーザーは、メールメッセージの送受信のためにインターネットにアクセスする必要があります。しかし、これらのドキュメントは機密度が非常に高いことがあり、ハッカーが入手すると、ダークウェブでデータを販売したり、身代金を要求したりできるようになります。

2020年には、メールプロバイダーが保管していた60万人分のユーザーデータが窃取され、販売されるという事件が起こり、大きな問題になりました。サーバーをDMZ内に配置することで、必要な機能を提供できますが、データベースはファイアウォールの内側に保持する必要があります。

- FTPサーバー:FTPを使用することで、Webサイトで簡単にコンテンツを移動/ホストできます。しかし、この機能は非常に大きなセキュリティリスクを伴います。DMZ内でアクセスと使用を許可することで、サーバーをファイアウォールの内側で保護できます。

- Webサーバー:当然ながら、企業内外のトラフィックを許可し、企業からWebへのアクセスを可能にしなければなりません。

サーバーをDMZ内に保持しますが、データベースをファイアウォールの内側で保護する必要があります。Webサイトの侵害を検出することは、場合によっては非常に困難です。たとえば、ある企業は、サーバーのディスク容量がなくなるまで、ほぼ2年間にわたって侵害に気づきませんでした。DMZネットワークを使用することで、このような可能性は低くなります。

一般に、企業のサーバーに機密情報を置き、インターネットへのパブリックアクセスを提供する必要がある場合は、DMZが役立ちます。実際、これが法的に義務付けられている企業もあります。

米国の例を挙げると、医療分野の一部の企業は、HIPAA(医療保険の携行性と責任責任に関する法律)へのコンプライアンスを証明する必要があります。機密データを保護するシステムを構築し、違反があった場合は報告する必要があります。DMZネットワークを構築することが、プライバシーへの取り組みを示す一方で、リスクを軽減するのに役立ちます。

DMZサーバーのメリットと脆弱性

ネットワーク管理者は、多様な構成オプションを使いこなす必要があります。各オプションを調査することは、場合によっては大きな労力を要します。DMZサーバーのリスクとメリットを理解することは、この手法をさらに調査すべきか否かを判断する上で役立ちます。

DMZサーバーには、以下のようなメリットがあります。

- 潜在的なコスト削減:データ侵害の検出と修正には、平均して280日かかります。その間の損失は壊滅的な規模になりかねません。DMZサーバーに多くのアラートを設定することで、侵害の試みがあったときに通知を受けることができます。

また、ハッカーに対して多くの「障害物」を置くことも可能です。これにより、ハッカーの侵入を防ぐか、少なくとも遅らせることができます。

- 持続的なアクセス:トラフィックは企業の内外で行き来する必要があります。緊密に制御されたシステムでは、その動きが許されません。DMZネットワークでは、セキュリティを保護しながら業務の遂行が可能になります。

- 相対的な単純さ:シングルファイアウォール型の構成では、ツールはほとんど必要なく、技術的なノウハウもほとんど必要ありません。すぐにセットアップできます。

一方で、DMZサーバーには以下のような欠点があります。

- 内部のリスク:従業員と許可されたユーザーは、非常に機密度の高い企業データに引き続きアクセスできます。

- 誤った安心感:毎日のように、ハッカーはセキュリティシステムを通過するための新しい悪質なアイデアを考案しています。DMZネットワークサーバーですら、必ずしも安全ではあるとは言えません。完備されたネットワークを構築しても、引き続き環境を監視する必要があります。

- 時間の浪費:一部の専門家は、クラウドによってDMZネットワークが時代遅れになったと主張しています。つまり、ネットワークサーバーを持たなければ、保護も必要ないのです。

構成が適しているかどうかを判断できるのは、それぞれの企業だけです。しかし、機密ファイルを安全に保つために、多くの企業がこの手法を採用していることを念頭に置くべきでしょう。

Oktaと連携してオンプレミスリソースの保護の強化

アクセスとセキュリティのバランスを取るのに苦労している場合、DMZネットワークを作成することが理想的な解決策となる場合があります。ファイアウォールで保護されているスペース内に外部向けのサーバーを配置することで、必要な作業を継続しながら、機密のファイルやワークフローの保護を強化できます。

オンプレミスリソースの保護の強化には、Okta Access Gatewayが役立ちます。その詳細をご確認ください。

参考文献

Cyber Crime: Number of Breaches and Records Exposed 2005-2020(2020年10月、Statista)

As a Hacker, How Long Would It Take to Hack a Firewall?(Quora)

Company Discovered It Was Hacked After a Server Ran Out of Free Space(2019年11月、ZD Net)

Email Provider Got Hacked, Data of 600,000 Users Now Sold on the Dark Web(2020年4月、ZD Net)

FTP Remains a Security Breach in the Making(2014年7月、TechRepublic)

Cost of a Data Breach Report 2020(IBM Security)