MYTHE OU RÉALITÉ : l'authentification unique (SSO) équivaut à un gestionnaire de mots de passe

Chez Okta, nous avons à cœur de partager les nouvelles idées et pratiques en matière d'authentification et de sécurité. Cette motivation nous pousse à vouloir briser certains mythes. Cet article est le premier d'une série de publications destinées à dissiper les idées reçues qui entourent encore l'authentification unique (Single Sign-On, SSO). Vous trouverez ci-dessous la liste complète des mythes que nous avons relevés (et dissipés) concernant l'authentification SSO.

On confond souvent solutions d'authentification unique (SSO) et gestionnaires de mots de passe, car les deux permettent d'accéder aux informations de plusieurs applications via une connexion unique.

Si vous travaillez sur un ordinateur, vous passez probablement vos journées à basculer d'une application à l'autre. Il est bien évidemment pénible de devoir se souvenir de plusieurs mots de passe et de les saisir un par un à chaque fois, ce qui explique le succès des programmes de gestion des mots de passe.

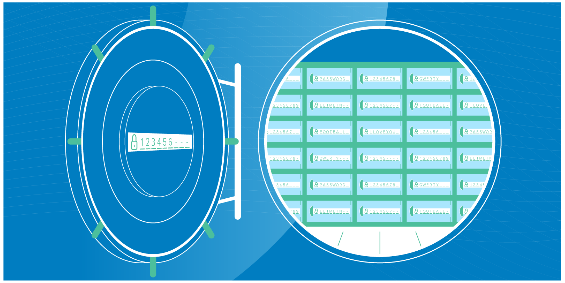

Les gestionnaires de mots de passe sont en quelque sorte des coffres-forts de mots de passe, où sont regroupées vos informations d'identification. Au lieu d'avoir à jongler avec différents noms d'utilisateur et mots de passe, les utilisateurs doivent uniquement se souvenir du mot de passe principal qui déverrouille le gestionnaire. À partir de là, le gestionnaire de mots de passe saisit automatiquement pour eux les identifiants enregistrés dans les applications et sites web autorisés. En théorie, cette méthode favorise l'utilisation de mots de passe plus complexes. Puisque les utilisateurs n'ont qu'un seul identifiant de connexion à mémoriser, ils ont en effet moins tendance à utiliser le même mot de passe pour plusieurs applications. Dès lors, si l'un des mots de passe est compromis, seul le système correspondant est affecté.

Mais c'est là tout le problème…

Avec les gestionnaires de mots de passe, l'accent est mis sur la protection du mot de passe. Même si les programmes de ce type encouragent les utilisateurs à se servir de mots de passe plus difficiles à deviner, ces derniers restent par essence exposés aux attaques par phishing ou force brute. Les mots de passe sont aujourd'hui encore l'une des principales causes des brèches de sécurité en entreprise — 81 % d'entre elles sont en effet liées au vol d'identifiants. Certains des piratages les plus retentissants de ces dernières années découlaient d'un vol d'informations d'identification par phishing.

Les gestionnaires de mots de passe posent également un problème aux administrateurs IT. Chaque mot de passe constitue en effet un point d'entrée potentiel pour les pirates, et la centralisation des mots de passe ne réduit en rien la surface d'attaque d'une entreprise. Lorsque les utilisateurs quittent la société, ils laissent leurs mots de passe derrière eux, et il est difficile pour les gestionnaires de mots de passe de supprimer les droits d'accès correspondant à ces identifiants disparates.

Si les gestionnaires de mots de passe permettent aux utilisateurs de gérer plus facilement leurs informations d'identification, ils n'en restent pas moins concentrés sur le mot de passe. Ils n'ont aucun contrôle sur les personnes ayant accès à ces identifiants ou à votre système. L'authentification SSO comble ces deux lacunes en créant une expérience conviviale alliée à une authentification forte.

L'authentification SSO est une question d'approbation, pas de mots de passe

Les solutions SSO modernes n'aident pas seulement les utilisateurs à gérer leurs mots de passe (même si cela fait partie de leurs fonctions); elles offrent une nouvelle approche de la gestion des identités et des accès (IAM, Identity and Access Management). Elles donnent la priorité à la gestion des accès par approbation, plutôt qu'à la gestion des mots de passe. Au lieu de se fier à un coffre-fort rempli de mots de passe pour protéger les données, l'authentification SSO s'appuie sur les relations de confiance existantes pour créer un unique domaine où l'authentification a lieu.

Fonctionnement

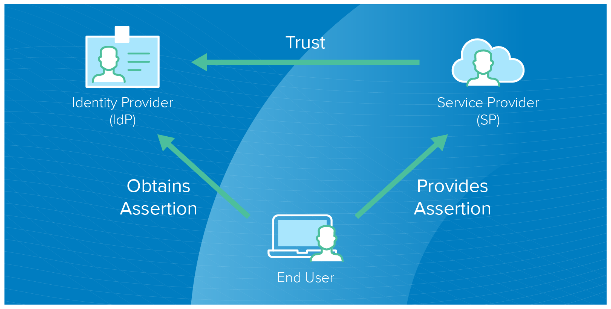

L'authentification SSO repose sur la fédération des identités, autrement dit, sur le partage d'attributs d'identité entre des systèmes approuvés, mais autonomes. Ainsi, une fois jugé fiable par un système, vous êtes autorisé à accéder à tous les autres systèmes ayant une relation de confiance avec le premier. Vous n'avez donc plus besoin de vous débattre avec des mots de passe différents d'un système à l'autre. Les solutions SSO modernes reposent sur ce principe, rendu possible par des protocoles de fédération tels que SAML 2.0 et OpenID Connect. De leur côté, les utilisateurs n'ont besoin que d'un seul jeu d'identifiants pour se connecter à la solution SSO et avoir accès à une application et un système fiables, reliés entre eux.

En outre, ces systèmes interconnectés ne se limitent pas aux applications cloud. Contrairement aux gestionnaires de mots de passe, les solutions SSO peuvent être intégrées avec des VPN, réseaux Wi-Fi, pare-feux, applications mobiles natives et ressources on-premise, voire avec d'autres fournisseurs d'identité. Bref, pratiquement n'importe quel outil compatible avec la fédération.

Authentification SSO et contexte de connexion

Outre la possibilité de supprimer des mots de passe, l'authentification SSO offre aux équipes IT une vision précise du contexte d'une demande de connexion. Elle fournit en effet des informations telles que l'identité de l'utilisateur, l'endroit depuis lequel il se connecte, son adresse IP, le terminal ou le navigateur utilisé, ainsi que la date et le lieu de sa dernière connexion.

À partir de ces informations, les équipes IT peuvent créer des politiques ultra-sécurisées, qui définissent des autorisations d'accès pertinentes. Par exemple, l'authentification SSO est souvent associée à l'authentification multi-facteurs (MFA) pour repérer les tentatives de connexion suspectes (depuis un terminal ou un endroit inconnu, par exemple) et demander un facteur d'authentification supplémentaire. Dans ce scénario, même si un individu saisit un mot de passe volé, il n'aura tout simplement pas accès aux données sans ce second facteur.

Les administrateurs peuvent également contrôler les sessions utilisateurs en définissant certaines politiques régissant les accès. Par exemple, il peut s'agir de demander aux utilisateurs de s'authentifier plusieurs fois par jour, de limiter l'accès à certains systèmes à des équipes précises ou d'empêcher les adresses IP hors plage d'accéder à certaines applications. Vous pouvez ainsi exiger que tous les collaborateurs en déplacement s'authentifient avec plusieurs facteurs à chaque tentative de connexion, mais demander aux utilisateurs travaillant sur site de se ré-authentifier toutes les 24 heures seulement. Cela signifie également que les administrateurs peuvent révoquer l'accès d'un utilisateur qui change de poste ou quitte l'entreprise.

L'authentification SSO n'est pas un gestionnaire de mots de passe

Les mots de passe sont exposés à toutes sortes de de menaces, et il ne suffit pas de les regrouper en un seul et même lieu pour protéger les utilisateurs. L'authentification SSO est la solution hybride idéale : la simplicité d'une connexion unique et une sécurité d'entreprise optimale.

Vous souhaitez en savoir plus sur l'authentification SSO ? Visionnez le webinar Things You Don't Know About Single Sign-On, consultez notre page consacrée à l'authentification unique (SSO) et parcourez les autres publications de démystification :

Mythe ou réalité : l'authentification SSO crée un point de défaillance unique, au détriment de la sécurité

Mythe ou réalité : l'authentification SSO ralentit l'IT

Mythe ou réalité : l'authentification SSO est difficile à déployer