FAKTENCHECK: „SSO ist das Gleiche wie ein Passwortmanager“

Wir bei Okta setzen stark auf die neuesten Ideen und Praktiken rund um Authentifizierung und Sicherheit. Dafür müssen wir einige Mythen entlarven. Dieser Blogbeitrag ist der erste in einer Reihe, die sich mit gängigen Missverständnissen und Mythen rund um Single Sign On. Im Folgenden finden Sie eine vollständige Liste der Mythen, die wir im Zusammenhang mit SSO gesehen (und einem Faktencheck unterzogen) haben.

Single-Sign-On-Lösungen werden oft mit Passwortmanagern verwechselt, da beide mit einer einzigen Anmeldung auf Daten für mehrere Anwendungen zugreifen.

Wenn Sie an einem Computer arbeiten, wechseln Sie wahrscheinlich häufig zwischen verschiedenen Anwendungen. Es ist natürlich eine Belastung, sich mehrere Passwörter zu merken und sie jedes Mal einzeln einzugeben. Aus diesem Grund sind Passwortmanager so beliebt geworden.

Passwortmanager sind wie Tresore für Passwörter: Sie speichern Ihre Anmeldedaten an einem zentralen Ort. Statt mit verschiedenen Benutzernamen und Passwörtern zu jonglieren, müssen sich Benutzer nur noch ein einziges Masterpasswort merken, das den Passwortmanager freischaltet. Anschließend trägt der Passwortmanager automatisch die gespeicherten Zugangsdaten in autorisierte Websites und Apps ein. Theoretisch fördert dies die Verwendung von komplexeren Passwörtern. Da Benutzer sich nur einen einzigen Satz Anmeldedaten merken müssen, ist die Wahrscheinlichkeit geringer, dass sie dieselben Passwörter für verschiedene Anwendungen verwenden. Wenn also ein Passwort entwendet wird, sind nicht alle Systeme gefährdet.

Aber hier liegt auch das Problem …

Bei Passwortmanagern liegt der Schwerpunkt auf dem Schutz des Passworts. Auch wenn Passwortmanager dazu ermutigen, komplexere Passwörter zu verwenden, sind die Passwörter selbst immer noch von Natur aus anfällig für Phishing und Brute-Force-Angriffe. Tatsächlich sind Passwörter immer noch eine Hauptquelle für Sicherheitsverletzungen in Unternehmen –81 % der Sicherheitsverletzungen sind auf den Diebstahl von Anmeldedaten zurückzuführen. Einige der bekanntesten Hacks der jüngsten Zeit wurden durch Phishing von Anmeldedaten verursacht.

Passwortmanager stellen auch für IT-Administratoren ein Problem dar. Jedes Passwort ist ein potenzieller Einstiegspunkt für einen Hacker und die Zusammenführung der Passwörter an einem Ort verringert das Angriffsrisiko Ihres Unternehmens nicht. Wenn Benutzer das Unternehmen verlassen, lassen sie ihre Passwörter zurück. Passwortmanager können die Zugriffsrechte, die mit den Zugangsdaten verbunden sind, nicht einfach entfernen.

Auch wenn Passwortmanager es leichter für Benutzern machen, ihre Anmeldedaten zu verwalten, konzentrieren sie sich immer noch auf das Passwort. Sie können nicht kontrollieren, wer Zugriff auf die Zugangsdaten oder auf das System hat. SSO löst beide Probleme und schafft eine starke und dabei benutzerfreundliche Form der Authentifizierung.

Bei SSO geht es um Vertrauen, nicht um Passwörter

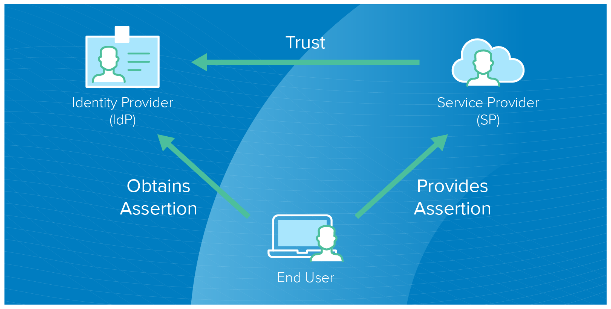

Moderne SSO-Lösungen helfen Benutzern nicht nur bei der Verwaltung von Passwörtern (was SSO auch tut), sie bieten einen neuen Ansatz für das Identitäts- und Zugriffsmanagement (IAM). Sie verlagern den Schwerpunkt von der Passwortverwaltung auf die vertrauensabhängige Zugriffsverwaltung. Anstatt sich auf einen Tresor voller Passwörter zu verlassen, um Daten vor unbefugtem Zugriff zu schützen, nutzt SSO bestehende Vertrauensbeziehungen, um eine einheitliche Domäne zu schaffen, in der die Authentifizierung stattfindet.

Funktionsweise

Single Sign-On basiert auf einer föderierten Identität – die gemeinsame Nutzung von Identitätsattributen über Systeme hinweg, die zwar vertrauenswürdig, aber ansonsten autonom sind. Wenn Sie also von einem System als vertrauenswürdig eingestuft werden, erhalten Sie Zugriff auf alle anderen Systeme, die eine vertrauenswürdige Beziehung zu diesem bestimmten System haben. Dadurch entfällt das Eingeben von Passwörtern beim Wechsel zwischen Systemen. Moderne SSO-Lösungen bauen darauf auf und werden durch Föderationsprotokolle wie SAML 2.0 und OpenID Connect ermöglicht. Für Benutzer bedeutet dies, dass sie nur einen Satz von Anmeldedaten benötigen, um sich per SSO anzumelden und Zugriff auf alle vertrauenswürdigen, miteinander verbundenen Anwendungen und Systeme zu erhalten.

Diese vernetzten Systeme sind nicht auf Cloud-Anwendungen beschränkt. Im Gegensatz zu Passwortmanagern lässt sich SSO in VPNs, WLANs, Firewalls, native mobile Anwendungen, lokale Ressourcen und sogar andere Identitätsanbieter integrieren – im Grunde jedes Tool, das den Verbund unterstützt.

SSO und Anmeldekontext

Neben der Möglichkeit, Passwörter zentral zu widerrufen, gibt SSO IT-Teams einen klaren Überblick über den Kontext einer Anmeldeanfrage. Dazu zählen Informationen wie z. B. wer der Benutzer ist, von wo aus er sich anmeldet, wie seine IP lautet, welches Gerät oder welchen Browser er benutzt sowie wann und wo er sich zuletzt angemeldet hat.

Wenn die IT-Abteilung den Kontext der Anmeldung nachvollziehen kann, kann sie auch besonders sichere Richtlinien erstellen, um die richtigen Zugriffsentscheidungen zu treffen. SSO wird beispielsweise häufig mit einer Multi-Faktor-Authentifizierung (MFA) kombiniert, um verdächtige Anmeldeversuche – etwa ein unbekanntes Gerät oder einen unbekannten Standort – zu erkennen und einen weiteren Authentifizierungsfaktor abzufragen. Ein gestohlenes Passwort allein reicht also nicht, um Zugriff auf Daten zu erhalten, wenn der zweite Faktor fehlt.

Administratoren können auch Benutzersitzungen kontrollieren, indem sie bestimmte Richtlinien festlegen. Das kann bedeuten, dass sich Benutzer alle paar Stunden neu authentifizieren müssen, nur bestimmte Teams Zugriff auf bestimmte Systeme erhalten oder Benutzer von außerhalb des IP-Bereichs des Büros nicht auf bestimmte Anwendungen zugreifen können. Zum Beispiel können Sie von allen Mitarbeitern im Außendienst verlangen, dass sie sich bei jedem Anmeldeversuch per MFA authentifizieren, während sich die Mitarbeiter im Büro nur alle 24 Stunden neu authentifizieren müssen. Das bedeutet auch, dass Administratoren Zugangsberechtigungen zentral widerrufen können, wenn ein Benutzer seine Position innerhalb des Unternehmens wechselt oder das Unternehmen verlässt.

SSO ist nicht dasselbe wie ein Passwortmanager

Passwörter sind anfällig für alle möglichen Bedrohungen. Die Sicherheit Ihrer Benutzerkonten erfordert mehr als nur die Zusammenführung aller Passwörter an einem Ort. SSO bietet die ideale Mischung: den Komfort einer zentralen Anmeldung mit Sicherheit der Enterprise-Klasse.

Wenn Sie mehr über SSO erfahren möchten, hören Sie sich das Webinar Things You Don’t Know About Single Sign-On (Was Sie nicht über Single Sign-On wussten) an, besuchen Sie unsere SSO-Seite und sehen Sie sich unsere gesamte Serie mit Faktenchecks an, die folgende Themen behandelt:

Faktencheck: SSO schafft einen Single Point of Failure, ist also weniger sicher

Faktencheck: SSO verlangsamt die IT

Faktencheck: SSO ist schwierig zu implementieren