FAKTA ELLER PÅHITT: SSO är samma sak som lösenordshanterare

På Okta är vi mycket engagerade i de senaste idéerna och metoderna för autentisering och säkerhet, och det kräver att en del myter krossas. Denna blogg är den första i serien som behandlar vanliga missförstånd och myter rörande Single Sign-On. Nedan finns vår fullständiga lista över de myter som vi sett (och krossat!) rörande SSO.

SSO-lösningar förväxlas ofta med lösenordshanterare eftersom båda använder en enda inloggning för att få tillgång till information och flera appar.

Om du arbetar med en dator varje dag så är det sannolikt att du också hoppar mellan olika appar. Då måste du så klart komma ihåg ett antal lösenord och skriva in dem varje gång du öppnar en ny app. Det är därför lösenordshanterare har blivit så populära.

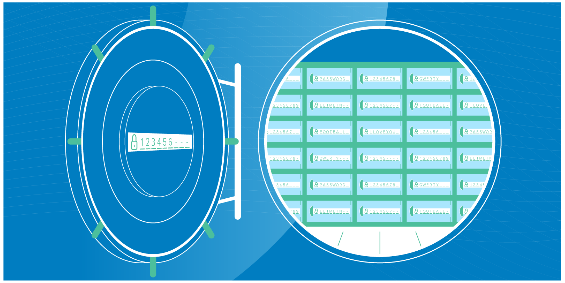

Lösenordshanterare fungerar som kassavalv där ditt användarnamn och lösenord lagras på ett säkert ställe. Istället för att behöva växla mellan olika användarnamn och lösenord så behöver användare bara komma ihåg huvudlösenordet som låser upp lösenordshanteraren. Därefter matar lösenordshanteraren automatiskt in rätt användarnamn och lösenord till auktoriserade webbplatser och appar. Det uppmuntrar i princip användandet av mer komplicerade lösenord. Eftersom användare bara behöver komma ihåg inloggningsdata till ett ställe så är risken mindre att samma lösenord används till flera appar vilket betyder att även om ett lösenord läcker ut så drabbas inte alla system.

Men det finns ett problem ...

Med lösenordshanterare är fokus satt på att skydda lösenordet. Trots att lösenordshanterare uppmuntrar till användning av lösenord som är svåra att gissa sig till så är lösenorden i sig fortfarande sårbara för nätfiske och attacker med gissningar. Faktum är att lösenord fortfarande är den huvudsakliga källan för säkerhetsintrång i företag–81 % av säkerhetsintrången kommer från stulna inloggningsuppgifter. Några av de mest spektakulära attackerna i modern tid berodde på inloggningsuppgifter som stulits via nätfiske.

Lösenordshanterare utgör också ett problem för IT-administratörer. Varje lösenord utgör en potentiell ingång för en hackare och att samla alla lösenord på en plats hjälper inte en organisation att minska sin attackyta. När användare slutar lämnar de kvar sina lösenord och lösenordshanterare kan inte enkelt ta bort enskilda behörigheter som de olika inloggningsuppgifterna är kopplade till.

Lösenordshanterare gör det enklare för användare att hantera sina inloggningsuppgifter men de måste ändå tänka på sina lösenord. De kan inte styra vem som har tillgång till inloggningsuppgifterna eller till företagets system. SSO löser båda dessa problem genom att skapa en bekväm väg med stark autentisering.

SSO handlar om förtroende, inte om lösenord

Moderna SSO-lösningar hjälper inte bara användare att hantera lösenord (men det gör ju också SSO), de ger en ny väg till hantering av identitet och åtkomst (IAM). De skiftar fokus från hantering av lösenord till hantering av åtkomst genom tillit. Istället för att lita på att ett kassavalv skyddar dina lösenord använder SSO befintlig tillit för att skapa en enda domän där autentiseringen sker.

Så här fungerar det

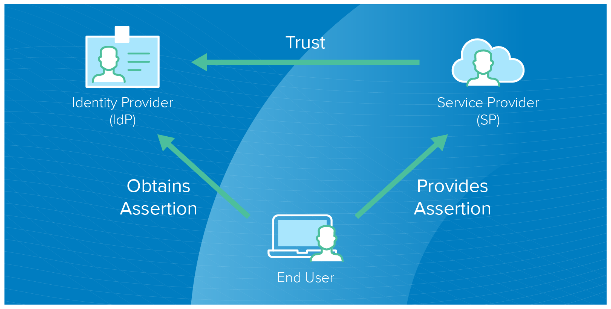

Single Sign-On baseras på federerad identitet där attribut för identiteten delas över betrodda, men annars autonoma, system. Så när du är betrodd av ett system kan du komma åt alla andra system som har en förtroendefull relation med det du är i. Detta gör att inga lösenord behöver skickas mellan systemen. Moderna SSO-lösningar bygger på att systemen kan utväxla federerade protokoll såsom SAML 2.0 och OpenID Connect. För användare innebär det att de bara behöver en uppsättning inloggningsuppgifter för att logga in på SSO-lösningen och sedan få tillgång till alla betrodda och sammanlänkade appar och system.

Dessa sammanlänkade system behöver dessutom inte vara endast appar i molnet. Till skillnad från lösenordshanterare går det att integrera SSO med VPN, WiFi, brandväggar, nativa mobilappar, lokala resurser och även andra identitetsleverantörer, i stort sett allt som stöder federering.

SSO och inloggningskontext

Förutom möjligheten att ta bort lösenord ger SSO IT-team en tydlig bild av kontexten för en begäran om inloggning. Information som vem användaren är, varifrån de loggar in, vilken IP-adress de har, vilken enhet eller webbläsare de använder och när de senast loggade in.

Genom att förstå inloggningens kontext kan IT skapa mycket säkra principer som reglerar åtkomsten. Exempelvis kombineras ofta SSO med multifaktorautentisering (MFA) som flaggar misstänkta försök till inloggning, kanske från en okänd enhet eller plats, och kräver då ytterligare en autentiseringsfaktor. Så även om någon anger ett stulet lösenord betyder inte det att åtkomst tillåts utan en andra faktor.

Administratörer kan också kontrollera användarsessioner genom att införa särskilda principer. Detta kan innebära att användaren måste autentiseras regelbundet, att bara vissa team får tillgång till vissa system eller att användarna bara kan använda vissa appar från vissa IP-adresser. Man kräver t.ex. att alla anställda utanför kontoret måste autentiseras med MFA vid varje inloggning medan de som är på kontoret bara behöver autentiseras igen efter 24 timmar. Det betyder också att administratörer kan ändra behörigheten om en anställd får en ny befattning i företaget eller slutar.

SSO är inte samma sak som en lösenordshanterare

Lösenord kan utsättas för många olika hot och det krävs mer än att bara samla dem på ett ställe för att skydda användarna. SSO ger den idealiska hybriden: enkelheten av bara en inloggning med säkerhet av storföretagsklass.

Vill du veta mer om SSO? Lyssna på webbinariet Things You Don’t Know About Single Sign-On, besök vår SSO-sida och läs hela vår serie om krossade myter:

Fakta eller påhitt: SSO skapar en enda sårbar punkt och är därför mindre säker

Fakta eller påhitt: SSO gör IT långsammare

Fakta eller påhitt: SSO är svårt att placera ut