TeamSpirit(チームスピリット)とOktaの連携設定

チームスピリットへがSAMLによるシングルサインオン(SSO)と連携

株式会社チームスピリットが提供する働き方改革プラットフォーム「TeamSpirit」(チームスピリット)を容易にOkta Identity Cloudへ連携する方法をご紹介します。

Okta Integration Network(OIN)に登録完了済みのアプリケーションであれば、専用のアプリコネクタを用いることで迅速な接続設定が可能ですが、「TeamSpirit」はSalesforce基盤で構築されたクラウドサービスのため、既にOINに登録済みの「Salesforce.com」のコネクタを利用してOkta Identity Cloudへ接続となります。

こちらのカタログに記載の通り、「TeamSpirit」は「Salesforce.com」のコネクタを通してSSOおよびプロビジョニングの連携をサポートしています。それぞれの接続設定を以下で詳しく解説します。

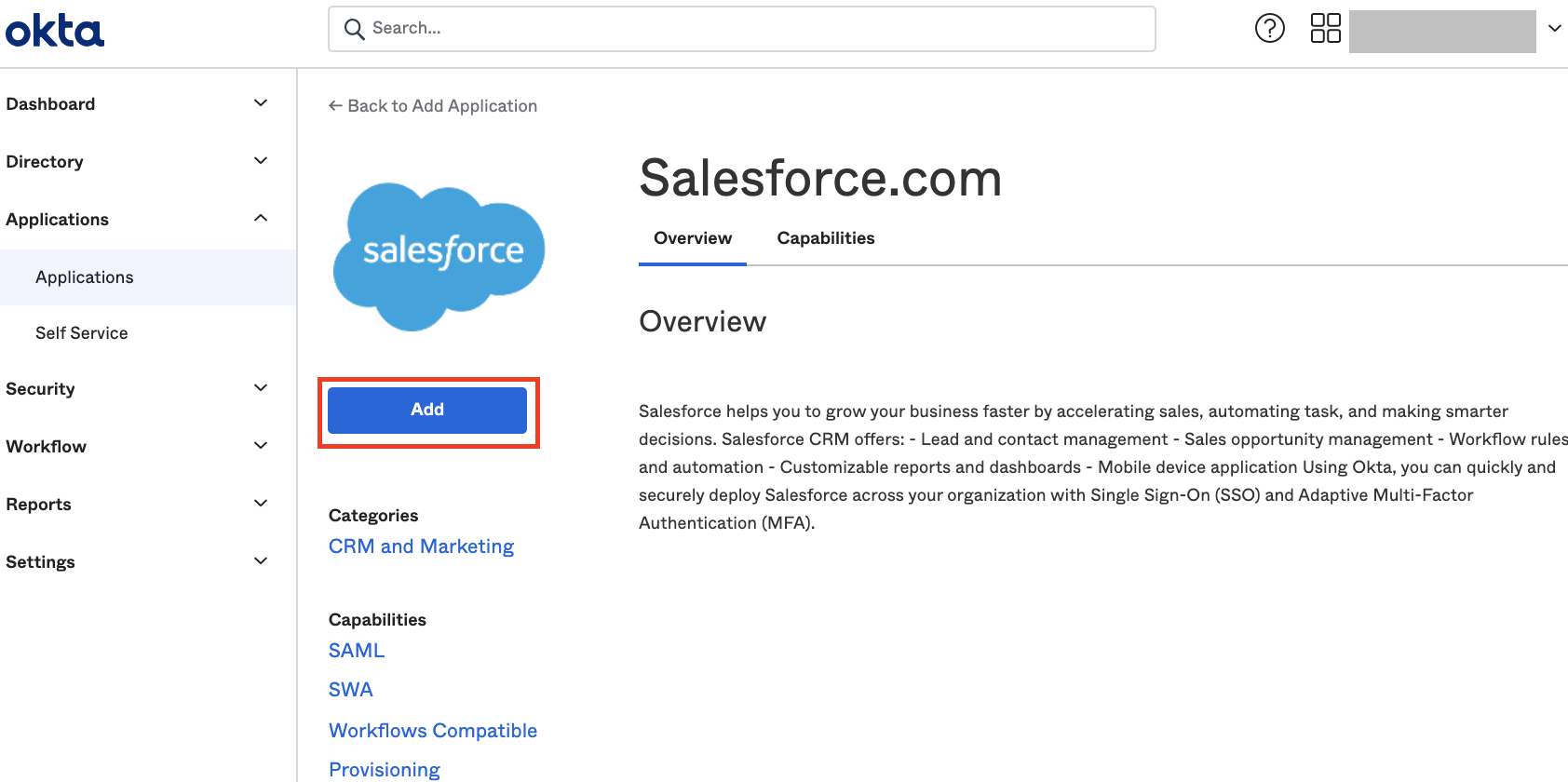

[アプリの追加]

Applications → Applications → Browse App Catalog → Searchにて「Salesforce.com」を検索してAdd。

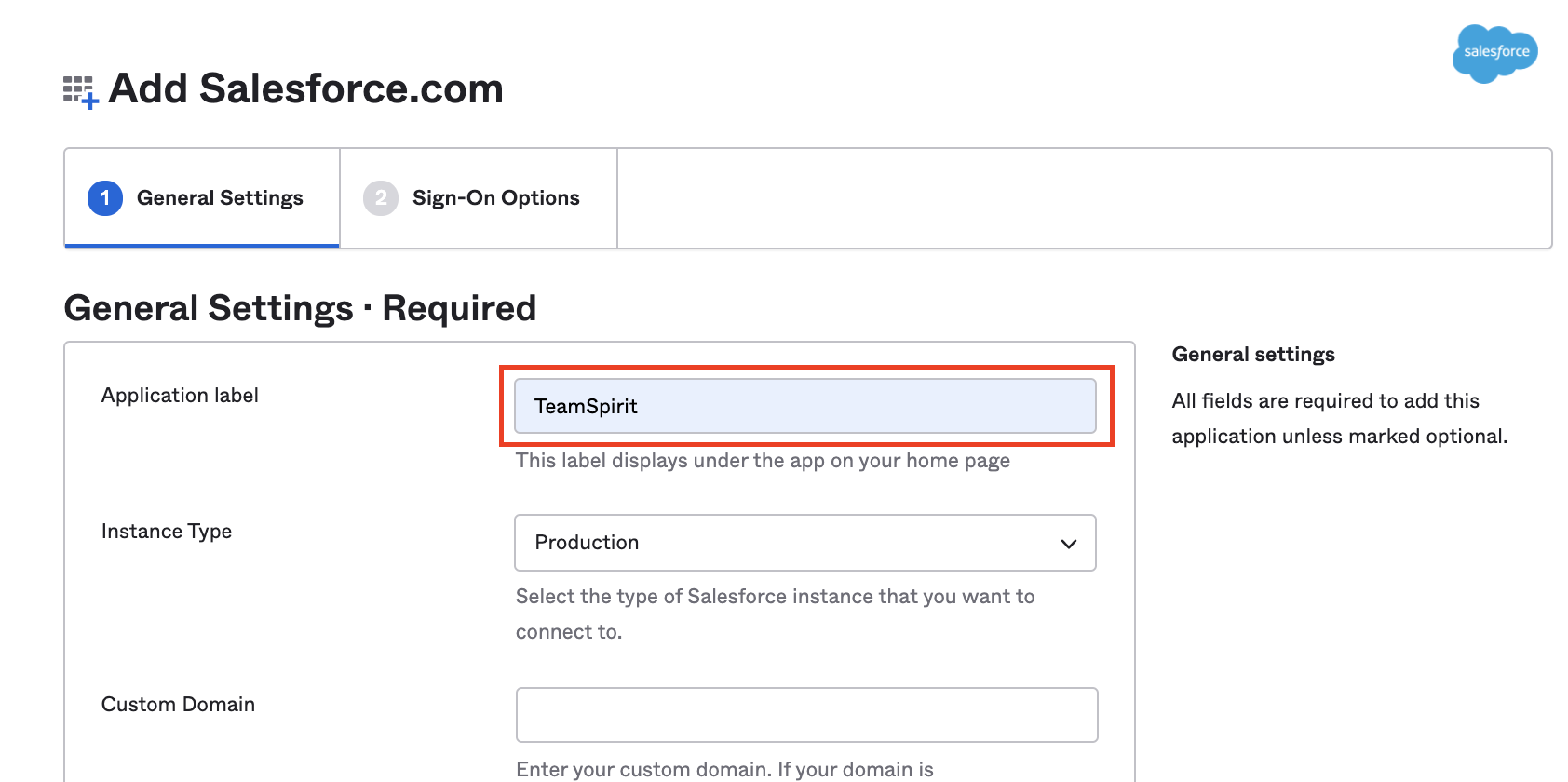

Application labelをTeamSpiritに変更。

Next → Done

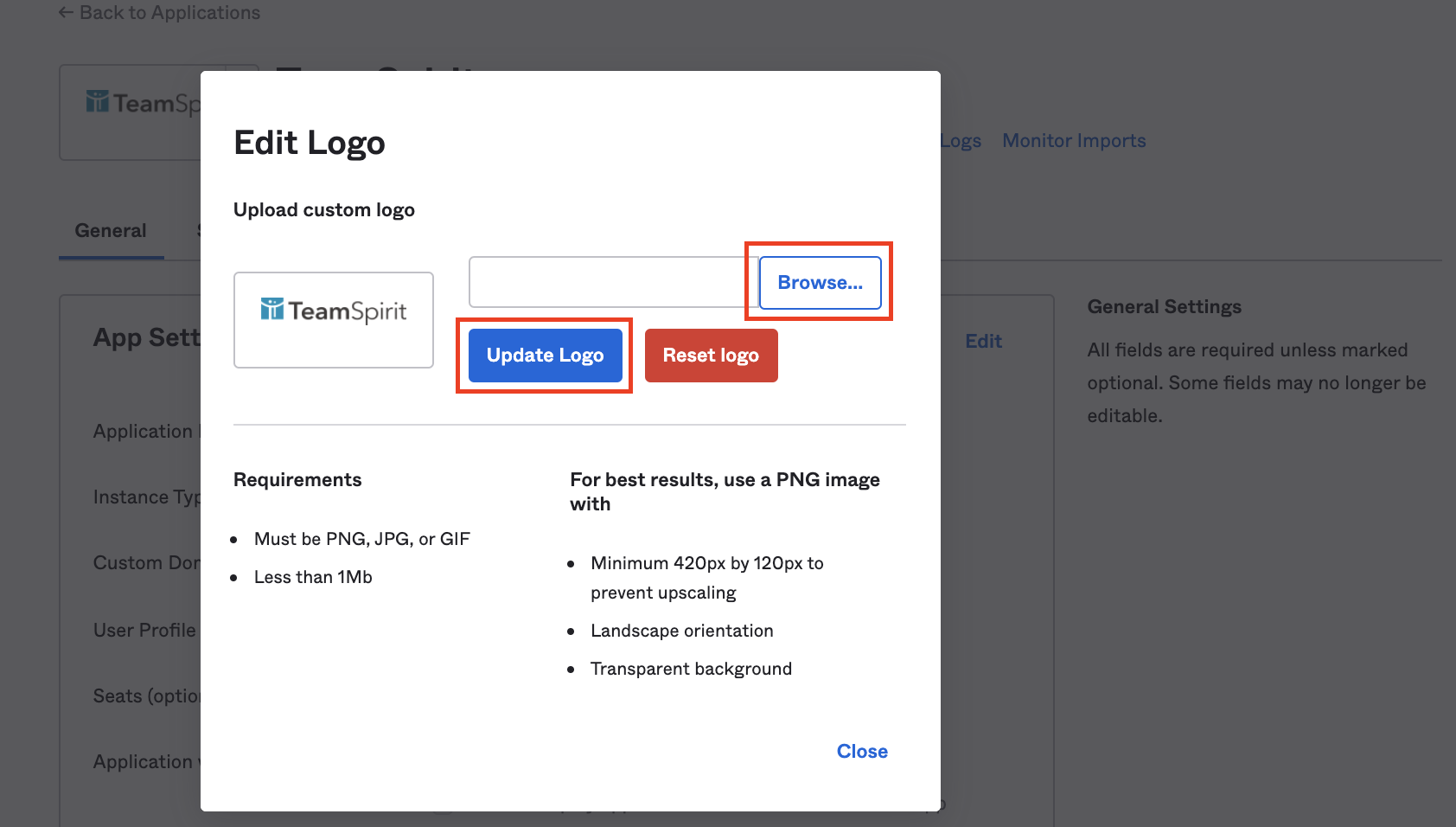

アプリが追加された後、アイコンをTeamSpiritに変更:

こちらのページからアイコンをダウンロード可能。

[SAML SSO設定]

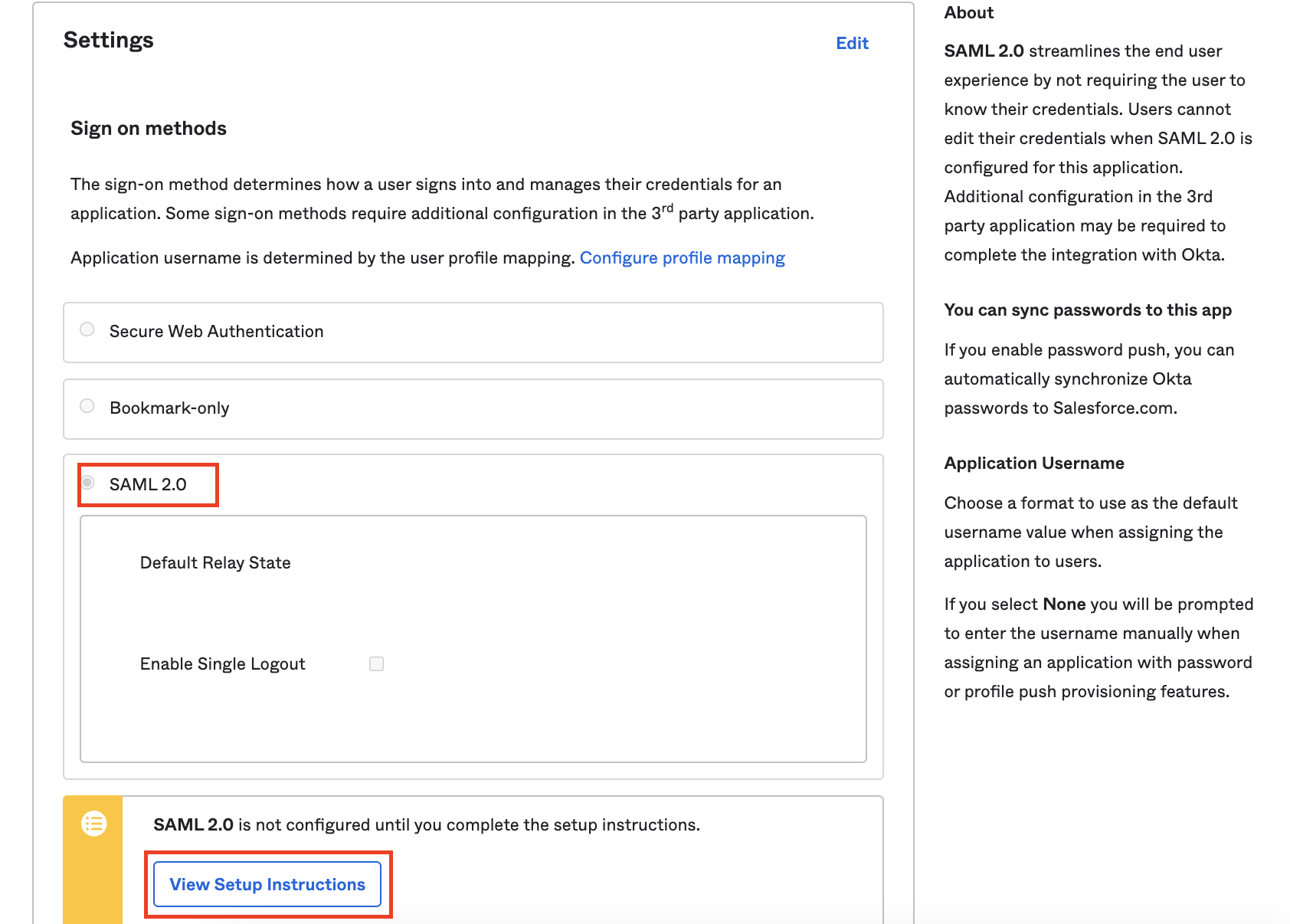

TeamSpiritアプリの設定にて、Sign Onタブ → Settings → Edit → SAML 2.0を選択。

View Setup Instructionsをクリック。

Salesforce.comのSAML設定ガイドに沿って、TeamSpiritのサービスが動作しているSalesforceテナントを接続。

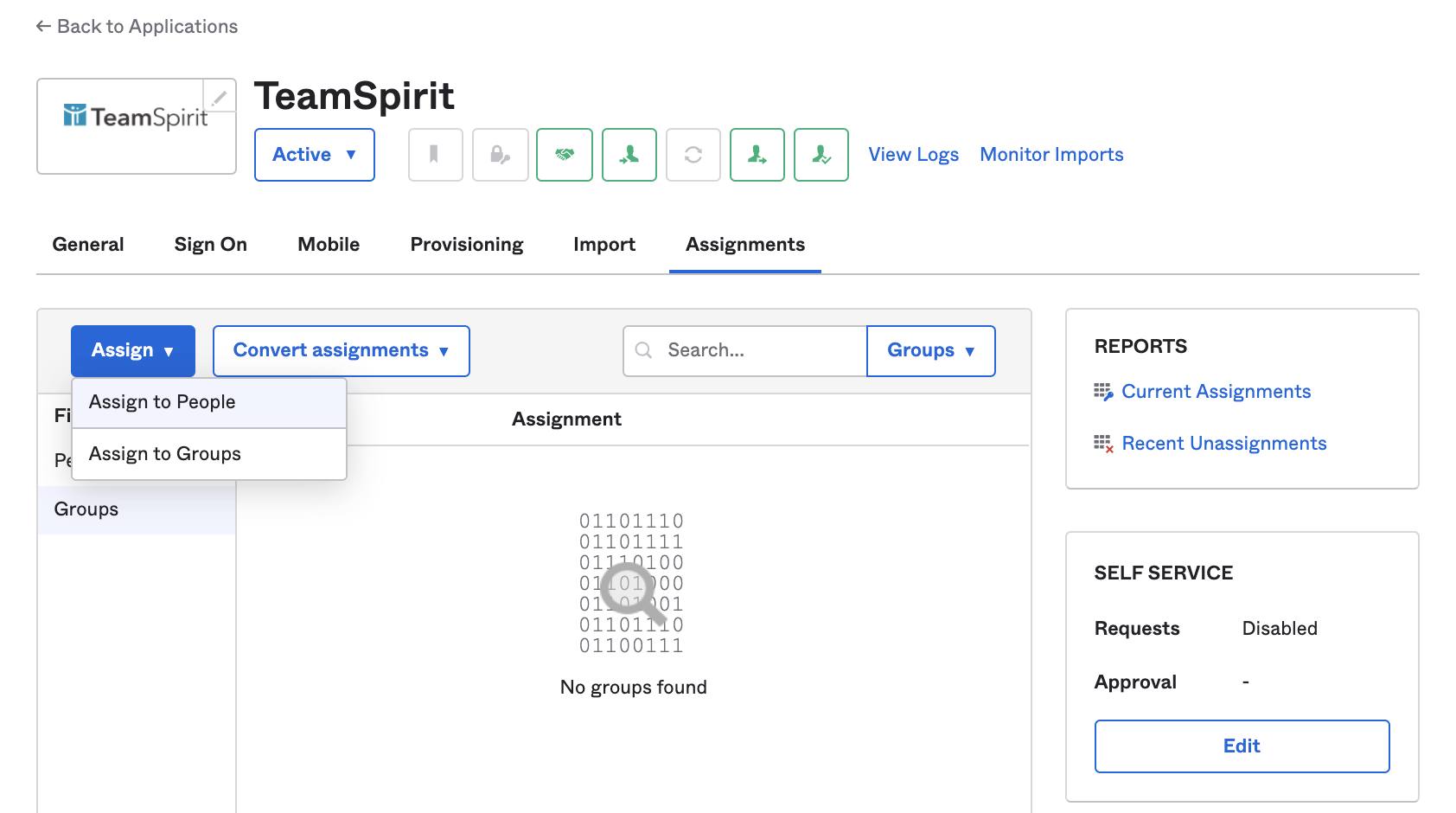

SSO対象であるTeamSpiritユーザをAssign。

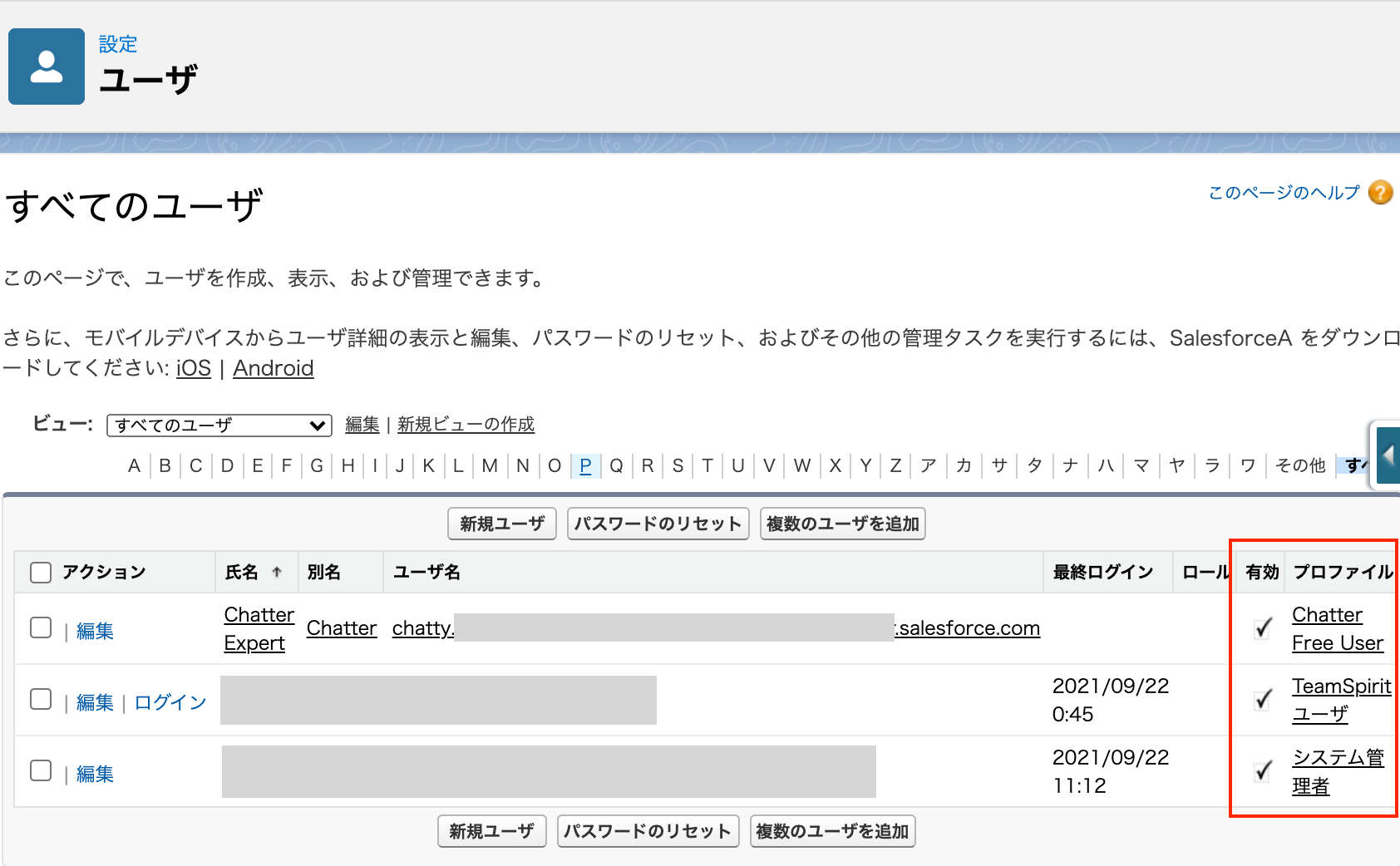

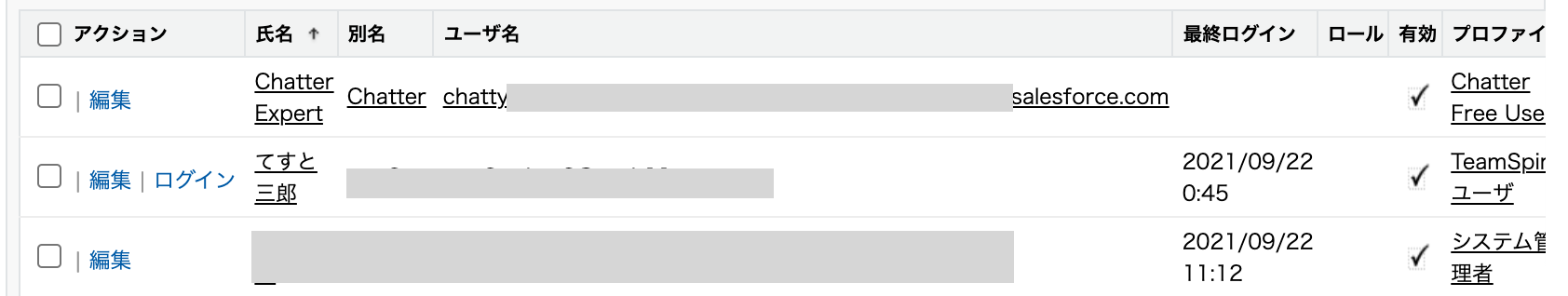

SSO対象のユーザがSalesforce側にて有効かを確認。

Salesforce: 設定 → 管理 → ユーザ → ユーザ

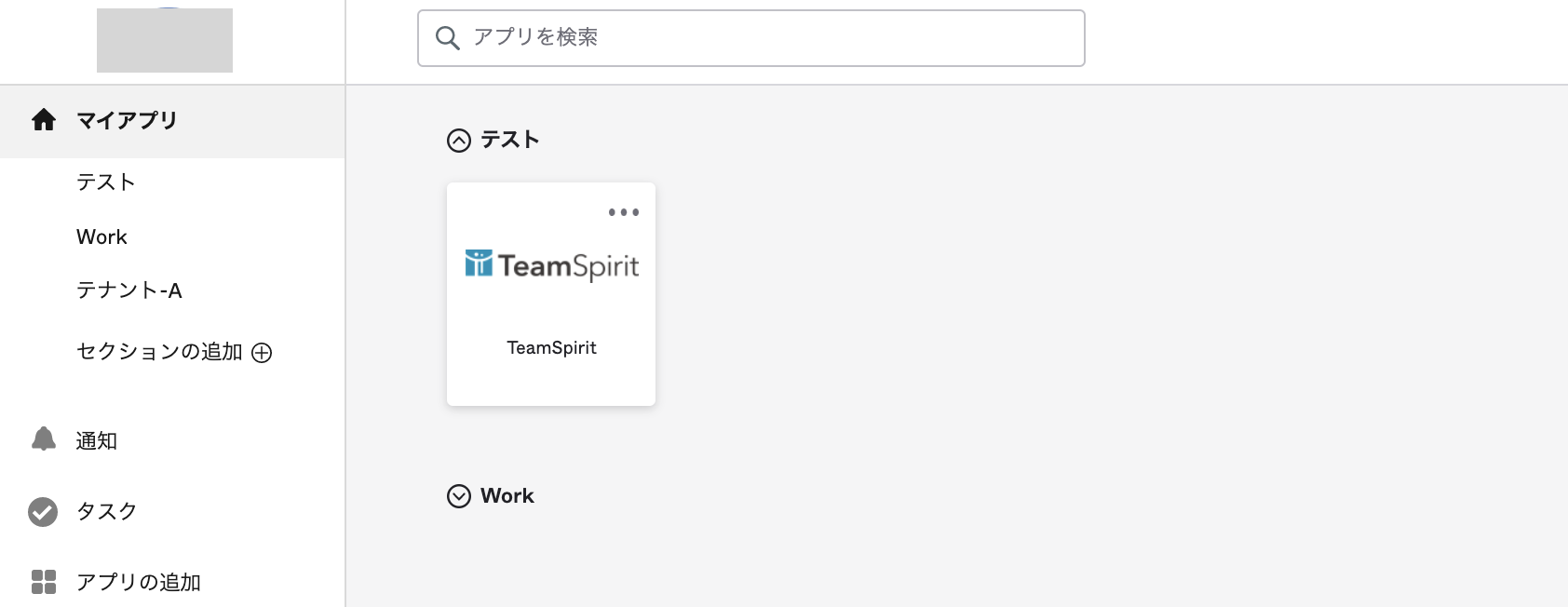

実際にOktaのユーザダッシュボードからSSOをテスト。

SSOでTeamSpirit/Salesforceのテナントへアクセス成功。

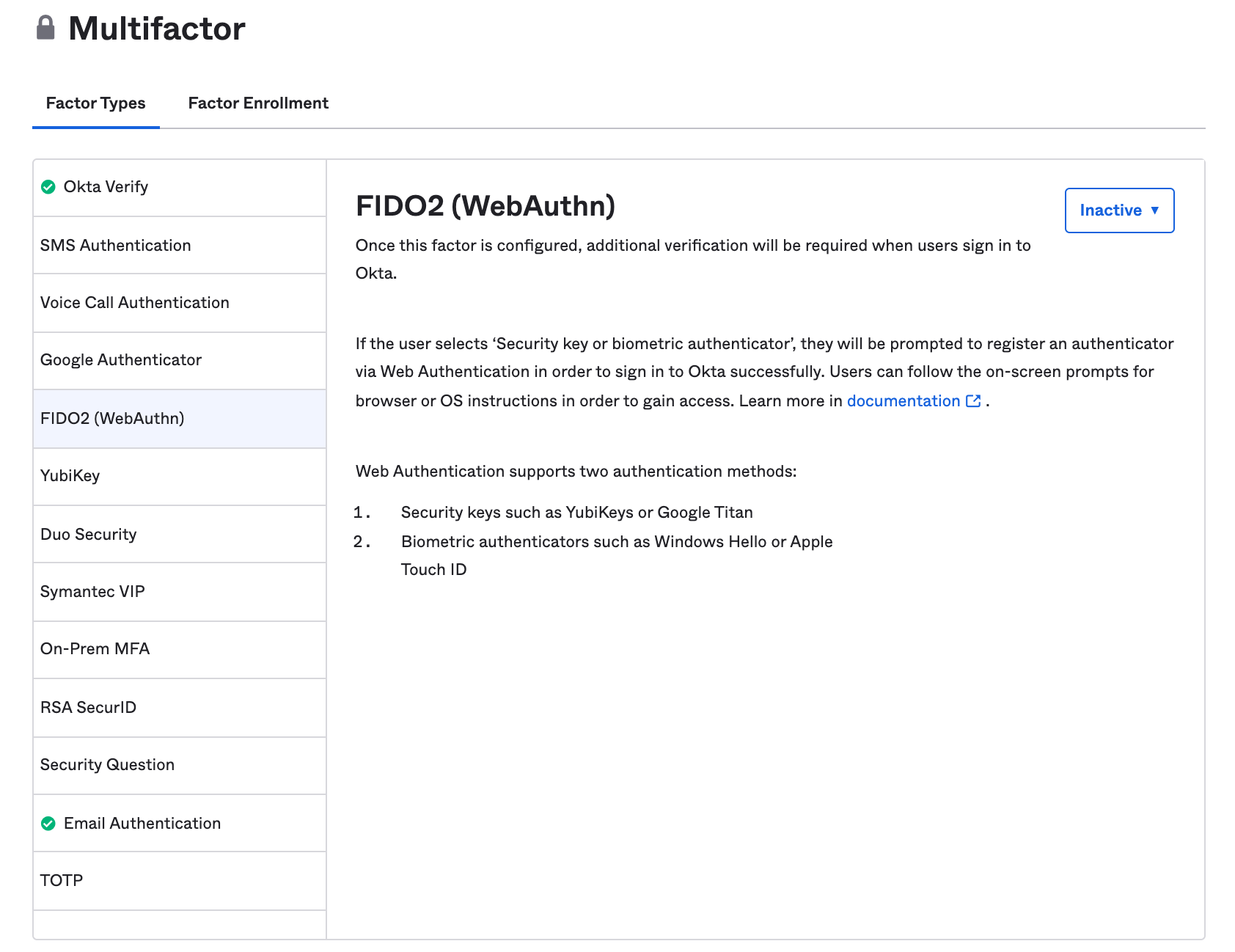

[SSOアクセス時に多要素認証(MFA)を追加]

2022年2月1日以降、Salesforceにアクセスする際には多要素認証(MFA)を有効化する必要があります。OktaとSalesforce.comを連携させてSSOにてアクセスを既にしている場合でも、MFAは追加で設定が必須なため、Okta側でMFA設定をしなければなりません。MFAにはサイバー攻撃 (フィッシング攻撃、中間者攻撃など) への耐性が高い検証手段を使用する必要があり、Oktaでは「Okta Verify」「FIDO2(WebAuthn)」の2つを推奨します。

- Okta Verify: 時間ベースのワンタイムパスワード、プッシュ認証

- FIDO2(WebAuthn): セキュリティキー、デバイス付帯の生体認証

なお、「メールメッセージ」「テキストメッセージ」「電話連絡」は要件を満たさない要素とされています。

*SAMLでは認証コンテキスト (AuthnContext)属性を使用するようSalesforce側で製品アップデートが予定されていますので、この記事も今後更新いたします。

<MFAの登録設定>

組織として利用したい要素をActivateする。

Okta管理コンソール: Security → Multifactor → Factor Types

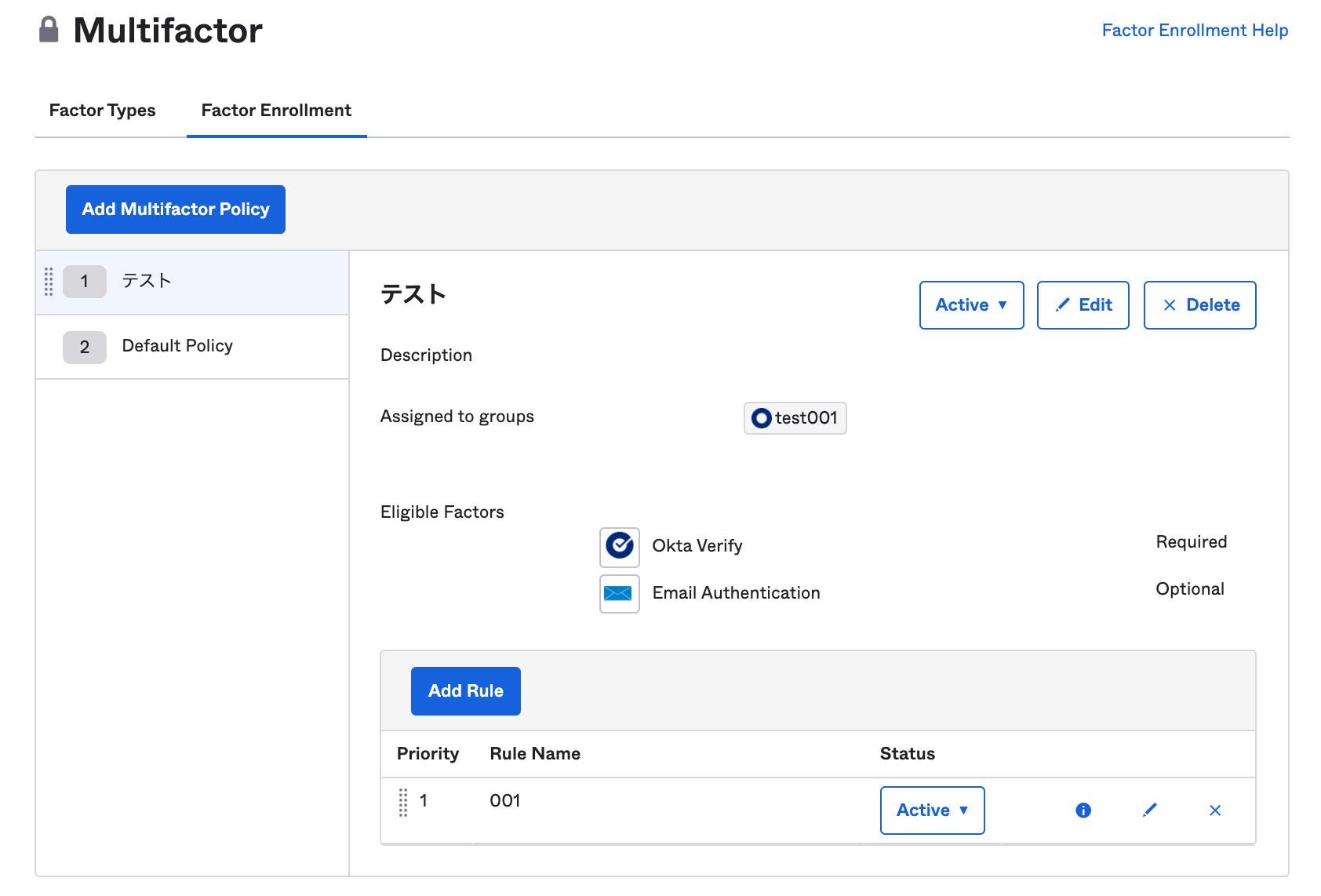

ユーザ/グループに登録する要素についてのルール作成を行う。

Okta管理コンソール: Security → Multifactor → Factor Enrollment

各ユーザはログインの際、MFA登録ルールに則って要素を登録。

詳細な設定手順はこちら。

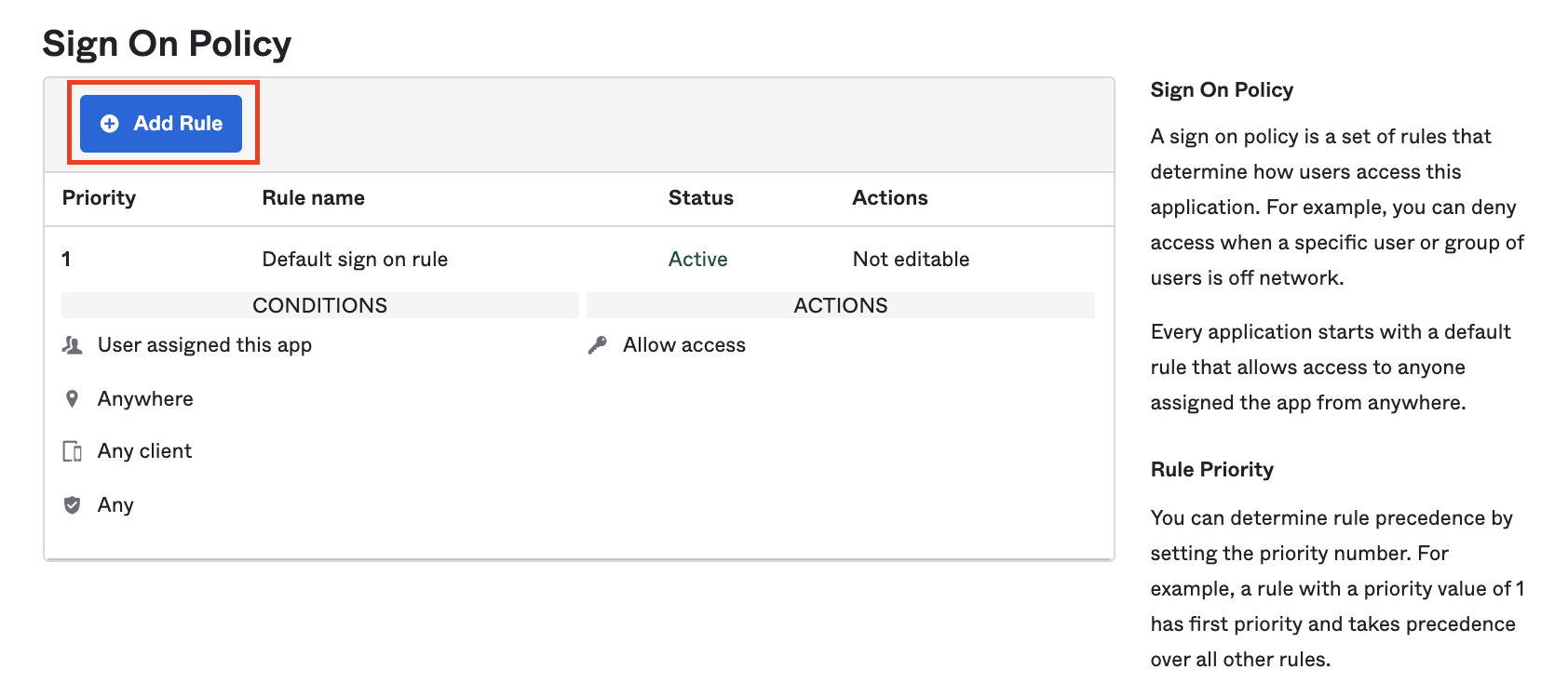

<TeamSpiritへのSSO時にMFAを要求する設定>

TeamSpiritアプリの設定にてサインオンルールを追加。

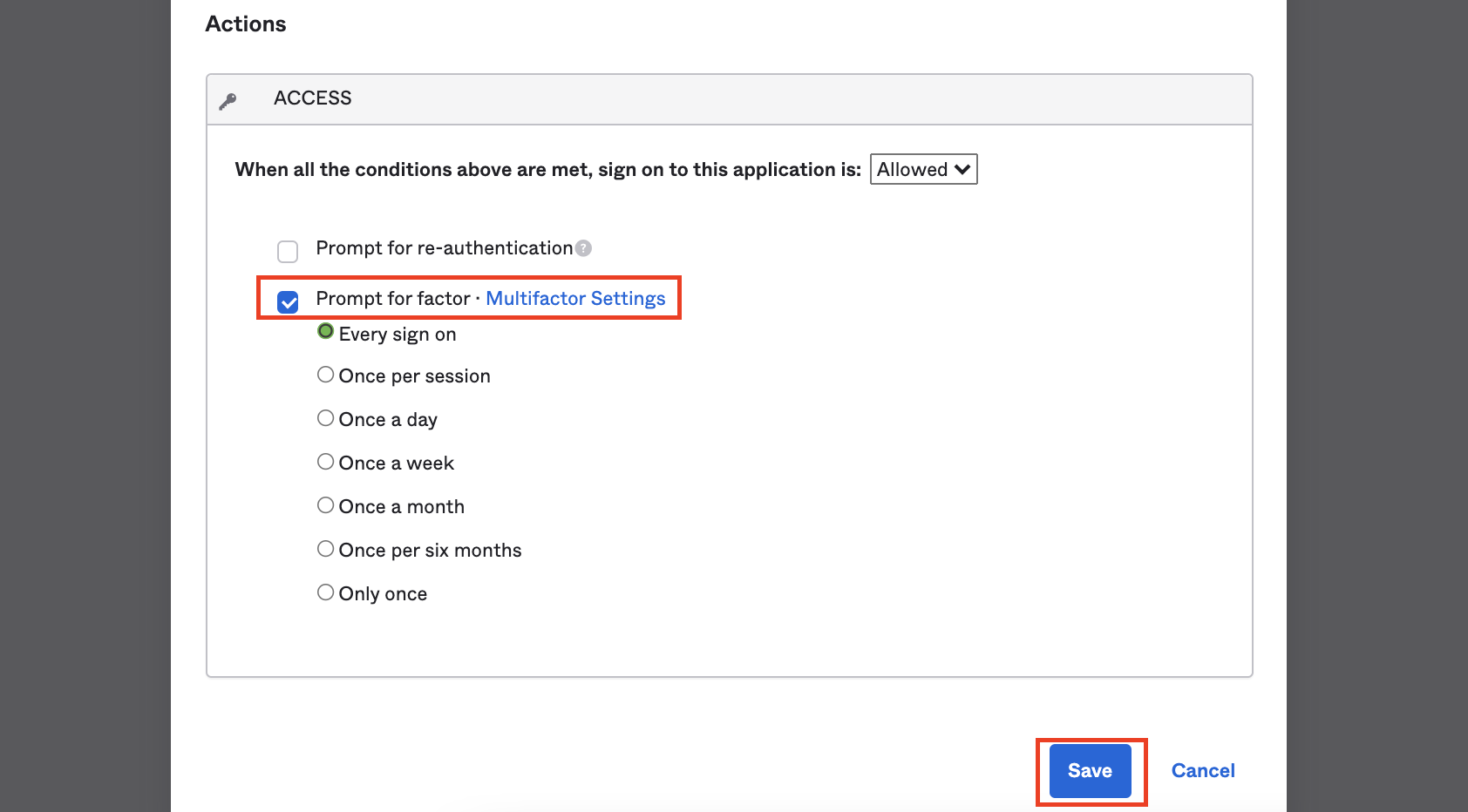

Okta管理コンソール: Applications → Applications → TeamSpiritを選択 → Sign Onタブ → Sing On Policy → Add Ruleを選択。

Prompt for factorを選択: アプリアクセス時にユーザが設定しているMFAが要求されるようになる。

[プロビジョニング設定]

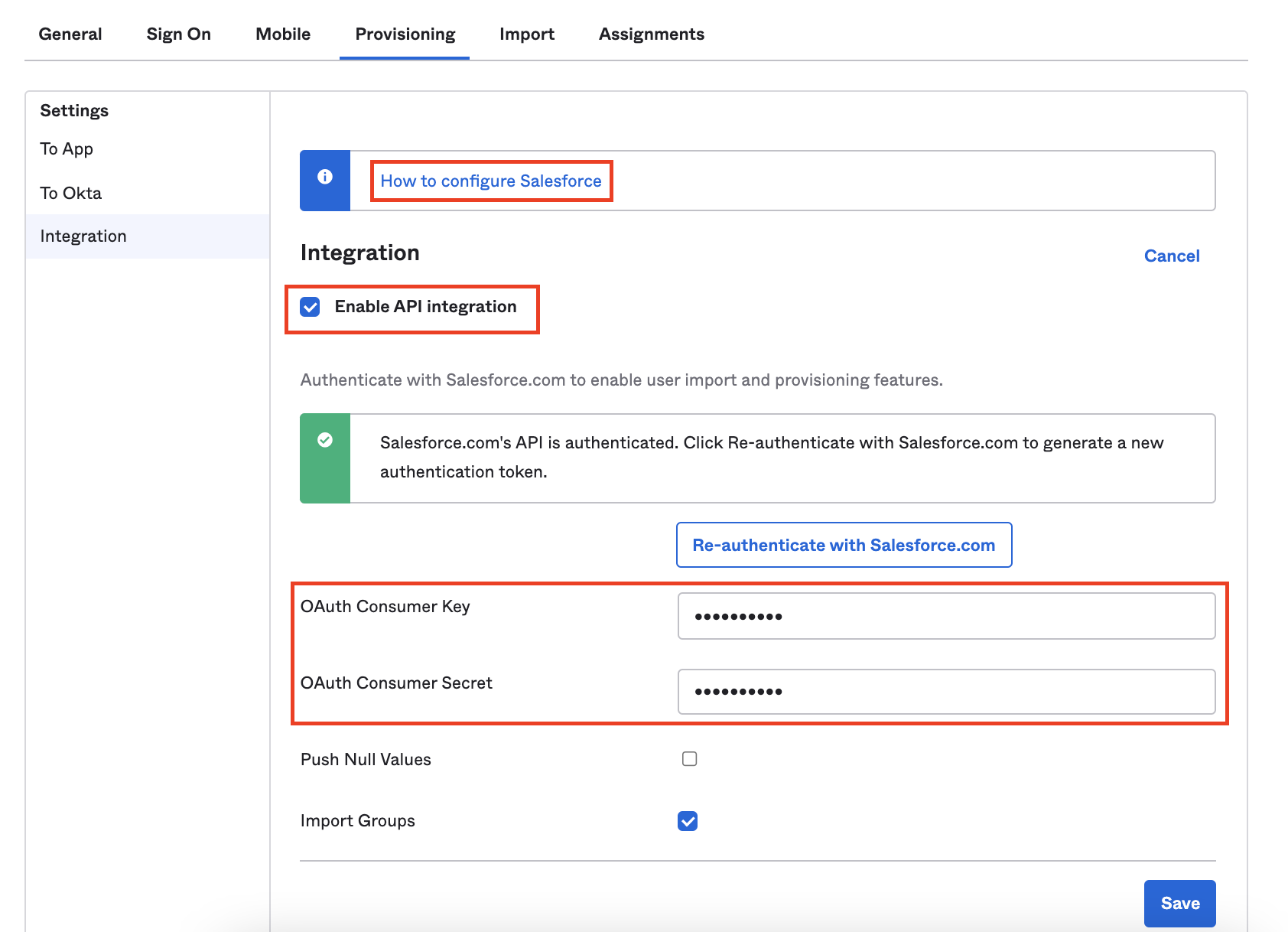

TeamSpiritアプリの設定にて、Provisioningタブ → How to configure Salesforceをクリックし、設定ガイドをもとにSalesforceおよびOkta双方の設定を行う。

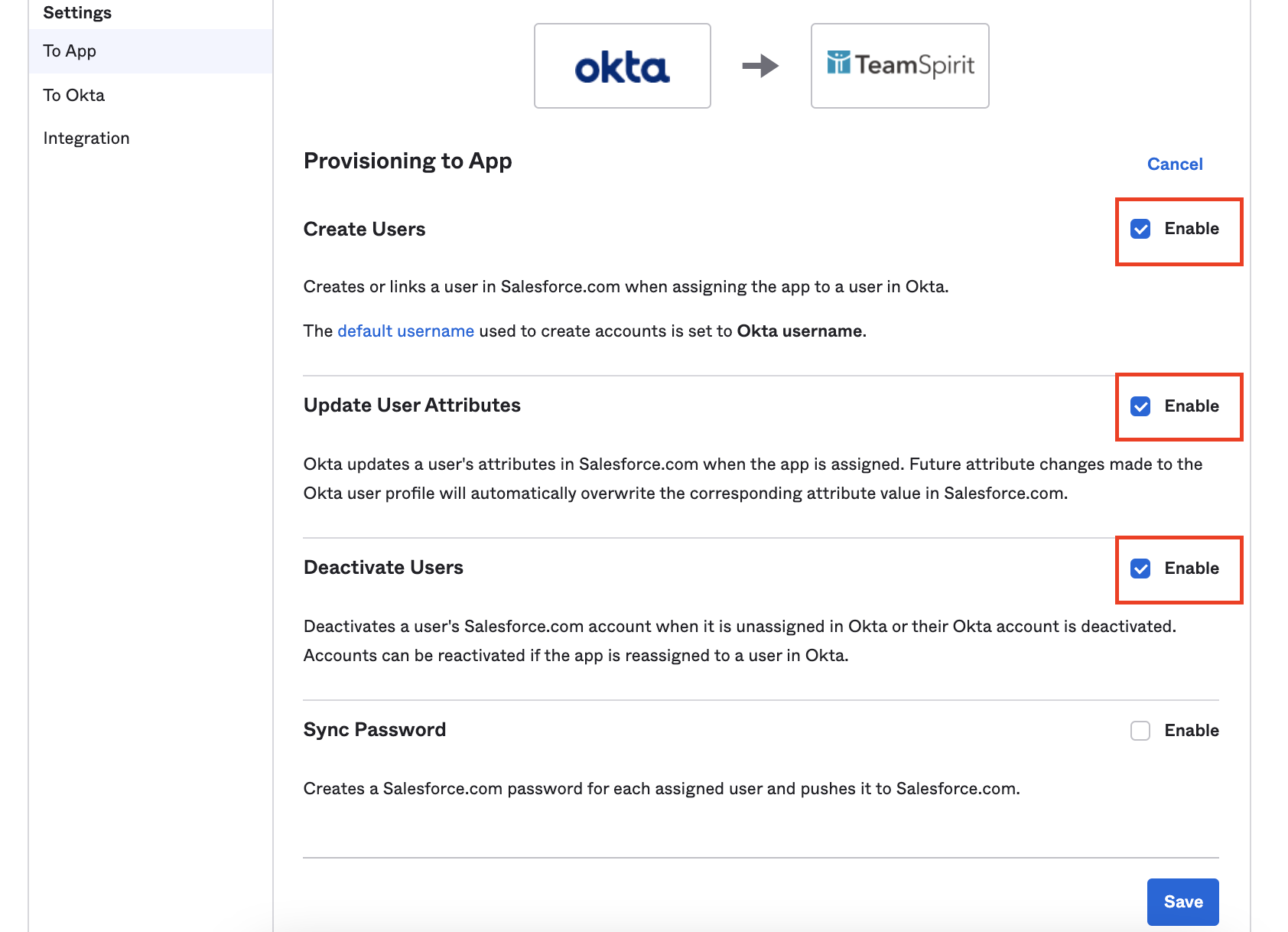

To Appタブにて、OktaのユーザをSalesforce/TeamSpirit側に同期させる設定を行う。

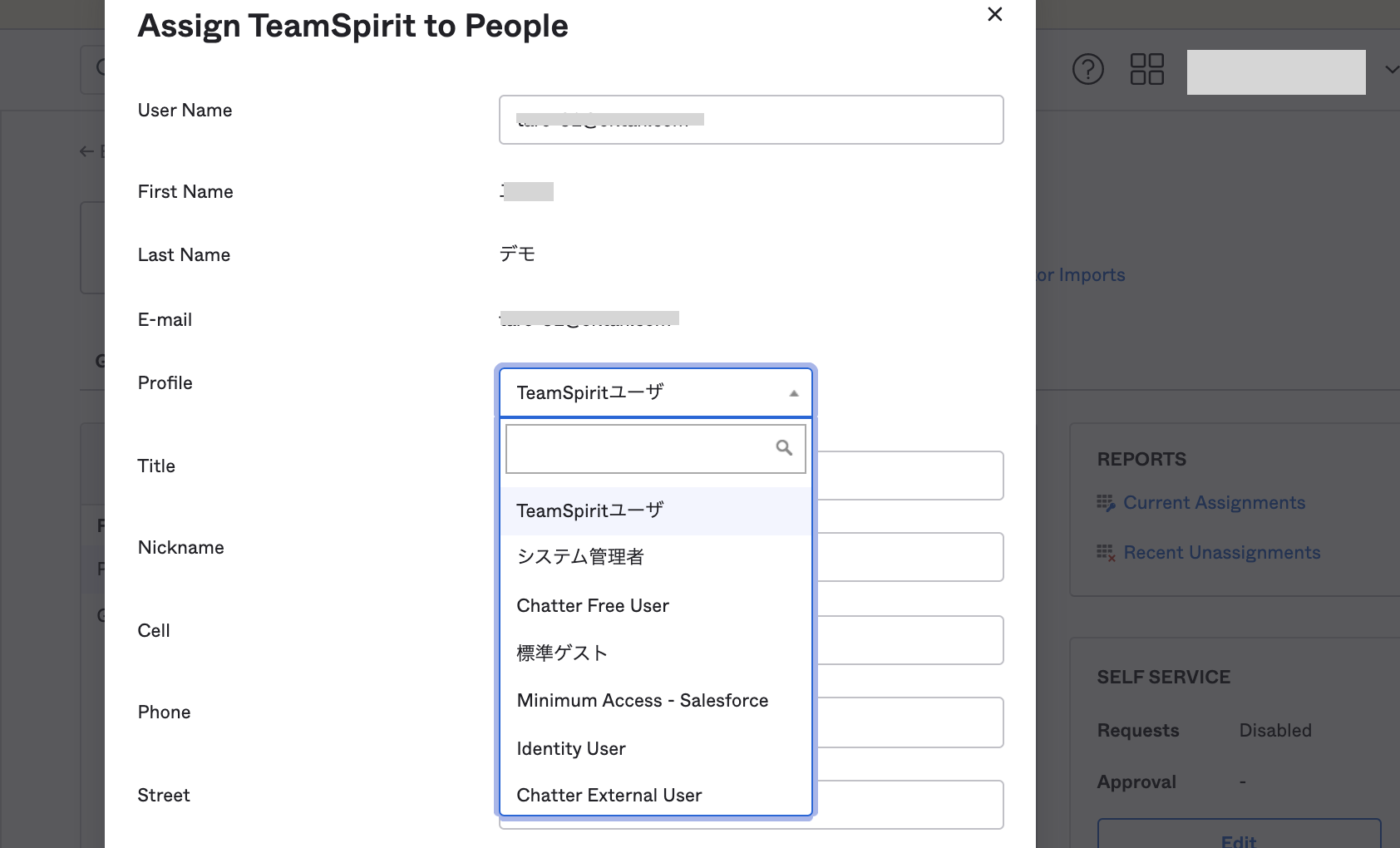

実際にOkta内のユーザを新たにTeamSpiritアプリにAssignすると、そのユーザはSalesforce/TeamSpirit側へプッシュ(追加作成)される。

正しくプロビジョニング設定が完了していると、Profileの選択肢にTeamSpiritユーザが表示されるのでこれを選択。

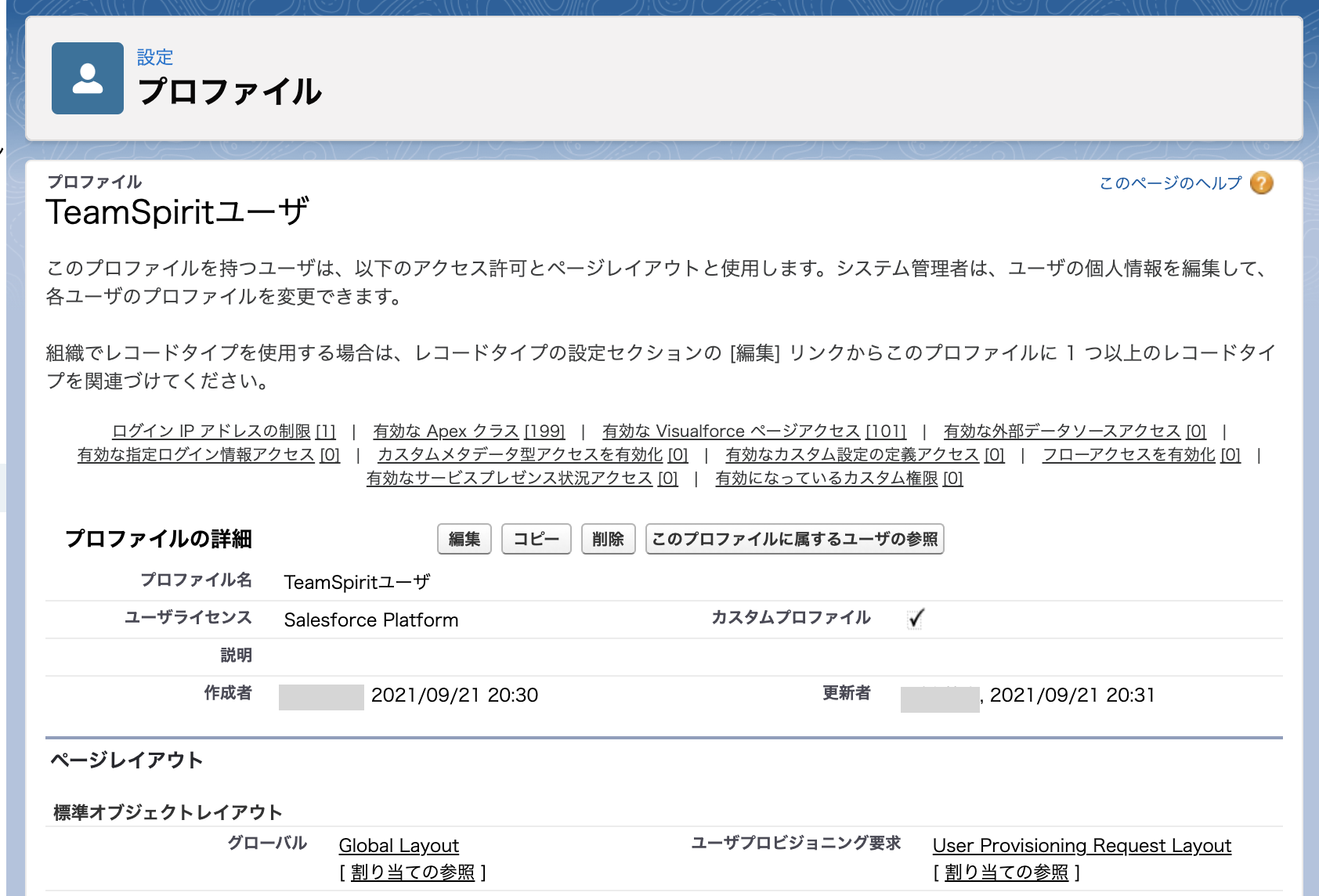

TeamSpiritユーザのプロファイル詳細はSalesforce側にて確認可能。

Salesforce: 設定 → 管理 → ユーザ → プロファイル

Salesforce側に正しくユーザが作成されていることを確認。

Salesforce: 設定 → 管理 → ユーザ → ユーザ

以下の2ステップはチームスピリットより提供される管理者マニュアルを参照して実施。

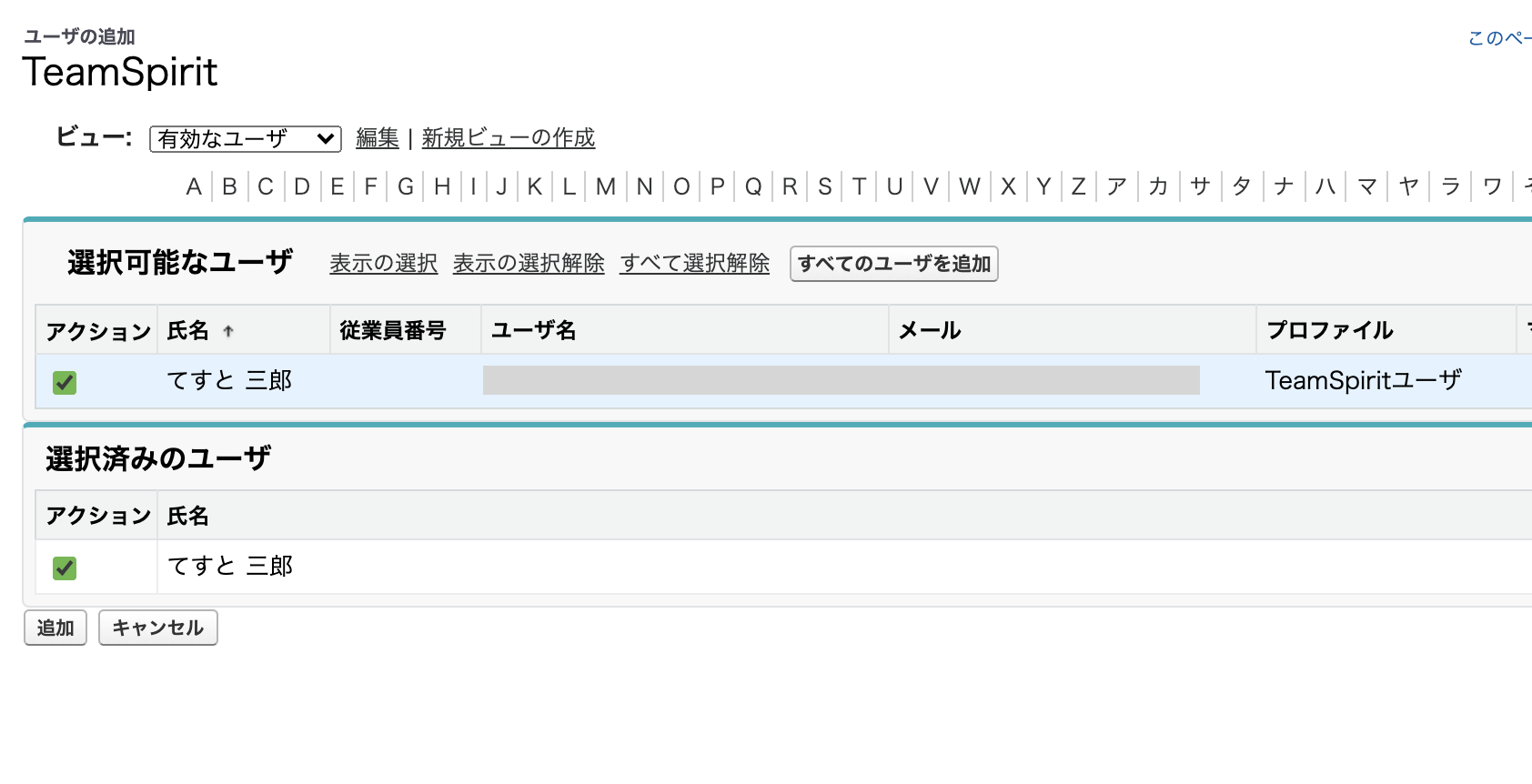

ステップ1)Salesforce側に作成されたユーザにTeamSpiritのライセンスを付与。

Salesforce: 設定 → アプリケーション → パッケージ → インストール済みパッケージ → ライセンスの管理 → ユーザの追加

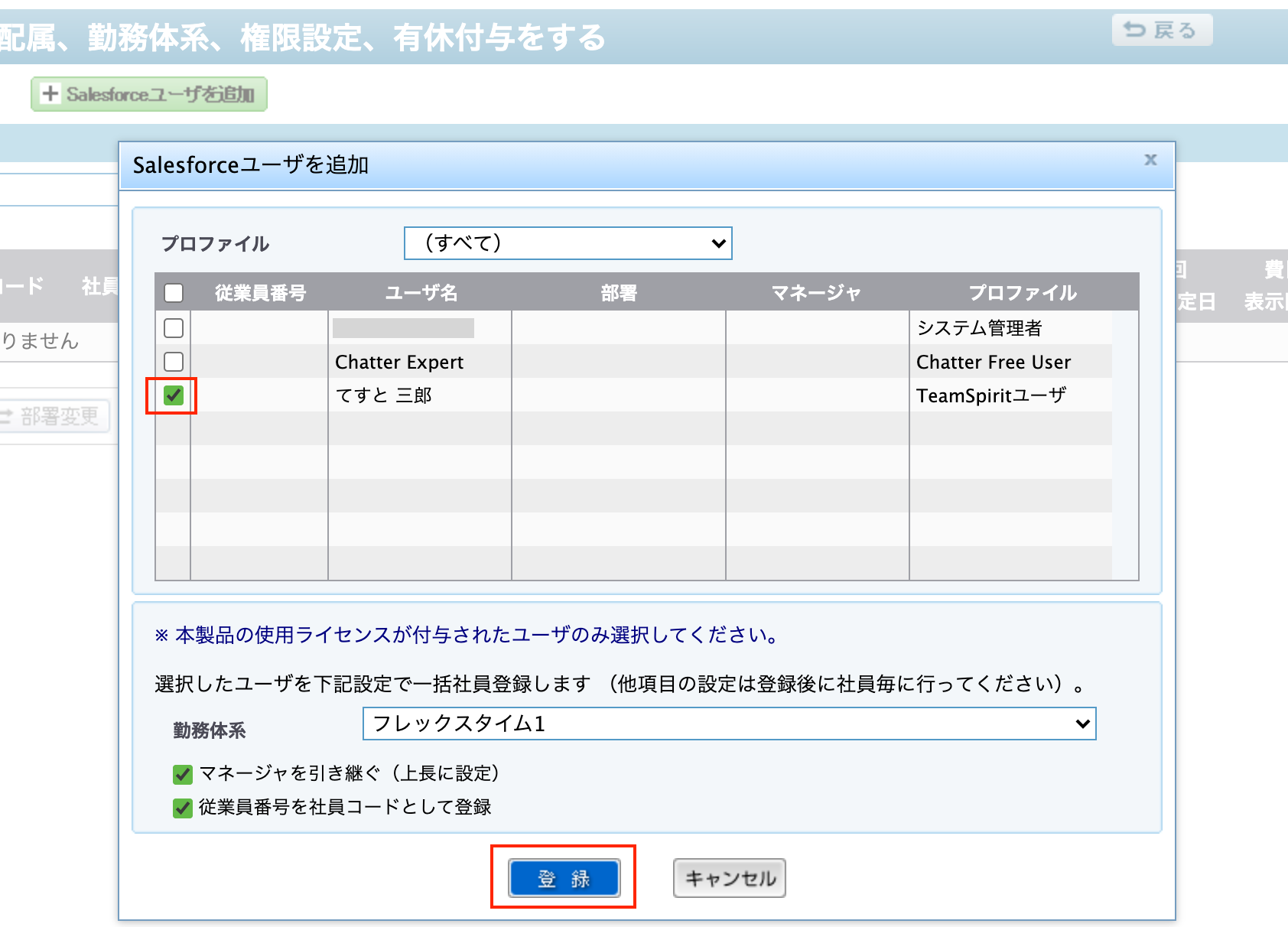

ステップ2)Salesforce側に作成されたユーザをTeamSpirit側に新規ユーザとして追加(社員の登録)。

Salesforce: アプリケーション → TeamSpirit → 管理メニュー → 環境設定

→ 【共 通】社員の登録、配属、勤務体系、権限設定、有休付与をする

→ Salesforceユーザを追加 → Oktaから同期されたユーザを選択して登録

おわりに

既にOktaと深く連携しているSalesforce.comのコネクタを利用すると、非常に簡単にTeamSpiritにログインできました。

プロビジョニングを用いてユーザを同期させ、SAML SSOによりパスワードを用いずにTeamSpiritへアクセスさせることができます。さらにMFAを設定すればよりセキュアに、かつSalesforce側のMFA必須要件にも対応可能となります。