A proteção robusta da identidade começa antes que os invasores alcancem sua porta da frente digital.

A identidade é o vetor de ataque mais comum para agentes mal-intencionados que procuram acessar informações confidenciais de forma inadequada. Mais de 80% das violações decorrem de alguma forma de abuso de credenciais, tornando a tarefa de autenticar a Identidade de forma confiável uma preocupação central para os líderes de segurança em todos os setores.

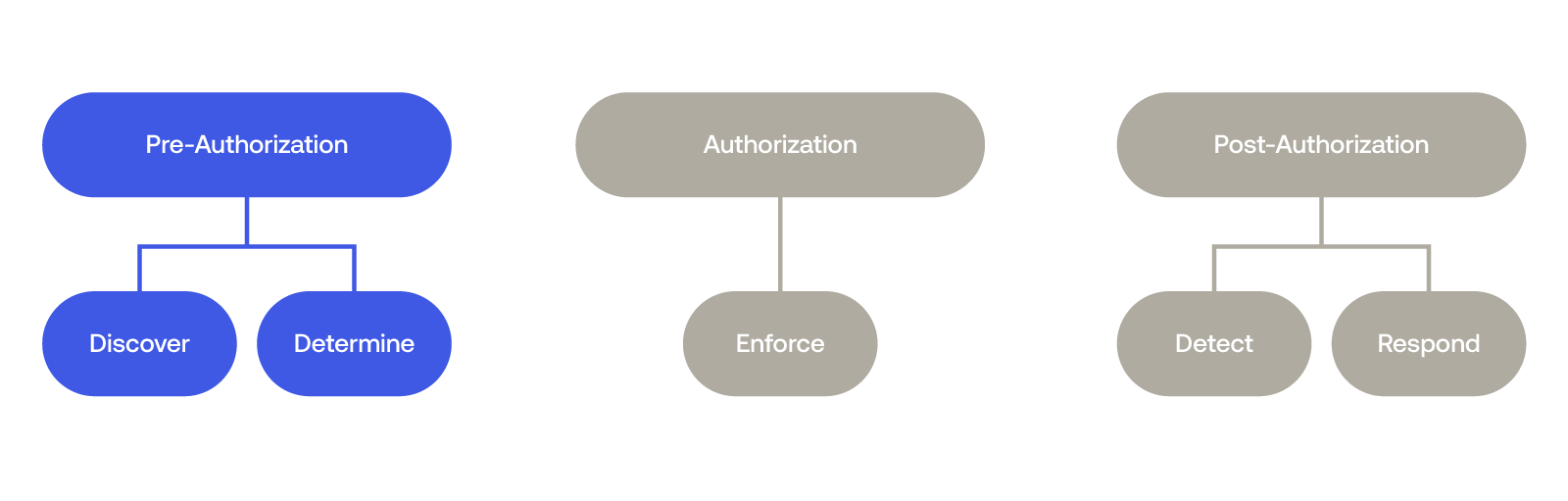

Mas, em muitos casos, os líderes de segurança e TI limitam seu foco ao ato de autenticação, restringindo sua janela de oportunidade para impedir possíveis invasores ao momento do ataque. E, embora a aplicação seja fundamental para qualquer estratégia de segurança robusta, essa ênfase excessiva no momento do ataque ignora as oportunidades de mitigar os danos e impedir os ataques antes e depois da autenticação.

Para fornecer às suas organizações a defesa mais forte possível contra ameaças sofisticadas, os líderes de segurança precisam adotar uma abordagem mais holística à segurança baseada em Identidade – uma que mitigue as ameaças antes, durante e depois de ataques baseados em autenticação.

Este blog se concentra nas medidas de pré-autenticação que os líderes de segurança devem priorizar para maximizar a força de sua postura de segurança de Identidade: descobrir vulnerabilidades e determinar o acesso adequado.

Por que mudar: a necessidade de uma solução unificada

Quando os líderes de segurança abordam totalmente os aspectos de pré-autenticação da segurança de Identidade, eles podem obter melhor visibilidade geral e descobrir lacunas em sua postura de segurança. Isso permite uma abordagem proativa à segurança de Identidade antes que um ataque se torne uma violação.

Algumas organizações gerenciam essas responsabilidades usando uma variedade de soluções pontuais individuais. No entanto, essa abordagem adiciona mais complexidade e atrito operacional à tarefa de manter dados e recursos seguros. Longe de isolar a organização de uma ameaça, a autoridade distribuída e os silos de informações inerentes a essas soluções pontuais multiplicam as lacunas que os maus atores podem explorar.

Uma abordagem unificada para o Workforce Identity minimiza as vulnerabilidades, oferecendo um meio abrangente, intuitivo e seguro de lidar com as duas prioridades de segurança de pré-autenticação mais importantes:

- Descobrindo vulnerabilidades

- Determinando o acesso adequado

Uma maneira melhor de descobrir lacunas e determinar o acesso

O gerenciamento de risco forte começa com uma consciência total de onde o risco está vindo e quais vulnerabilidades ele pode explorar. Uma abordagem unificada para a Identidade oferece às equipes de segurança e TI

- Visibilidade e controle holísticos da postura de identidade da organização, permitindo uma abordagem estratégica mais forte e oportuna para o gerenciamento de riscos.

- Contexto crítico e insights acionáveis para processos de remediação.

- Integração simplificada com outros componentes da pilha de tecnologia e segurança, incluindo armazenamentos de identidade, aplicativos e recursos, o que elimina silos de informação e expõe configurações incorretas que precisam ser corrigidas.

- Segurança reforçada para organizações e facilidade de uso para usuários e administradores.

Uma vez que as vulnerabilidades são trazidas à tona, a solução de identidade certa deve simplificar o processo de determinação de níveis de acesso seguros por design. Uma abordagem unificada para a identidade permite que as equipes de segurança e TI:

- Determine controles de acesso e políticas seguras por design para autenticação forte, acesso privilegiado e governança em toda a força de trabalho e pilha de tecnologia.

- Mantenha um padrão de privilégio mínimo para todos os usuários, evitando o provisionamento generalizado ou configurações de acesso de direito de primogenitura que excedam os níveis de acesso.

- Configure o acesso privilegiado a partir de uma fonte unificada de verdade.

Okta torna isso possível

Okta Workforce Identity Cloud (WIC) unifica o gerenciamento de segurança digital em todos os aspectos da Identidade, incluindo a descoberta exaustiva e a correção de lacunas na postura da Identidade.

Para obter mais informações sobre os outros estágios da proteção contra ameaças, leia nossos blogs sobre a resposta unificada à segurança auth e post-auth.