Uma pesquisa da Okta Security descobriu que as organizações que são alvos de agentes de ameaças prolíficos quase sempre inscrevem seus usuários em métodos de login resistentes a phishing. Dado o baixo custo e complexidade de mover os usuários para autenticadores mais fortes, por que esperar para ser um alvo?

A pesquisa da Okta descobriu que, embora a taxa de crescimento na adoção do MFA esteja diminuindo, o uso de métodos de MFA resistentes a phishing, como o Okta FastPass e o FIDO2, está em expansão.

No geral, os clientes da Okta são entusiastas da autenticação multifator. Em janeiro de 2024, o Relatório de Tendências de Login Seguro da Okta de 2024 descobriu que 91% dos administradores da Okta e 66% dos usuários da força de trabalho da Okta fizeram login em aplicativos usando MFA (Autenticação Multifator).

O fator de crescimento mais rápido na identidade da força de trabalho foi o Okta FastPass, que cresceu de 2% em 2023 para 6% em 2024 para todos os usuários Okta, e de 5% para 13% para usuários administrativos Okta no ano passado, de acordo com nosso relatório de Tendências de Login Seguro. Isso representa milhões de usuários que agora estão vivendo o sonho sem senha. Mais de 5% dos usuários na plataforma Okta fizeram login mais de uma vez usando autenticadores passwordless resistentes a phishing e nunca precisaram inserir uma senha!

Os dados sugerem que o mundo da MFA está dividido entre os "privilegiados" e os "não privilegiados" em segurança. Por que um número tão grande de clientes está adotando a resistência a phishing para todos os usuários, enquanto a grande maioria das organizações continua a usar senhas e OTPs?

Este ano, a Okta Security embarcou em um estudo separado para descobrir alguns dos motivos pelos quais o FastPass e o FIDO2 estão crescendo a uma taxa substancialmente mais rápida do que qualquer outro método de login.

Sabemos empiricamente que esses métodos de início de sessão são mais convenientes para os usuários: o FastPass pode ser configurado para oferecer um fator de posse e herança em menos de 4 segundos.

A Okta Security se propôs a descobrir se a exposição a adversários prolíficos também poderia desempenhar um papel no aumento da adoção de fatores resistentes a phishing. A Okta está em uma posição única para fornecer essa visão:

- Temos uma forte base de dados, dados os vários anos de coleta de taxas de adoção de MFA anônimas em toda a Okta Workforce Identity Cloud, que é publicada anualmente no relatório Okta Secure Sign-In Trends;

- Temos métodos confiáveis para agrupar e atribuir campanhas de phishing a invasores específicos. Todos os dias, a Okta Security notifica vários clientes quando observamos a infraestrutura de phishing sendo criada para emular suas páginas de login. Enviamos milhares de notificações até o momento e quase 600 apenas nos últimos três meses.

Com esses dados em mãos, podemos pegar um grupo estatisticamente significativo de clientes que sabemos terem sido alvos de um agente de ameaça específico e comparar suas taxas de inscrição em autenticadores resistentes a phishing antes e depois de terem sido alvos pela primeira vez. Também podemos comparar essas taxas com as taxas de inscrição observadas em todo o serviço de nuvem de identidade da força de trabalho. Nossa hipótese era que as organizações mais frequentemente atacadas e fortalecidas em batalha escolheriam autenticadores mais fortes ao longo do tempo.

Escolhemos focar no Scatter Swine para nosso estudo. Scatter Swine é a designação original da Okta em 2022 para um agente de ameaças prolífico e um subconjunto de um grupo mais amplo de indivíduos que outras organizações identificam como Scattered Spider, Muddled Libra e Octo Tempest. Esses invasores operam com um volume implacável de campanhas assim que se fixam em um alvo, muitas vezes registrando vários domínios e visando dezenas ou mesmo centenas de funcionários com mensagens de phishing por SMS.

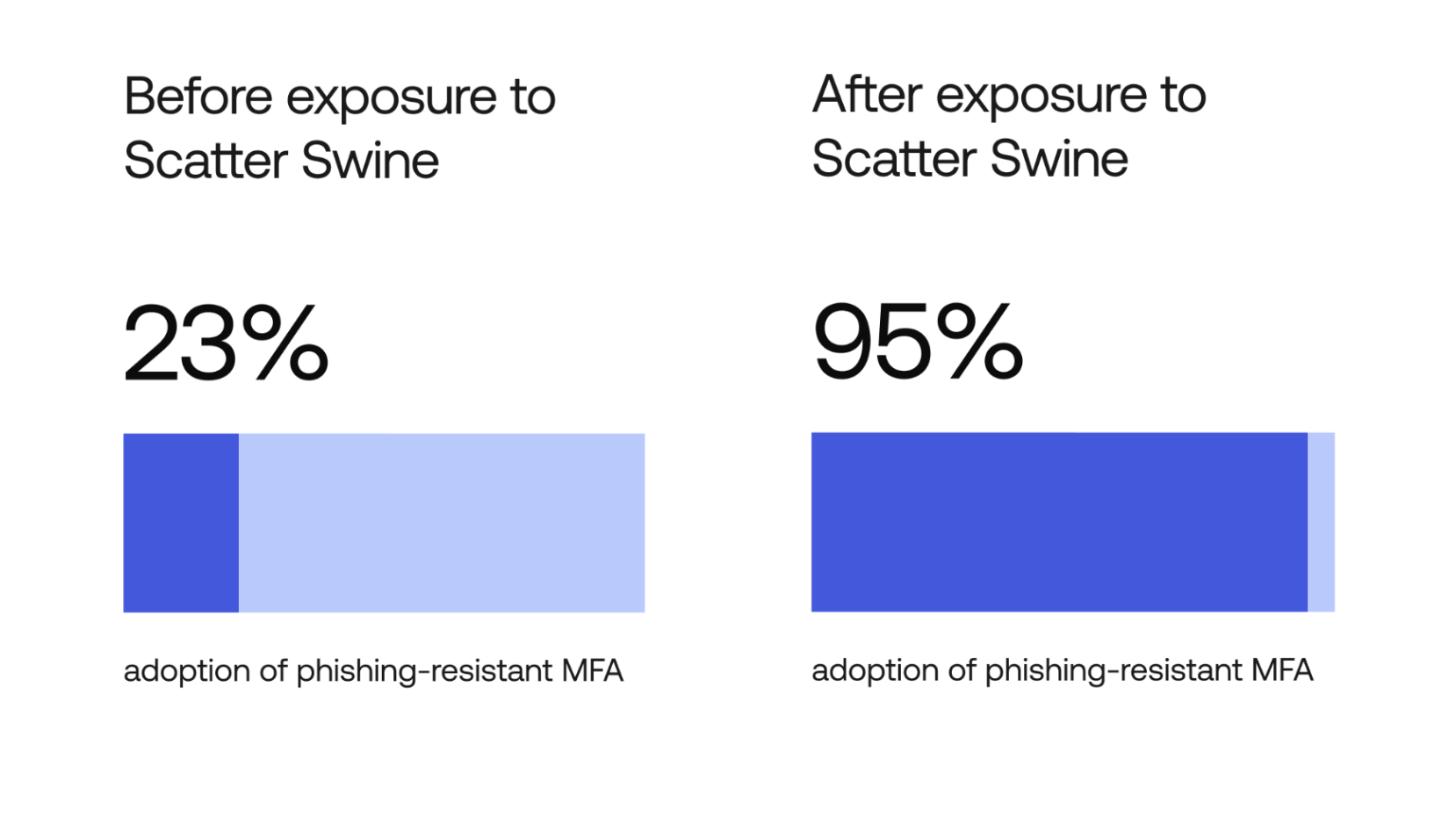

Nossa pesquisa estudou 35 organizações que sabemos terem sido alvo deste grupo entre 2022 e o início de 2024, medindo a taxa de adoção de fatores resistentes a phishing desde antes do dia em que foram notificadas pela Okta sobre um ataque iminente, até março de 2024.

Os resultados:

Nossa hipótese estava amplamente correta.

A taxa mediana de inscrição em fatores resistentes a phishing nessas organizações já era de 23%, o que era mais do que o dobro da taxa do cliente Okta médio. Muitas das organizações eram empresas de tecnologia modernas que tendem a exigir controles de segurança mais fortes em primeiro lugar.

Uma vez que as organizações se tornam conscientes de que estão sendo ativamente visadas, a taxa mediana de inscrição para esses autenticadores fortes saltou de 23% para 95%. A grande maioria passou de proteger um punhado de usuários privilegiados com autenticação FIDO2 para inscrever todos os usuários em mais de um autenticador resistente a phishing. Em muitas organizações, as chaves de segurança de hardware FIDO2 foram mantidas para chaves de recuperação, mesmo quando a organização inscreveu 100% de seus usuários no Okta FastPass.

O que mais diferencia essas organizações altamente segmentadas de seus pares?

- É muito mais provável que eles ingiram seus logs de autenticação em tempo real usando o Log Streaming, o que sugere fortemente um monitoramento ativo desta telemetria;

- É muito mais provável que eles automatizem seus processos de identidade, com um número acima da média de Okta Workflows (automações sem código)

- Eles são mais propensos a ativar as proteções básicas disponíveis na Okta, como o ThreatInsight (que protege contra ataques de alto volume).

Então, por que esperar para ser alvo? Os invasores agora têm acesso fácil a ferramentas que podem ignorar a maioria das formas básicas de MFA como serviço, impulsionando volumes mais altos de campanhas de phishing mais eficazes.

Nesse ambiente, acreditamos que todas as organizações precisam adotar a autenticação resistente a phishing. Nossos dados sugerem que a autenticação sem senha e resistente a phishing pode ser implantada rapidamente e que ela gera uma redução imediata no risco.

O melhor feedback que recebemos dos clientes é que, depois de impor a resistência ao phishing, existem categorias inteiras de ataques com os quais eles não se preocupam mais.

Saiba mais sobre métodos, táticas e alvos comuns de phishing e como detectar e prevenir ataques em nosso guia definitivo para prevenção de phishing.