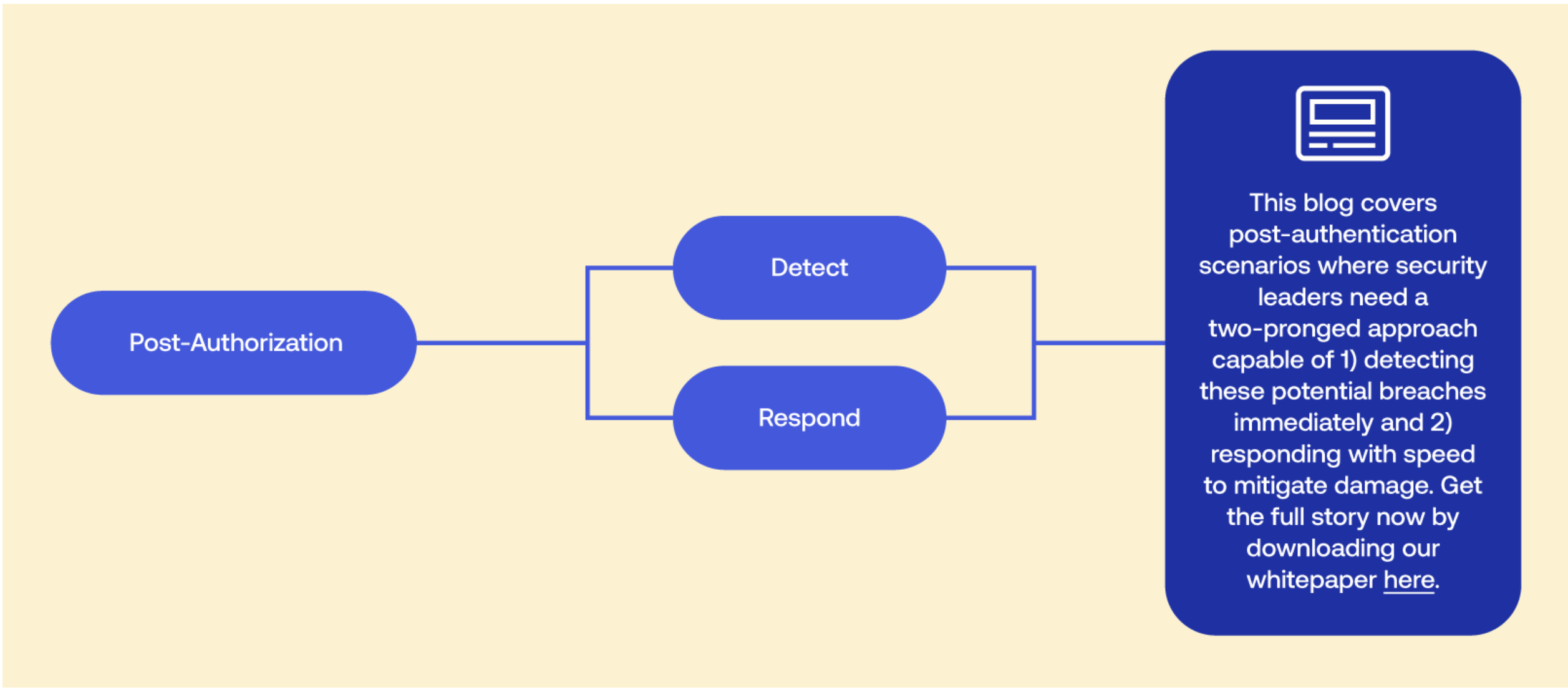

Se uma violação de dados ocorrer em sua organização, você não pode se dar ao luxo de comprometer a velocidade e a eficácia de sua resposta. Para a melhor defesa possível contra ameaças de segurança cibernética, os líderes de segurança precisam de uma abordagem abrangente para a segurança com tecnologia de identidade que ofereça suporte à mitigação de riscos em cenários em que os potenciais invasores já exploraram credenciais roubadas.

Gerenciar a segurança de identidade pós-autorização com soluções pontuais individuais gera resultados ruins. Quando os sinais de ameaças são isolados em diferentes sistemas e aplicativos (cada um gerenciado por uma equipe diferente e com diferentes estruturas de permissão), os líderes de segurança não conseguem detectar e responder a possíveis ameaças com velocidade suficiente.

Os líderes de segurança precisam ir além da convergência de suas ferramentas de identidade. Eles precisam adotar uma abordagem genuinamente unificada para a identidade que ofereça detecção e resposta a ameaças mais robustas e enérgicas.

Okta eleva o Gerenciamento de Identidade e Acesso (IAM) em todo o espectro de postura e detecção de ameaças, centralizando e integrando rigidamente todos os aspectos da identidade. Ao se conectar perfeitamente aos seus provedores de identidade (IdPs) e aplicativos SaaS existentes, o Okta aborda as preocupações de segurança pós-autenticação por meio de um conjunto de produtos que oferecem uma visão de 360 graus dos riscos potenciais e estratégias de resposta baseadas em automação.

O resultado? Mitigação de riscos que impede a ação de agentes mal-intencionados.

Veja como fazemos isso.

Uma forte mitigação de ameaças começa com a detecção e avaliação abrangentes de ameaças em toda a infraestrutura de segurança da organização. A Okta fortalece e unifica essa função de detecção com um conjunto de produtos que avaliam continuamente o risco, aproveitam a IA para determinar as pontuações de risco e analisam possíveis vulnerabilidades em tempo real.

Okta Identity Threat Protection (ITP) | |

O que é | Um grupo de funcionalidades de deteção e resposta pós-autenticação concebidas para aumentar a resiliência em caso de roubo ou utilização indevida de credenciais. |

O que ele faz | Integra insights de todo o seu ecossistema de segurança para elevar a visibilidade das ameaças e aprofundar sua compreensão da superfície de ameaças de sua organização. |

Como isso acontece |

|

O painel Identity Security Posture Management (ISPM) |

| O painel ISPM da Okta coleta e analisa informações sobre ameaças do setor para fornecer à liderança de segurança uma visão abrangente da postura de identidade da organização. Usando o painel ISPM, os líderes de segurança podem descobrir configurações incorretas baseadas em identidade dentro de sua postura de segurança e tomar medidas para corrigi-las.

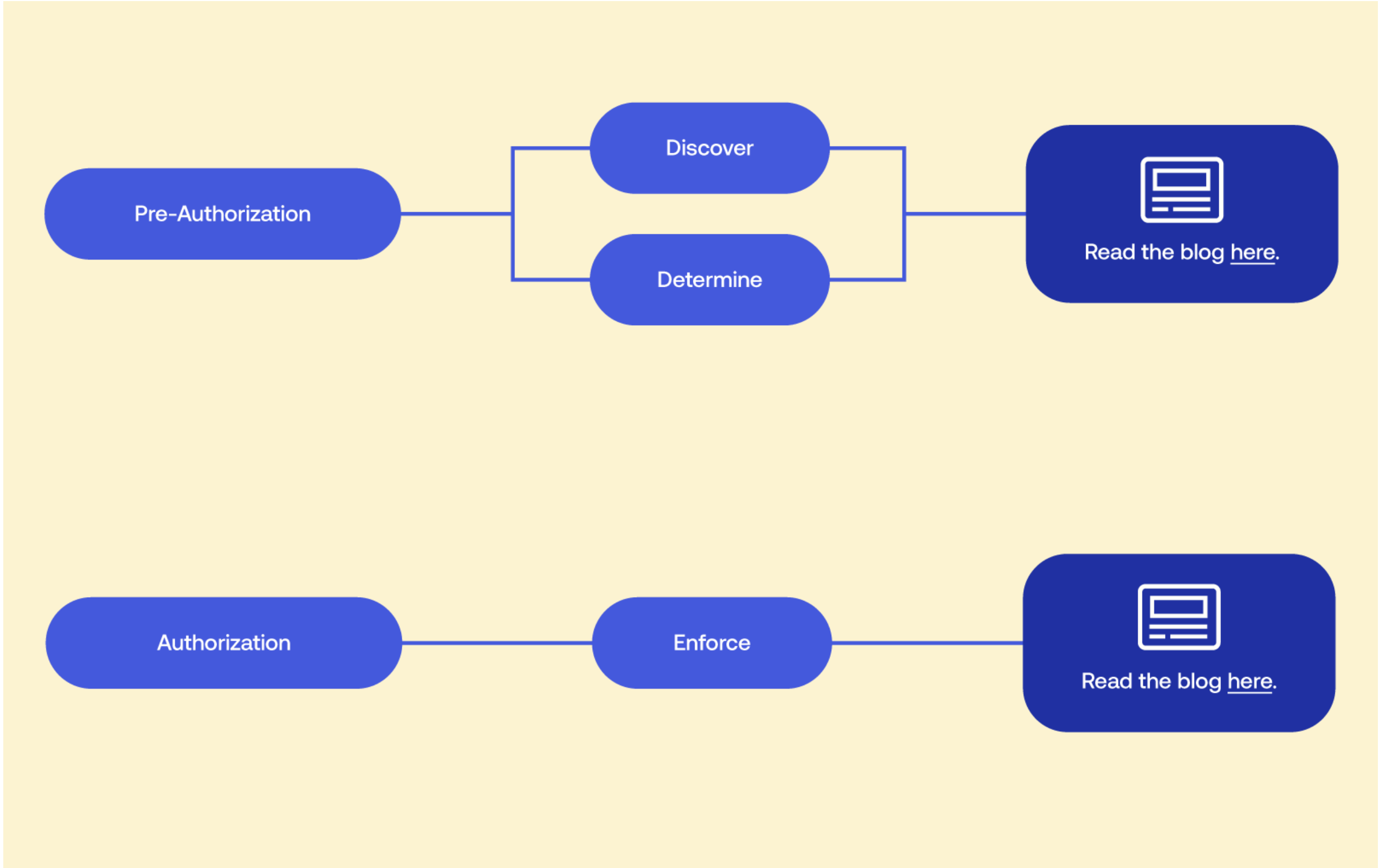

Para obter mais informações sobre o Okta IPSM, confira nosso blog sobre soluções de segurança de pré-autorização. |

Nossa detecção de ameaças fortificada e de longo alcance capacita os líderes de segurança a implementar estratégias de resposta pós-autenticação que aproveitam a tomada de decisão contextual. Ao combinar a análise holística com gatilhos de resposta alimentados por automação, a Okta oferece resiliência pós-autenticação enérgica contra possíveis invasores.

Governança de identidade da Okta (OIG) |

|

Identity Threat Protection (ITP) |

|

O impacto da identidade unificada

Em 2023, o custo médio de uma violação de dados foi de US$ 4,45 milhões. Os riscos são altos demais para confiar suas medidas de segurança pós-autenticação a uma rede de soluções pontuais que não conseguem fornecer insights integrados, em tempo real e acionáveis. Okta unifica todos os aspectos de sua segurança de identidade, garantindo que suas estratégias de mitigação de ameaças estejam armadas e prontas quando o risco bater à porta.

Antes de unificar a identidade com a Okta | Depois de unificar a identidade com o Okta |

Os silos de informações causados por soluções pontuais fragmentadas e mal integradas obscurecem o quadro completo da postura de identidade de sua organização, levando a lacunas de segurança que os agentes mal-intencionados podem explorar. | Uma visão unificada da superfície de ataque e da postura de identidade de sua organização evita configurações incorretas que levam a vulnerabilidades sérias, permitindo que os líderes de segurança tomem medidas imediatas sobre as ameaças mais sérias relacionadas à identidade. |

Soluções pontuais mal integradas permitem que os invasores escapem ou introduzem tanto atrito contínuo no processo de autenticação que começa a afetar a produtividade dos funcionários. | O monitoramento contínuo usa sinais de risco de primeira e terceira partes para tomar automaticamente decisões inteligentes e baseadas em risco em relação ao acesso, garantindo o mais alto nível de segurança sem adicionar atrito desnecessário. |

O gerenciamento fragmentado do ciclo de vida de diferentes aplicativos e sistemas leva a lapsos no provisionamento e desprovisionamento adequados, criando novas oportunidades para o uso indevido de credenciais. | O gerenciamento de ciclo de vida unificado e automatizado otimiza todas as funções de adesão, movimentação e desligamento, garantindo continuidade para os funcionários e segurança para os recursos confidenciais da organização. |

Para obter mais informações sobre os outros estágios de proteção contra ameaças, confira nossos blogs sobre a resposta unificada à pré-autenticação e segurança de autenticação.

Se você estiver procurando mais informações sobre identidade unificada em geral, confira nosso brief de solução.