A identidade não é mais simplesmente um sistema de gerenciamento de login. É a camada mais visada em sua infraestrutura e, muitas vezes, a menos conectada. É como os usuários acessam dados, como os serviços interagem e, cada vez mais, como os invasores entram. O que costumava ser uma função de administrador agora é a base de toda a sua postura de segurança.

Nosso e-book, Secure Identity. Secure Everything., descreve uma abordagem moderna para a identidade que ajuda as organizações a passar de controles fragmentados para uma segurança unificada e escalável. Ele apresenta uma estrutura para integrar a identidade ao núcleo de sua arquitetura, uma que fortalece a visibilidade, reduz o risco e se adapta à realidade dos ambientes "cloud-first".

Nas seções a seguir, examinaremos como essa abordagem se apresenta na prática. Exploraremos os princípios básicos de uma estratégia de identidade moderna, como ela ajuda a eliminar lacunas de visibilidade e reduzir riscos, e por que as principais equipes estão fazendo da identidade a âncora de seu modelo de segurança empresarial.

Por que a identidade se tornou o centro da segurança empresarial

A maioria dos modelos de segurança tradicionais foi construída em torno da premissa de um padrão reforçado. Mas os ambientes de hoje são definidos por infraestrutura distribuída, aplicativos baseados na nuvem e usuários acessando recursos de dispositivos e redes não gerenciados. Embora o perímetro ainda exista, ele não representa mais os limites de acesso ou risco.

O que permanece consistente nessa expansão é a identidade. É o principal painel de controle para aplicar políticas, autorizar o acesso e registrar atividades. Seja um contratado acessando uma plataforma SaaS, um desenvolvedor executando um pipeline de integração contínua e implantação contínua (CI/CD) ou um usuário interno autenticando em um painel de nuvem, a identidade conecta tudo. Essa consistência a torna um alvo de alto valor.

O roubo e o abuso de credenciais continuam entre os vetores de ataque de maior sucesso. Os agentes mal-intencionados não precisam invadir; eles fazem login, geralmente explorando métodos de autenticação fracos, políticas de acesso mal configuradas ou lacunas na visibilidade entre os sistemas de identidade. Mesmo medidas fortes de segurança de identidade, como a autenticação multifator (MFA) ou o Single Sign-On (SSO), podem ser ineficazes se não forem aplicadas de forma consistente em todo o ambiente.

A superfície de ataque mudou, portanto, a segurança de identidade não pode funcionar como um sistema independente ou uma tarefa administrativa. Ela deve ser tratada como o que é: uma camada crítica de sua arquitetura de segurança. Ela precisa aplicar controles em tempo real, integrar-se em todos os níveis com outras ferramentas e fornecer visibilidade em todos os tipos de identidade, humana e de máquina. Sem isso, você depende de controles fragmentados, supervisão manual e suposições desatualizadas.

E é exatamente com isso que os invasores estão contando.

Como a identidade quando está funcionando

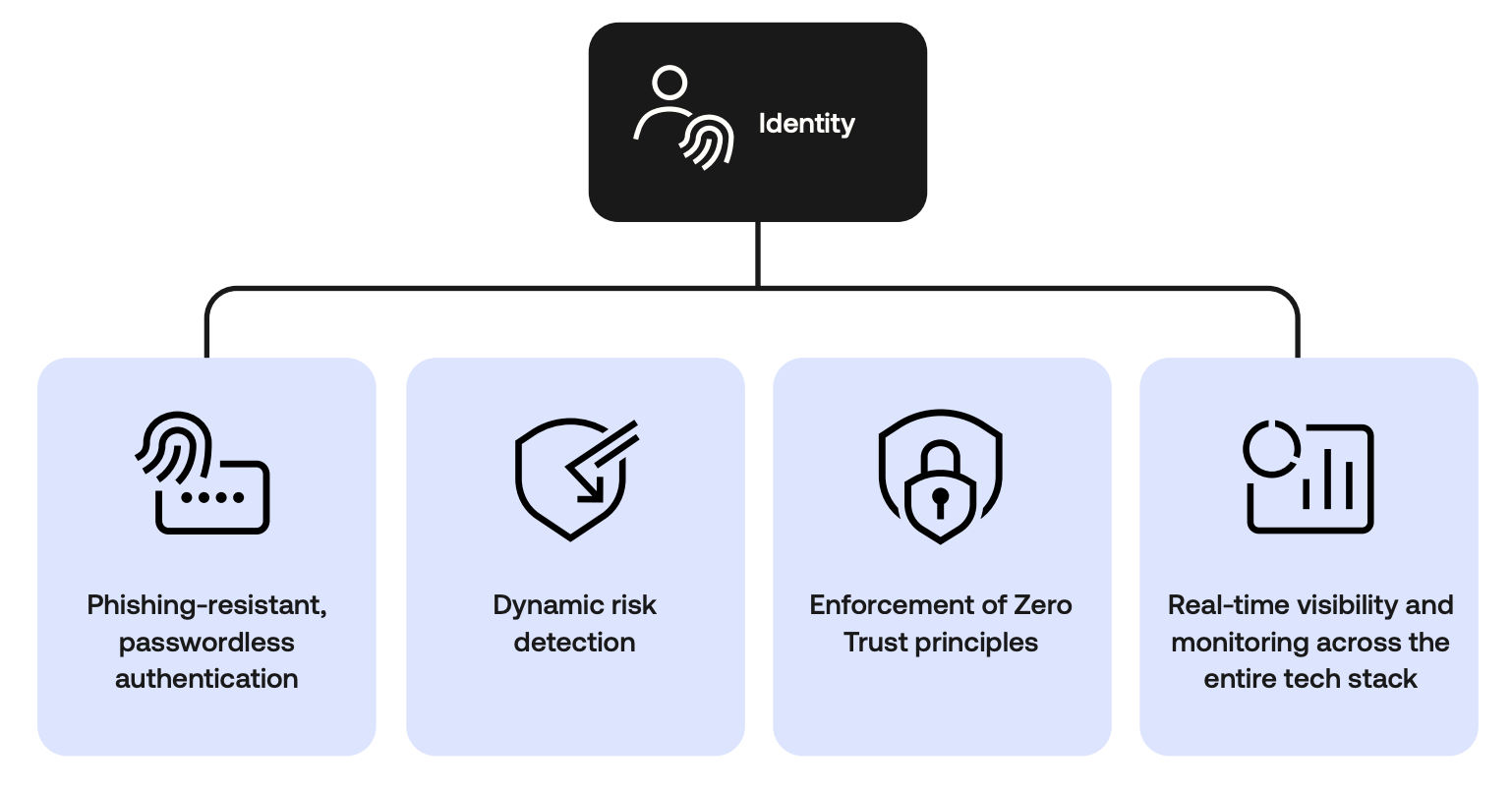

Depois que a identidade se torna parte de sua arquitetura de segurança central, ela precisa fazer mais do que autenticar usuários. Ela deve conectar sistemas, aplicar políticas consistentes e dar às equipes as ferramentas para tomar decisões rápidas e informadas.

Esse é o propósito de um tecido de identidade.

Em vez de sobrepor ferramentas umas sobre as outras, um *identity fabric* entrelaça identidade, acesso e contexto em uma única estrutura. Ele oferece às equipes de segurança controle unificado, integrações mais inteligentes e uma abordagem mais adaptável ao acesso. Veja como funciona.

Acesso unificado e controle centralizado

Quando as identidades são espalhadas por sistemas desconectados, as lacunas de segurança se multiplicam. O acesso permanente passa despercebido, as políticas se desviam e as contas não humanas geralmente são ignoradas. Uma abordagem centralizada fecha essas lacunas.

Com um tecido de identidade, cada usuário, seja humano ou máquina, é governado por meio de um único sistema de controle. As políticas de acesso são mais fáceis de aplicar, as trilhas de auditoria permanecem intactas e as permissões podem ser atualizadas ou revogadas sem demora.

Integração em toda a sua pilha

Os sistemas de identidade não devem operar isoladamente. Eles precisam se comunicar com o restante de seu ecossistema de segurança, compartilhando sinais, adaptando políticas e permitindo uma resposta mais rápida. Os sistemas IAM tradicionais geralmente se conectam superficialmente, com compartilhamento de sinal limitado e nenhuma coordenação real entre as ferramentas. Um *identity fabric* muda isso, permitindo a integração profunda entre os serviços de identidade, as ferramentas de segurança, as plataformas de nuvem e as fontes de dados.

Essa integração é bidirecional. Os sistemas de identidade ingerem sinais comportamentais e contextuais do restante de sua pilha e, em seguida, retornam insights enriquecidos para impulsionar decisões éticas, alertas e resposta automatizada mais inteligentes.

Segurança sensível ao contexto

As decisões de acesso devem refletir o risco em tempo real. Um login que parece seguro às 9h00. pode parecer muito diferente às 3h00 de um dispositivo não gerenciado. As políticas estáticas não levam em conta as mudanças no comportamento, logins incomuns ou sinais de comprometimento.

Um *identity fabric* usa sinais como localização, postura do dispositivo e análise comportamental para avaliar o contexto e ajustar o acesso de acordo. Um usuário em um dispositivo confiável pode passar sem atrito. Um que faz login de um local não reconhecido pode acionar um desafio de *step-up*. O objetivo é corresponder o nível de controle ao nível de risco automaticamente e sem desacelerar os negócios.

Escala e governança integradas

Com revisões de acesso, certificações e registro integrados em sua arquitetura de identidade, o preparo para auditoria se torna parte das operações diárias. Um tecido de identidade oferece suporte a isso, incorporando a governança na camada de controle. As equipes podem aplicar políticas uniformemente, automatizar a aplicação e dimensionar sem criar mais complexidade. Novos sistemas, novos usuários e novos serviços podem ser integrados rapidamente, atendendo aos requisitos internos e externos.

O que uma estratégia de identidade unificada permite

Quando o acesso, o risco e o contexto são unificados entre os sistemas, a identidade deixa de causar um gargalo. Ela se torna o painel de controle para toda a sua pilha de segurança.

As equipes de segurança podem detectar e responder a ameaças com muito mais rapidez e contexto. As decisões de acesso não se baseiam apenas em políticas estáticas. Em vez disso, elas refletem dados de autenticação em tempo real, postura do dispositivo e padrões de comportamento extraídos de todo o ambiente. Uma sessão que parece suspeita pode ser bloqueada instantaneamente, e um usuário cujo perfil de risco muda no meio da sessão pode ser reavaliado em tempo real.

Os usuários se beneficiam da mesma abordagem sensível ao contexto. Com autenticação resistente a *phishing* e fluxos de acesso adaptáveis em vigor, os logins de baixo risco se movem mais rápido, enquanto a atividade de maior risco solicita verificações adicionais. Em vez de desacelerar todos, verificações adicionais acontecem quando necessário, não em toda a linha.

Em ambientes baseados em nuvem e híbridos, onde as cargas de trabalho mudam constantemente e a infraestrutura é distribuída, esse tipo de flexibilidade é fundamental. Uma plataforma de identidade unificada garante que as políticas de acesso sigam a identidade, não o dispositivo ou o local. Cada método de autenticação, sistema e sessão se alinha com uma postura de segurança central.

A identidade se torna o fio que conecta a aplicação em toda a sua *stack*, de equipes internas a fornecedores externos, de identidades humanas a identidades de máquina. O resultado é uma segurança mais forte, uma arquitetura mais limpa e um sistema que pode ser dimensionado sem criar novos pontos cegos.

Casos de uso em que a identidade causa o maior impacto

Os maiores retornos sobre a estratégia de identidade aparecem em áreas onde as ferramentas legadas ficam aquém, como:

Identidades não humanas com acesso excessivo

Contas de serviço, ferramentas de automação e agentes de IA geralmente operam nos bastidores, com amplos privilégios e pouca supervisão. Sem o gerenciamento adequado, eles se tornam pontos cegos. Uma estratégia de identidade moderna traz essas contas à vista para que você possa descobrir, monitorar e gerenciar seu acesso em cada estágio do ciclo de vida.

Contexto ausente em decisões em tempo real

Logs estáticos e relatórios em lote deixam as equipes adivinhando. Quando ocorre um login arriscado ou uma escalada de privilégios, os atrasos na detecção dão aos invasores tempo para se mover. Com o contexto em tempo real dos sistemas de identidade, as equipes podem sinalizar anomalias precocemente e acionar respostas automatizadas antes que o dano se espalhe.

Conformidade que está sempre correndo atrás

Auditorias, certificações e revisões de acesso não devem exigir uma corrida. Uma plataforma moderna ajuda a automatizar o processo de governança, desde a aplicação contínua de políticas até o relatório em tempo real. Isso significa menos surpresas e um alinhamento mais forte com as regulamentações em evolução.

Como começar a avançar em direção a uma estratégia de identidade moderna

Para muitas equipes, a mudança para a identidade moderna não acontece simultaneamente. A maioria das organizações ainda está lidando com uma combinação de serviços de nuvem, sistemas legados e processos manuais que não foram projetados para funcionar em conjunto. E com tempo, talento ou orçamento limitados, reestruturar tudo da noite para o dia não é realista.

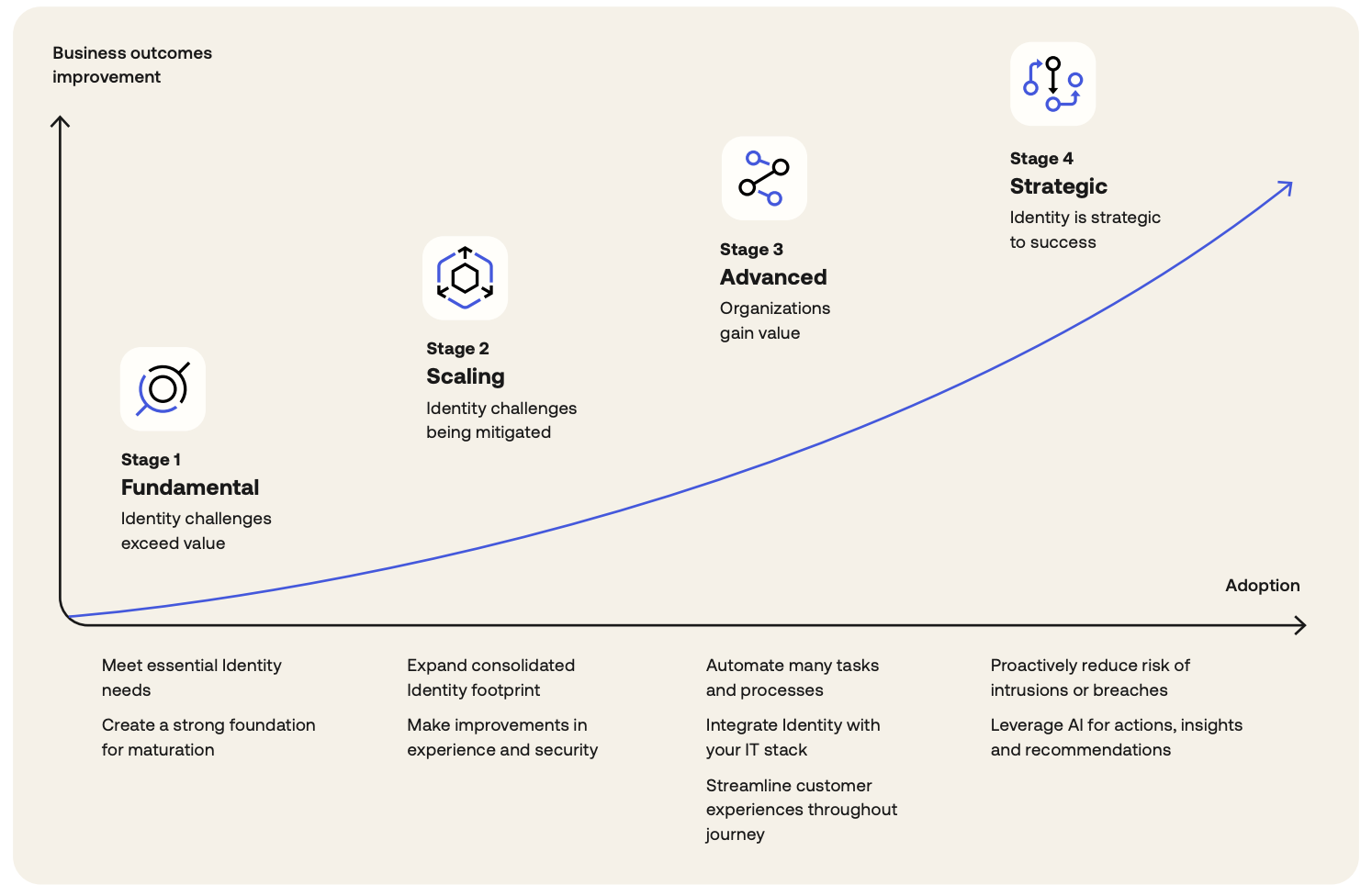

Mas o progresso não requer uma reconstrução completa. As estratégias de identidade mais eficazes evoluem em estágios, não em uma única fase.

O primeiro passo é a visibilidade. Antes de poder reduzir o risco ou aplicar políticas de forma consistente, você precisa de uma imagem clara de cada identidade em seu ambiente. Isso inclui funcionários, contratados, terceiros, contas de serviço e identidades de máquina. Saber quem tem acesso, o que pode alcançar e como está sendo autenticado cria a base para decisões mais inteligentes e respostas mais rápidas.

Depois que essa base estiver em vigor, a automação será a prática de prioridade máxima. O provisionamento manual, as aprovações pontuais e as regras éticas são difíceis de manter e ainda mais difíceis de dimensionar. Ao automatizar fluxos de trabalho de alto impacto, como integração, desligamento e revisões de acesso, as equipes de segurança reduzem o erro humano e recuperam o tempo para se concentrar em outras iniciativas estratégicas.

A integração é o terceiro pilar. Uma estratégia de identidade moderna depende da conectividade entre sua plataforma de identidade e os sistemas ao seu redor, incluindo plataformas de RH, gerenciadores de endpoints, serviços em nuvem e ferramentas de segurança. Quando as políticas, os métodos de autenticação e os sinais de risco fluem por toda a pilha, a identidade pode dar suporte à aplicação em tempo real, não apenas durante o login.

É importante observar que nada disso é achismo. O Modelo de Maturidade de Identidade descrito em nosso Secure Identity. Secure Everything. fornece uma maneira estruturada de avaliar onde você está hoje e quais etapas priorizar em seguida. Esteja você ainda nos estágios iniciais ou pronto para avançar em sua arquitetura, o modelo ajuda a identificar lacunas, mapear o progresso e alinhar a estratégia de identidade com metas de negócios mais amplas.

A segurança da identidade começa aqui

Para resumir, o cenário de segurança mudou e a identidade não é mais um sistema isolado. Ela é a camada que conecta usuários, serviços e infraestrutura em todo o seu ambiente. A maneira como você gerencia agora define o que bem sua organização pode defender, adaptar e dimensionar no futuro.

Pronto para passar de ferramentas fragmentadas para uma abordagem mais unificada e resiliente? Secure Identity. Secure Everything. É um ótimo lugar para comer. Ele apresenta os princípios básicos de uma estratégia de identidade moderna, incluindo como avaliar onde você está hoje e quais medidas tomar em seguida.

Baixe nosso e-book de segurança de identidade hoje mesmo e dê o primeiro passo em direção a uma identidade que fortalece sua postura de segurança.

Prefere ver em ação? Nosso webinar sob demanda explica as ameaças de identidade do mundo real e mostra como detê-las com melhor visibilidade, aplicação mais inteligente e correção mais rápida.