Identity-Management bezieht sich nicht nur auf das System für das Login-Management. Es ist die am häufigsten angegriffene Ebene Ihrer Infrastruktur – und zudem häufig die am wenigsten vernetzte. Identity-Management bezieht sich darauf, wie Benutzer auf Daten zugreifen, wie Services interagieren und zunehmend auch darauf, wie Angreifer in Ihre Unternehmensumgebung gelangen. Was früher eine Administratorfunktion war, ist heute das Fundament Ihrer Gesamtsicherheitslage.

Unser eBook Sichere Identität. Alles sichern. beschreibt einen modernen Ansatz für Identität, der Unternehmen hilft, von Flickwerk-Kontrollen zu einer einheitlichen, skalierbaren Sicherheit zu gelangen. Es stellt einen Rahmen für die Integration von Identität in den Kern Ihrer Architektur vor, der die Transparenz verbessert, Risiken reduziert und sich an die Realitäten von Cloud-First-Umgebungen anpasst.

In diesem Artikel erfahren Sie, wie dieser Ansatz in der Praxis aussieht. Wir stellen die Kernprinzipien einer modernen Identity-Strategie vor und zeigen, wie Sie damit Transparenzlücken schließen und Risiken reduzieren können. Außerdem erfahren Sie, warum Führungsteams Identity in den Mittelpunkt ihres Unternehmenssicherheitsmodells setzen.

Warum Identity-Management zum Mittelpunkt der Unternehmenssicherheit wurde

Die meisten herkömmlichen Sicherheitsmodelle gehen davon aus, dass der Perimeter zuverlässig abgesichert ist. Heutige Umgebungen werden jedoch von verteilten Infrastrukturen, Cloud-basierten Anwendungen und Benutzern definiert, die von unverwalteten Geräten und Netzwerken auf Ressourcen zugreifen. Der Perimeter existiert zwar weiterhin, bildet aber nicht mehr die Grenze für Zugriffe oder Risiken.

Bei all der Ausdehnung bleibt die Identity unverändert die primäre Kontrollebene, auf der Richtlinien durchgesetzt, Zugriffe gewährt und Aktivitäten protokolliert werden. Ganz gleich, ob ein Auftragnehmer auf eine SaaS-Plattform zugreift, ein Entwickler eine CI/CD-Pipeline (Continuous Integration and Continuous Deployment) ausführt oder ein interner Benutzer sich bei einem Cloud-Dashboard authentifiziert – für all das ist eine Identity erforderlich. Diese Konsistenz macht es zu einem lohnenden Ziel.

Diebstahl und Missbrauch von Anmeldedaten gehören nach wie vor zu den erfolgreichsten Angriffspunkten. Angreifer müssen nicht einbrechen. Sie melden sich an und nutzen dabei häufig schwache Authentifizierungsmethoden, falsch konfigurierte Zugriffsrichtlinien oder Transparenzlücken zwischen Identity-Systemen aus. Selbst starke Identity-Sicherheitsmaßnahmen wie Multi-Faktor-Authentifizierung (MFA) oder Single Sign-On (SSO) können ineffektiv sein, wenn sie nicht in der gesamten Umgebung einheitlich angewendet werden.

Die Angriffsfläche hat sich verändert und Identity-Sicherheit kann nicht mehr als eigenständiges System funktionieren oder als reine Verwaltungsaufgabe betrachtet werden. Vielmehr muss sie als das behandelt werden, was sie ist: ein wichtiger Bestandteil Ihrer Sicherheitsarchitektur. Sie muss Kontrollen in Echtzeit durchsetzen, sich auf allen Ebenen mit anderen Tools integrieren und einen Überblick über alle menschlichen und nicht-menschlichen Identities bieten. Andernfalls hängt Ihre Sicherheit von fragmentierten und manuellen Kontrollen sowie von veralteten Annahmen ab.

Und genau darauf verlassen sich die Angreifer.

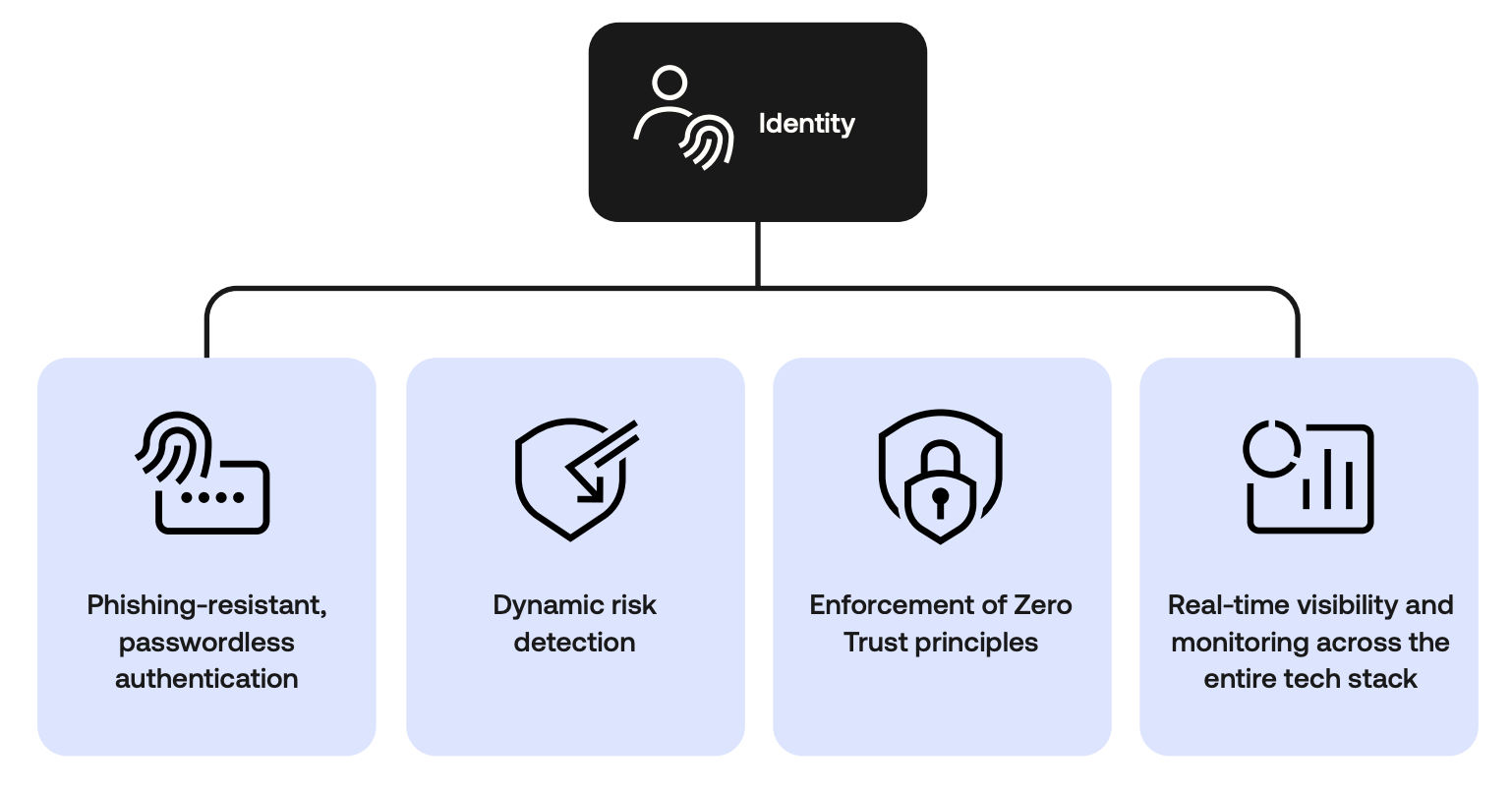

Wie Identität aussieht, wenn sie funktioniert

Sobald Identität Teil Ihrer zentralen Sicherheitsarchitektur wird, muss sie mehr leisten, als nur Benutzer zu authentifizieren. Sie sollte Systeme verbinden, konsistente Richtlinien durchsetzen und Teams die Werkzeuge geben, um schnelle, fundierte Entscheidungen zu treffen.

Das ist der Zweck eines Identity Fabric.

Anstatt Tools bereinander zu schichten, verwebt ein Identity Fabric Identit t, Zugriff und Kontext zu einem einzigen Framework. Es erm glicht Sicherheitsteams eine einheitliche Kontrolle, intelligentere Integrationen und einen adaptiveren Ansatz f r den Zugriff. So funktioniert es.

Einheitlicher Zugriff und zentralisierte Kontrolle

Wenn Identitäten auf unverbundene Systeme verteilt sind, vervielfachen sich die Sicherheitsl ücken. Dauerhafte Zugriffsrechte bleiben unbemerkt, Richtlinien schleifen sich ein, und nicht-menschliche Konten werden oft übersehen. Ein zentralisierter Ansatz schließt diese Lücken.

Mit einem Identity Fabric wird jeder Benutzer, ob Mensch oder Maschine, über ein einziges Kontrollsystem gesteuert. Zugriffsrichtlinien sind einfacher durchzusetzen, Audit-Trails bleiben intakt und Berechtigungen können ohne Verzögerung aktualisiert oder widerrufen werden.

Integration über Ihren Stack hinweg

Identitätssysteme sollten nicht isoliert funktionieren. Sie müssen mit dem Rest Ihres Sicherheitsökosystems kommunizieren, Signale austauschen, Richtlinien anpassen und schnellere Reaktionen ermöglichen. Traditionelle IAM-Systeme sind oft nur oberflächlich verbunden, mit begrenztem Signalaustausch und ohne echte Koordination zwischen den Tools. Ein Identity Fabric ändert dies, indem er eine tiefe Integration zwischen Identitätsdiensten, Sicherheitstools, Cloud-Plattformen und Datenquellen ermöglicht.

Diese Integration ist bidirektional. Identit 00e4tssysteme nehmen Verhaltens- und Kontextsignale aus Ihrem gesamten Stack auf und geben dann angereicherte Erkenntnisse zur 00dcck, um intelligentere Richtlinienentscheidungen, Warnmeldungen und automatisierte Reaktionen zu erm 00f6glichen.

Kontextbezogene Sicherheit

Zugriffsentscheidungen sollten das Risiko in Echtzeit widerspiegeln. Ein Login, das um 9:00 Uhr morgens sicher erscheint, könnte von einem nicht verwalteten Gerät um 3:00 Uhr morgens ganz anders aussehen. Statische Richtlinien ber"\[u00c3\u00bcc\]cksichtigen keine Ver\[u00c3\]nderungen im Verhalten, ungew\[u00f6]hnliche Anmeldungen oder Anzeichen einer Gef\[u00e4]hrdung.

Eine Identity Fabric nutzt Signale wie Standort, Gerätehaltung und Verhaltensanalysen, um den Kontext zu beurteilen und den Zugriff entsprechend anzupassen. Ein Benutzer auf einem vertrauenswürdigen Gerät kann reibungslos passieren. Jemand, der sich von einem unbekannten Standort aus anmeldet, könnte eine zusätzliche Sicherheitsabfrage auslösen. Das Ziel ist es, das Kontrollniveau automatisch und ohne Verlangsamung des Geschäfts an das Risikoniveau anzupassen.

Integrierte Governance und Skalierung

Mit Zugriffsüberprüfungen, Zertifizierungen und Protokollierung, die in Ihre Identity-Architektur integriert sind, wird die Auditbereitschaft Teil des täglichen Betriebs. Eine Identity Fabric unterstützt dies, indem sie Governance auf der Steuerungsebene einbettet. Teams können Richtlinien einheitlich anwenden, die Durchsetzung automatisieren und skalieren, ohne mehr Komplexität zu erzeugen. Neue Systeme, neue Benutzer und neue Services können schnell integriert werden und erfüllen dennoch interne und externe Anforderungen.

Vorteile einer einheitlichen Identity-Strategie

Wenn Zugriff, Risiko und Kontext systemübergreifend vereinheitlicht werden, ist Identität kein Engpass mehr. Sie wird zur Steuerungsebene für Ihren gesamten Sicherheits-Stack.

Security-Teams können Bedrohungen viel schneller und zudem kontextbezogen erkennen und abwehren. Zugriffsentscheidungen basieren nicht allein auf statischen Richtlinien. sondern auf Echtzeit-Authentifizierungsdaten, dem Gerätestatus und Verhaltensmustern aus der gesamten Umgebung. Eine als verdächtig eingestufte Session kann sofort blockiert werden und wenn sich das Risikoprofil eines Benutzer während der Session ändert, kann das Risiko auf Knopfdruck neu evaluiert werden.

Benutzer profitieren ebenfalls von diesem kontextbezogenen Ansatz. Mit Phishing-resistenten Authentifizierungen und adaptiven Zugriffsabläufen erfolgen Anmeldungen mit geringem Risiko noch schneller, während Aktivitäten mit höherem Risiko zusätzliche Überprüfungen erfordern. Anstatt allen Benutzern Steine in den Weg zu legen, erfolgen zusätzliche Überprüfungen nur noch punktuell bei Bedarf.

In Cloud-basierten und hybriden Umgebungen, in denen sich Workloads ständig verschieben und die Infrastruktur verteilt ist, ist diese Flexibilität unverzichtbar. Mit einer einheitlichen Identity-Plattform stellen Sie sicher, dass Zugriffsrichtlinien der Identity folgen und nicht dem Gerät oder Standort. Jede Authentifizierungsmethode, jedes System und jede Session ist mit einem zentralen Sicherheitskonzept abgestimmt.

Identity-Management wird zu dem roten Faden, der die Durchsetzung in Ihrem Tech-Stack für interne Teams und externe Anbieter sowie für menschliche und nicht-menschliche Identities verbindet. Dies ermöglicht stärkere Sicherheit, eine klare Architektur und ein System, das ohne neue blinde Flecken skaliert werden kann.

Anwendungsfälle, in denen Identität die grösste Wirkung erzielt

Die gr 00f6 00dften Ertr 00e4ge der Identit 00e4tsstrategie zeigen sich in Bereichen, in denen Legacy-Tools versagen, wie z. B.:

Nicht-menschliche Identitäten mit übermässigen Zugriffsrechten

Servicekonten, Automatisierungstools und KI-Agenten agieren oft im Hintergrund mit umfassenden Berechtigungen und wenig Aufsicht. Ohne angemessene Governance werden sie zu blinden Flecken. Eine moderne Identit ätsstrategie macht diese Konten sichtbar, so dass Sie deren Zugriff in jeder Phase des Lebenszyklus erkennen, überwachen und verwalten k önnen.

Fehlender Kontext bei Echtzeitentscheidungen

Statische Protokolle und Batch-Berichte lassen Teams im Ungewissen. Wenn eine riskante Anmeldung oder Berechtigungseskalation auftritt, geben Verzögerungen bei der Erkennung Angreifern Zeit, sich zu bewegen. Mit Echtzeitkontext aus Identitätssystemen können Teams Anomalien frühzeitig erkennen und automatisierte Reaktionen auslösen, bevor sich Schäden ausbreiten.

Compliance, die immer hinterherhinkt

Audits, Zertifizierungen und Zugriffskontrollen sollten keine Hektik erfordern. Eine moderne Plattform hilft, den Governance-Prozess zu automatisieren, von der kontinuierlichen Durchsetzung von Richtlinien bis hin zur Echtzeit-Berichterstattung. Das bedeutet weniger Überraschungen und eine stärkere Übereinstimmung mit sich entwickelnden Vorschriften.

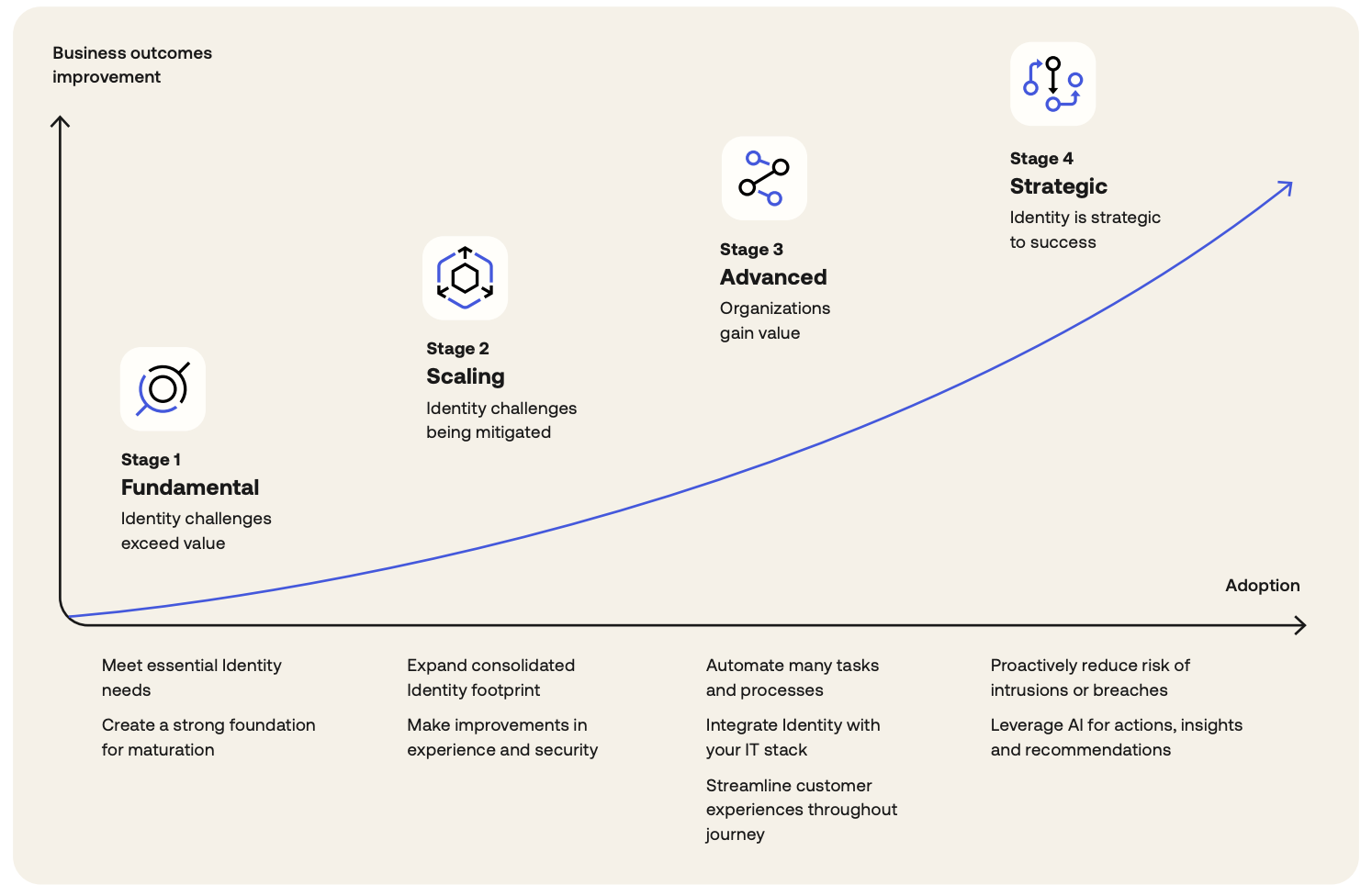

Erste Schritte zu einer modernen Identity-Strategie

F\[u00f6]r viele Teams erfolgt der \[u00dc]bergang zu einer modernen Identit\[u00e4]t nicht gleichzeitig. Die meisten Unternehmen verwenden weiterhin eine Mischung aus Cloud-Services, Legacy-Systemen und manuellen Prozessen, die nicht auf Zusammenarbeit ausgelegt sind. Und angesichts der begrenzten Zeit, des begrenzten Talents oder des begrenzten Budgets ist es unrealistisch, alles über Nacht neu zu gestalten.

Fortschritt erfordert jedoch keinen kompletten Neuaufbau. Die effektivsten Identitätsstrategien entwickeln sich schrittweise und nicht in einer einzigen Phase.

Der erste Schritt ist die Sichtbarkeit. Bevor Sie das Risiko reduzieren oder die Richtlinie konsequent durchsetzen können, benötigen Sie ein klares Bild von jeder Identity in Ihrer Umgebung, einschließlich der Identities aller Mitarbeiter, Auftragnehmer, Service-Accounts und Maschinen-Identities. Wenn Sie wissen, wer Zugriff auf welche Ressourcen hat und wie die Authentifizierung erfolgt ist, haben Sie die Grundlage für intelligentere Entscheidungen und schnellere Reaktionen geschaffen.

Sobald diese Grundlage geschaffen wurde, ist die Automatisierung die nächste Priorität. Manuelle Provisionierungen, einmalige Genehmigungen und statische Regeln lassen sich nur schwer verwalten und noch schwerer skalieren. Durch die Automatisierung zentraler Workflows wie Onboarding, Offboarding und Zugriffsprüfungen reduzieren Security-Teams menschliche Fehler und sparen Zeit, sodass sie sich auf andere strategische Aufgaben konzentrieren können.

Integration ist der dritte Baustein. Eine moderne Identitätsstrategie hängt von der Konnektivität zwischen Ihrer Identitätsplattform und den umgebenden Systemen ab, einschliesslich HR-Plattformen, Endpoint-Managern, Cloud-Diensten und Sicherheitstools. Wenn Richtlinien, Authentifizierungsmethoden und Risikosignale über den Stack fließen, kann die Identität die Durchsetzung in Echtzeit unterstützen, nicht nur während der Anmeldung.

Es ist wichtig zu beachten, dass dies keine Mutmaßung ist. Das in unserem Secure Identity. Secure Everything. umrissene Identity Maturity Model bietet eine strukturierte Möglichkeit, um zu beurteilen, wo Sie heute stehen und welche Schritte Sie als Nächstes priorisieren sollten. Ob Sie sich noch in der Anfangsphase befinden oder bereit sind, Ihre Architektur weiterzuentwickeln, das Modell hilft Ihnen, Lücken zu identifizieren, Fortschritte aufzuzeigen und die Identitätsstrategie mit den übergeordneten Geschäftszielen in Einklang zu bringen.

Identity-Sicherheit beginnt hier

Zusammenfassend lässt sich sagen, dass sich die Sicherheitslandschaft verändert hat und Identität nicht länger ein isoliertes System ist. Sie ist die Schicht, die Benutzer, Dienste und Infrastruktur in Ihrer gesamten Umgebung verbindet. Ihr Ansatz für deren Verwaltung bestimmt darüber, wie gut sich Ihr Unternehmen zukünftig schützen, anpassen und skalieren kann.

Sind Sie bereit, von fragmentierten Tools zu einem einheitlicheren, widerstandsfähigeren Ansatz überzugehen? Sichere Identit t. Secure Everything. ist ein guter Ausgangspunkt. Es legt die Kernprinzipien einer modernen Identitätsstrategie dar, einschliesslich der Frage, wie Sie Ihren aktuellen Stand beurteilen und welche nächsten Schritte Sie unternehmen müssen.

Laden Sie noch heute unser E-Book zur Identitätssicherheit herunter und machen Sie den ersten Schritt zu einer Identität, die Ihre Sicherheitslage stärkt.

Möchten Sie es lieber in Aktion sehen? Unser On-Demand-Webinar führt durch reale Identitätsbedrohungen und zeigt, wie Sie diese durch bessere Sichtbarkeit, intelligentere Durchsetzung und schnellere Beseitigung stoppen können.