La gestion des identités des utilisateurs et la garantie d’un accès sécurisé sur plusieurs appareils sont essentielles pour les organisations. Avec macOS Ventura, Apple a introduit Platform single sign-on (Platform SSO), un cadre conçu pour rationaliser l’authentification des utilisateurs en reliant les comptes macOS aux fournisseurs d’identité (IdP). Okta, un fournisseur de premier plan de gestion des identités, s’est intégré à Platform SSO afin d’étendre ces capacités, permettant aux utilisateurs de macOS de s’authentifier directement avec leurs informations d’identification Okta.

Cet article de blog explorera comment l'authentification de connexion macOS peut être déléguée à Okta en utilisant Platform SSO et les nouvelles politiques introduites dans macOS 15.

Qu'est-ce que l'authentification unique de plateforme et comment Okta l'exploite-t-elle ?

Platform SSO permet aux développeurs de créer une extension SSO qui interagit directement avec la fenêtre de connexion macOS. Cette extension permet aux utilisateurs de lier leur compte macOS local à leur fournisseur d'identité par le biais d'un flux de travail simple et natif à Mac.

Depuis sa sortie en 2022, Apple n'a cessé d'améliorer le framework Platform SSO avec chaque nouvelle version de macOS. Par exemple, dans macOS 14, le framework a été étendu pour :

- Prise en charge de l’authentification du fournisseur d’identité sur l’écran de connexion

- Aidez les utilisateurs à créer des comptes locaux à la demande en saisissant simplement leurs informations d'identification IdP

- Prise en charge de l’appartenance à un groupe soutenue par un IdP

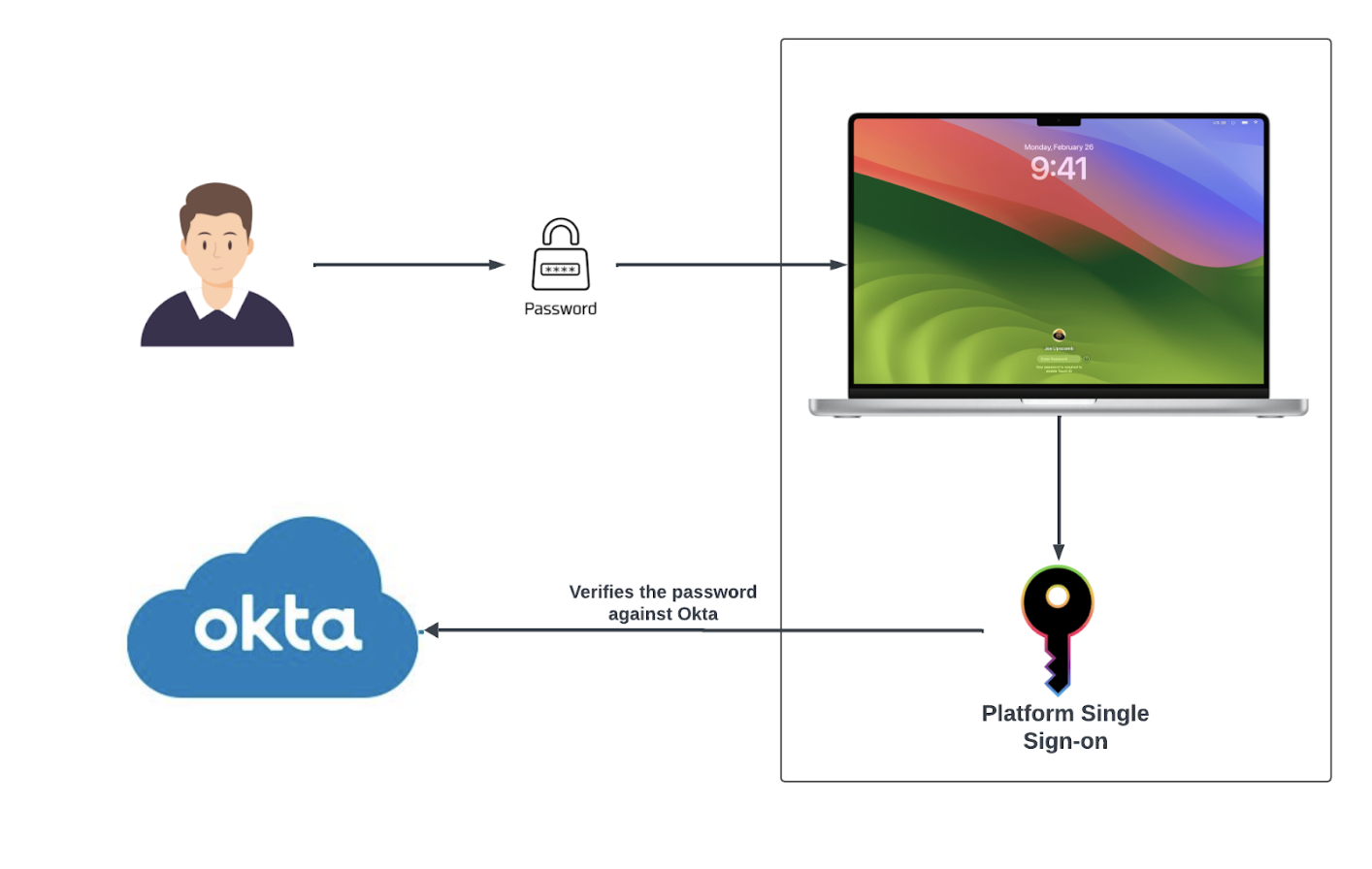

Tirant parti du framework Platform SSO, Okta a initialement lancé Desktop Password Sync. Cette fonctionnalité permet aux utilisateurs de déverrouiller leur Mac en entrant leurs identifiants Okta, et le framework Platform SSO synchronise le mot de passe Okta localement.

De plus, en utilisant la nouvelle fonctionnalité publiée dans macOS 14, Okta a publié des fonctionnalités supplémentaires, notamment la synchronisation des mots de passe lors de la connexion et la création de compte local juste-à-temps, étendant l'authentification Platform SSO à l'écran de connexion et prenant en charge la création de compte local à la demande sur les appareils partagés.

Pour en savoir plus sur ces fonctionnalités, consultez la documentation produit d'Okta pour Okta Device Access.

Défis et nouvelles offres sur macOS Sequoia

Lorsqu'Apple a introduit pour la première fois le framework Platform SSO, il lui manquait certaines fonctionnalités essentielles. L'un des principaux problèmes était que le framework n'appliquait pas entièrement l'authentification IdP. Si le mot de passe saisi était vérifié par rapport au mot de passe macOS local, les utilisateurs obtenaient l'accès, puis le framework vérifiait le mot de passe par rapport à l'IdP en arrière-plan.

Les utilisateurs recevaient une invite facultative pour synchroniser leur mot de passe si l'IdP rejetait le mot de passe. Ce comportement augmentait le risque d'autoriser les utilisateurs à accéder à une machine en utilisant des mots de passe non synchronisés et non-IdP qui étaient uniquement vérifiés localement.

Une autre limitation était l'absence de prise en charge de l'authentification FileVault. Les utilisateurs devaient déverrouiller FileVault avec leur mot de passe local avant de pouvoir s'authentifier et synchroniser leur mot de passe de fournisseur d'identité.

Ces problèmes impliquaient que l'authentification locale restait un facteur clé, le fournisseur d'identité (IdP) jouant un rôle secondaire. Les nouvelles politiques de déverrouillage, de connexion et FileVault introduites pour Platform SSO dans macOS Sequoia ont résolu ces problèmes.

Les nouvelles politiques ont étendu l'authentification Platform SSO à FileVault et ont offert la possibilité d'imposer l'authentification IdP en définissant l'indicateur "requireAuthentication", tout en offrant une période de grâce hors ligne pour gérer les problèmes de connectivité. Cette mise à jour prend en charge la délégation de l'authentification à l'IdP.

Déléguer l'authentification à Okta

Pour déléguer entièrement l'authentification de connexion macOS à Okta, les administrateurs peuvent définir l'indicateur « requireAuthentication » ou « attemptAuthentication » sur Unlock, Login et FileVault (le cas échéant) tout en utilisant Okta Desktop Password Sync. Cela permet à Okta de valider la connexion par mot de passe avant d'accorder l'accès.

Seuls les utilisateurs enregistrés auprès de Platform SSO peuvent se connecter à l'appareil, et ils doivent utiliser leurs identifiants Okta pour ce faire. De plus, Okta vérifie si l'utilisateur est actif et confirme que la connexion provient d'un appareil vérifié cryptographiquement, ajoutant une protection supplémentaire au processus d'authentification.

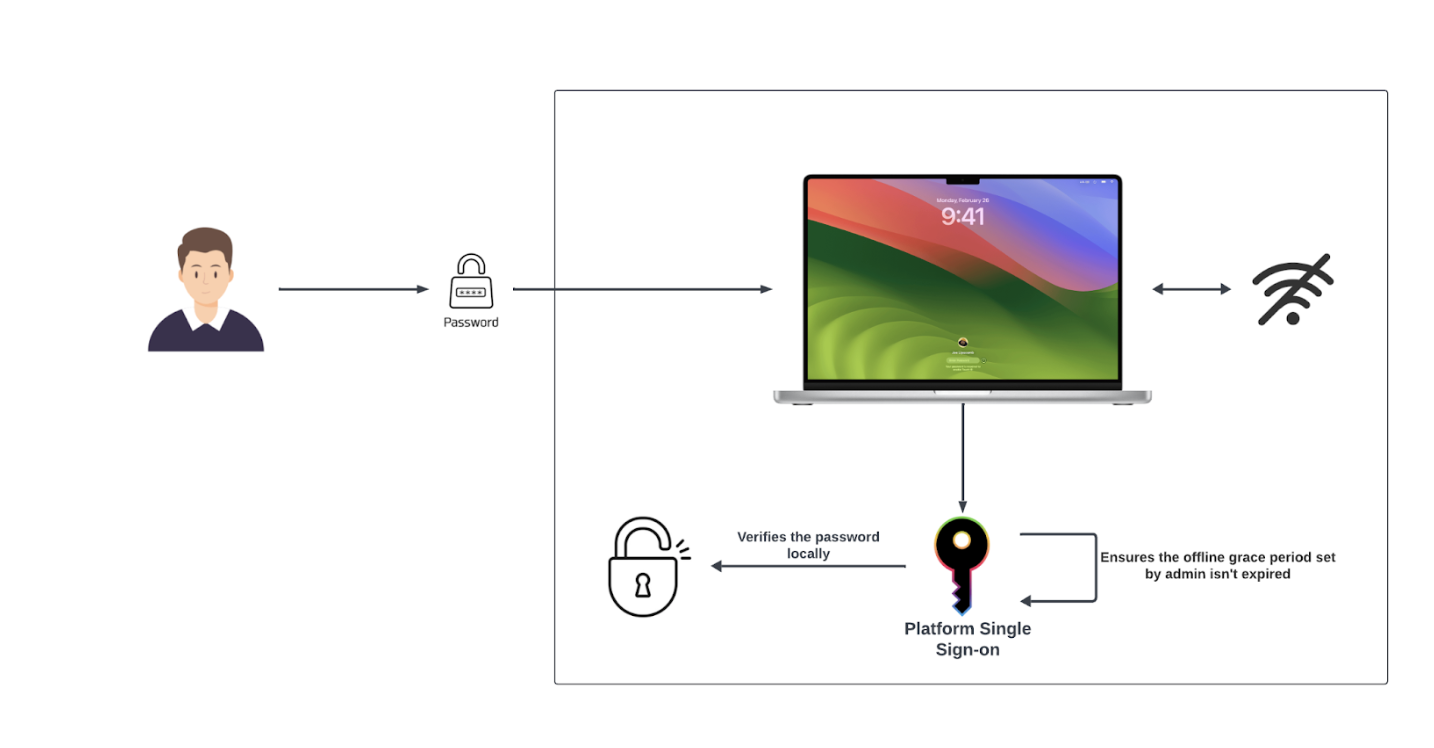

Cependant, cela peut créer des difficultés pour les utilisateurs qui voyagent fréquemment ou qui rencontrent des problèmes de connectivité internet. Si leur appareil ne parvient pas à atteindre le serveur Okta, ils peuvent être empêchés de se connecter. Pour éviter cela, les administrateurs peuvent définir la politique « AllowOfflineGracePeriod ». Cela permet aux utilisateurs de se connecter hors ligne pendant une durée déterminée en fonction de leur dernière authentification Okta réussie. Cette fonctionnalité aide les utilisateurs à se connecter en cas de panne de réseau, mais une fois la période de grâce expirée, ils devront se reconnecter à Internet.

Une fois ces politiques en place, chaque compte macOS doit faire valider son mot de passe par Okta, que le compte soit enregistré ou non. Bien que cela améliore la sécurité, cela peut entraîner des problèmes lors du déploiement lorsque des comptes non enregistrés peuvent être bloqués.

Pour éviter cela, les administrateurs peuvent activer la politique « AllowAuthenticationGracePeriod », qui donne un accès temporaire aux comptes non enregistrés via l'authentification locale. Cette période de grâce assure une transition en douceur sans bloquer les utilisateurs pendant le processus de déploiement.

Les administrateurs utilisent souvent des comptes de service à des fins de maintenance. Pour éviter de verrouiller ces comptes, ils peuvent être ajoutés à la politique « NonPlatformSSOAccounts ». Cette politique exclut certains comptes locaux des nouvelles règles d'authentification, ce qui ne les oblige plus à s'inscrire auprès de Platform SSO tout en permettant aux tâches de maintenance importantes de se poursuivre sans interruption.

Avantages de l'utilisation d'Okta et de Platform SSO sur macOS 15

L'adoption de Platform SSO et d'Okta Device Access pour déléguer l'authentification macOS offre plusieurs avantages clés :

- Sécurité renforcée: La sécurité est une priorité absolue pour chaque organisation, et avec les politiques appropriées, les appareils enregistrés auprès de Platform SSO ne sont accessibles qu'après une authentification réussie du mot de passe auprès d'Okta. Cela minimise les accès non autorisés, car seuls les utilisateurs enregistrés auprès de Platform SSO peuvent se connecter à l'appareil avec un mot de passe Okta valide. De plus, les organisations peuvent tirer parti de la fonctionnalité Okta Desktop MFA, disponible avec Okta Device Access, pour imposer des vérifications multifactorielles aux utilisateurs se connectant à leurs appareils.

- Expérience utilisateur améliorée: Platform SSO relie le compte Okta à l'appareil et synchronise le mot de passe local avec le mot de passe Okta, ce qui signifie qu'un utilisateur n'a besoin que de son nom d'utilisateur et de son mot de passe Okta pour accéder à sa machine. Cela allège la charge cognitive liée à la gestion de plusieurs mots de passe. De plus, des politiques peuvent être définies pour autoriser l'utilisation des données biométriques Apple pour le déverrouillage, ce qui permet une expérience utilisateur fluide sans compromettre la sécurité.

- Politiques de mot de passe robustes : « Abcd1234 », « password » et « qwerty » sont les cauchemars des services informatiques et de sécurité. Une enquête de 2021 a révélé que plus de 80 % des violations confirmées sont liées à des mots de passe volés, faibles ou réutilisés. Il est donc essentiel de renforcer les mots de passe en appliquant des politiques telles que la longueur minimale des mots de passe, le blocage des mots de passe couramment connus et compromis, l’inclusion de caractères spéciaux, etc. Le configurateur de politique de mot de passe d’Okta rend cela possible, et puisque le mot de passe Okta est utilisé pour accéder à l’appareil (et synchronisé par la suite), les mêmes règles de sécurité sont appliquées pour le mot de passe de l’appareil.

- Gestion simplifiée des comptes: La création de comptes d'appareil pour les nouveaux employés et la révocation de l'accès aux appareils pour ceux qui partent peuvent prendre beaucoup de temps si elles sont effectuées manuellement. Ces processus peuvent être simplifiés en utilisant Okta Device Access. Par exemple, en utilisant la fonctionnalité de création de compte local juste-à-temps (Just-in-Time Local Account Creation), les employés peuvent simplement saisir leur nom d'utilisateur et leur mot de passe Okta sur un appareil enregistré auprès de Platform SSO, et un nouveau compte macOS avec des privilèges configurés sera provisionné pour eux. De plus, si la politique d'authentification de connexion est définie sur « requireAuthentication », la désactivation ou la suppression d'un utilisateur dans Okta révoquera son accès à la machine.

- Conformité et audit: La conformité est un point essentiel pour les organisations soumises à des exigences réglementaires. Chaque authentification déléguée à Okta est enregistrée, et les clients peuvent tirer parti des journaux système complets d'Okta pour obtenir des informations détaillées sur l'utilisateur qui a accédé à l'appareil, à partir de quel emplacement et de quelle adresse IP. Les journaux fournissent une visibilité sur les événements d'accès et aident les organisations à élaborer des rapports de conformité et à démontrer le respect de la réglementation.

La délégation de l'authentification de connexion macOS à Okta via le framework Platform SSO d'Apple offre une méthode rationalisée, plus sécurisée et plus efficace de gestion de l'accès des utilisateurs. En améliorant les protocoles de sécurité, en centralisant la gestion des identités et en simplifiant l'intégration et la désintégration, les organisations peuvent mieux protéger leurs appareils macOS tout en offrant une expérience utilisateur transparente.

À mesure qu'Apple continue d'améliorer le framework Platform SSO, l'intégration avec Okta reste une solution puissante pour les entreprises qui cherchent à améliorer leurs processus d'authentification sur les appareils macOS.

Pour découvrir comment Platform SSO et Okta peuvent renforcer davantage vos processus d’authentification macOS, vous pouvez en apprendre davantage sur https://help.okta.com/oie/en-us/content/topics/oda/macos-pw-sync/update-password-sync-for-mac-15.htm

Ces documents sont fournis à titre d'information générale uniquement et ne sont pas destinés à constituer des conseils juridiques, en matière de confidentialité, de sécurité, de conformité ou commerciaux. Cet article ne représente pas nécessairement la position, les stratégies ou l'opinion d'Okta.