Résumé

Okta Threat Intelligence a observé un acteur d’ingénierie sociale abusant des services de messagerie des locataires Slack contrôlés par des attaquants pour rediriger les utilisateurs ciblés vers des proxys de phishing AitM.

Depuis juillet 2025, nous avons observé un groupe d'activités menaçantes, suivies

sous le nom de O-UNC-031, qui a utilisé ces techniques pour cibler des entreprises dans les secteurs de la cryptomonnaie, de la fintech et de la gestion de la relation client (CRM).

Le cybercriminel emploie des techniques sophistiquées, y compris l'utilisation du proxy Evilginx AitM (Adversaire au milieu) pour collecter les identifiants des utilisateurs.

L'objectif principal semble être l'accès non autorisé aux comptes d'entreprise.

Analyse des menaces

Utilisation abusive des services de messagerie Slack

Un élément central de la chaîne d'attaque est l'utilisation abusive des ressources légitimes de Slack. O-UNC-031 crée ses propres espaces de travail Slack, qui servent de plateforme principale pour diffuser des leurres de phishing aux utilisateurs ciblés.

Pour renforcer la crédibilité de leurs communications malveillantes, l'acteur malveillant se fait passer pour des administrateurs légitimes et d'autres employés des entreprises ciblées.

Cette usurpation d'identité consiste à inscrire les noms de ces personnes en tant qu'« administrateur » des espaces de travail Slack contrôlés par des attaquants. Les acteurs malveillants renforcent la tromperie en téléchargeant des photos de profil des personnes usurpées, probablement issues d'informations accessibles au public.

Une fois l'espace de travail Slack malveillant configuré, les attaquants invitent les utilisateurs ciblés à rejoindre l'espace de travail. Nous avons observé des invitations envoyées aux e-mails professionnels ou personnels des utilisateurs ciblés.

Que l'utilisateur ciblé accepte ou non cette invitation, le simple fait d'inviter l'utilisateur en utilisant des méthodes de communication fiables (les fonctionnalités de notification de Slack) crée des opportunités convaincantes pour le phishing.

Le cybercriminel embarque des liens de phishing directement dans les notifications par e-mail légitimes de Slack, rendant ainsi beaucoup plus difficile pour les cibles de discerner une intention malveillante.

Le cybercriminel envoie ces messages de phishing spécialement conçus via des messages directs ou via des mentions @channel aux utilisateurs ciblés depuis l'espace de travail contrôlé par l'attaquant. Les notifications envoyées depuis Slack contiennent des liens de phishing qui redirigent les utilisateurs vers de fausses pages d'authentification ou de connexion d'entreprise décrites ci-dessous.

Les domaines de phishing que nous avons observés utilisaient les modèles suivants :

- okta-integrations.com

- <target>-onelogin.com

- <target>admin.io

- <target>-okta.com

- slack-<target>.com

- <target>employees.com

- <target>okta.com

Les prétextes d'ingénierie sociale courants que nous avons observés incluent :

- Informant les cibles d’un prétendu changement de « système de traitement de la paie », les obligeant à « connecter [leur] compte Okta au nouveau système de paie ».

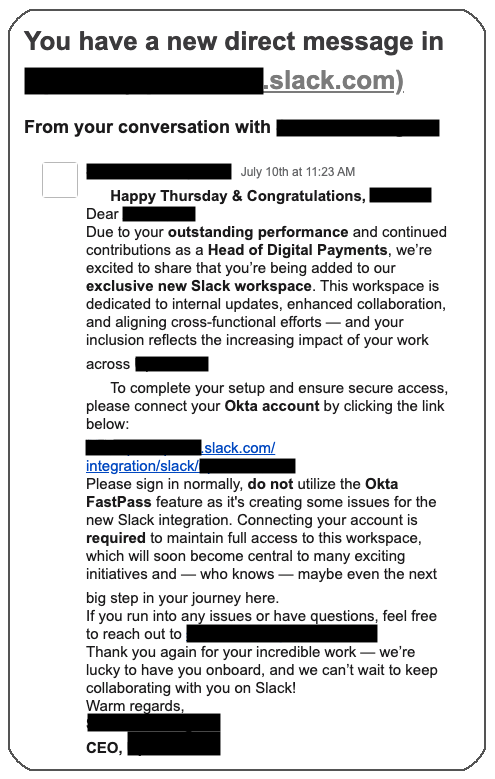

- Notification aux destinataires de "performances exceptionnelles" et de l'inclusion dans un nouvel "espace de travail Slack exclusif", les invitant à connecter leur compte Okta.

- Exemples d'URL de phishing utilisées dans les leurres que nous avons observés :

- https://<phishing domain>/slack/connection/2138-4f92-acb7-bk51/,

- https://<phishing domain>/integration/slack/<target>/,

- https://<phishing domain>/integration/payroll/<target>/.

Notamment, une attaque de phishing que nous avons testée dans notre propre environnement n'a pas nécessité que l'utilisateur ciblé rejoigne l'espace de travail pour se voir proposer des liens vers des pages de phishing :

- L'espace de travail Slack permettait à un utilisateur authentifié d'envoyer des messages directs (DM) à un utilisateur qui n'avait pas encore accepté une invitation à rejoindre le canal.

- L'espace de travail Slack envoyait des notifications par e-mail à l'utilisateur invité chaque fois qu'il recevait un message direct dans l'espace de travail, même s'il n'avait pas encore accepté l'invitation.

- En activant Markdown (appelé « Markup » dans Slack), nous avons pu modifier le texte qui apparaît dans un hyperlien pour qu'un URI malveillant paraisse bénin. Nous avons observé des attaquants utilisant cette méthode de tromperie.

Slack a supprimé les tenants contrôlés par l'attaquant que nous avons observés dans cette campagne.

phishing de type « Adversaire au milieu »

Pour contourner les protections d'authentification multifacteur traditionnelles, le cybercriminel déploie Evilginx, un proxy de phishing AitM. Cet outil leur permet d'intercepter et de voler des identifiants, y compris les tokens d'authentification multifacteur (MFA). Evilginx n'est toutefois pas efficace contre les clients Okta lorsque les utilisateurs sont inscrits à Okta FastPass, aux passkeys ou aux cartes à puce et que la résistance au phishing est appliquée dans la politique.

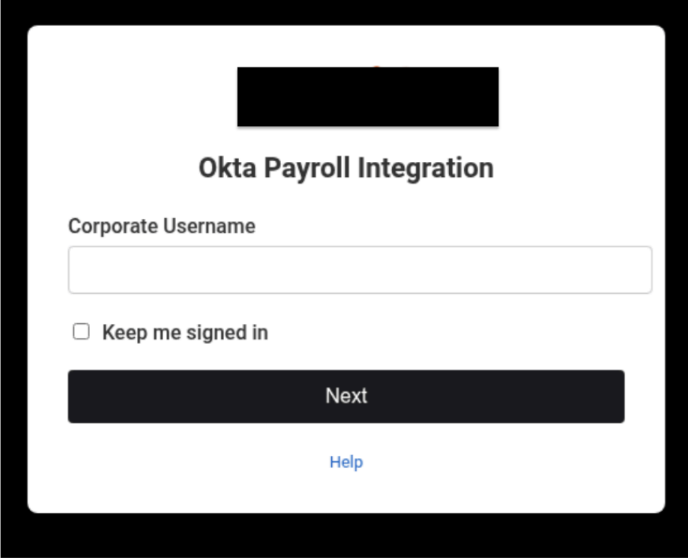

Okta Threat Intelligence a observé l’utilisation d’Evilginx pour imiter une série de pages de connexion, telles que les widgets d’authentification Okta et d’autres portails d’authentification d’entreprise ciblés. Cela étant dit, nous ne pouvons pas exclure l’utilisation de kits de phishing supplémentaires par ce cybercriminel.

Figure 1 : Une page de phishing O-UNC-031 se faisant passer pour Okta

Figure 1 : Une page de phishing O-UNC-031 se faisant passer pour Okta

Pas de FastPass s’il vous plaît, nous essayons de vous hameçonner

Okta Threat Intelligence a observé des leurres d'hameçonnage dans cette campagne qui demandaient explicitement aux cibles de ne pas utiliser la fonctionnalité « Okta FastPass ».

Figure 2 : un leurre de phishing O-UNC-031 envoyé via une notification Slack

Figure 2 : un leurre de phishing O-UNC-031 envoyé via une notification Slack

Cela indique que l'acteur malveillant est conscient qu'Okta FastPass est capable à la fois de bloquer et de détecter les tentatives de phishing AitM, mais également que certains clients Okta n'appliquent pas la résistance au phishing dans toutes les politiques d'authentification. Lorsque la résistance au phishing n'est pas appliquée, un cybercriminel peut essayer de convaincre un utilisateur de se connecter en utilisant un facteur d'assurance inférieur (Push, mot de passe à usage unique, SMS, etc.).

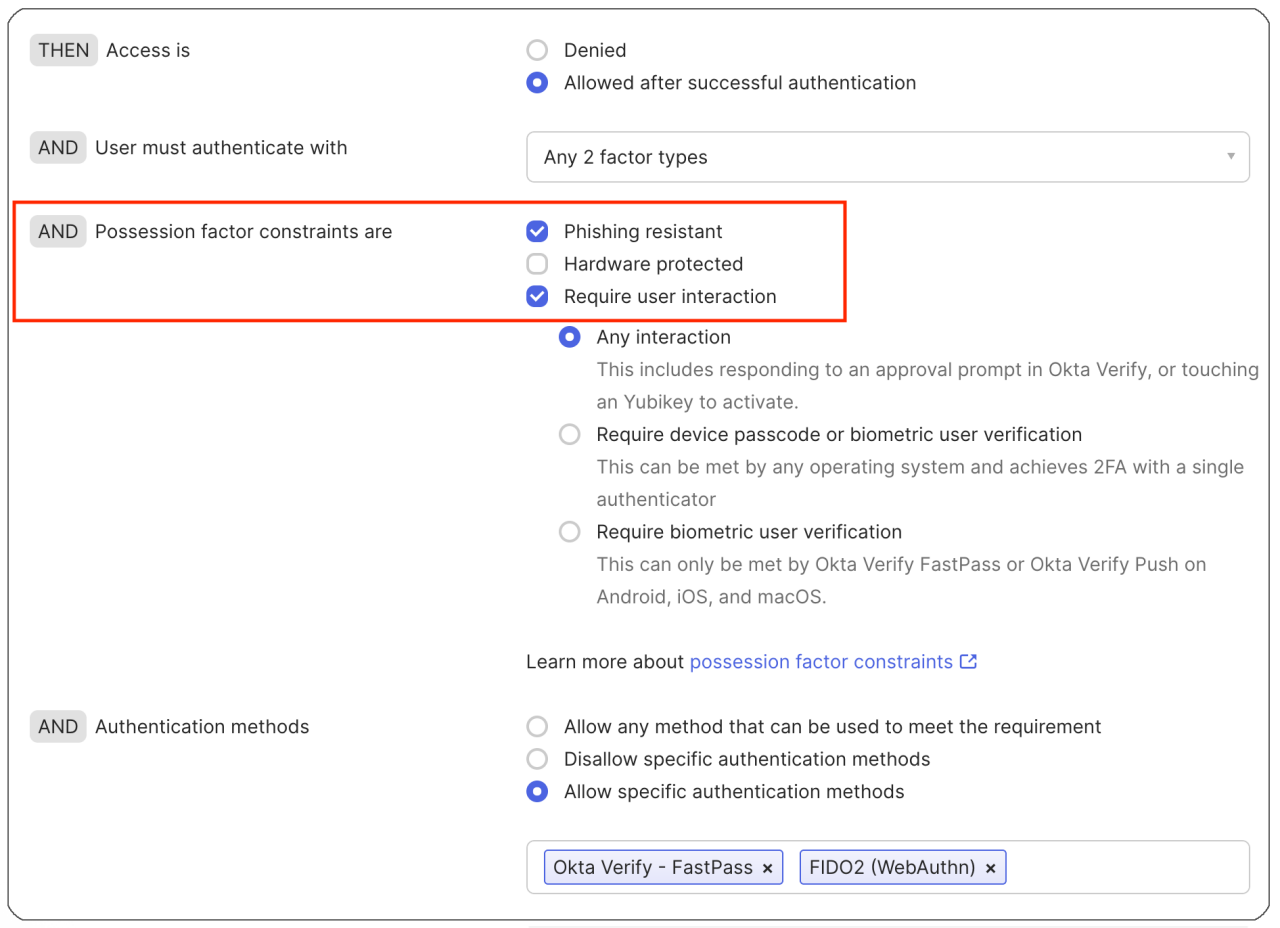

(Note de l’éditeur : pour renforcer la résistance au phishing, un administrateur doit cocher la contrainte de facteur de possession « Résistant au phishing », comme indiqué dans l’image ci-dessous.)

Figure 3 : Capture d'écran d'une règle de politique d'authentification Okta Identity Engine

Figure 3 : Capture d'écran d'une règle de politique d'authentification Okta Identity Engine

Autres tactiques et procédures

Les domaines de phishing utilisés par ce cybercriminel étaient souvent hébergés sur des serveurs privés virtuels (VPS) acquis auprès de services comme BitLaunch. L'utilisation de fournisseurs comme BitLaunch est avantageuse pour le cybercriminel en raison de leur support des paiements en cryptomonnaies, ce qui améliore l'anonymat, et de la capacité à déployer rapidement des VPS pour des campagnes de courte durée. De même, les domaines sont généralement enregistrés via NICENIC INTERNATIONAL, probablement favorisé par l'acteur malveillant car il accepte également les paiements en cryptomonnaies et peut offrir des procédures de réponse aux abus perçues comme laxistes ou lentes, ou des fonctionnalités de confidentialité spécifiques.

Les informations WHOIS pour ces domaines se sont avérées inclure les informations d'enregistrement suivantes :

- État/province du déclarant : kond

- Pays de l'enregistrement : AW

Suite à la collecte réussie des identifiants d'un utilisateur cible, O-UNC-031 a été observé utilisant Mullvad VPN et des adresses IP résidentielles pour ses tentatives d'authentification auprès des organisations ciblées.

Réponse aux Menaces

Ce que nous faisons :

Nous participons activement aux activités suivantes pour atténuer cette menace :

- Surveillance continue des nouveaux domaines de phishing enregistrés et de l'infrastructure associée à cette campagne.

- Dépôt proactif de signalements d’abus auprès des registraires et des fournisseurs d’hébergement concernés afin de lancer des demandes de retrait pour les sites malveillants identifiés.

- Fournir des conseils et une assistance aux organisations pour améliorer la sécurité de leurs environnements Okta et enquêter sur toute activité suspecte liée à des comptes potentiellement compromis.

Contrôles de protection

Recommandations pour les clients

- Inscrivez les utilisateurs à des authentificateurs forts tels que Okta FastPass, FIDO2 WebAuthn et les cartes à puce.

- Appliquez la résistance au phishing dans les politiques d’authentification et désactivez les méthodes de connexion les plus faibles.

- Les politiques d’authentification Okta peuvent également être utilisées pour restreindre l’accès aux comptes d’utilisateurs en fonction d’une série de conditions préalables configurables par le client. Nous recommandons aux administrateurs de restreindre l’accès aux applications sensibles aux terminaux qui sont gérés par les outils de gestion des terminaux et protégés par les outils de sécurité des terminaux. Pour l’accès aux applications moins sensibles, exiger les terminaux enregistrés (à l’aide d’Okta FastPass) qui présentent des indicateurs d’hygiène de base.

- Refuser ou exiger un niveau d'assurance plus élevé pour les demandes provenant de réseaux rarement utilisés. Avec Okta Network Zones, l’accès peut être contrôlé par emplacement, ASN (Autonomous System Number), IP et type d’IP (qui peut identifier les mandataires d’anonymisation connus).

- Les évaluations Okta Behavior and Risk peuvent être utilisées pour identifier les demandes d'accès aux applications qui s'écartent des modèles d'activité utilisateur établis précédemment. Les politiques peuvent être configurées pour effectuer une authentification renforcée ou refuser les demandes en utilisant ce contexte.

- Formez les utilisateurs à identifier les indicateurs d’e-mails suspects, de sites d’hameçonnage et de techniques d’ingénierie sociale courantes utilisées par les attaquants. Facilitez le signalement des problèmes potentiels par les utilisateurs en configurant les Notifications de l'utilisateur final et le Signalement d'activité suspecte.

- Documentez, vulgarisez et respectez un processus standardisé pour valider l'identité des utilisateurs distants qui contactent le personnel de support informatique, et vice versa. Adoptez une approche de « Zero privilèges permanents » pour l'accès administratif. Attribuez aux administrateurs des Rôles d'administrateur personnalisés avec le minimum d'autorisations requises pour les tâches quotidiennes, et exigez une double autorisation pour l'accès JIT (en flux tendu (JIT)) aux rôles plus à privilèges.

- Appliquez la liaison de session IP à toutes les applications administratives pour empêcher la relecture des sessions administratives volées.

- Activez les Actions Protégées pour forcer la réauthentification chaque fois qu'un utilisateur administratif tente d'effectuer des actions sensibles.

Observer et répondre à l'infrastructure de phishing :

- Examinez les logs d'application (logs Okta, proxies Web, systèmes d'e-mail, serveurs DNS, pare-feu) pour toute preuve de communication avec de tels domaines suspects.

- Surveillez régulièrement les domaines pour voir si le contenu change.

- Si le contenu hébergé sur le domaine viole le droit d'auteur ou les marques légales, envisagez de fournir des preuves et d'envoyer une demande de retrait au registraire de domaine et/ou au fournisseur d'hébergement web.

Annexe A : Indicateurs de compromission

Il s’agit d’une enquête en cours, et d’autres IOC peuvent être identifiés à mesure que la campagne évolue. Il est conseillé aux organisations de rester vigilantes et de mettre en œuvre les stratégies d’atténuation recommandées. Vous trouverez ci-dessous les IOC observés.

| Type | Indicateur | Comment | Vu sur |

|---|---|---|---|

| Adresse IP | 157.245.242[.]172 | Infrastructure de phishing | 11 juil. 2025 |

| Adresse IP | 157.245.227[.]25 | Infrastructure de phishing | 9 juillet 2025 |

| Adresse IP | 157.245.129[.]184 | Infrastructure de phishing | 9 juillet 2025 |

| Adresse IP | 64.190.113[.]119 | Infrastructure de phishing | 4 juil. 2025 |

| Adresse IP | 157.245.134[.]111 | Infrastructure de phishing | 4 juil. 2025 |

| Adresse IP | 167.99.236[.]196 | Infrastructure de phishing | 3 juil. 2025 |

| Adresse IP | 206.188.197[.]224 | Infrastructure de phishing | 02.07.2025 |

| Adresse IP | 50.189.65[.]60 | Infrastructure de phishing | 8 juil. 2025 |

| Fournisseur VPN | Mullvad VPN | Fournisseur VPN | 2025-07 |

| Whois | kond | État/Province du déclarant | 2025-07 |

| Whois | AW | Pays du déclarant2025-07 | 2025-07 |

Des indicateurs supplémentaires sont également disponibles dans un avis non expurgé que les clients Okta peuvent télécharger sur security.okta.com.

Une note sur le langage d'estimation

Les équipes d'Okta Threat Intelligence utilisent les termes suivants pour exprimer la probabilité, comme indiqué dans la Directive 203 de la Communauté du renseignement du Bureau du directeur du renseignement national des États-Unis - Normes analytiques.

| Probabilité de survenue | Presque aucune chance | Très peu probable | Peu probable | Environ une chance égale | Probable | Fort probablement | Presque certain(ement) |

|---|---|---|---|---|---|---|---|

| Probabilité | À distance | Très improbable | Improbable | À peu près une chance sur deux | Probable | Très Probable | Presque Certain |

| Pourcentage | 1-5 % | 5 - 20 % | 20-45 % | 45-55% | 55-80 % | 80-95% | 95-99 % |