Résumé

Okta Threat Intelligence a identifié plusieurs groupes d'activité de phishing à grand volume imitant les équipes de recrutement de diverses entreprises, utilisant plus de 400 domaines pour faciliter le vol d'identifiants.

Nous suivons cette activité sous la référence O-UNC-038.

Dans ce rapport, nous détaillons :

- Une campagne utilisant une technique de "Navigateur dans le Navigateur" (BitB) pour imiter une authentification sociale Facebook, en utilisant des bots Telegram pour l'exfiltration des identifiants.

- Une campagne ciblant spécifiquement les identifiants de compte d'entreprise Google Workspace, utilisant Socket.IO pour l'exfiltration des identifiants.

- Campagnes de phishing similaires axées sur le recrutement

L'objectif principal de toutes ces campagnes est la collecte d'identifiants.

Bien que les campagnes plus sophistiquées puissent exploiter les techniques de l'intercepteur (Adversary-in-the-Middle - AitM) qui capturent les cookies de session pour contourner l'authentification multifacteur (MFA), les campagnes décrites dans cet avis effectuent une simple collecte d'identifiants via des kits de phishing statiques.

Analyse des menaces

Plusieurs campagnes, ciblage similaire

Nous avons découvert et suivi plusieurs campagnes qui utilisent toutes des leurres de phishing similaires sur le thème du recrutement et abusent des mêmes services pour la diffusion ou le suivi des leurres.

Dans les pages de phishing associées aux groupes d'activité décrits ci-dessous, nous avons observé des liens de suivi associés à Salesforce ExactTarget :

cl.s12[.]exct[.]net/?qs=<UniqueIdentifierString>

Les acteurs de phishing abusent couramment des plateformes de marketing par e-mail pour envoyer des e-mails de phishing, soit en créant des comptes d'essai pour de fausses organisations, soit en prenant le contrôle des comptes des clients de la plateforme de marketing par e-mail. Les acteurs de phishing peuvent ensuite envoyer des e-mails à de grandes listes de diffusion à partir d'une infrastructure de messagerie de confiance.

Okta a fourni ces domaines et ces liens de suivi à Salesforce Threat Intelligence, qui a pu immédiatement suspendre les comptes Salesforce associés et enquêter sur les campagnes.

Nous détaillons ci-dessous les différents appâts et fonctionnalités de deux des campagnes.

Analyse des menaces - Campagne 1

Campagne d'identifiants Facebook de type Browser in the Browser (BitB) (« Campagne 1 »)

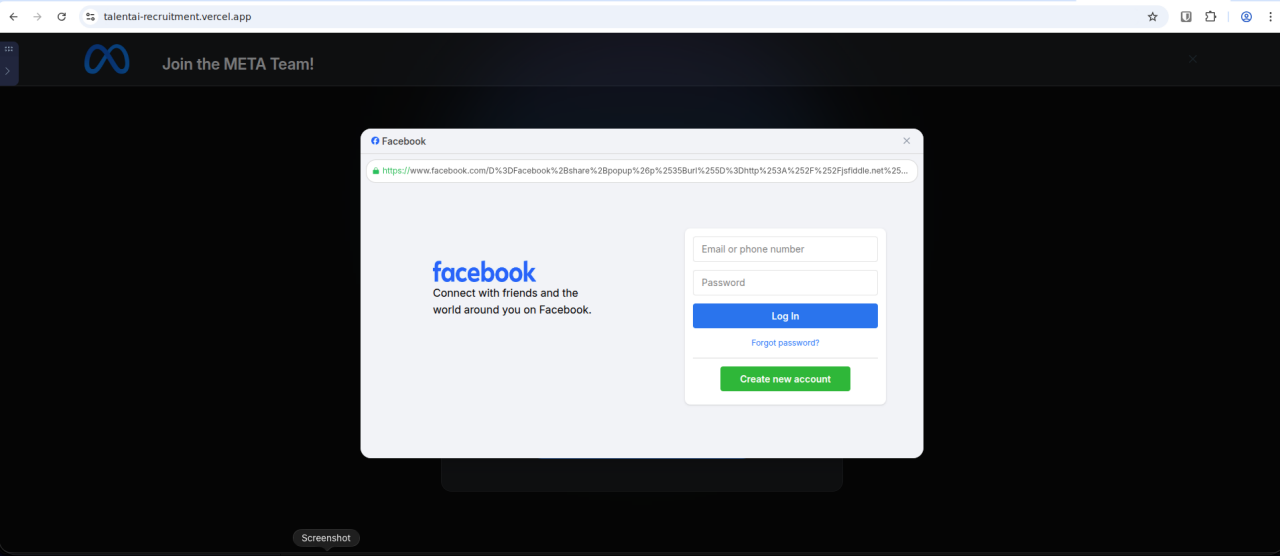

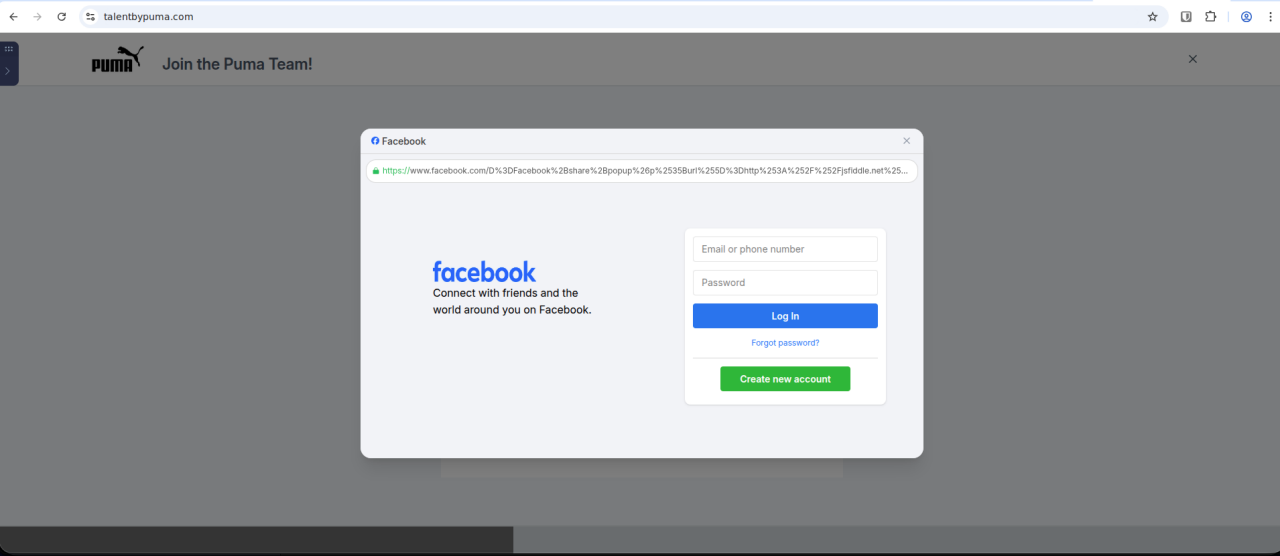

Ce premier cluster que nous allons analyser utilise une technique de navigateur dans le navigateur (Browser in the Browser - BitB) pour acquérir les identifiants Facebook de la victime en affichant une fausse boîte de dialogue de connexion.

Une attaque BitB est une technique de phishing avancée où une page Web malveillante utilise HTML, CSS et JavaScript pour créer une fausse fenêtre de navigateur à l'intérieur de la véritable fenêtre de navigateur. Cette fausse fenêtre est conçue pour imiter une fenêtre contextuelle légitime, telle que l'invite « connexion avec Facebook », avec une fausse barre d'adresse et un cadenas de sécurité. Tous les identifiants saisis dans cette fausse fenêtre sont capturés par l'attaquant.

Nous avons suivi 143 domaines associés à cette campagne spécifique utilisant la technique Facebook/BitB. Nous avons également observé une certaine diversité dans l’hébergement, ce qui suggère potentiellement différents acteurs ou sous-campagnes utilisant la même technique.

Cette campagne utilise le plus souvent le service cloud front-end Vercel, ou enregistre des noms de domaine chez registrar.eu et héberge les sites avec Amazon Web Services. Cette campagne utilise également un bot Telegram pour l'exfiltration des identifiants et la distribution des mises à jour aux sites.

Figure 1. Exemple de technique BitB avec une fausse fenêtre de connexion Facebook

Figure 1. Exemple de technique BitB avec une fausse fenêtre de connexion Facebook

![Capture d'écran montrant que facebook[.]com La fenêtre est un élément HTML <div> au sein de la page web.](/content/okta-www/fr/fr-fr/blog/threat-intelligence/jobseekers-exploited-in-fake-recruiter-phishing-campaigns/_jcr_content/root/container_wrapper/container_main/container_right/container/image_36874971.coreimg.png/1769765751757/2-bitb.png) Figure 2. Capture d'écran montrant que facebook[.]com. La fenêtre est un élément HTML <div> au sein de la page web.

Figure 2. Capture d'écran montrant que facebook[.]com. La fenêtre est un élément HTML <div> au sein de la page web.

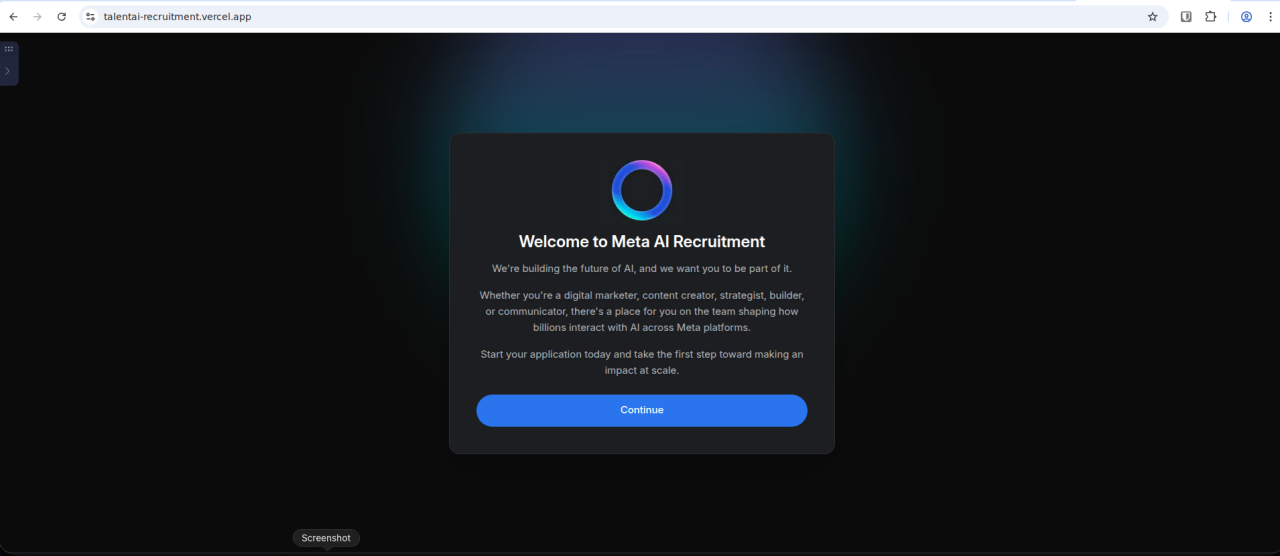

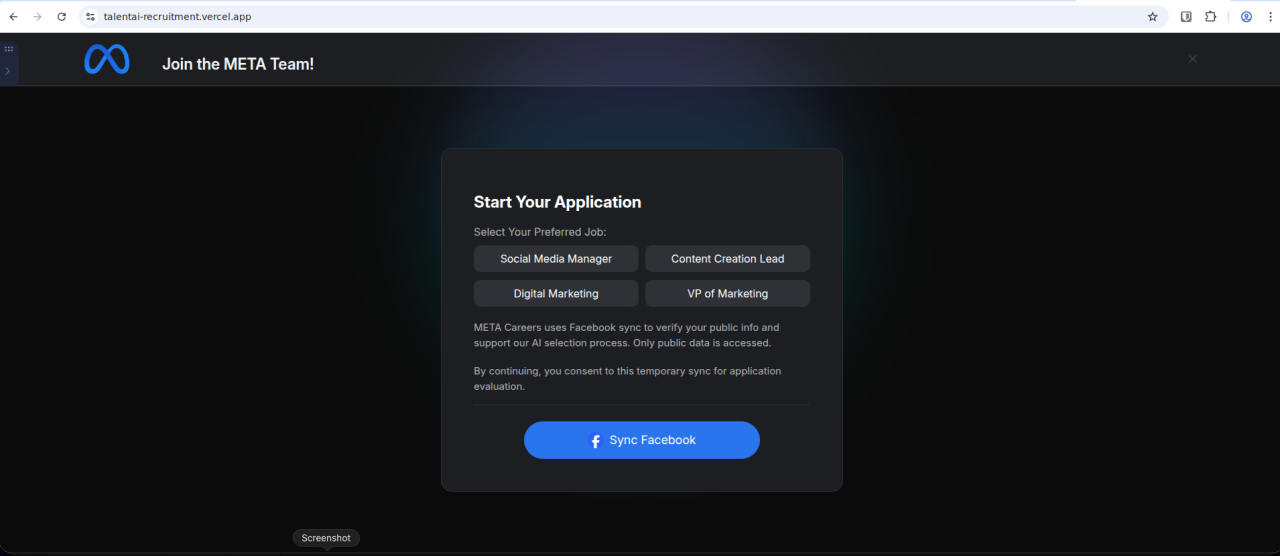

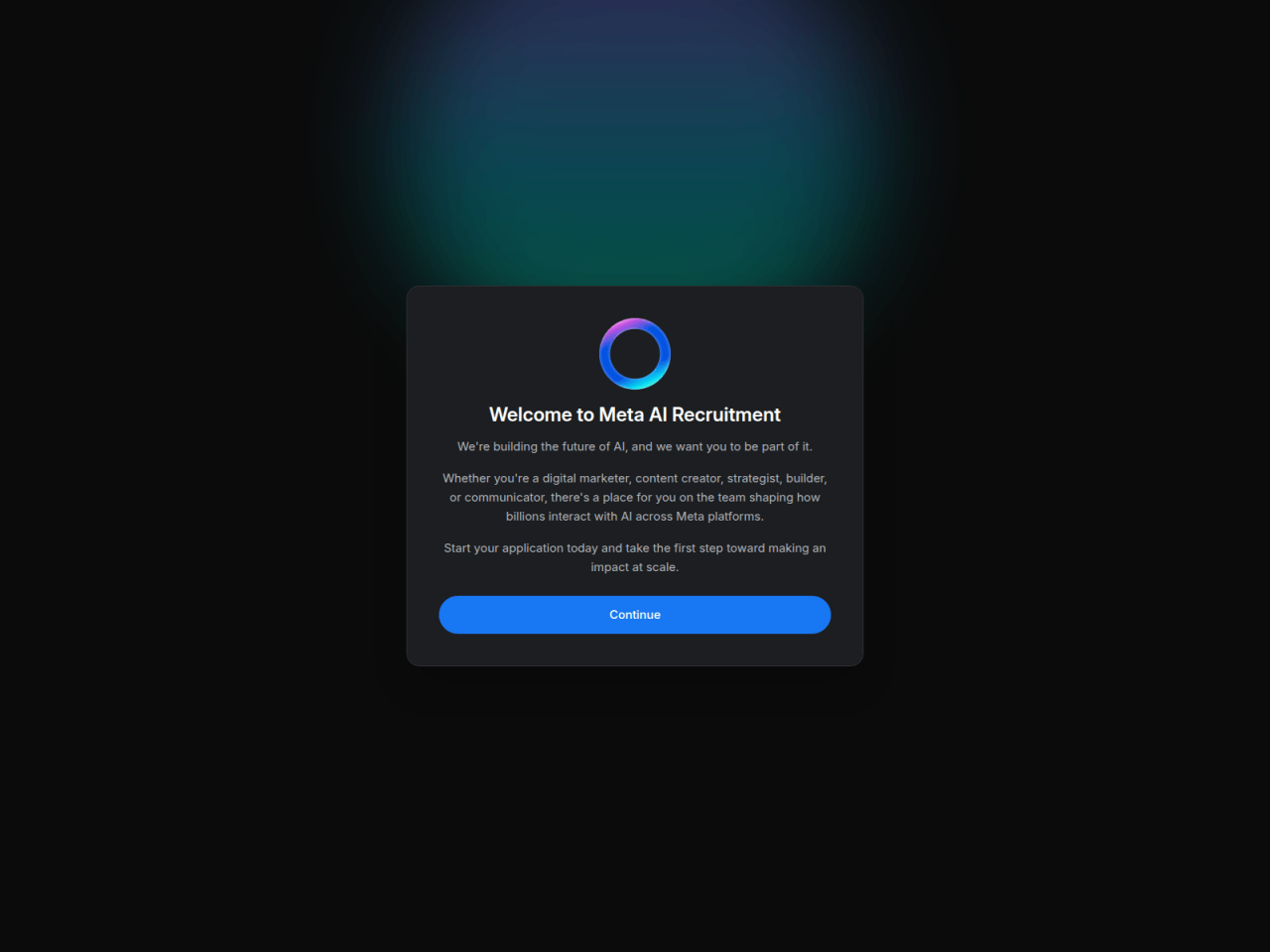

Exemple : Fausse campagne de recrutement Meta

L'exemple de phishing d'identifiants imite le recrutement de Meta sur trois pages distinctes : une page initiale, un portail de page de candidature et une fausse page de connexion Facebook.

Figure 3. Page de la première étape usurpant le recrutement de Meta IA

Figure 3. Page de la première étape usurpant le recrutement de Meta IA

Figure 4. Page de "candidature" de deuxième étape se faisant passer pour Meta

Figure 4. Page de "candidature" de deuxième étape se faisant passer pour Meta

Figure 5. Fausse fenêtre de connexion Facebook de la troisième étape

Figure 5. Fausse fenêtre de connexion Facebook de la troisième étape

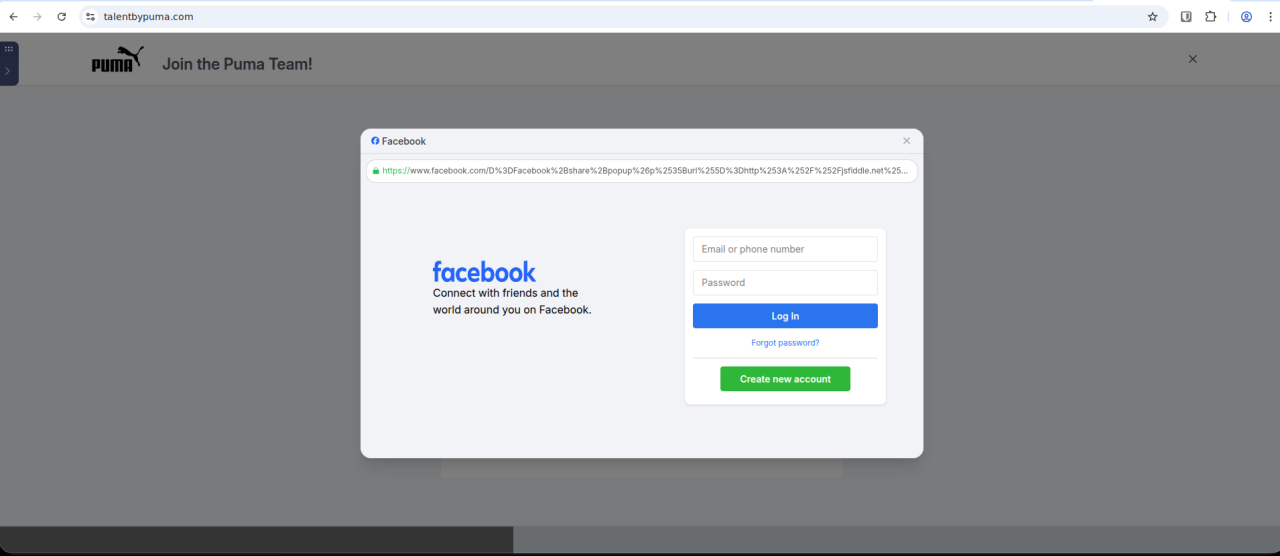

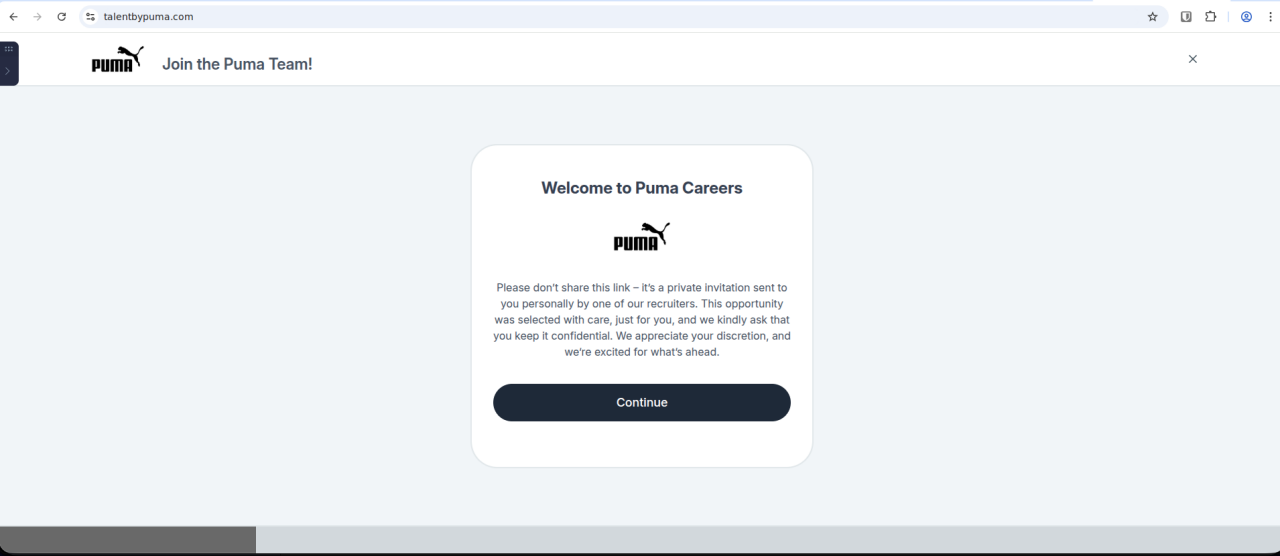

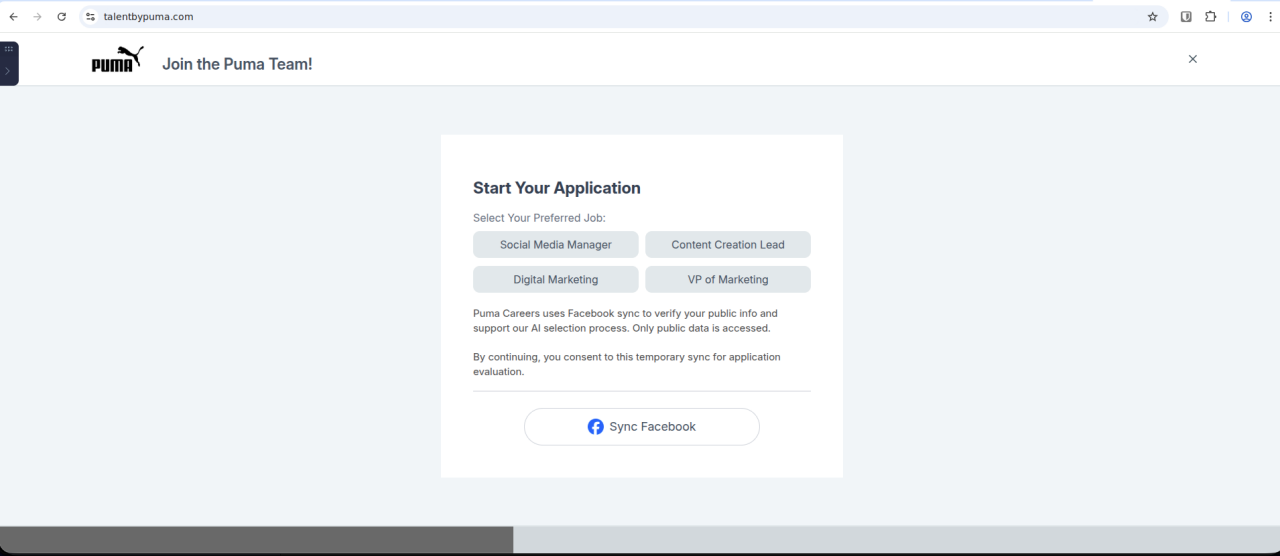

Exemple : Faux recrutement de Puma

La séquence des trois images ci-dessous est un autre exemple, cette fois en se faisant passer pour le recrutement de Puma :

Figure 6. Page de destination de première étape se faisant passer pour Puma

Figure 6. Page de destination de première étape se faisant passer pour Puma

Figure 7. Page d'« application » de deuxième étape se faisant passer pour Puma

Figure 7. Page d'« application » de deuxième étape se faisant passer pour Puma

Figure 8. Fausse fenêtre de connexion Facebook de troisième étape

Figure 8. Fausse fenêtre de connexion Facebook de troisième étape

Leurres de phishing observés – Campagne 1

La campagne BitB utilise des logiciels et services d'entreprise convaincants pour inciter les utilisateurs à saisir leurs identifiants. Une fois que les identifiants de l'utilisateur sont saisis sur le site contrôlé par l'attaquant, la page de soumission simule un processus de blocage.

Figure 9. Exemple de page d'accueil de recrutement d'entreprise se faisant passer pour Meta

Figure 9. Exemple de page d'accueil de recrutement d'entreprise se faisant passer pour Meta

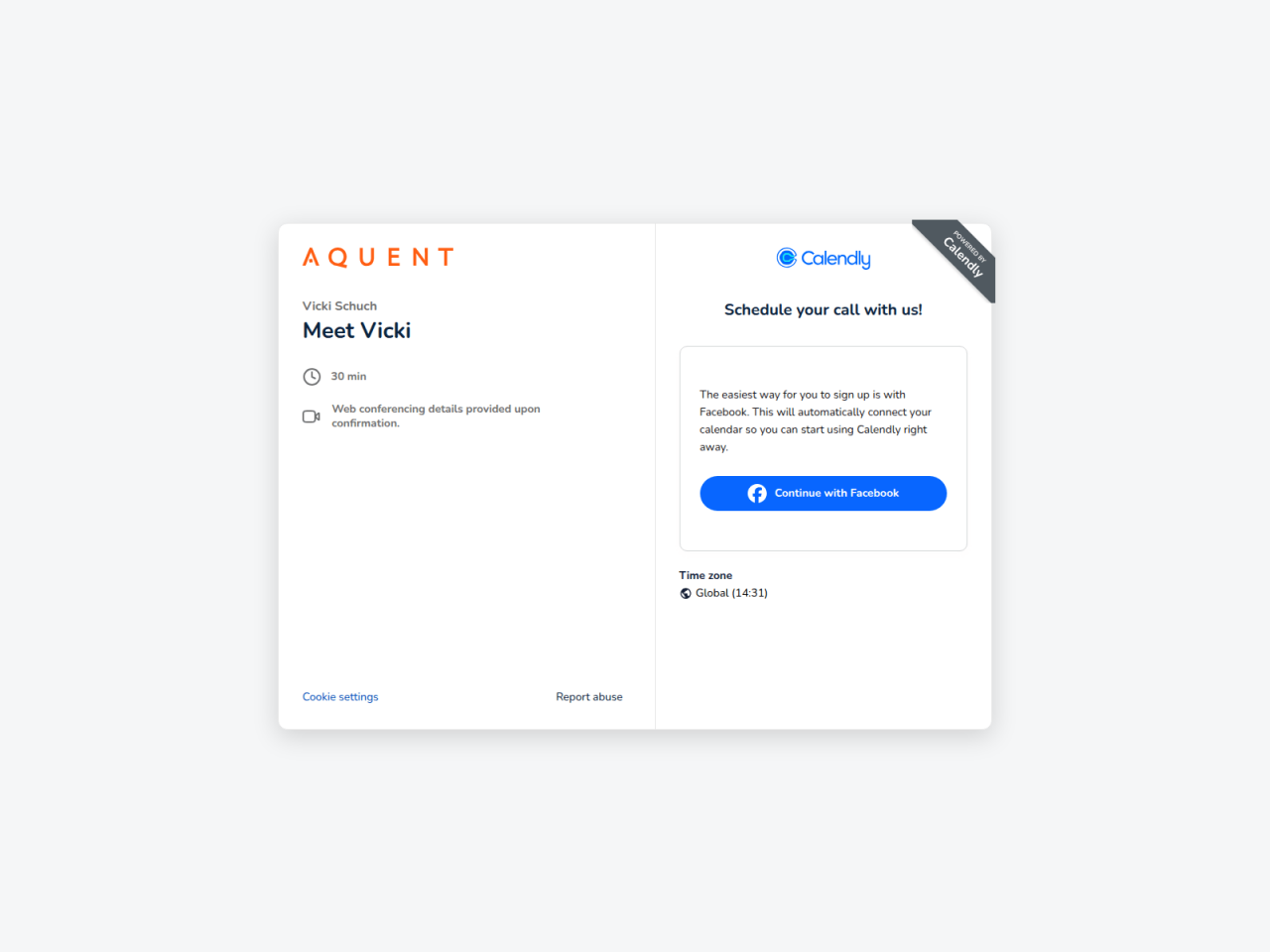

Figure 10. Exemple d'une page de planification imitant le service Calendly d'Aquent

Figure 10. Exemple d'une page de planification imitant le service Calendly d'Aquent

Analyse des menaces - Campagne 2

Ce cluster n’utilise pas la technique BitB, comme on l’a vu dans la campagne 1, mais plutôt une page de destination statique qui imite un écran de connexion complet à un compte Google.

Les pages de phishing utilisées dans cette campagne rejettent les formats d'adresse e-mail personnelle afin de capturer les identifiants d'entreprise.

Nous avons observé au moins 84 domaines connexes pour cette campagne, qui abuse de Cloudflare pour masquer l'adresse IP d'origine réelle et Socket.IO pour l'exfiltration des identifiants volés.

Exemple : fausse offre de recrutement de Sony Playstation

Toutes les données soumises dans le « formulaire » ci-dessous sont ignorées, car cette campagne vise uniquement à capturer les identifiants Google.

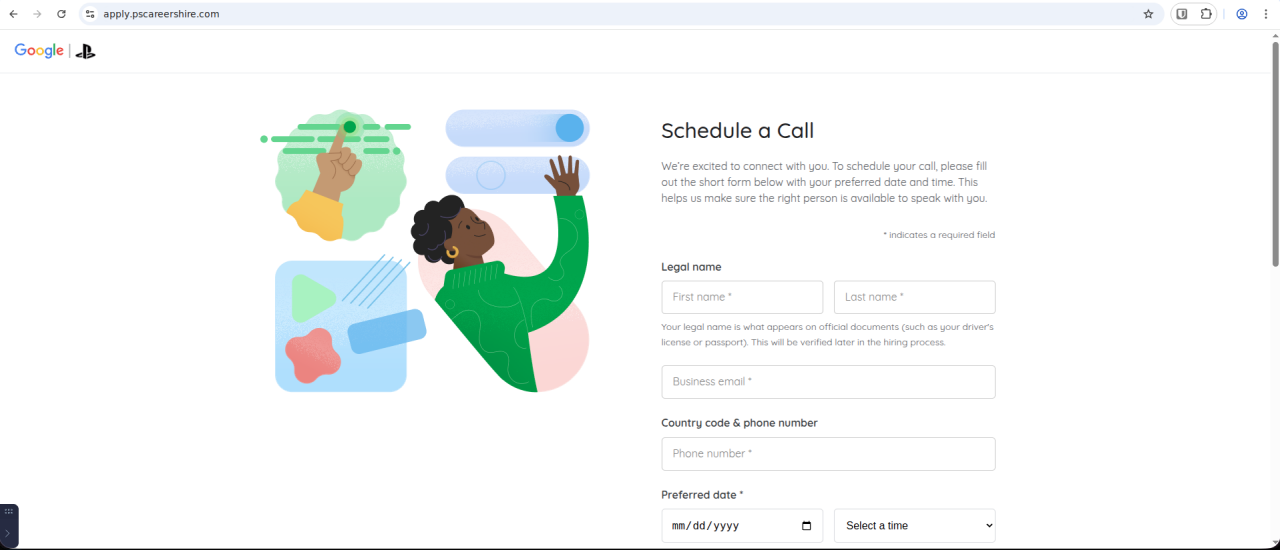

Figure 11 : Page de phishing de première étape imitant Sony Playstation

Figure 11 : Page de phishing de première étape imitant Sony Playstation

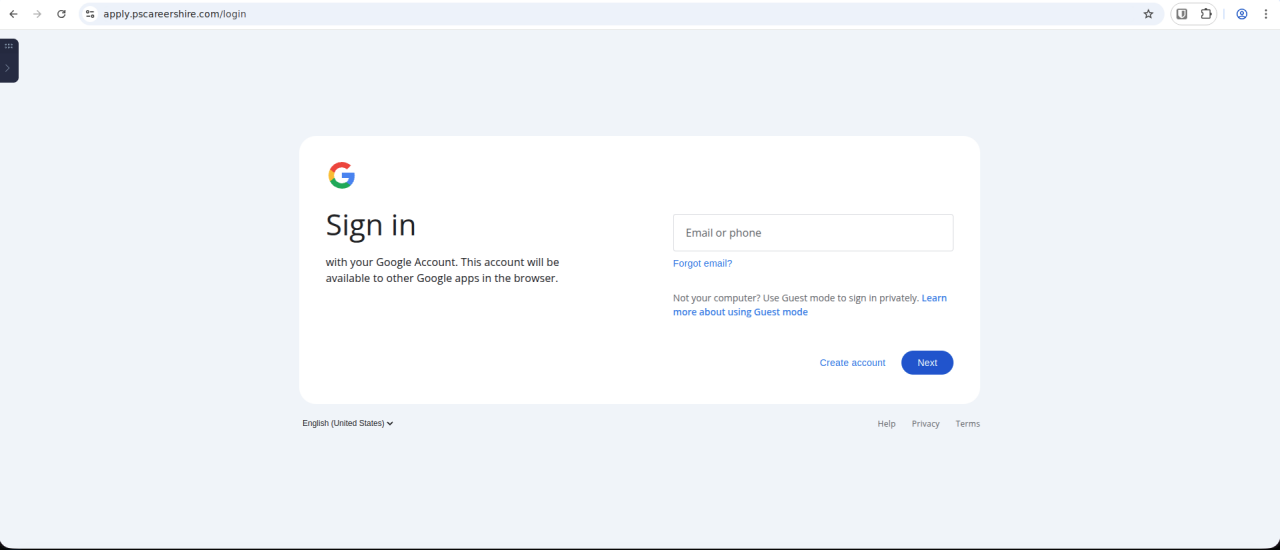

Figure 12. Invite de connexion Google de deuxième étape

Figure 12. Invite de connexion Google de deuxième étape

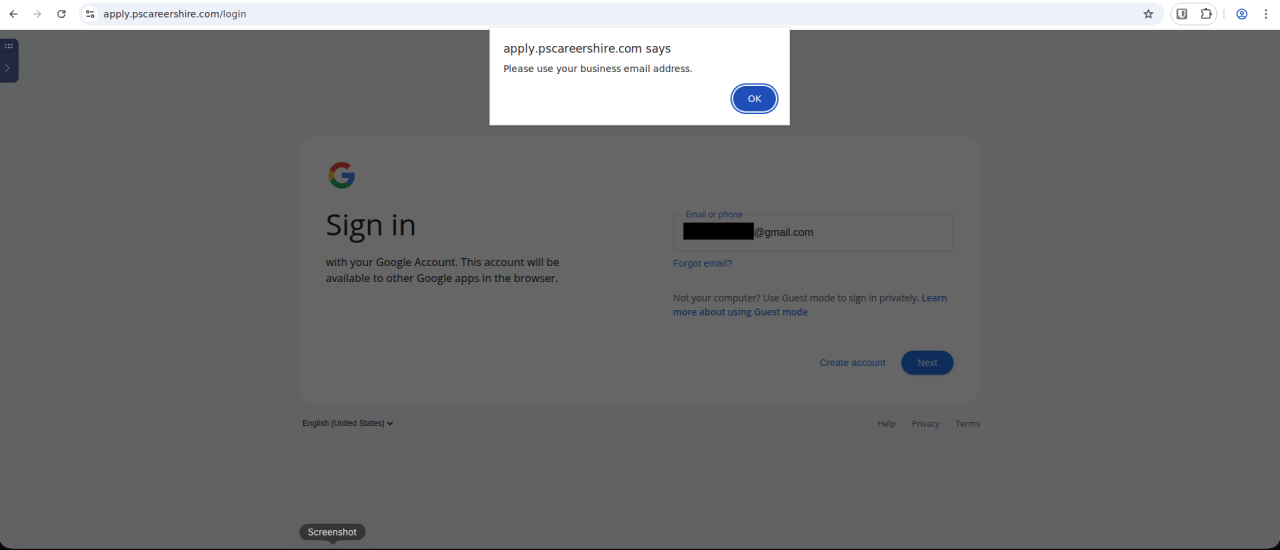

Figure 13. La page de phishing rejette les domaines d'e-mail non professionnels.

Figure 13. La page de phishing rejette les domaines d'e-mail non professionnels.

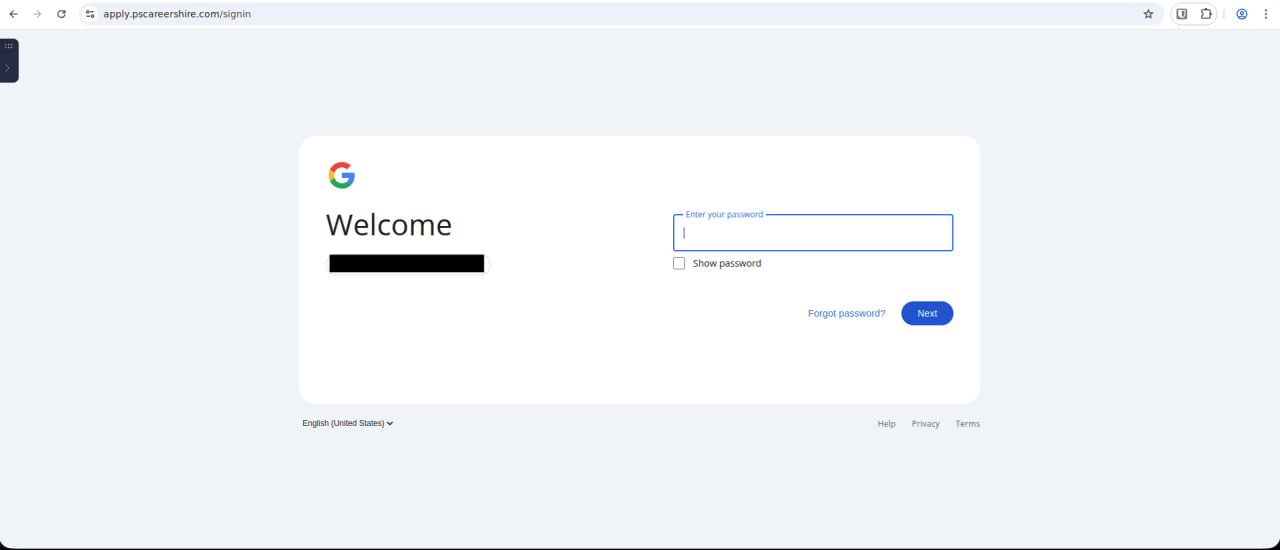

Figure 14. Invite de connexion Google factice de troisième étape, demandant un mot de passe utilisateur

Figure 14. Invite de connexion Google factice de troisième étape, demandant un mot de passe utilisateur

Une fois les identifiants saisies, le workflow peut se terminer soit par un processus bloquant similaire au Cluster 1, soit par une sorte de boîte de dialogue d'erreur.

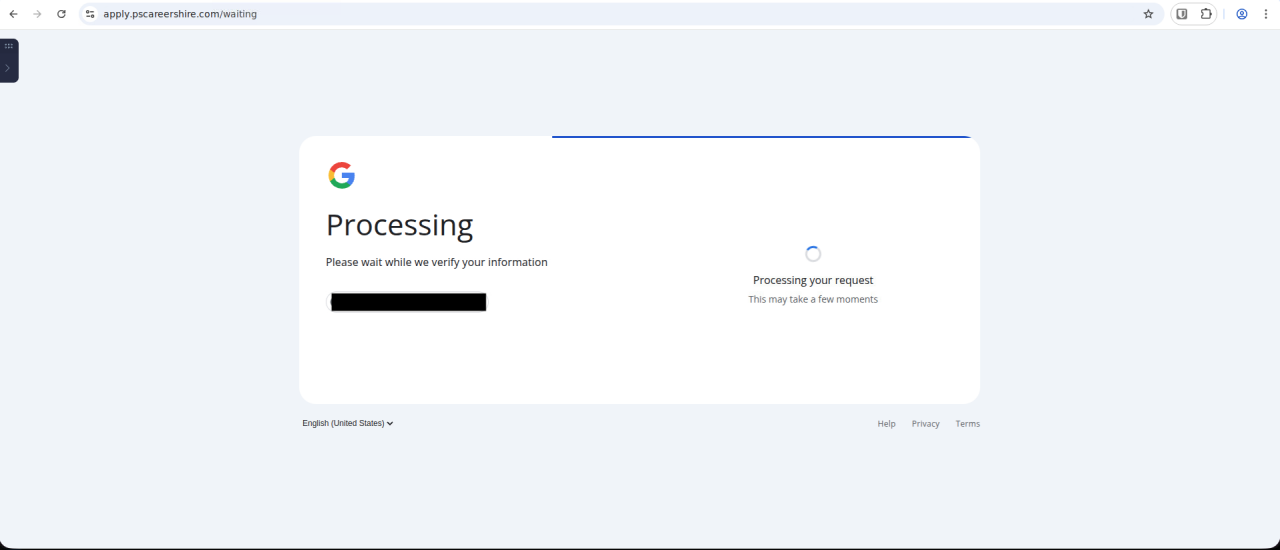

Figure 15. Cette fausse connexion Google de quatrième étape simule une page bloquée

Figure 15. Cette fausse connexion Google de quatrième étape simule une page bloquée

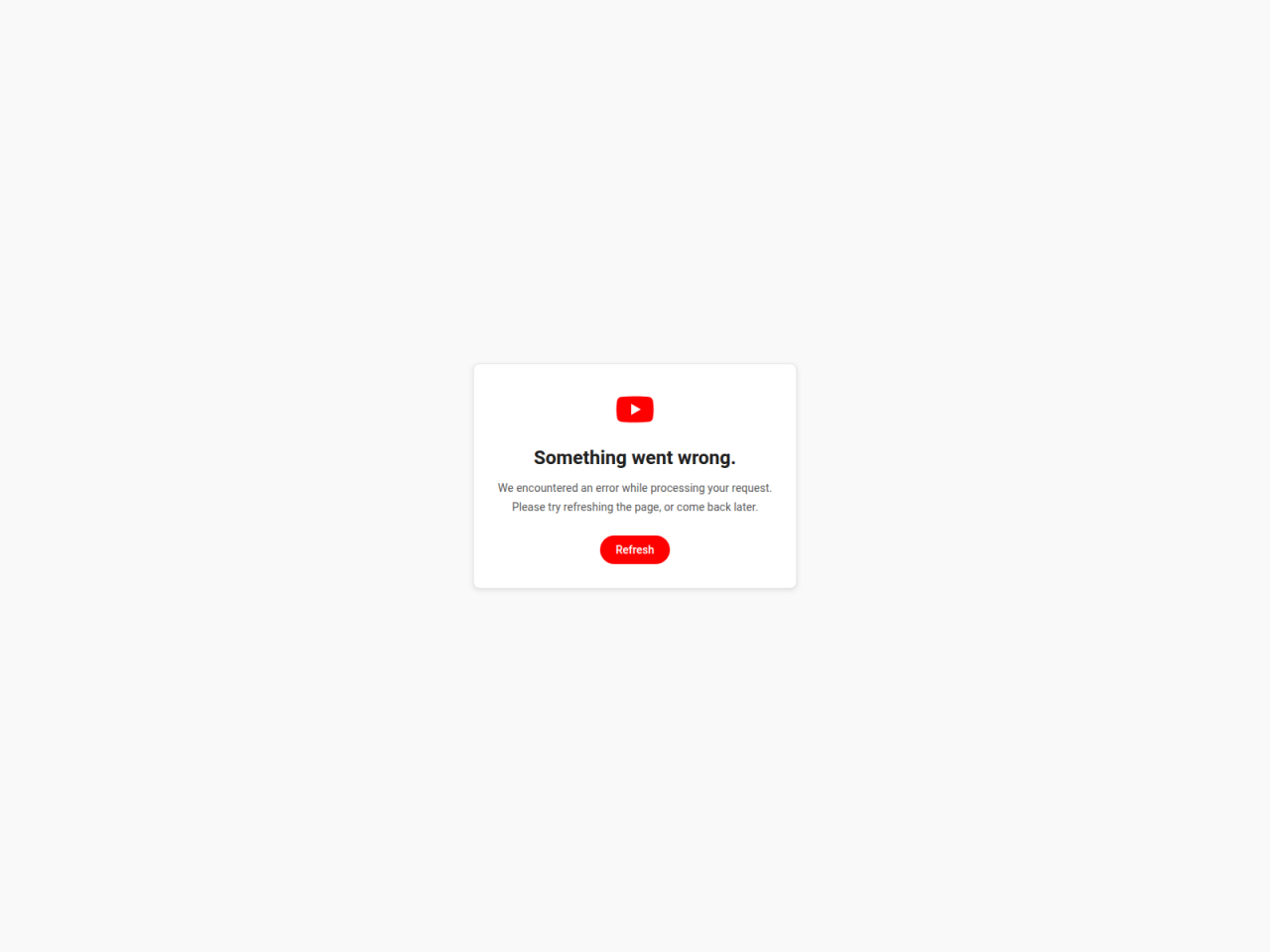

Figure 16. Cette quatrième étape alternative simule un message d'erreur sur YouTube.

Figure 16. Cette quatrième étape alternative simule un message d'erreur sur YouTube.

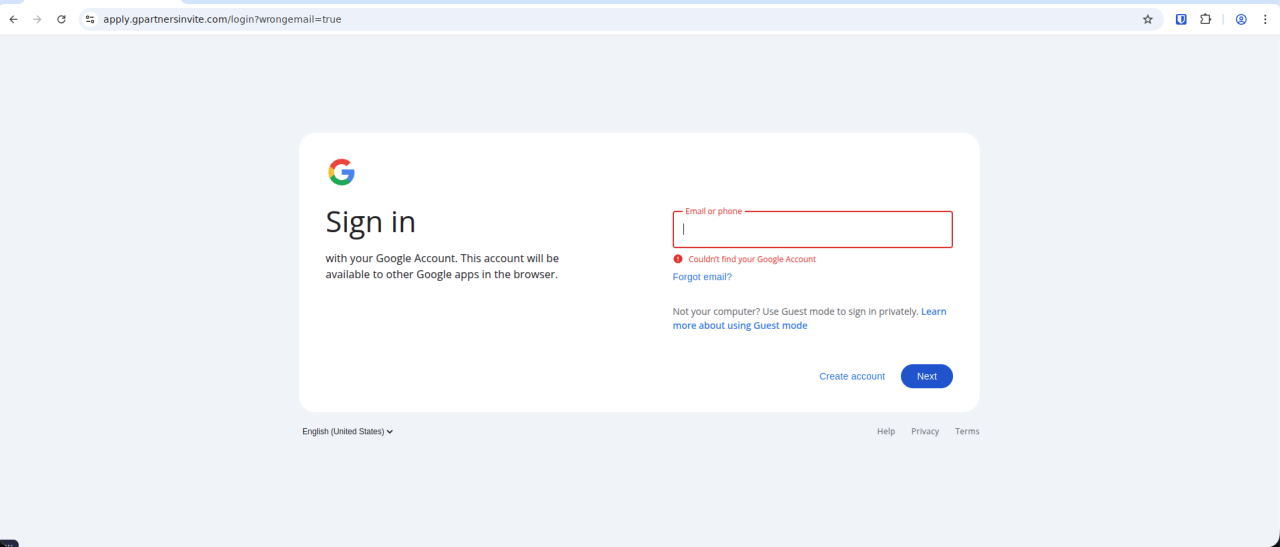

Figure 17. Cette quatrième étape alternative simule un problème d'inscription de compte

Figure 17. Cette quatrième étape alternative simule un problème d'inscription de compte

Autres groupes de phishing liés au recrutement

Notre enquête sur les deux groupes de phishing distincts précédents a révélé plusieurs autres campagnes similaires sur le thème du recrutement, comprenant près de 200 domaines de phishing supplémentaires.

Ceux-ci peuvent être regroupés en combinaisons d'infrastructures et/ou en techniques de dénomination, ce qui peut suggérer que plusieurs acteurs indépendants peuvent être à l'origine de ces campagnes aux thèmes similaires.

Ces campagnes et infrastructures imitent plusieurs entreprises et services de recrutement bien connus, notamment :

Adecco

Adidas

Aquent

Calendly

Calvin Klein

Cisco

CocaCola

Genpact

Givenchy

Google

Hays

Ikea

Inditex

Meta

Playstation (Sony)

Puma

Randstad

Robert Half

Robert Walters

Salesforce

Starbucks

youtube

Zara

Beaucoup de ces domaines de campagne n'utilisent pas d'hôte par défaut / « www », mais plutôt des noms d'hôtes spécifiques tels que :

apply.

recruter.

careers.

calendly.

case.

hr.

jobs.

rejoignez.

kvn.

recruter.

recruite.

programme.

staff.

start.

threads.

xds.

Cela peut à la fois renforcer une URL d'apparence valide pour la victime et masquer les pages de phishing au niveau du domaine pour les robots d'indexation ou les chercheurs qui ne consultent que la racine du domaine.

Réponse aux menaces

Ce que nous faisons

Nous participons activement aux activités suivantes pour atténuer cette menace :

Surveillance continue des nouveaux domaines d'hameçonnage enregistrés et de l'infrastructure associée à cette campagne.

Fournir des conseils et de l’aide aux organisations afin d’améliorer la sécurité de leurs environnements Okta et d’enquêter sur toute activité suspecte liée à des comptes potentiellement compromis.

Contrôles de protection

Recommandations

- Activez l'authentification multifacteur (MFA) résistante au phishing (FastPass/WebAuthn/passkeys) ; désactivez les SMS/voix pour ces utilisateurs.

- Bloquez et surveillez les nouveaux domaines enregistrés qui imitent votre service. Si le contenu hébergé sur le domaine viole le droit d'auteur ou les marques légales, envisagez de fournir des preuves et de soumettre une demande de retrait auprès du registraire de domaine et/ou du fournisseur d'hébergement Web.

- Appliquez DMARC/DKIM/SPF et alertez en cas de courrier d'embauche/de recrutement d'usurpation d'identité.

- Apprenez aux utilisateurs à se connecter uniquement aux domaines connus (saisie ou signet).

- Apprenez aux utilisateurs à repérer l'usurpation d'identité BitB :

- Si un utilisateur tente de déplacer une fenêtre de connexion en dehors d'une fenêtre de site hôte parent, il devrait pouvoir la déplacer n'importe où sur l'écran de l'utilisateur. Une fausse boîte de dialogue de connexion est un élément fixe dans la page hôte parent - elle ne pourra se déplacer que dans les limites de la fenêtre de la page hôte.

- Si un utilisateur réduit la fenêtre de la page hôte, une vraie boîte de dialogue de connexion resterait affichée indépendamment de la fenêtre de la page hôte. Un faux élément de connexion se réduira en synchronisation avec la fenêtre de la page hôte.

- Conseiller aux candidats de consulter les portails de carrière officiels et de rejeter les sollicitations ou les liens de communication via d'autres plateformes.

- Recherchez les IoC (par exemple, Appels d'API de bot Telegram, t.me/, bot*getUpdates, sendMessage ; modèles CSS/JS BitB).

Playbook de réponse

- Signalez et demandez le retrait du site malveillant

- Réinitialisez les identifiants (mots de passe, tokens de session) des utilisateurs concernés et

- notifier, si nécessaire.

- Vérifiez les logs d'authentification unique des utilisateurs concernés.

- Évaluez s'il faut inclure des conseils sur les attaques de type « navigateur-in-the-navigateur »

- dans votre programme de sensibilisation à la sécurité.

Indicateurs de compromission

Les contacts de sécurité des clients Okta peuvent se connecter et télécharger les indicateurs de compromission à partir de security.okta.com au lien suivant :

https://security.okta.com/product/okta/jobseekers-exploited-in-fake-recruiter-phishing-campaigns

Une note sur la langue d'estimation

L'équipe Okta Threat Intelligence utilise les termes suivants pour exprimer la vraisemblance ou la probabilité, comme indiqué dans la directive 203 de la communauté du renseignement du bureau du directeur du renseignement national des États-Unis - Normes analytiques.

| Probabilité de survenue | Presque aucune chance | Très peu probable | Peu probable | Environ une chance égale | Probable | Fort probablement | Presque certain(ement) |

|---|---|---|---|---|---|---|---|

| Probabilité | À distance | Hautement improbable | Improbable | À peu près cotes égales | Probable | Hautement Probable | Presque certain |

| Pourcentage | 1-5 % | 5 - 20 % | 20-45 % | 45 - 55 % | 55-80 % | 80-95% | 95-99 % |