Okta Threat Intelligence a mené une analyse à grande échelle révélant que le programme de travailleurs informatiques de la République populaire démocratique de Corée (RPDC) menace presque tous les secteurs qui embauchent des talents à distance.

Alors que le reporting public s'est principalement concentré sur les ressortissants de la RPDC ciblant des postes de développement de logiciels dans de grandes entreprises de technologies américaines, notre analyse montre que cette menace ne se limite pas au secteur des technologies, ni aux États-Unis. Les informaticiens nord-coréens (ITW) représentent désormais une menace réelle pour un large éventail d'industries. Les industries touchées comprennent la finance, la santé, l'administration publique et les services professionnels dans un nombre croissant de pays. Ce stratagème généralisé vise à obtenir un emploi illicite et, dans certains cas, à voler des données sensibles.

Quelle est l'étendue de cette menace" Notre analyse de milliers d'exemples tirés de notre échantillon d'activité ITW de la RPDC a révélé que les organisations d'information et de technologie ne représentent que la moitié des entités ciblées. Nous avons également constaté que plus d'un quart (27 %) des entités ciblées sont basées dans des pays autres que les États-Unis.

Okta Threat Intelligence a observé des exemples d’acteurs liés à la RPDC qui ont passé plusieurs entretiens pour les mêmes postes. Bien que nous ne soyons pas au courant des processus d’embauche et d’onboarding de chaque organisation, des preuves d’activités post-onboarding ont été observées dans plusieurs organisations à travers différents secteurs, soutenant la théorie selon laquelle une approche large et « dispersée » des candidatures et des entretiens a été suffisamment fructueuse pour que le régime de la RPDC continue et l’étende.

Il est essentiel que les organisations de tous les secteurs d'activité et de tous les pays soient informées que des acteurs liés à la RPDC ont postulé ou sont susceptibles de postuler à des postes techniques à distance annoncés et de mettre en œuvre les mesures supplémentaires essentielles pour rendre leur organisation plus difficile à cibler.

Au cœur de l'enquête : plus de 130 identités et des milliers d'entreprises ciblées

En utilisant une combinaison de sources de données internes et externes, Okta Threat Intelligence a suivi plus de 130 identités opérées par des facilitateurs et des travailleurs participant au programme ITW de la RPDC. Nous avons associé ces acteurs à plus de 6 500 entretiens d'embauche dans plus de 5 000 entreprises distinctes jusqu'à la mi-2025.

Afin d'éviter d'alerter les acteurs malveillants sur la façon dont nous avons obtenu de la visibilité sur leurs activités, Okta Threat Intelligence retient délibérément certains détails sur notre méthodologie de recherche. Notre confiance dans les données a été validée par des briefings continus avec des pairs de l'industrie, des organismes d'application de la loi et des organisations ciblées.

Il est important de noter qu'il existe des similitudes superficielles entre les travailleurs informatiques de la RPDC et les travailleurs « sur-employés » non originaires de la RPDC, telles que les modèles de travail à distance, les motivations financières, les techniques de tromperie et les origines géographiques. Okta évalue toute identité donnée comme étant alignée sur la RPDC en se basant sur une combinaison d'indicateurs techniques, de modèles de comportement et de reporting d'employeurs de première main. De plus, nous prévoyons que les 130 identités suivies par Okta Threat Intelligence ne représentent qu'un petit échantillon de l'activité totale des travailleurs informatiques de la RPDC.

Un problème qui s'étend

Depuis au moins cinq ans, la RPDC, lourdement sanctionnée, a mobilisé des milliers de personnes dans les pays voisins, les chargeant d'obtenir un emploi illicite dans les pays développés. Les travailleurs informatiques de la RPDC s'appuient sur la fraude d'identité et la collaboration de facilitateurs dans les pays ciblés pour les aider à obtenir et à conserver un emploi.

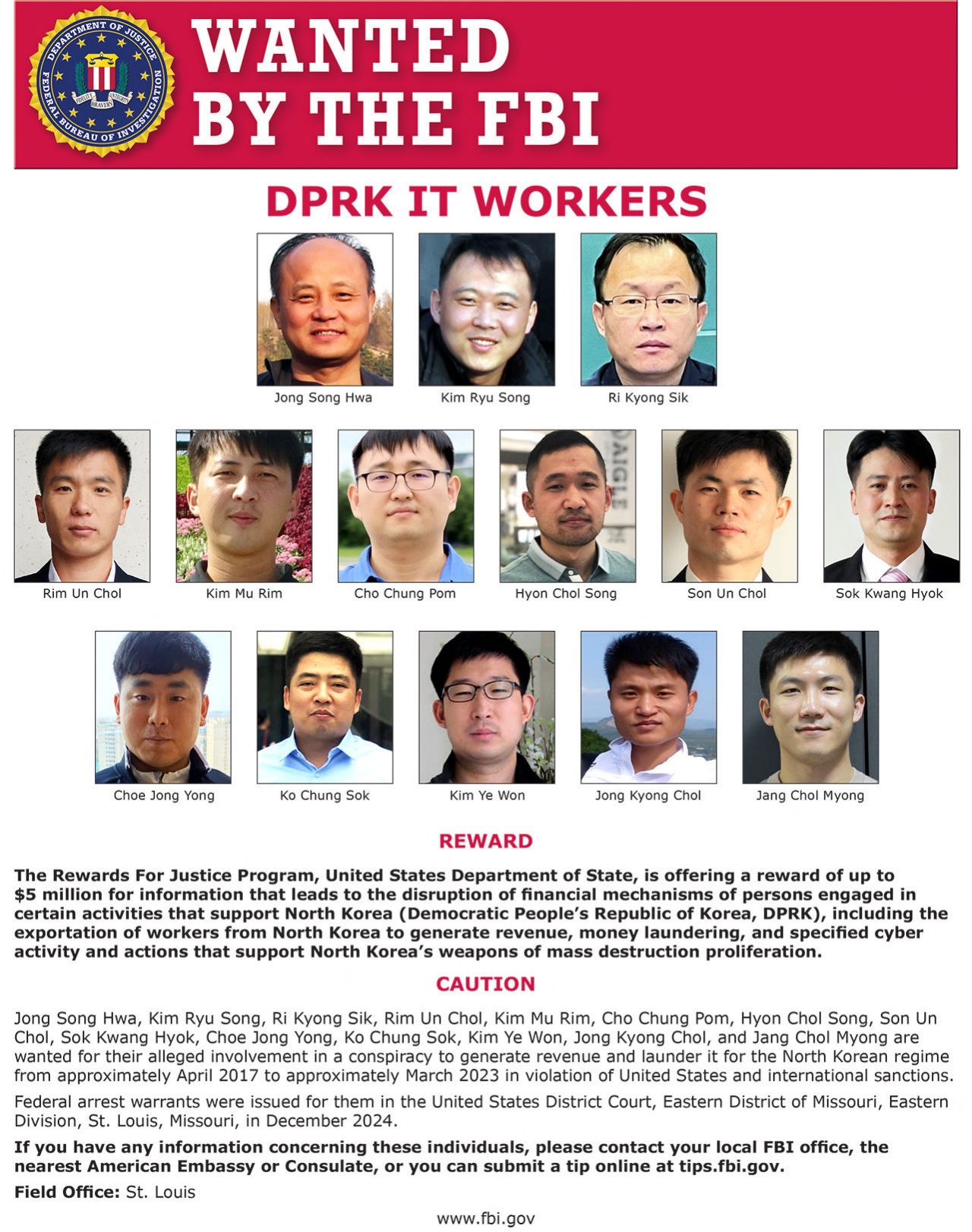

Avis de recherche du FBI DPRK ITW

Avis de recherche du FBI DPRK ITW

Les dernières recherches d'Okta révèlent à la fois l'étendue des secteurs ciblés et la durée soutenue de cette opération, indiquant un effort de grande envergure et en évolution pour infiltrer les entreprises de tous types dans les pays développés. Un nombre relativement restreint de personnes ont été capables d'identifier des offres d'emploi, de générer et de soumettre des candidatures personnalisées (y compris des CV, des lettres de motivation et des pièces justificatives), de réussir la sélection initiale des recruteurs ou des RH et d'obtenir des entretiens à distance à grande échelle.

Bien que l'objectif principal du programme ITW reste le gain financier par le paiement des salaires, de nombreux rapports font surface concernant des vols de données et des tentatives d'extorsion contre des organisations qui ont, sans le savoir, employé puis cherché à licencier ces travailleurs.

Des incidents occasionnels d'exfiltration de données et d'extorsion, y compris une activité liée au ransomware, mettent en évidence la nature à double usage de cette campagne. L'accès accordé par le placement de personnel lié à la RPDC au sein d'organisations occidentales offre une capacité significative de renseignement et de perturbation si le régime de la RPDC décidait de l'utiliser. Le potentiel d'accès plus large et de collecte technique mis en place grâce à cette opération de longue durée devrait inquiéter les gouvernements et les organisations de la plupart des secteurs de l'économie.

Les unités ITW de la RPDC semblent tirer des leçons des erreurs passées et ciblent un plus grand nombre d'industries dans un plus grand nombre de pays. Les entités ciblées dans ces pays sont désormais confrontées à une menace mature et expérimentée qui a connu le succès nécessaire pour se voir accorder un niveau de « liberté créative » sur les secteurs verticaux ciblés et les outils, les techniques et les procédures qu'elles utilisent pour obtenir un emploi.

Il est possible qu’une sensibilisation accrue à cette menace — ainsi que les efforts de collaboration des secteurs public et privé pour identifier et perturber leurs opérations — puisse être un facteur supplémentaire qui les incite à cibler de plus en plus les rôles en dehors des États-Unis et des secteurs des TI.

La RPDC élargit ses cibles, des grandes entreprises technologiques aux hôpitaux, aux banques et au-delà

Nos recherches démontrent une progression claire dans les industries et les rôles ciblés par le système ITW.

Alors que les travailleurs informatiques de la RPDC recherchent massivement des postes d'ingénierie logicielle à distance, on observe de plus en plus de ressortissants de la RPDC postulant à des postes de finance à distance (sous-traitants de paiements, etc.) et à des rôles d'ingénierie. Cela suggère que les rôles à distance de toute description sont dans le champ d'application du stratagème. Tant que l'application, le processus d'entretien et le travail lui-même peuvent être effectués à distance, la RPDC tentera d'utiliser cette opportunité pour collecter des paiements financiers.

Notre analyse confirme que les demandes d’emploi s’étendent à presque tous les principaux secteurs verticaux. Au cours des quatre dernières années, nous pouvons observer une augmentation constante du nombre de secteurs où ITW a réussi à postuler et à participer à des entretiens d’embauche. Comme prévu, les grandes entreprises de technologies, en particulier celles qui développent des logiciels, restent les cibles les plus importantes. Cependant, d’autres secteurs verticaux, notamment la finance, la santé, l’administration publique et Okta Professional Services, apparaissent systématiquement dans notre ensemble de données, ce qui témoigne d’une campagne continue et de grande envergure.

Il existe un certain nombre d'explications plausibles à la répartition des entretiens entre les secteurs verticaux de l'industrie :

La répartition est fonction des secteurs d'activité qui publient le plus d'offres d'emploi à distance dans le domaine de l'ingénierie logicielle. Même parmi les secteurs qui annoncent le plus de postes d'ingénieurs en logiciel, certaines catégories de travailleurs du secteur de la technologie — comme les technologies de chaîne de blocs ou l'intelligence artificielle — montrent une augmentation du nombre d'entrevues qui semble proportionnelle à la demande accrue de développeurs et d'ingénieurs.

La distribution reflète un ciblage délibéré des industries d'intérêt pour le régime de la RPDC à des fins autres que la génération de revenus, ainsi que les spécialisations ou l'expérience de certaines personnes.

Nous ne pouvons pas exclure la possibilité que ces individus se soucient peu de la nature réelle ou des activités des entreprises ciblées, au-delà de la nature à distance du rôle.

Les postes les plus ciblés restent ceux du développement de logiciels à distance (par exemple, React, full stack, Java), avec quelques exceptions occasionnelles dans les domaines de la comptabilité, du traitement des paiements et du support technique. Notre analyse chronologique révèle également des creux distincts dans l'activité des entretiens coïncidant avec les périodes de vacances américaines et occidentales, ce qui reflète probablement un ralentissement saisonnier des embauches plutôt qu'un changement dans l'intention de l'adversaire.

Un regard plus approfondi sur les secteurs verticaux ciblés par la RPDC

Okta Threat Intelligence a sélectionné un sous-ensemble de secteurs verticaux pour une analyse approfondie, afin d’illustrer pourquoi ils sont ciblés et l’impact potentiel d’une infiltration réussie. Bien que les exemples soient tirés d'industries spécifiques, les implications s'appliquent largement et servent d'appel à l'action pour toutes les organisations.

Développement de logiciels et conseil informatique

Les travailleurs informatiques de la RPDC continuent de se concentrer massivement sur les rôles de développement de logiciels à distance et de conseil en informatique. Cela comprend non seulement l'emploi direct dans des entreprises technologiques, mais aussi les placements dans de grands fournisseurs de services et d'externalisation. Ces postes offrent des salaires relativement élevés, un accès à des bases de code, à une infrastructure et à des pipelines de développement de grande valeur, tout en étant abondants et souvent à distance.

Les recherches d’Okta montrent que ces acteurs identifient systématiquement les rôles annoncés, créent des CV et des lettres de motivation crédibles, réussissent la première sélection des RH et obtiennent des entretiens à grande échelle. La combinaison du travail à distance, de l’embauche contractuelle et des équipes distribuées crée un environnement où les vérifications d’antécédents et la vérification d’identité traditionnelles peuvent être plus faibles, et la vérification d’identité continue ou récurrente inexistante. Cette exposition est amplifiée dans les sociétés de conseil en informatique, où les travailleurs sont souvent embarqués à plusieurs organisations clientes, ce qui augmente le risque d’accès latéral. Okta Threat Intelligence a également observé une utilisation importante des plateformes marketplace par ces acteurs.

Intelligence artificielle

Depuis mi-2023, Okta a observé une augmentation marquée des entretiens d’embauche liés à la RPDC au sein d’organisations axées sur l’IA, y compris les entreprises d’IA « pure » et les entreprises intégrant l’IA dans les produits et plateformes existants. Cette augmentation coïncide avec l’expansion plus large du secteur de l’IA et la ruée vers la mise à l’échelle des équipes d’ingénierie, des conditions qui peuvent réduire la rigueur du filtrage et de l'onboarding des candidats.

Bien qu'une partie de cette augmentation puisse simplement refléter l'essor général de l'embauche dans le domaine de l'IA, l'exposition de la propriété intellectuelle sensible, des données d'apprentissage des modèles et des algorithmes propriétaires rend ce secteur particulièrement attrayant pour les acteurs liés à l'État. Okta estime que les travailleurs informatiques de la RPDC sont susceptibles de postuler de manière opportuniste au nombre croissant de postes dans le domaine de l'IA plutôt que de détourner des ressources d'autres secteurs. Cependant, le potentiel à double usage de l'accès aux systèmes d'IA — en particulier pour la manipulation de modèles ou de futures opérations de cyberattaque offensives — accroît le risque stratégique.

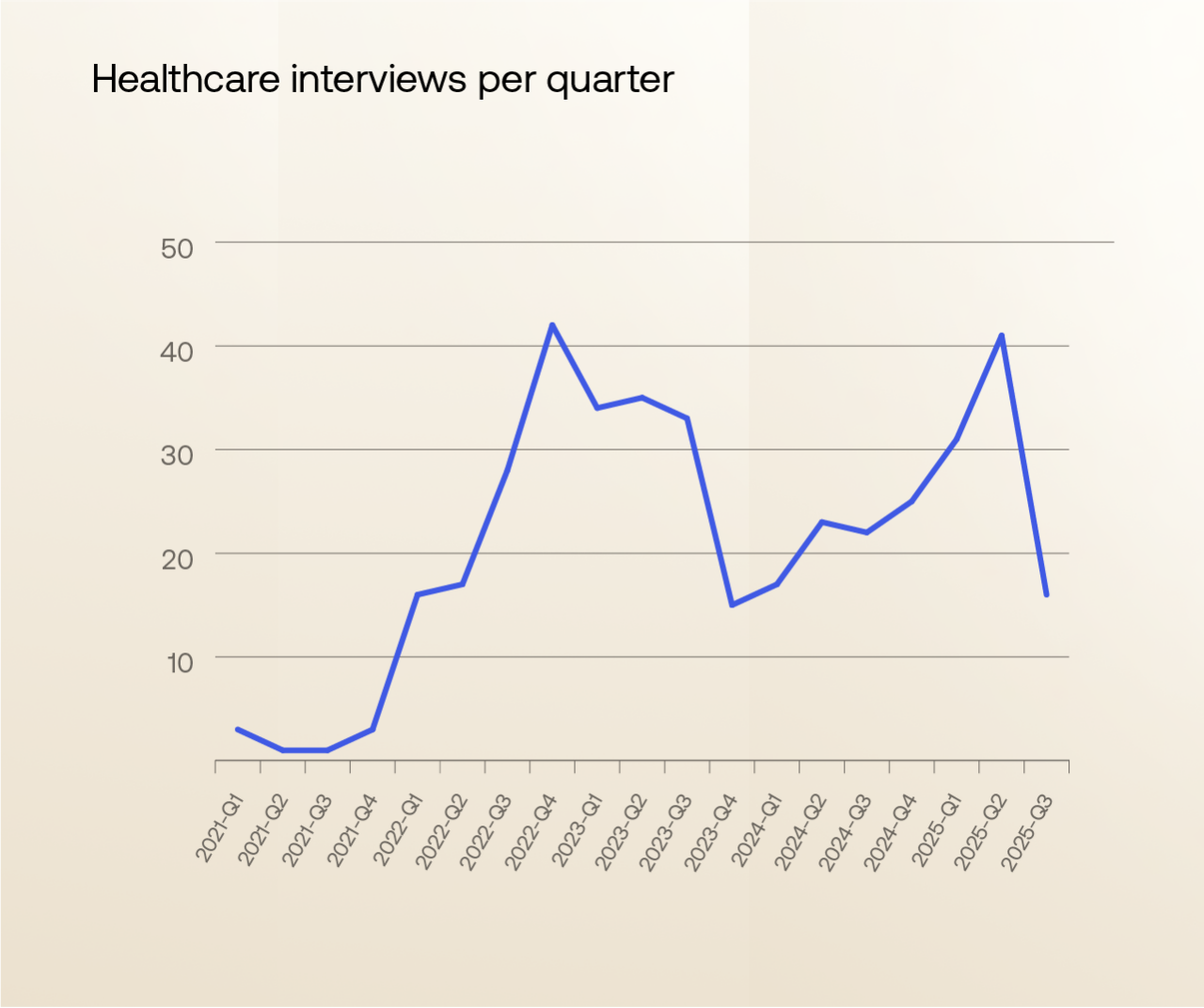

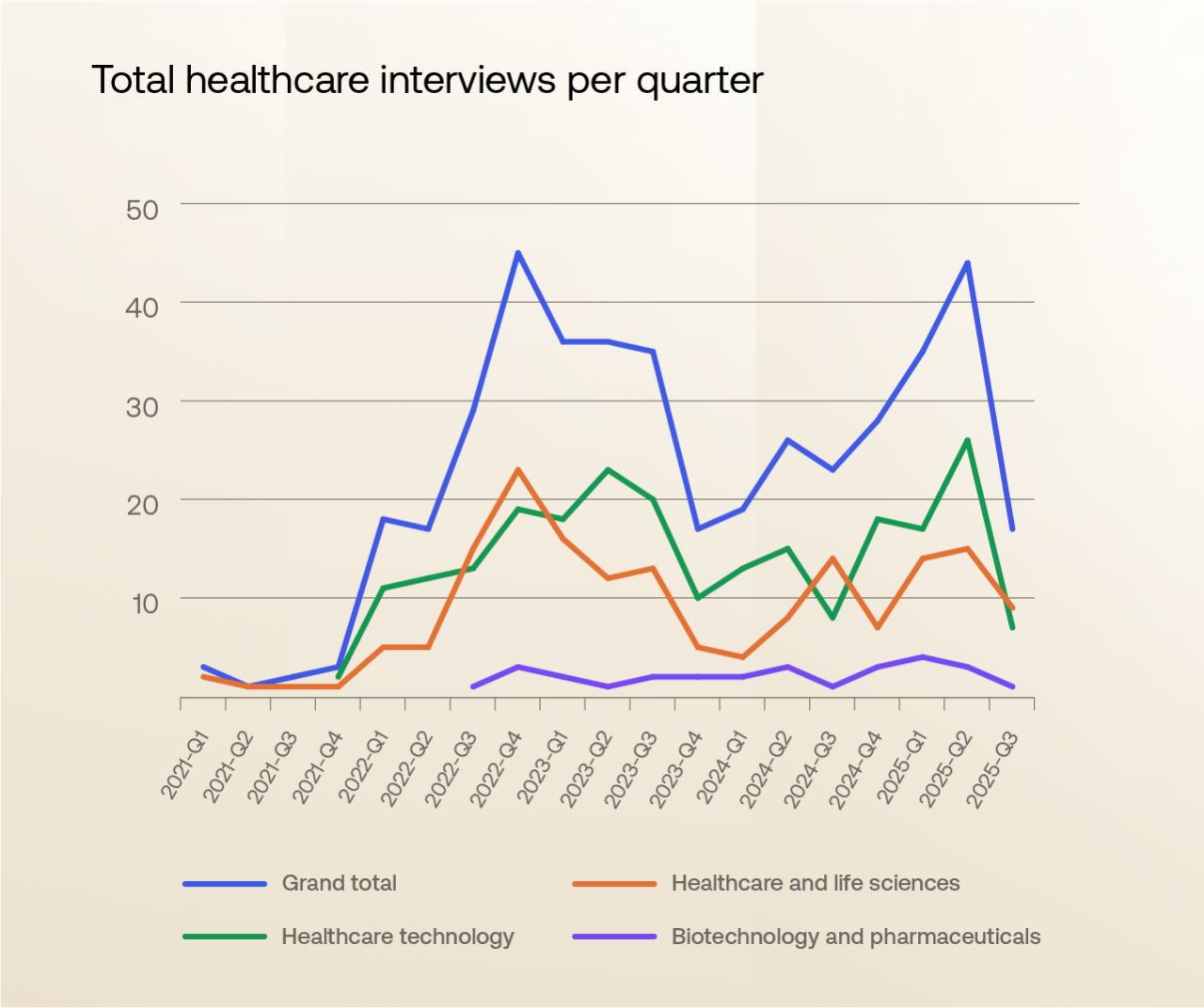

Santé et technologies médicales

Plus étonnamment, nous avons observé un nombre soutenu d'entrevues d'embauche liées à la RPDC au sein d'organisations de santé et de technologies médicales. La plupart des rôles ciblés sont axés sur le développement d'applications mobiles, les systèmes de service à la clientèle et les plateformes de tenue de dossiers électroniques (directement auprès des fournisseurs de technologies axées sur la santé, plutôt qu'auprès de sociétés de services génériques). Ces domaines offrent un accès potentiel aux renseignements personnels sensibles (RPI), aux workflows cliniques et à l'infrastructure de données sur la santé.

Le chevauchement entre la technologie et les soins de santé a transformé le secteur en une cible de grande valeur. Bien que les organisations axées sur le médical soient souvent bien informées en matière de détection de faux identifiants médicaux « traditionnels » ou d'antécédents professionnels préoccupants, les travailleurs informatiques et les codeurs externes peuvent ne pas bénéficier du même niveau d'examen initial ou continu. Les organismes de soins de santé peuvent manquer de ressources en matière de détection des menaces internes pour contrer les tentatives d'emploi frauduleuses, en s'appuyant sur des processus de recrutement traditionnels qui pourraient ne pas détecter les imposteurs sophistiqués.

Aux États-Unis, l'embauche de personnes liées à des pays sanctionnés pour gérer des informations médicales protégées pourrait avoir d'importantes implications réglementaires (par exemple, violations de la loi HIPAA).

Okta Threat Intelligence estime que les travailleurs informatiques liés à la RPDC ne ciblent peut-être pas encore systématiquement les soins de santé, mais exploitent l'abondance des rôles de développement de logiciels à mesure que l'industrie se numérise, ce qui augmente les enjeux pour la sécurité des données et la confidentialité des patients. Cependant, la sensibilité des informations personnelles de santé (PII) rendrait ces données particulièrement vulnérables au vol et à l'extorsion.

Services financiers

Les travailleurs informatiques de la RPDC passent régulièrement des entretiens pour des postes dans le secteur financier mondial. Les entités ciblées comprennent les institutions bancaires traditionnelles et les compagnies d'assurance, ainsi que les entreprises FinTech modernes et les organisations liées aux cryptomonnaies.

Cela offre à la RPDC des opportunités d'accès direct à des infrastructures financières de grande valeur, y compris les systèmes de traitement des paiements, les données clients et d'autres données financières.

Les rôles ciblés se sont étendus au-delà du développement de logiciels pour inclure les rôles de back-office et de traitement financier dans des domaines tels que la paie et la comptabilité. Ce changement indique une compréhension de la part de la RPDC qu'il existe d'autres types de tâches, au-delà de l'ingénierie logicielle, qui offrent des opportunités similaires : une entité ciblée doit être préparée à embaucher à distance, et un travailleur du savoir de la RPDC doit être capable de démontrer un certain niveau de compétence pour l'exécuter.

La dépendance des services financiers à l'égard des recruteurs et des prestataires tiers pour les talents spécialisés crée un environnement où la vérification de l'identité n'est pas effectuée directement par l'organisme d'embauche. Cette exposition est particulièrement aiguë dans les sous-secteurs de la finance décentralisée (DeFi) et des cryptomonnaies, où une culture d'embauche rapide et à distance peut créer d'importantes lacunes dans le contrôle, permettant aux acteurs d'obtenir un accès de confiance aux trésoreries d'actifs numériques et aux protocoles de base.

Gouvernement et administration publique

Okta a observé un flux faible mais persistant d'entretiens d'embauche entre des travailleurs informatiques liés à la RPDC et des départements gouvernementaux américains aux niveaux étatique et fédéral entre 2023 et 2025, avec des exemples supplémentaires dans des entités gouvernementales du Moyen-Orient et d'Australie. Bien que nos données ne confirment pas si l'un de ces entretiens a abouti à un emploi, les tentatives démontrent que les agences gouvernementales ne sont pas à l'abri de la campagne.

Plus importante est l'exposition à l'administration publique par le biais des prestataires gouvernementaux, des fournisseurs de services et des cabinets de conseil. Ces organisations ont souvent un accès étendu aux réseaux gouvernementaux et aux projets sensibles, mais sont confrontées à des volumes d'embauche élevés, des délais d'exécution rapides et de grands groupes de télétravailleurs. Si le filtrage ou les contrôles d'accès échouent, les acteurs de la RPDC pourraient indirectement pénétrer dans les systèmes gouvernementaux ou les référentiels de données sensibles. Okta estime que les gouvernements et leurs fournisseurs tiers doivent adopter une vérification d'identité initiale et continue rigoureuse et une ségrégation des accès pour réduire le risque d'infiltration.

Fournisseurs de services d’externalisation et informatiques

Les grands fournisseurs de services d'externalisation et de services informatiques apparaissent fréquemment dans les données d'Okta, ce qui témoigne de leur recrutement constant pour des postes techniques à distance et contractuels, soit exactement le type de postes que recherchent les travailleurs informatiques liés à la RPDC. Ces organisations font généralement de la publicité à grande échelle et traitent des volumes élevés de candidats, ce qui augmente les chances qu'un adversaire se faufile.

Bien que de nombreuses entreprises de ce type maintiennent souvent des vérifications d'antécédents et des contrôles de sécurité robustes, la taille de leurs effectifs occasionnels et la nature intégrée de leur personnel dans les environnements clients créent un risque systémique. Toute compromission chez un fournisseur de services peut se répercuter sur plusieurs organisations clientes, amplifiant ainsi l'impact potentiel. Okta estime que les organisations devraient traiter le personnel des prestataires et des fournisseurs de services comme des menaces internes potentielles et exiger de leurs fournisseurs une vérification d'identité, une surveillance et des contrôles des accès similaires à ceux utilisés pour les employés directs. Les processus métier et l'accès des fournisseurs aux données et aux systèmes doivent être strictement limités au minimum absolu requis, strictement audités et soumis à une évaluation rigoureuse des risques.

La portée mondiale de la menace

L'analyse d'Okta Threat Intelligence révèle, comme prévu, que la grande majorité des rôles ciblés (73 %) étaient annoncés par des entreprises basées aux États-Unis. Des exemples de la campagne DPRK IT Worker ont d'abord été identifiés aux États-Unis et s'y sont poursuivis à grande échelle. Il est probable qu'il existe également des biais inhérents à l'ensemble de données que nous avons analysé, qui faussent notre échantillon vers des cibles basées aux États-Unis.

Cela étant dit, notre analyse révèle une expansion significative des opérations ITW dans d'autres pays (27% du total/hors États-Unis), souvent par les mêmes acteurs de la RPDC qui ont généralement ciblé des rôles aux États-Unis. Le Royaume-Uni, le Canada et l'Allemagne comptent chacun pour plus de 2% du total des observations (chacun représentant environ 150 à 250 rôles).

Évolution de la menace due à une main-d'œuvre expérimentée

Okta estime que, à mesure que l'opération DPRK IT Worker se répand dans le monde, la menace pour les employeurs dans les pays nouvellement ciblés s'accroît. Des années d'activité soutenue contre un large éventail d'industries américaines ont permis aux facilitateurs et aux travailleurs alignés sur la RPDC d'affiner leurs méthodes d'infiltration. Par conséquent, ils entrent sur de nouveaux marchés avec une main-d'œuvre mature et bien adaptée, capable de contourner les contrôles de base et d'exploiter plus efficacement les pipelines de recrutement. Les nouveaux marchés qui peuvent considérer le système ITW comme un « problème de la grande technologie américaine » sont moins susceptibles d'avoir investi du temps et des efforts dans la maturation de leurs programmes de lutte contre les menaces internes. Les aspects éducatifs, techniques et de gestion d'un tel programme nécessitent un certain temps et des efforts pour devenir efficaces.

Les recherches d’Okta Threat Intelligence montrent un volume important d’entretiens d’embauche initiaux accordés à des travailleurs informatiques liés à la RPDC dans plusieurs secteurs verticaux. Pour le moment, nous avons moins confiance dans les observations concernant les applications qui ont dépassé le premier entretien. Notre échantillon suggère qu'au plus, 10 % de ces candidats ont progressé vers des entretiens de suivi.

Ce taux de réussite ne devrait pas rassurer les employeurs. Okta n'a analysé qu'un petit sous-ensemble du nombre total connu d'identités frauduleuses liées aux opérations des travailleurs IT de la RPDC. À l'échelle de cette activité, même un petit nombre de candidats qui réussissent à passer aux deuxième ou troisième entretiens représente une menace importante. Il suffit d'une seule embauche par compromission (en particulier dans un rôle à privilèges à distance ou à accès élevé) pour permettre aux adversaires de voler des données, de perturber des systèmes ou de nuire à la réputation et à la confiance des clients. Les rôles de développement logiciel nécessitent souvent un accès élevé aux données et aux systèmes sensibles, et ces autorisations sont souvent accordées dès le début de l'emploi.

Ces acteurs ont été observés utilisant divers services linguistiques et de formation technique en ligne pour renforcer leurs compétences professionnelles. Ils utilisent également des services d'IA dans leurs tentatives d'emploi.

Réponse à la « pression du marché » ?

Les cybercriminels du système ITW ont historiquement démontré moins de sophistication technique que leurs homologues des opérations d'espionnage et de ransomware de la RPDC. Cela n'a pas diminué leur succès. Les opérateurs ITW de la RPDC ont gagné avec succès des dizaines de millions de dollars pour le régime, et nous avons observé suffisamment de variations dans leurs tactiques au fil du temps pour conclure qu'ils jouissent désormais d'une autonomie importante.

Mais l'opération ITW fait maintenant face à une nouvelle menace : une sensibilisation accrue et une perturbation coordonnée de leurs activités. L'examen minutieux du programme ITW de la RPDC au sein de son secteur vertical le plus ciblé, le secteur technologique américain, a probablement perturbé sa production de revenus.

Les unités de la RPDC chargées des opérations d'espionnage et de ransomware considéreraient désormais le modèle d'embauche ITW comme un vecteur non pas pour obtenir un emploi et des salaires accessoires, mais plutôt comme une opportunité de vol de données ciblé et persistant et d'extorsion. Il existe des indications préliminaires que l'accès ITW est déjà utilisé à mauvais escient à ces fins.

Les organisations qui embauchent ces personnes sont actuellement confrontées à des risques liés aux sanctions et à l'atteinte à la réputation. À l'avenir, elles pourraient être confrontées à des opérations délibérées et ciblées de vol de données et d'extorsion qui exploitent ce même accès.

Principales implications pour les organisations ciblées

Les conclusions d'Okta révèlent que l'opération des travailleurs informatiques de la RPDC n'est pas une menace de niche limitée aux grandes entreprises technologiques. Il s'agit d'une campagne généralisée et à long terme ciblant des organisations dans presque tous les secteurs verticaux. Cela signifie que toute organisation offrant des rôles à distance ou hybrides — en particulier dans le développement de logiciels, les services IT ou d'autres disciplines de travailleurs du savoir — est une cible potentielle.

L'ampleur et la sophistication de l'opération démontrent que les processus de recrutement traditionnels seuls sont insuffisants pour empêcher l'infiltration. Chaque recrutement compromis peut fournir à la RPDC :

Gain financier direct (versements de salaire détournés vers le régime)

Accès interne à privilèges aux systèmes, données et réseaux sensibles

Levier opérationnel pour les ransomware, l'extorsion ou les activités cybernétiques de suivi

Perte de secrets d'entreprise commercialement sensibles

Collecte de renseignements stratégiques et accès pour soutenir les opérations offensives futures

De plus, les organisations qui embauchent involontairement des acteurs de la RPDC risquent potentiellement une brèche de facto dans les obligations de sanctions et l’exposition juridique associée.

Les organisations devraient donc adopter une défense multicouche, comprenant une vérification rigoureuse de l'identité lors du recrutement, une surveillance continue des modèles d'accès et de comportement des travailleurs à distance, et un plan de résolution des incidents clair pour gérer les menaces internes ou liées à la chaîne logistique.

Mesures à prendre pour contrer cette menace

Okta Threat Intelligence estime que les organisations de tous les secteurs verticaux, en particulier celles qui annoncent des rôles à distance ou contractuels, devraient adopter une approche multicouche et proactive du recrutement, de l’onboarding et de la surveillance des menaces internes. Okta recommande :

1. Renforcer la vérification de l'identité du demandeur

Exiger des vérifications d'identité vérifiables émises par le gouvernement à plusieurs étapes du recrutement et de l'emploi.

Croiser les lieux déclarés avec les adresses IP (inclure la détection de l'utilisation du VPN), le comportement du fuseau horaire et les informations bancaires de la paie.

Utiliser des services tiers accrédités pour authentifier les documents d'identité, les emplois précédents et les diplômes universitaires.

2. Renforcer les processus de recrutement et de sélection

Former les RH et les recruteurs à identifier les signaux d'alerte. Encourager les processus qui permettraient de déterminer si un candidat est remplacé entre les tours d'entretiens. Leur apprendre à identifier les signaux comportementaux tels qu'une mauvaise connaissance de la région dans laquelle ils prétendent résider, un refus de rencontrer la personne en face à face, un refus d'allumer la caméra ou de supprimer les filtres d'arrière-plan pendant les entretiens, ou un entretien utilisant une très mauvaise connexion Internet. Identifier les CV en double, les calendriers incohérents, les fuseaux horaires incompatibles et les références non vérifiables. Évaluer l'empreinte en ligne du candidat et sa présence sur les médias sociaux par rapport aux informations fournies. Lorsque des preuves de travaux antérieurs sont fournies, vérifier si ces projets ont simplement été clonés à partir des référentiels de profils utilisateur légitimes.

Vérifiez l'historique des modifications apportées aux CV et aux PDF dans les métadonnées des documents et autres « signes » techniques associés à la duplication et à la réutilisation.

Ajouter une vérification technique et comportementale structurée (codage en direct ou écriture effectuée sous l'observation du recruteur).

Exigez des références d'e-mails d'entreprise (pas de service de messagerie web gratuit) et confirmez-les par un appel sortant aux numéros principaux du standard de l'organisation de référence.

3. Appliquer des contrôle des accès basés sur les rôles et segmentés

Attribuez par défaut aux nouveaux employés ou aux travailleurs occasionnels des profils au moindre privilege et débloquez l'accès supplémentaire une fois les vérifications probatoires terminées.

Segmenter le développement, les tests et la production ; exiger un examen par les pairs et des workflows d'approbation pour les fusions et les déploiements de code.

Surveillez les modèles d'accès anormaux (extractions de données importantes, connexions hors des heures de bureau depuis des zones géographiques/VPN inattendus, partage d'identifiants).

4. Surveiller les prestataires et les fournisseurs de services tiers

Dans la mesure du possible, exigez contractuellement des standards continus de vérification de l'identité, des vérifications des antécédents, des politiques d'authentification forte, des bases de référence en matière de sécurité des terminaux et des droits d'audit.

Exigez des comptes d'utilisateurs nommés (aucune connexion partagée ou compte de service interne dans la mesure du possible) et un accès distinct au tenant/projet pour chaque environnement client.

5. Mettre en œuvre des programmes de sensibilisation aux menaces internes et à la sécurité

Mettez en place une fonction dédiée à la gestion des risques internes ou au moins un groupe de travail regroupant les RH, le service juridique, la sécurité et l'informatique.

Fournir une formation ciblée aux recruteurs, aux responsables du recrutement et aux responsables techniques sur les pratiques de l’ITW et les contrôles de sélection.

Éduquer et inciter les responsables du recrutement et les membres du personnel à observer et à soumettre des rapports sur les comportements potentiellement étranges de leurs pairs qui soulèvent des questions quant à leur identité, leurs objectifs et leurs lieux de résidence.

Créer des canaux de reporting plus sûrs pour les comportements suspects ou les préoccupations concernant les candidats.

6. Assurer la coordination avec les forces de l'ordre et les pairs du secteur

Partagez les indicateurs de compromission et les modèles candidats suspects avec les unités nationales de lutte contre la cybercriminalité et les groupes ISAC/ISAO.

Développez des méthodes pour que le groupe « risque interne » reçoive et prenne en compte les indicateurs (adresses e-mail, adresses IP, fournisseurs de VPN, création de documents et indicateurs comportementaux) et soyez prêt à « partager en retour » les conclusions pertinentes.

Participez activement aux forums de partage d'informations pour suivre l'évolution des tactiques et des outils des ITW.

7. Effectuer des évaluations régulières des risques et des exercices d'équipe rouge

Modéliser les chemins d'attaque des initiés et des prestataires malveillants ; quantifier l'impact potentiel sur les affaires.

Effectuer des exercices d'équipe rouge qui testent le pipeline d'embauche (candidature et entretiens simulés de la RPDC) pour évaluer les processus de vérification d'identité.

Mettez à jour les plans de réponse aux incidents afin d'y inclure des scénarios impliquant des initiés malveillants, des sous-traitants compromis et une révocation accélérée de l'accès.

Conclusion

L'analyse d'Okta démontre que la campagne des travailleurs informatiques de la RPDC est une opération à grande échelle et soutenue. Bien qu'elle ait initialement ciblé les entreprises de technologies américaines, la campagne couvre désormais presque tous les secteurs et de nombreuses zones géographiques.

L'ampleur et la durée de l'activité indiquent un effort systématique pour obtenir des ressources financières, un accès technique et des renseignements stratégiques au sein des organisations ciblées. Un nombre relativement faible d'identités alignées sur la RPDC a généré des milliers d'entretiens, ce qui témoigne à la fois de la persévérance et de la maturité des processus. Malgré la sensibilisation générale à cette menace, les tentatives d'entretiens, le ciblage et la méthodologie continuent de croître et d'évoluer.

Bien que le détournement de la paie reste le motivateur le plus visible, le risque stratégique s'étend bien au-delà des salaires. Le placement réussi d'un ITW peut permettre l'exfiltration de données, la perturbation opérationnelle et l'établissement discret de points d'appui d'accès interne qui peuvent être exploités à des fins d'espionnage, de coercition ou de futures opérations cybernétiques.

Les organisations qui considèrent encore cela comme un problème réservé aux « grandes entreprises technologiques » risquent de sous-estimer leur exposition. Les preuves présentées dans ce rapport devraient servir d'appel à l'action pour renforcer les contrôles de recrutement et de vérification d'identité, améliorer la surveillance des prestataires et des fournisseurs tiers, et s'assurer que les plans de résolution des incidents traitent explicitement les vecteurs d'entrée internes et de la chaîne logistique.

Grâce à une sensibilisation précoce, une vérification rigoureuse et une défense coordonnée, les organisations peuvent réduire considérablement la probabilité d'embaucher des candidats frauduleux et limiter tout impact potentiel résultant d'une infiltration.