Résumé

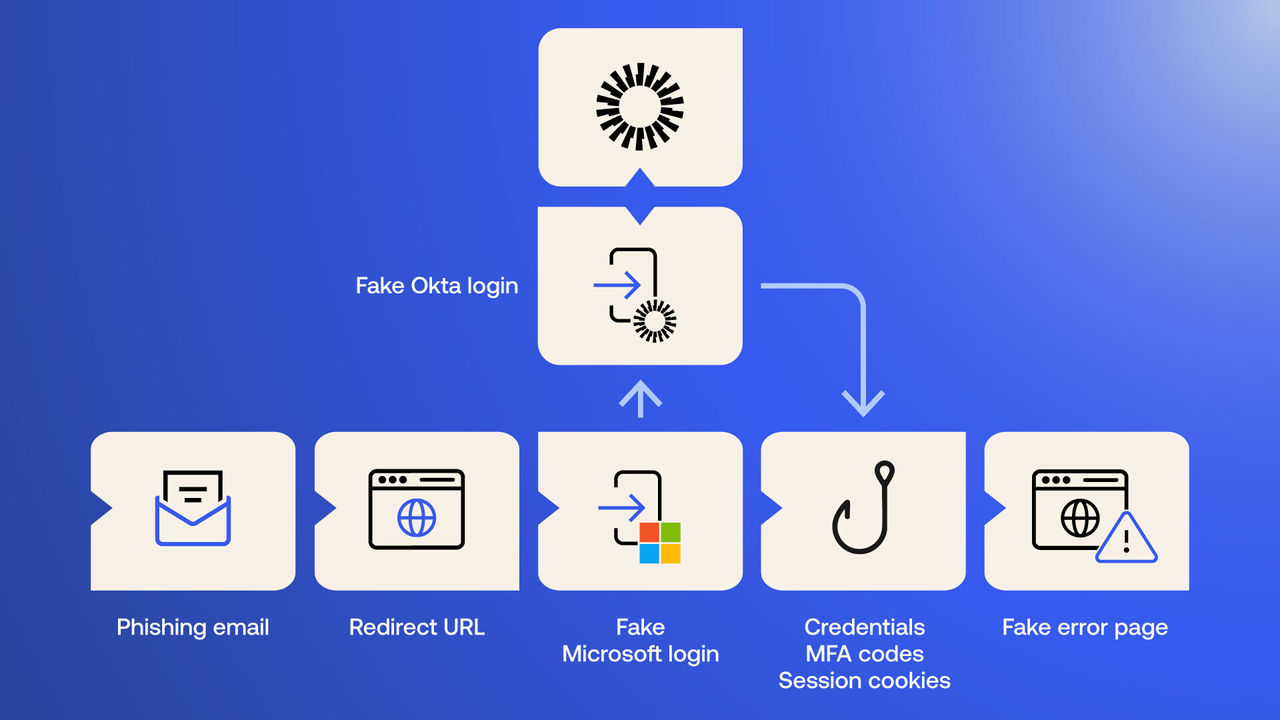

Okta Threat Intelligence a identifié des campagnes de phishing en plusieurs étapes ciblant les organisations qui utilisent des applications Microsoft et - lorsque l'accès à ces applications est fédéré - Okta comme fournisseur d'identité (IdP).

Nos recherches ont d'abord porté sur une campagne distincte que nous avons nommée O-UNC-037, ce qui nous a ensuite menés à plusieurs autres campagnes utilisant le même kit de phishing et un thème d'appât très similaire. Cependant, la diversité de l'infrastructure et du style suggère que, bien qu'elles utilisent le même kit et le même thème, il s'agit probablement de campagnes distinctes menées par d'autres acteurs malveillants. Ce rapport se concentre sur O-UNC-037, mais nous partageons des détails sur les autres campagnes dans l'annexe à la fin de ce rapport.

La campagne O-UNC-037 est active depuis au moins octobre 2025 et cible principalement les organisations de technologies et d'approvisionnement industriel. Il diffuse des e-mails de phishing en utilisant un appât sur le thème des avantages sociaux ou des ressources humaines (RH) pour inciter les utilisateurs à saisir leurs identifiants sur une fausse page de connexion Microsoft.

L'infrastructure de phishing utilise des techniques d'attaque de l'intermédiaire (Adversary-in-the-Middle - AitM) pour intercepter les flux d'authentification en temps réel, capturer les identifiants, les codes d'authentification multifacteur et les jetons de session établis lors de l'événement de connexion. Cette capacité peut contourner la protection de plusieurs méthodes d'authentification multifacteur courantes, telles que les codes SMS et les mots de passe à usage unique (OTP) issus d'applications d'authentification.

Pour les organisations qui utilisent Okta pour le Single Sign-On (authentification unique), l'attaque progresse ensuite vers une deuxième étape : les victimes sont redirigées vers une réplique malveillante d'un widget d’authentification Okta sur le domaine de phishing de deuxième étape, qui agit comme un serveur relais pour capturer leurs identifiants Okta et voler le cookie de session.

Analyse des menaces

Cette campagne de phishing utilise une technique d'attaque en plusieurs étapes. Elle cible spécifiquement les comptes Microsoft et gère la redirection Okta d'authentification unique lorsqu'elle est rencontrée. La chaîne d'attaque implique plusieurs étapes conçues pour diriger les utilisateurs ciblés vers une page de collecte d'identifiants AitM.

Tactiques, techniques et procédures (TTP) observées :

Infrastructure et accès initial :

Les e-mails de phishing sont envoyés avec des lignes d'objet personnalisées pour inclure le nom de l'utilisateur et des appâts tels que « Alerte avantages sociaux » ou « message sécurisé du service RH » afin de créer un sentiment d'urgence.

Les campagnes utilisent des domaines de redirection pour acheminer les utilisateurs ciblés vers les principaux sites de phishing, tout en contournant les contrôles de la passerelle d'e-mail.

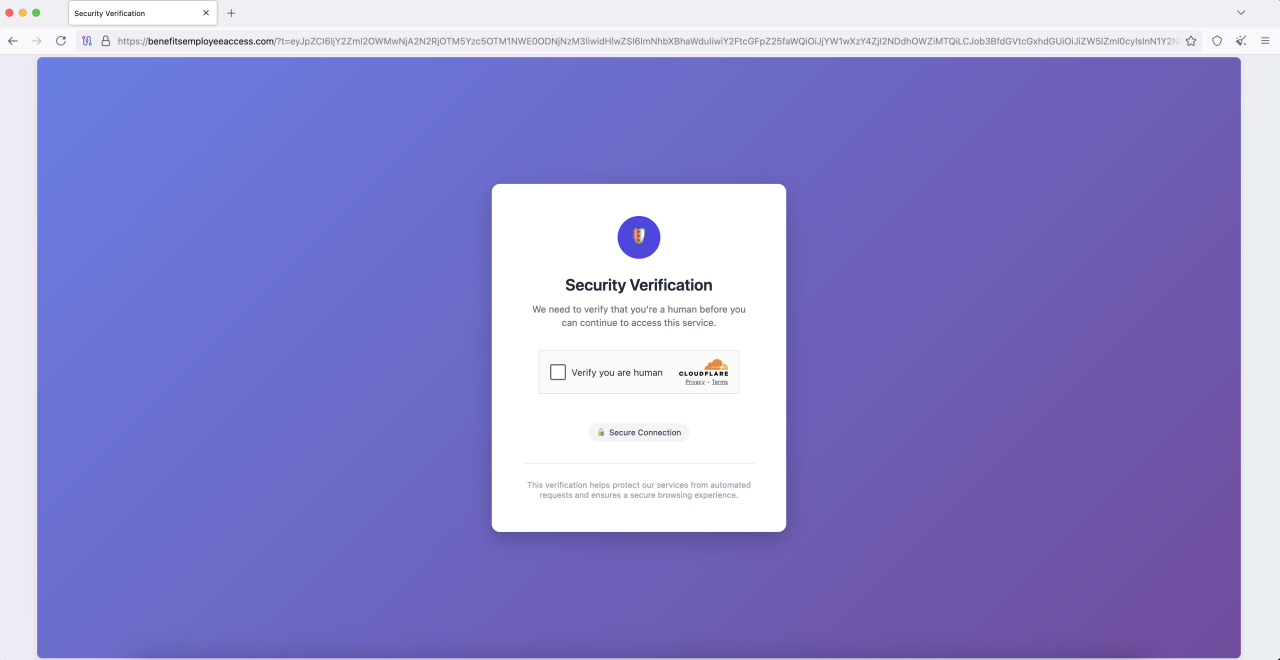

Les campagnes exigent que les utilisateurs résolvent un Cloudflare CAPTCHA avant de présenter la page de phishing.

Exécution et vol d'identifiants :

Utilise des techniques d'attaque de l'homme du milieu (AiTM) capturant les identifiants, les codes d'authentification multifacteur et les jetons de session en interceptant les flux d'authentification.

Déploie une attaque de phishing en plusieurs étapes, ciblant d'abord les identifiants Microsoft, puis basculant vers Okta authentification unique si une fédération est détectée.

Kit de phishing et leurre :

Très probablement, exploite une plateforme dePhishing-as-a-Service (PhaaS), ou un kit de phishing hautement configurable, comme en témoignent les paramètres d’URL pour le suivi des campagnes et le chargement des modèles.

Utilise un stratagème de social engineering générique mais efficace, axé sur les « avantages sociaux des employés ».

Figure 1. Phishing O365 multi-étape dans un environnement fédéré

Figure 1. Phishing O365 multi-étape dans un environnement fédéré

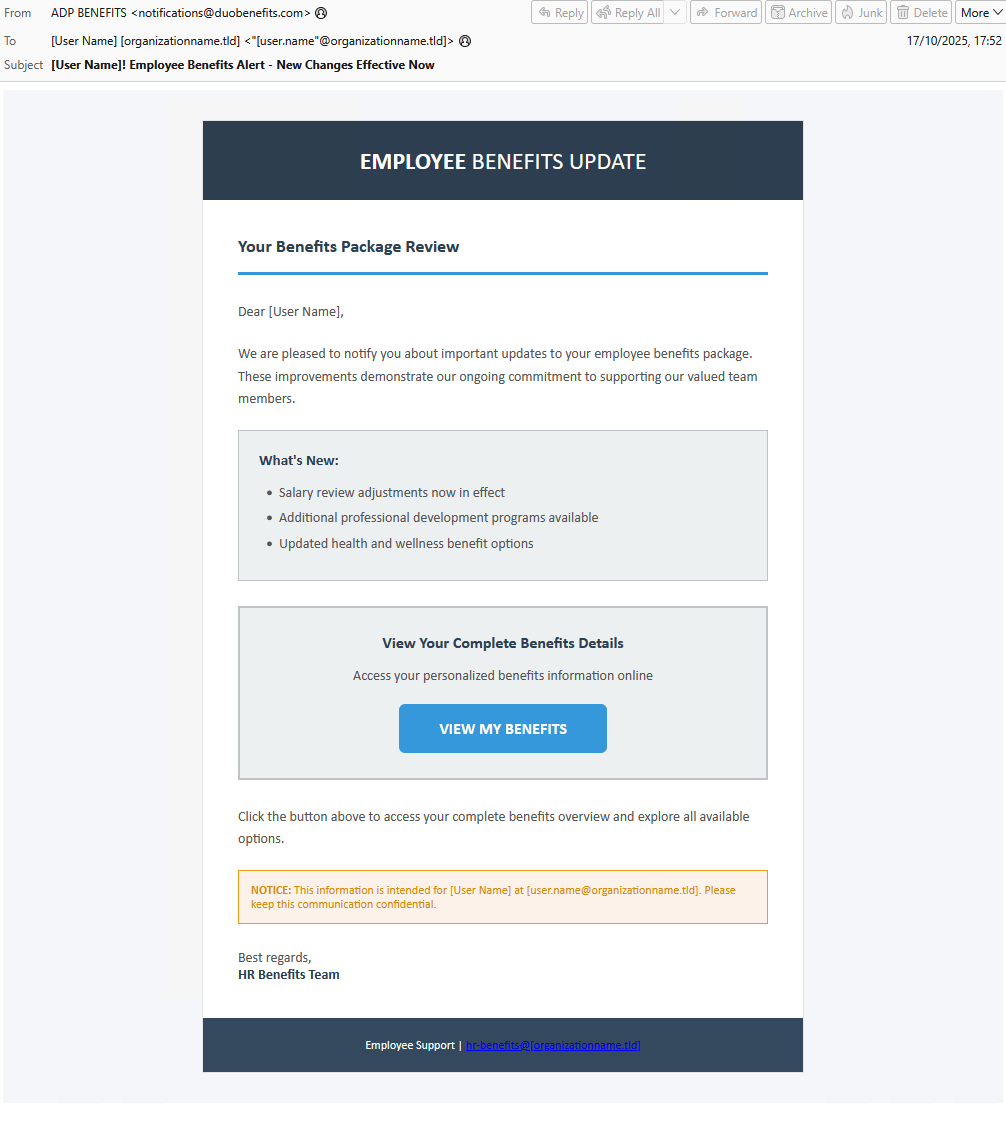

Appâts par e-mail

L'attaque commence par un e-mail de phishing envoyé à la cible. D'après leurs caractéristiques visuelles, ces leurres d'e-mail très convaincants sont probablement générés à l'aide d'un grand modèle de langage (LLM). Les e-mails utilisent des noms d'expéditeurs et des sujets conçus pour créer un sentiment d'urgence et de légitimité lié aux avantages sociaux des employés ou aux communications sécurisées.

Exemples d'en-têtes d'e-mail observés :

De : ADP BENEFITS <notifications[@]duobenefits[.]com> Objet: [User Name]! Alerte Avantages sociaux – Nouveaux changements en vigueur dès maintenant

De: Secure Mail <noreply[@]mailsafe365[.]com> Objet: [User Name]! Vous avez reçu un message sécurisé du service RH

Nous avons également observé des exemples de ce qui semble être un abus de la plateforme de marketing par e-mail d'un tiers d'une organisation authentique, probablement par le biais d'un compte compromis :

De : ADP Benefits <notifications_adp_com[@]emails[.]t██████s[.]org> Objet : Confidentiel : [Nom d'utilisateur] ! Votre package d’avantages sociaux a été mis à jour

Figure 2. E-mail de phishing utilisant l'appât « Avantages sociaux »

Figure 2. E-mail de phishing utilisant l'appât « Avantages sociaux »

Liens de redirection initiaux dans les e-mails

Les utilisateurs sont d’abord dirigés vers l’infrastructure de phishing via des liens de redirection initiaux dans les e-mails. La plupart d’entre eux sont des domaines de première partie nouvellement enregistrés, évitant ainsi les problèmes de réputation historiques pour contourner les mesures de sécurité des e-mails :

benefits-alerts[.]com

benefitsapp001[.]com

qrcodelnk[.]com

302lnk[.]com

goto365[.]link

fastlink247[.]link

link24x7[.]link

fast2url[.]link

url247[.]link

Nous avons également remarqué un exemple de lien de redirection abusant du compte légitime d'une organisation sur un service de marketing par e-mail tiers pour la redirection :

t██████s[.]msg███[.]com

Un exemple de lien de redirection utilise le site web compromis d'une organisation authentique :

Marketing.s██████y[.].com

L'utilisation de comptes de service de marketing par e-mail compromis, ou de sites Web authentiques compromis, est une mesure efficace pour obtenir une plus grande capacité de délibération lors des campagnes de phishing.

La couche de redirection offre également au cybercriminel la possibilité de remplacer les pages de phishing, si des pages de deuxième étape sont supprimées.

Demande d'authentification de sécurité

Lors de la redirection vers le site de phishing principal, l’utilisateur est d’abord confronté à une page intitulée « Vérification de sécurité », utilisant un CAPTCHA Cloudflare authentique. Cette étape est conçue à la fois pour paraître légitime et pour servir de « garde-barrière » afin d’éviter l’analyse automatisée du site de phishing.

Figure 3. CAPTCHA Cloudflare « Vérification de sécurité »

Figure 3. CAPTCHA Cloudflare « Vérification de sécurité »

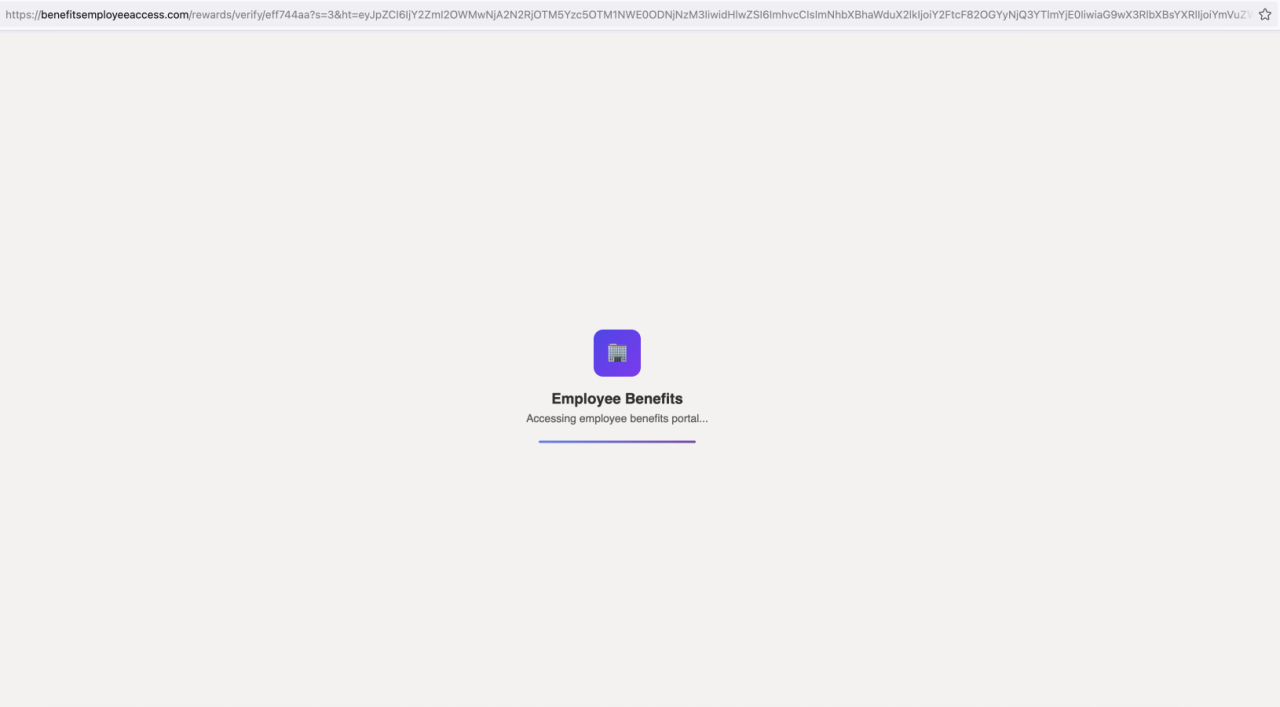

Page d'accueil

Une fois la demande d'authentification CAPTCHA terminée, le site affiche brièvement un écran d'accueil thématique adapté à l'attrait susmentionné.

Figure 4. Un site de phishing simule le chargement d'une page

Figure 4. Un site de phishing simule le chargement d'une page

Collecte d'informations d'identification

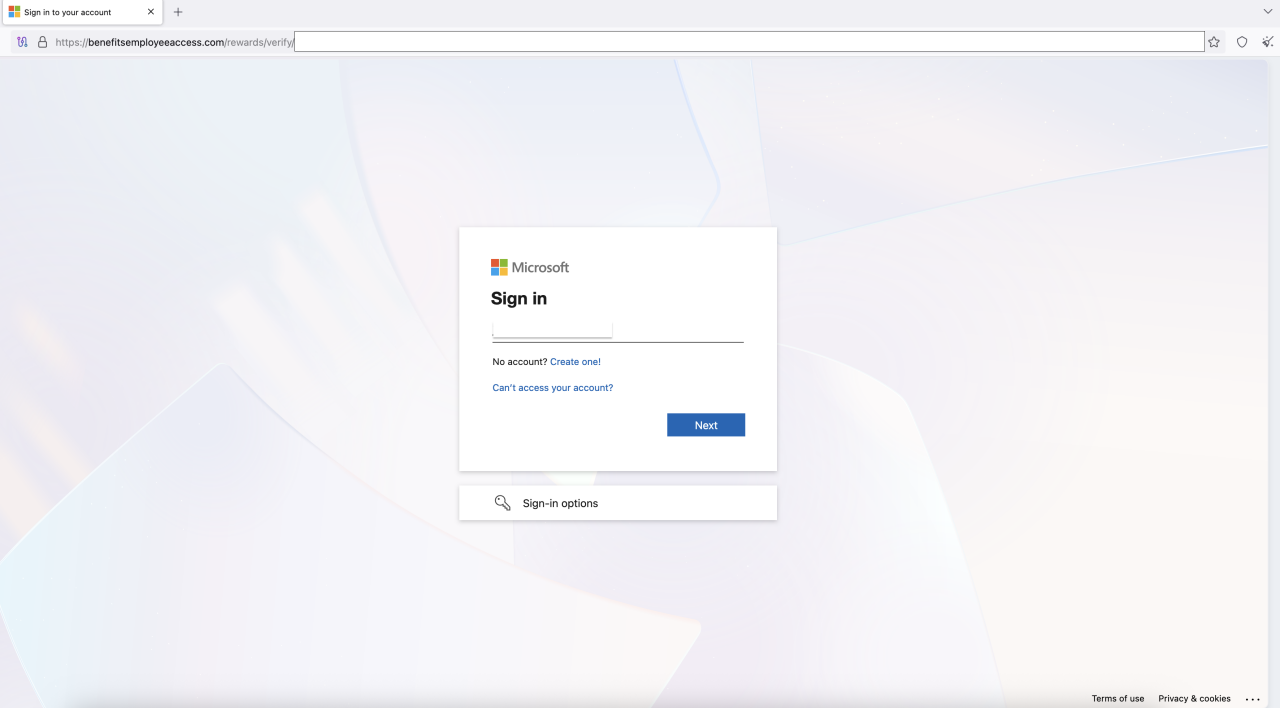

Après l'écran de démarrage, un utilisateur ciblé est confronté à la première page de phishing, qui se fait passer pour une connexion Microsoft et utilise AitM pour voler les identifiants de l'utilisateur et, si l'utilisateur s'authentifie avec succès, tous les tokens qui en résultent.

Figure 5. Portail de connexion Microsoft frauduleux hébergé sur le site de phishing.

Figure 5. Portail de connexion Microsoft frauduleux hébergé sur le site de phishing.

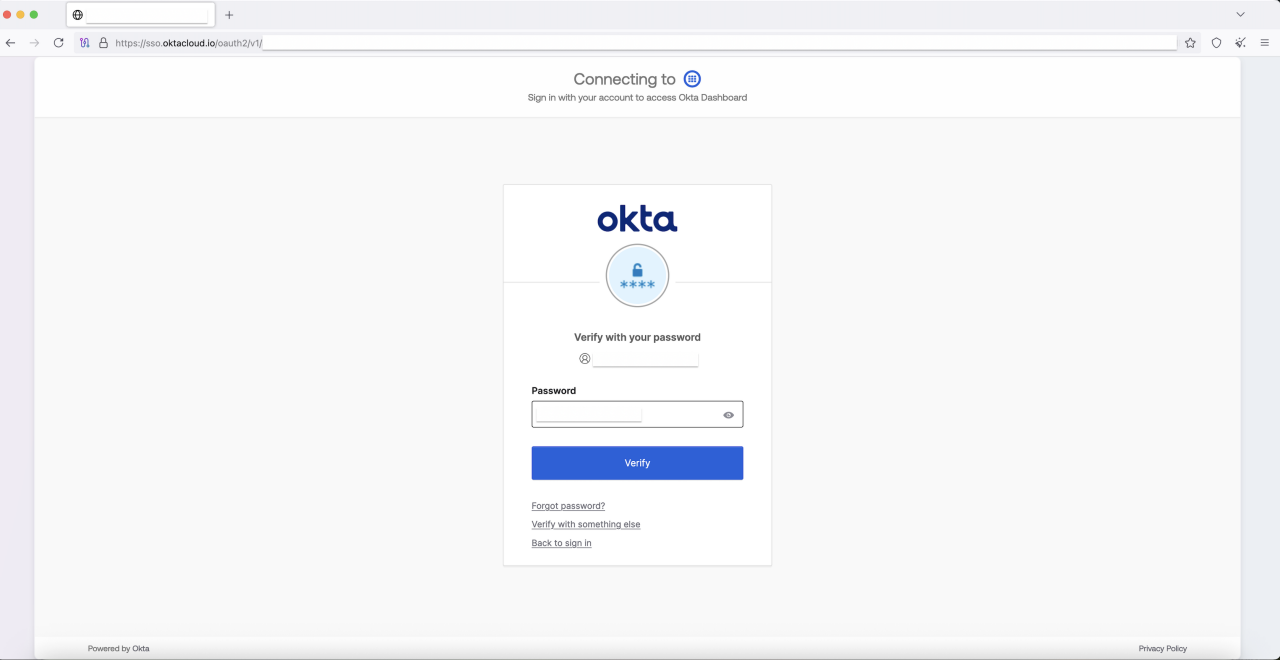

Redirection de deuxième étape vers le widget d’authentification Okta

Si le domaine d'e-mail de la victime indique que son organisation utilise Okta pour la fédération des identités, le script du site de phishing intercepte le flux d'authentification légitime. Il remplace dynamiquement l'URL de redirection Okta légitime par une URL malveillante (par exemple, sso[.]oktacloud[.]io), envoyant l'utilisateur vers une fausse page de phishing Okta pour utiliser à nouveau AitM afin de collecter ses identifiants SSO et de voler le cookie de session résultant. Nous détaillons cette technique dans notre analyse de code, plus loin dans ce rapport.

Figure 6. Redirection vers une fausse page Okta où un compte est fédéré.

Figure 6. Redirection vers une fausse page Okta où un compte est fédéré.

Infrastructure de campagne originale

Notre analyse de la campagne O-UNC-037 a identifié l'infrastructure suivante utilisée pour héberger les fausses pages malveillantes de connexion Microsoft :

benefitsemployeeaccess[.]com

benefitsquickaccess[.]com

benefitsworkspace[.]com

benefitscentralportal[.]com

benefitsselfservice[.]com

benefitsmemberportal[.]com

benefitsgatewayportal[.]com

benefitshubportal[.]com

benefitsadminportal[.]com

benefitsaccessportal[.]com

benefitsviewportal[.]com

Les sites de phishing utilisent un certain nombre de chemins d'URL pour promouvoir le leurre des « avantages sociaux » :

/benefits/connexion/

/compensation/auth/

/rewards/verify/

/employee/access/

Les utilisateurs fédérés sont redirigés vers les pages de deuxième étape suivantes après avoir fourni les identifiants principales de leur compte Microsoft.

sso[.]oktacloud[.]io

sso[.]okta-access[.]com

Internal-networks[.]com

L'analyse des domaines de phishing de redirection ciblant Okta nous a menés à de multiples instances utilisant Cloudflare Workers, une plateforme sans serveur souvent détournée par des cybercriminels pour héberger et servir des sites de phishing.

sso[.]okta-proxy[.]workers[.]dev

okta[.]undermine[.]workers[.]dev

oktapage[.]oktamain[.]workers[.]dev

okta[.]eventspecial[.]workers[.]dev

Infrastructure de campagnes supplémentaires

En nous basant sur la campagne de phishing O-UNC-037, nous avons découvert d'autres campagnes utilisant le même kit de phishing et des appâts très similaires. Les observations des détails de l'infrastructure dans ces autres exemples suggèrent qu'il est probable qu'ils soient exploités indépendamment par d'autres acteurs malveillants, suivant éventuellement les instructions d'une « méthode » partagée ou vendue. Nous incluons une liste de ces domaines ainsi que les domaines O-UNC-037 dans les indicateurs de compromission liés à la fin de ce document.

Analyse de la page de phishing.

Cette campagne suit une chaîne d'attaque structurée qui combine l'ingénierie sociale et les techniques AitM capables de voler des jetons de session de Microsoft 365 ou d'Okta. L'analyse des URL et des pages de phishing suggère que l'acteur utilise un « Phishing-as-a-Service » (PhaaS) ou un kit de phishing hautement configurable.

Une analyse détaillée des URL de phishing révèle un mécanisme de contrôle d'accès embarqué à ses paramètres de requête, en particulier dans le paramètre « ht », qui contient un objet JSON codé en Base64.

https://benefitsemployeeaccess[.]com/rewards/verify/d582500e?s=3&ht=eyJpZCI6IjY2ZmI2OWMwNjA2N2RjOTM5Yzc5OTM1NWE0ODNjNzM3IiwidHlwZSI6ImhvcCIsImNhbXBhaWduX2lkIjoiY2FtcF82OGYyNjQ3YTlmYjE0IiwiaG9wX3RlbXBsYXRlIjoiYmVuZWZpdHMiLCJzdWNjZXNzX3RlbXBsYXRlIjoiYmVuZWZpdHNfZXJyb3IiLCJjcmVhdGVkIjoxNzYwOTM3NDcyLCJleHBpcmVzIjoxNzYwOTQ0NjcyLCJpcCI6IjExMy4yOS4yNDMuMSIsIm1heF91c2VzIjoxMDAwMDAwMCwidXNlcyI6MCwiaG9wX2NvdW50IjozLCJzZXNzaW9uIjoiZG9oNnBhbnE0Y3RhZTVsMjhvNWoyaTdoa3YifQ%3D%3D.bb0c9db57db67ff678edafb64f3cdc4fccfa93d4a8952e05ca2a3176e8134db5

Une fois décodé, cet objet révèle un ensemble complet de points de données pour le suivi et le contrôle des accès. Il contient des informations de suivi détaillées, notamment un "campaign_id", un "hop_template" pour le chargement dynamique de contenu, l'adresse "ip" de la victime et un identifiant de "session" unique. Simultanément, il inclut les conditions d'accès par le biais de la création de liens et des horodatages d'expiration ("created", "expires") et des compteurs d'utilisation ("uses", "max_uses"). Cette structure à double objectif indique un système backend qui non seulement fonctionne comme un gardien pour appliquer un accès strict et Limited Access, mais permet également à l'acteur de monitorer les campagnes individuelles, de charger dynamiquement différents modèles de phishing et de surveiller les interactions des victimes. Cette capacité permet à l'acteur d'adapter facilement ses leurres et ses cibles sans redéployer l'ensemble de l'infrastructure.

{

"id": "66fb69c06067dc939c799355a483c737"

"type": "hop",

"campaign_id" : "camp_68f2647a9fb14",

"hop_template" : "benefits",

"success_template": "benefits_error",

"created": 1760973582,

"expires": 1760980782

"ip": "█████",

"max_uses" : 10000000,

"uses" : 0,

"hop_count" : 3,

"session": "qa061c1uiht26gmtqcj49fsgci"

}

L’analyse de la page de phishing Microsoft initiale montre la gestion des utilisateurs provenant d’organisations fédérées Okta. Lorsqu’un tel utilisateur saisit son e-mail, un portail de connexion O365 légitime renvoie généralement une réponse JSON contenant une FederationRedirectUrl qui pointe vers le tenant Okta de l’entreprise.

La campagne utilise JavaScript sur la page de phishing pour intercepter ce processus. Le script est configuré pour :

Surveillez les réponses de récupération du serveur.

Inspectez les réponses JSON pour les clés telles que FederationRedirectUrl, AuthURL ou RedirectUrl.

Vérifiez si l'URL pointe vers un tenant Okta légitime (.okta.com, .oktapreview.com, etc.).

Si une URL Okta légitime est détectée, le script la remplace dynamiquement par une URL pointant vers le domaine de phishing malveillant de second niveau de l'acteur, par exemple : sso[.]oktacloud[.]io.

La réponse modifiée est ensuite renvoyée au navigateur, redirigeant ainsi l'utilisateur de manière transparente vers la fausse page de connexion Okta de l'acteur malveillant.

Les identifiants capturés et les cookies de session sont exfiltrés vers un API endpoint sur le serveur de phishing.

Le script comprend des fonctions permettant de remplir automatiquement le nom d'utilisateur à partir du hachage de l'URL et de cliquer automatiquement sur les boutons « Suivant » et « Rester connecté », créant ainsi une expérience plus transparente et moins suspecte pour la victime.

Cette interception AitM permet à l'acteur de détourner le flux d'authentification en temps réel, en présentant à l'utilisateur une réplique de la page de connexion Okta pour capturer les identifiants d'authentification unique et le cookie de session établi.

var _wd = "https://sso.oktacloud.io";

var _iO = function (u) {

si (typeof u !== "string") return false;

if (u.includes("sso.oktacloud.io")) return false;

if (u.includes("/app/office365")) return true;

if (u.match(/\.(okta|oktapreview|okta-région EMEA)\.com/i)) return true;

if (u.match(/\/authentification unique\/saml|\/authentification unique\/wsfed|\/application\/[^\/]+\/authentification unique/i)) return true;

return false;

};

Tentatives ultérieures d'usurpation de compte (ATO)

Suite à la compromission réussie des identifiants et au vol du token de session, les cybercriminels ont été observés en train de tenter, et de s'authentifier avec succès, à partir d'adresses IP CloudFlare (AS13335).

Réponse aux menaces

Ce que nous faisons

Nous participons activement aux activités suivantes pour atténuer cette menace :

Surveillance continue des nouveaux domaines d’hameçonnage et des infrastructures associées à cette campagne.

Dépôt proactif de signalements d’abus auprès des registraires et des fournisseurs d’hébergement concernés afin de lancer des demandes de retrait pour les sites malveillants identifiés.

Fournir des conseils et de l'assistance aux organisations pour améliorer la sécurité de leurs environnements Okta et enquêter sur toute activité suspecte liée à des comptes potentiellement compromis.

Contrôles de protection

Recommandations pour les clients

- Inscrivez les utilisateurs à des authentificateurs forts tels qu’Okta FastPass, FIDO2 WebAuthn et des cartes à puce, et appliquez la résistance au phishing dans la politique.

- Les politiques d'authentification des applications Okta (anciennement « politiques d'authentification ») peuvent également être utilisées pour restreindre l'accès aux comptes utilisateur en fonction d'un éventail de conditions préalables configurables par le client. Nous recommandons aux administrateurs de restreindre l'accès aux applications sensibles aux appareils qui sont gérés par les outils de gestion des terminaux et protégés par les outils de sécurité des terminaux. Pour l'accès aux applications moins sensibles, exigez des terminaux enregistrés (à l'aide d'Okta FastPass) qui présentent des indicateurs d'hygiène essentielle.

- Refuser ou exiger un niveau d'assurance plus élevé pour les demandes provenant de réseaux rarement utilisés. Avec Okta Network Zones, l’accès peut être contrôlé par emplacement, ASN (Autonomous System Number), IP et type d’IP (qui peut identifier les mandataires d’anonymisation connus).

- Les évaluations Okta Behavior and Risk peuvent être utilisées pour identifier les demandes d'accès aux applications qui s'écartent des modèles d'activité utilisateur établis précédemment. Les politiques peuvent être configurées pour effectuer une authentification renforcée ou refuser les demandes en utilisant ce contexte.

- Formez les utilisateurs à identifier les indicateurs d'e-mails suspects, de sites de phishing et de techniques de social engineering couramment utilisés par les attaquants. Facilitez le signalement des problèmes potentiels par les utilisateurs en configurant les Notifications à l’utilisateur final et le reporting d’activité suspecte.

- Documenter, promouvoir et respecter un processus standardisé pour valider l'identité des utilisateurs distants qui contactent le personnel de support informatique, et vice versa.

- Adoptez une approche de « privilèges permanents nuls » pour l'accès administratif. Attribuez aux administrateurs des rôles d'administrateur personnalisés avec le minimum d'autorisations requises pour les tâches quotidiennes, et exigez une double autorisation pour l'accès JIT (en flux tendu (JIT)) aux rôles plus à privilèges.

- Appliquez la liaison de session IP à toutes les applications administratives pour empêcher la relecture des sessions administratives volées.

- Activez les actions protégées pour forcer la réauthentification chaque fois qu'un utilisateur administratif tente d'effectuer des actions sensibles.

Observation et réponse à l'infrastructure de phishing :

- Examinez les logs d'application (logs Okta, proxies Web, systèmes d'e-mail, serveurs DNS, pare-feu) pour toute preuve de communication avec de tels domaines suspects.

- Surveillez régulièrement les domaines pour voir si le contenu change.

Si le contenu hébergé sur le domaine viole le droit d’auteur ou les marques légales, envisagez de fournir des preuves et d’émettre une demande de retrait auprès du registraire de domaine et/ou du fournisseur d’hébergement Web.

Indicateurs de compromission

Les contacts de sécurité des clients Okta peuvent se connecter et télécharger les indicateurs de compromission sous forme de fichier CSV depuis security.okta.com au lien suivant :

https://security.okta.com/product/okta/phishing-campaigns-use-employee-benefits-lure-to-intercept-microsoft-and-okta-logins

Une note sur le langage d’estimation

Les équipes d'Okta Threat Intelligence utilisent les termes suivants pour exprimer la probabilité, comme indiqué dans la directive 203 de la Communauté du renseignement du Bureau du directeur du renseignement national des États-Unis - Normes analytiques.

| Probabilité de survenue | Presque aucune chance | Très peu probable | Peu probable | Environ une chance égale | Probablement | Fort probablement | Presque certain(ement) |

|---|---|---|---|---|---|---|---|

| Probabilité | À distance | Très improbable | Improbable | Environ autant de chances | Probable | Très Probable | Presque Certain |

| Pourcentage | 1-5 % | 5 - 20 % | 20-45 % | 45-55% | 55-80 % | 80-95% | 95-99 % |