この記事は機械翻訳されました。

ペネトレーションテストは、倫理的なハッキングの一種です。 プロセスが完了したら、プランの弱点を特定します。レポート機能は、真のハッカーが最初にそれらを見つける前にそれらにパッチを適用するのに役立ちます。

ペネトレーションテストとは?

ハッキングが成功すると、会社概要のセキュリティシステムについて多くのことを知ることができます。 ギャップがどこにあるかを確認し、従業員が取り組みをどのように助けたか、または害を及ぼしたかを理解し、ITが問題を見つけるのにどれくらいの時間がかかったかを知ることができます。

しかし、ハッキングの最後には、何かを失ってしまいます。ハッカーから制御を奪うために身代金を支払うことを余儀なくされたかもしれません。そして、お客様からの信頼も失っているかもしれません。

もし、何も失わずに学べるとしたら?

ある時点では、ペネトレーションテストは 高度に規制された業界の領域でした。政府機関、公益事業、または金融機関で働いていた場合は、規制に準拠するために事前テストを実行しました。しかし、現在では、サイバー攻撃の脅威がほぼすべての市場セクターに影響を及ぼしているため、多くの会社概要がこのようなテストを実施しています。

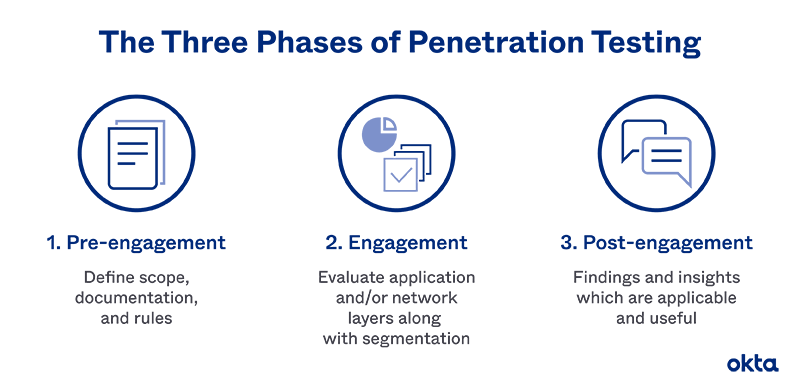

侵入テストの段階

ハッカーは、ほとんど準備や計画なしに行動を起こすことができます。ペネトレーションテストは違います。プロジェクトは、予測可能な一連のステップを経、その過程で多くのコラボレーションと会話を進める必要があります。

PCI Security Standard Council は、次の 3 つの重要なペネトレーション テスト段階を認識しています。

- プレエンゲージメント

- 婚約

- エンゲージメント後

それらを一つずつ見ていきます。

プレエンゲージメント

社内チームを利用する場合でも、コンサルタントを雇う場合でも、作業を開始する前に話し合いをする必要があります。次の内容について説明します。

- スコープ。テストにはどのようなコンポーネントを含める必要がありますか?

- ドキュメンテーション。その研究は、将来の研究のためにどのように記録されますか?

- 準則。作業はいつ開始および終了する必要がありますか?ハッカーはどこまで掘り進むと止まるのでしょうか?機密データは表示されますか?

会話は、カバーする必要のあるすべての側面に応じて、短くても長くてもかまいません。誰かが詳細なメモを取るようにして、プロジェクトが進むにつれてこの契約を参照するようにします。

関与度

この段階で、チームはシステムの詳細を掘り下げ、脆弱性を探し始めます。

専門家が説明するように、ペネトレーションテストは網羅的ではありません。プロセス中には発生しない脆弱性があるかもしれません。しかし、あなたのハッキングチームは、あなたの防御を突破するためにここで一生懸命働くべきです。目標は、ハッカーがあなたに気づかれずにサーバーにどこまで侵入できるかを判断することです。

侵入テストチームは通常、以下を確認します。

- Application (アプリケーション) 積み重ねる.

- Network 積み重ねる.

- セグメンテーション。

機密データが公開された場合は、チームからすぐに通知する必要があります。また、テスト中にチームが台無しにしたり変更したりしたものは、作業が完了したときにクリーンアップする必要があります。

ポストエンゲージメント

テストの最後には、詳細な分析のためのレポートが用意されているはずです。これをフィードバックとして、セキュリティシステムの変更を導くのに役立ててください。

フィードバックは、悪用された脆弱性に関するものであるべきです。言い換えれば、ハッカーがシステムについて見つけた巧妙なことや興味深いことについてのレポートを取得するのは、ITは役に立ちません。 レポート内のすべては、適用可能で使用可能である必要があります。

ペネトレーションテストの一般的な攻撃ベクトル

ハッキングチームは、作業が進むにつれて、セキュリティシステムのほぼすべての部分を突く可能性があります。しかし、EC-Council は、ほとんどの攻撃が 7 つの異なる攻撃ベクトルのみに焦点を当てていることを示唆しています。

- クロスサイト スクリプト: ハッカーは、Web ベースのアプリケーション (アプリケーション) のセキュリティをテストするために、ユーザーになりすまします。

- 総当たり攻撃 attack: ハッカーは、アクセスを得るために、何百、何千ものユーザー名/パスワードの組み合わせを試みます。

- バックドアシェル攻撃:ハッカーは、侵入を許可されるべきではないにもかかわらず、マルウェアを使用して侵入を試みます。

- 中間者攻撃:ハッカーは、パケットが配信される前にパケットを変更するために、サーバートラフィックへのアクセスを試みます。

- バッファオーバーフロー攻撃:チームはバッファに大量のデータをあふれさせようとし、IT部門が失敗し、ハッカーがメモリにアクセスできるようになります。

- フィッシング攻撃:ハッカーは、従業員やユーザーに機密データを手放させようとします。これにより、アクセスが可能になります。

- 分散型サービス拒否:ハッカーはサーバーに大量のリクエストを殺到させ、IT部門は正当なリクエストに応答できません。

これらのハッキングはいずれも、数十万ドルの損害を引き起こす可能性があります。ペネトレーションテスト中にそれらを見つけると、会社概要 お金と手間の両方を節約できます。

ペンテストのスケジュールを設定する

同じシステムが2つとないのと同様に、ペネトレーションテストのスケジュールも同じではありません。スケジュールは、会社概要の特定の目標と規制環境に合わせてカスタマイズする必要があります。

政府や地方自治体の義務により、決められたスケジュールでテストする必要がない場合は、次の点を考慮してスケジュールを作成してください。

- リスク。あなたはほとんど誰もが欲しがる非常に魅力的なデータを持っていますか?あなたの会社概要 は価値の高いターゲットだと思いますか?

- カバレッジ。あなたの会社概要は、何らかの理由でローカルニュースサイクルの一部になっていますか? 物議を醸すようなことに巻き込まれていませんか?

- 種類。オープンソースソフトウェアを使用していますか?それとも、最近インフラストラクチャに大きな変更を加えましたか?

予算も調べてください。ペンテストは、特にチームがすぐに修正しなければならない大きな問題を見つけた場合、費用がかかる可能性があります。予算が非常に少ない場合は、テストの間隔を延ばして、これまでよりも多くの費用をかけないようにする必要があるかもしれません。

一般的なペンテストツール

ほとんどのペネトレーションテストチームは、プログラムを使用して作業を強化しています。彼らは迅速に作業するため、チームはコードの記述に多くの時間を費やすことなく脆弱性を見つけることができます。

よく知られているテストツールには、次のものがあります。

どのチームにもお気に入りのプログラムがあり、一部のブロガーも持っています。無料のものもあるため、IT部門は、システムと専門知識に適したものを見つけるまで、組み合わせて組み合わせる価値があります。

政府機関で働いている場合は、公的機関が開発したツールを使用する資格があるかもしれません。たとえば、Office of the Office of the Chief of the Department of the Interior がペネトレーションテストを実施します。

一部の会社概要 また、侵入テストサービスとしてのソフトウェア(SaaS)も提供しています。 彼らと契約すれば、彼らはあなたの仕事を端から端まで処理します。

テスト戦略と方法

ペネトレーションテストの計画ステップでは、重要な決定に直面することになります。テストチームとはどのような関係を持つべきですか?そして、始める前にどれだけ知っておく必要がありますか?この質問に答えるには、方法を選択してください。

これらのペネトレーションテストの種類は、EC-Councilによって認識されています。

- ブラックボックス: テスターは、作業が始まるまでシステムについて何も知りません。場合によっては、組織内のほとんどの人がテストが行われていることを知らないことがあります。この形式のテストは、リアルタイム攻撃と非常によく似ています。

- ホワイトボックス:テスターは、インフラストラクチャやプロトコルなど、システムに関するすべてを把握しています。チーム全体がテストについて知っている場合もあれば、その知識から一部の人を除外する場合もあります。

- グレーボックス: テスターは、作業を開始する前に、システムについて少し知っていますが、すべてを知っているわけではありません。

- 対象: IT チームと指定されたテスト担当者が協力して、システムの一部のみを監視します。

- 外部: 可視のサーバーまたは資産のみがテストに含まれます。

- 内部: このテストには、承認されたユーザーがアクセスできる項目のみが含まれます。

あなたの会社概要に適した方法が1つ見つかり、ペネトレーションテストを行うたびに同じシステムを使用するかもしれません。 しかし、現在のリスクに基づいて方法を切り替えるのは合理的です。

Penetration Testing & Web Application (アプリケーション) ファイアウォール

顧客にサービスを提供するアプリを設計したとしますが、IT 部門はデジタル ファイアウォールで保護したデータに基づいて実行されます。 ペネトレーションテストはここでも拡張する必要がありますか?

Web Application (アプリケーション) ファイアウォール (WAF) は堅牢なセキュリティを提供しますが、調査によると、会社概要 の約 65% が WAF を完全にバイパスする攻撃を行っていることが示唆されています。

テストからWAFを排除すると、重大なセキュリティ問題を見逃す可能性があります。ただし、問題には慎重にアプローチする必要があります。

一部の種類の侵入テストを実行するために、ベンダーから WAF をオフにするように求められる場合があります。このようなシミュレーションは、アプリがITがハッキングに対して脆弱であるかどうか、システムがダウンした場合、または不満を持つ内部関係者に対処しているかどうかを理解するのに役立ちます。

ただし、ITが設計どおりに機能し、バイパスが困難な保護を提供していることを確認するために、ベンダーにもWAFの調査を依頼する必要があります。

このような複数の侵入テストにより、アプリのセキュリティ環境の全体像を把握することができ、これはユーザーにとって非常に重要になる可能性があります。

Okta で必要なサポートを受ける

当社のソリューションは、効果的なペネトレーションテストの準備をお手伝いします。そして、あなたがプロセスを経て、埋めるべきギャップがたくさんあることに気付いたなら、私たちはそれもお手伝いすることができます。

私たちのソリューションがどのように機能し、どのように役立つかについて詳しくお話ししたいと思います。

参考文献

効果的な侵入テストプログラムを実行するためのガイド。(2017年4月、紋。

PCI Data Security Standard (PCI DSS), Version 1.1 (PCI データセキュリティ標準 (PCI DSS), Version 1.1) (2017年9月)。PCIセキュリティ標準評議会。

IT セキュリティ手順ガイド: 侵入テスト演習の実施。(2020年7月、GSAです。

ペネトレーションテストプログラムを成功させるための10のヒント。(2010年11月)。CSO)

ペネトレーションテストとは? EC-カウンシル。

なぜ、いつ、どのくらいの頻度でペンテストを行う必要があるのか?(2018年8月)。セキュリティ インテリジェンス。

ペネトレーションテストはどのくらいの頻度でスケジュールする必要がありますか?(2017年1月)。ITガバナンス。

ホーム。ハッシュキャット。

ホーム。カリ。

ホーム。メタプロイト。

Home.NMapです。

ペネトレーションテスト。米国内務省。

Web Application (アプリケーション) ファイアウォールの状態。(2019年7月)。Ponemon Sullivanプライバシーレポート。