Um novo começo? Se ao menos tais coisas fossem possíveis. Mas quando isso está fora de alcance, uma nova perspectiva pode ser a melhor opção.

É isso que estamos oferecendo hoje. Você provavelmente não chegou aqui com o contexto completo. Você pode ter seguido uma manchete, um comunicado de imprensa ou um link do seu CISO. Vamos definir o problema primeiro.

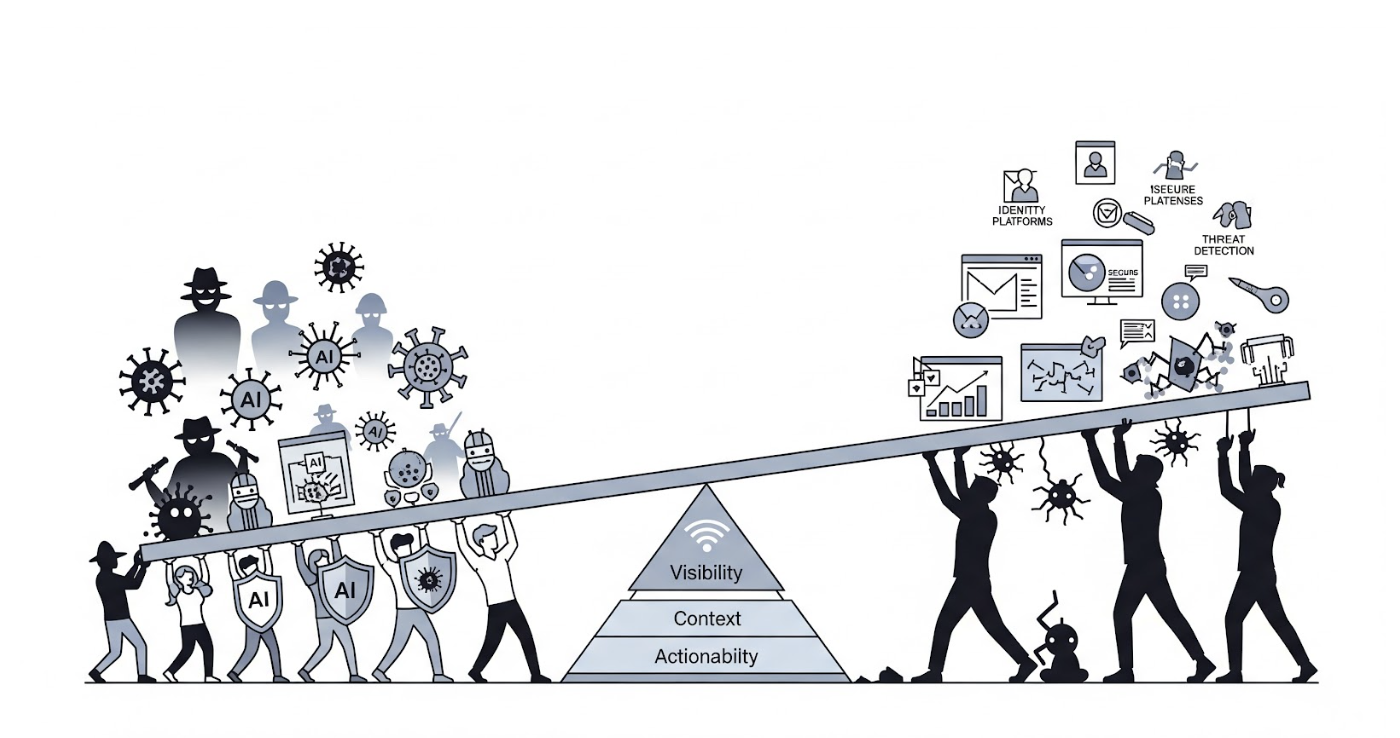

Como tecnólogos de segurança, nos encontramos:

- Em inferioridade numérica

- Com poucos recursos

- Sobrecarregado

Em inferioridade numérica

Os invasores estão se movendo mais rápido do que nunca — automatizados, distribuídos e orientados por IA. Ataques baseados em credenciais continuam sendo o caminho mais fácil para uma empresa, e os adversários sabem disso. Eles exploram a crescente área de superfície criada pelo trabalho remoto, BYOD, contratados terceirizados e aplicativos de negócios baseados em IA.

O navegador é o novo campo de batalha — e, em muitos ambientes, não está protegido. Sem defesas integradas e inteligentes nesta camada, estamos nos expondo e perdendo uma oportunidade.

Com poucos recursos

As estruturas de segurança modernas estão inchadas com ferramentas desconectadas. Cada um oferece sinais, mas poucos oferecem correlações de sinais significativas que escalam em todos os ambientes. As equipes gastam mais tempo investigando ameaças e ajustando as regras de alerta do que interrompendo as ameaças à medida que elas surgem.

As políticas de acesso condicional dependem de múltiplas entradas, como dispositivo, identidade e segurança de rede, mas lacunas na cobertura e velocidade do sinal podem retardar a resposta e sobrecarregar as operações. O resultado: as equipes de segurança ficam sobrecarregadas, mantendo a máquina em vez de melhorar sua eficácia.

Sobrecarregado

Cada login, dispositivo e localização é uma vulnerabilidade potencial, e as políticas que os regem devem se adaptar em tempo real. Mas as arquiteturas atuais não foram construídas para isso. Lacunas de visibilidade, desalinhamento de políticas e aplicação inconsistente em todos os endpoints deixam as equipes reagindo em vez de antecipar.

Muitas organizações sacrificaram a agilidade e, portanto, aumentaram sua exposição ao risco. O custo dessa troca aparece nos relatórios de violação.

Uma luta compartilhada — e uma oportunidade compartilhada

O equilíbrio de poder é inclinado a favor dos agentes de ameaças e mantido sob controle pela pura vontade e determinação de tecnólogos dedicados.

Se esse é o seu caso, você não está sozinho.

A pilha está fragmentada e a superfície de ataque continua a se expandir. Sistemas destinados a trazer clareza — como os SIEMs tradicionais — geralmente produzem apenas alertas de baixa fidelidade e atrasados. Nós confiamos neles porque devemos, mas o modelo de operações de segurança que eles suportam é lento, reativo e barulhento. Mas as coisas estão começando a mudar.

E se a identidade, a rede e a segurança de endpoint não apenas interoperassem, mas entendessem umas às outras? E se seu controle de acesso pudesse levar em conta a postura do navegador? E se seu sistema de detecção e resposta pudesse impor políticas em tempo real em vez de registrar violações após o fato?

Estamos nos afastando de ferramentas conjuntas e caminhando para contexto compartilhado, aplicação e resultados. As novas integrações da Okta e da Palo Alto Networks visam abrir o caminho para uma segurança unificada, adaptativa e com reconhecimento de identidade.

O cenário de segurança atual: complexo, distribuído e centrado na identidade

O trabalho acontece no navegador — SaaS, ferramentas de IA, fluxos de trabalho confidenciais, permissões OAuth — quer o trabalho comece lá ou não, ele passa pelo navegador. É onde os usuários se autenticam, onde as sessões são iniciadas e onde os dados fluem. Isso torna o navegador um ponto de aplicação crítico.

Mas a segurança nem sempre acompanhou o ritmo. As verificações de postura tradicionais dependem de VPNs, MDM ou visibilidade total do sistema operacional — que ficam aquém em um mundo BYOD, com muitos contratados e movido a IA. O navegador é um novo ponto de controle para aplicar a política corporativa.

A Palo Alto Networks percebeu isso cedo, estendendo seus recursos da rede e do endpoint para o navegador com sua oferta Prisma Access Browser.

Ao contrário da tecnologia de navegador seguro legada ou das áreas de trabalho virtuais desajeitadas, o Prisma Access Browser é executado localmente e parece o Chrome. Nos bastidores, ele isola sessões, aplica prevenção contra ameaças e DLP de nível empresarial e pode rotear o tráfego através da infraestrutura SASE completa da Palo Alto Networks.

Isso significa aplicação real de políticas, mesmo em dispositivos não gerenciados, com total visibilidade e proteções integradas. E como está conectado ao ecossistema mais amplo da Palo Alto Networks — incluindo a inteligência contra ameaças da Unit 42 — você não está confiando em um navegador independente. Você está aproveitando uma plataforma de segurança confiável por mais de 70.000 organizações.

A Okta também reconheceu a oportunidade, evoluindo o Adaptive MFA para ingerir um contexto mais amplo — incluindo sinais da postura do navegador e da confiança do dispositivo.

É por isso que esta integração é tão importante: Okta e Palo Alto Networks se uniram para permitir decisões de acesso condicional com base em sinais de postura do Prisma Access Browser, garantindo que os aplicativos SSO sejam acessados apenas por meio de sessões de navegador seguras e verificadas. Esta integração cria um fluxo de autorização forte e mútuo, onde o Okta avalia os sinais do Prisma Access Browser para determinar se o acesso deve ser concedido com base nas políticas definidas pela empresa.

Na prática, a Okta impõe a postura do navegador e do dispositivo em nome dos aplicativos downstream. Os provedores de SaaS não precisam construir esses controles eles mesmos, e as configurações SASE — como restrições de IP — não precisam carregar o fardo de representar a confiança do dispositivo sozinhos.

À medida que as empresas se apressam em adotar ferramentas de IA, esse limite de aplicação se torna crítico. Dados confidenciais residem em prompts, fluxos de plugins e sessões de aplicativos. Controlar o acesso no navegador — e aplicá-lo por meio da identidade — é como protegemos o uso da IA sem diminuir a inovação.

De logs à ação: a identidade encontra o SOC moderno

As equipes de segurança há muito confiam nos SIEMs para juntar a história depois do ocorrido. Logs intermináveis e ruído constante – tudo em nome da visibilidade. E embora a visibilidade ainda seja importante, não é suficiente.

Não precisamos de mais logs. Precisamos de contexto compartilhado. Precisamos de ação compartilhada.

Por isso que estamos particularmente entusiasmados com nossa segunda integração: conectar Proteção contra ameaças de identidade com a IA da Okta a Cloud Identity Engine usando o Shared Signals Framework (SSF) baseado em padrões. Não se trata de enviar mais eventos para uma caixa preta. Trata-se de tornar a inteligência de identidade operacional em tempo real.

O Cloud Identity Engine impõe consistentemente a autenticação do usuário e fornece acesso em tempo real em toda a Palo Alto Networks Platform. O Cortex XSIAM e o XDR da Palo Alto Networks fornecem o nível certo de segurança com base no nível de risco de um usuário.

Cortex não é o seu SIEM legado. É uma plataforma SOC moderna — combinando SIEM, SOAR, XDR, UEBA e inteligência contra ameaças em um único sistema construído para raciocinar, decidir e agir. A IA não é um complemento — é fundamental. Os sinais são correlacionados em toda a superfície de ataque e priorizados em milissegundos. E agora, com os sinais de identidade da Okta fluindo e a lógica de aplicação fluindo de volta, essa inteligência se torna reflexiva.

A Okta recebeu sinais do Cloud Identity Engine e Cortex XDR da Palo Alto Networks desde maio, trazendo contexto de segurança para nossa plataforma Identity Threat Protection. Mas em julho, esse sinal se torna bidirecional. Com nossa nova integração, o Okta transmitirá sinais de risco de volta para o Cloud Identity Engine, fechando o ciclo e desbloqueando a resposta completa e informada pela identidade dentro do SOC.

Não é apenas interoperabilidade - é amplificação. Identity Threat Protection, alimentado por Okta AI, agorase conecta perfeitamente com o Precision AI da Palo Alto Networks. Isso significa que os sinais de risco de identidade ajustados em padrões de autenticação, contexto do dispositivo e comportamento do usuário agora fazem parte da estrutura de detecção e remediação do SOC. Não estamos apenas lutando contra ameaças aumentadas por IA - estamos lutando contra IA com IA.

E aqui está a estratégia por trás disso: Hoje, estamos começando com uma plataforma SOC integrada com SIEM e SOAR integrados como o primeiro lugar a receber sinais SSF — porque é onde as observações de maior fidelidade convergem. É a realidade do bootstrapping. Com o tempo, mais plataformas SaaS se juntarão diretamente à rede SSF. Mas agora, um dos sinais mais claros surge através do SOC, e Cortex é o parceiro mais capacitado que poderíamos ter.

Porque, sejamos honestos: se você vai depender de alguém para proteger suas costas, deve ser aquele com a mais ampla visibilidade, os reflexos mais rápidos e o mais profundo conjunto de informações sobre ameaças. Esse é o Cortex. E é por isso que essa integração é uma necessidade operacional.

Okta e Palo Alto Networks compartilham sinais e coordenam decisões. E é assim que passamos da detecção passiva para a defesa ativa: com a identidade como um sinal de primeira classe em cada resposta.

Antes, durante e depois — Protegendo todo o ciclo de vida da identidade

Para dar vida a essas integrações, vamos percorrer um fluxo de acesso do mundo real que demonstra como a Okta e a Palo Alto Networks protegem todo o ciclo de vida da identidade — desde o primeiro handshake até a aplicação final.

O cenário

Um desenvolvedor contratado precisa de acesso a um painel de ferramentas de IA interno. Ela usa um dispositivo de propriedade pessoal, ou talvez um dispositivo gerenciado pela empresa para a qual trabalha, e faz login usando o Okta FastPass, um método de autenticação sem senha e resistente a phishing. Enquanto ela acessa o aplicativo através do Prisma Access Browser, ela também usa uma ferramenta de produtividade de terceiros adjacente — uma que inicia seu próprio fluxo OAuth através do navegador e, em seguida, emite tokens de acesso de forma independente.

Embora a empresa saiba que a autenticação inicial é segura, o ambiente do cliente que consome esse token pode não ser reforçado. Para gerenciar essa realidade, a equipe de administração configurou Cortex XSIAM para monitorar o comportamento da sessão desses clientes, usando a telemetria ingerida do aplicativo e a atividade de endpoint mais ampla.

Antes da autenticação

Em seguida, o usuário inicia o Prisma Access Browser, que é executado localmente e aplica controles de sessão baseados em política — DLP, isolamento, validação de postura — tudo por trás de uma experiência de navegação familiar. O navegador compartilha o contexto de postura com o Okta, que avalia esse sinal como parte de uma política de acesso condicional, confirmando que o dispositivo está em um estado confiável. Como as condições são atendidas, o acesso prossegue sem atrito.

Durante a autenticação

O usuário autentica usando o Okta FastPass, vinculado a credenciais associadas ao dispositivo e verificação biométrica. Isso elimina as ameaças baseadas em credenciais e garante que a sessão esteja enraizada na confiança. O Okta AI avalia sinais contextuais — estado do dispositivo, geolocalização, hora do dia, linhas de base comportamentais — e retorna uma pontuação de baixo risco, concedendo ao usuário acesso contínuo.

Após a autenticação

Pouco depois do login, o usuário inicia um fluxo OAuth a partir de uma ferramenta de produtividade de terceiros — um fluxo de trabalho que foi explicitamente configurado para ser iniciado de dentro do Prisma Access Browser, conforme exigido pela política de acesso condicional da Okta. Isso garante duas coisas: a sessão tem origem em um ambiente reforçado e o Cortex XSIAM obtém visibilidade de todo o fluxo de autenticação, incluindo padrões de comportamento de aplicações que podem não aparecer apenas nos logs de identidade.

Apesar de passar por uma autenticação resistente a phishing, a sessão do cliente resultante começa a exibir atividade anormal: consultas de API repetidas, padrões de acesso a dados irregulares e sinais de possível uso indevido de token de uma violação pós-autenticação.

É aqui que o Cortex Precision AI começa a correlacionar o comportamento em todo o ambiente, extraindo da ingestão nativa de logs de autenticação da Okta, telemetria de endpoint e sinais de aplicativos.

Embora a autenticação do usuário fosse confiável, o comportamento que se seguiu não foi. Na defesa moderna, essa distinção é importante.

Por meio do SSF, o Cortex transmite um sinal de risco de alta confiança para a Okta. O Identity Threat Protection revoga imediatamente a sessão, impõe a reautenticação e interrompe o acesso downstream por meio do Universal Logout.

Simultaneamente, o Cortex aciona uma investigação automatizada e isola o dispositivo afetado — reduzindo o tempo de contenção e minimizando o impacto.

Confie — mas verifique, e verifique novamente.

Além do passo a passo: substituindo a máquina de Rube Goldberg

Em muitas organizações, o equivalente ao que acabamos de descrever exigiria uma pilha mais complexa (e muitas vezes desconectada). Por exemplo:

- Um ambiente VDI reforçado

- Uma camada de rede com reconhecimento de identidade

- Ferramentas de DLP separadas

- transferências manuais de política entre o endpoint e o SOC

- Um provedor de autenticação aplicando a política de acesso com base em um contexto extremamente limitado

É como as coisas eram feitas há anos — e, em alguns casos, ainda são. Mas a complexidade nem sempre é sinônimo de garantia.

Mesmo uma arquitetura bem-intencionada pode deixar lacunas. Na verdade, vimos em primeira mão que uma infraestrutura de desktop totalmente gerenciada e centralizada ainda pode se tornar um vetor de ataque, especialmente quando a confiança é depositada no próprio ambiente, em vez da identidade que se move através dele.

É isso que torna este novo modelo diferente: em vez de empilhar soluções pontuais na esperança de que o contexto sobreviva à transferência, estamos reunindo plataformas que se entendem e agem em tempo real: um navegador seguro, um mecanismo de política nativo de identidade e um SOC que ouve e responde aos sinais de identidade.

Não é uma solução paliativa. Não é uma improvisação. Defesa que faz sentido.

Olhando para o futuro: uma abordagem compartilhada e mais inteligente para a defesa

Esta parceria é sobre mais do que integrações. É sobre reescrever a forma como os sistemas de segurança se comunicam — em tempo real, entre camadas e entre fornecedores. Com a Okta e a Palo Alto Networks, estamos construindo uma arquitetura mais adaptável com:

- Acesso condicional que entende o contexto do navegador

- Detecção e resposta que tratam a identidade como um sinal de primeira classe

- IA que não apenas analisa — ela age

Mas, mais do que tudo, este lançamento marca o progresso em direção a um futuro onde a defesa é colaborativa por padrão.

Construímos o Identity Threat Protection com Okta AI em padrões abertos como SSF e Continuous Access Evaluation (CAEP), então este modelo não está bloqueado em uma pilha. Esteja você executando o Cortex ou outro sistema completamente, esses sinais são construídos para fluir livremente e informar as plataformas em que você confia, não restringi-las.

E é apenas o começo: No momento em que começamos a tratar a identidade como uma fonte compartilhada de verdade - para acesso, mas também para risco e resposta - desbloqueamos um modelo de segurança que é dinâmico, adaptável e construído para escalar com a forma como as pessoas trabalham hoje.

Esse é o futuro que estamos construindo e as integrações de hoje nos aproximam um passo. Porque as organizações mais resilientes não serão aquelas com os controles mais rígidos - serão aquelas com as conexões mais inteligentes.

Saiba mais sobre a integração e registre-se para o webinar.