Muitas organizações federais estão adotando estratégias de computação em nuvem para acesso persistente a informações, aproveitando a tecnologia de software como serviço (SaaS) para seus casos de uso de missão empresarial. Para o Departamento de Defesa (DoD) dos EUA, habilitar a inovação em nuvem deve suportar dados de e para vários ambientes. As capacidades de missão do DoD são cada vez mais influenciadas e dependentes de software, a tal ponto que estão trabalhando ativamente para estender os pontos de acesso à nuvem até a borda tática: ambientes com largura de banda limitada, conectividade esporádica ou nenhuma conexão com a internet.

Exemplos de ponta tática que vimos na Okta incluem operações militares em áreas remotas ou isoladas, esforços humanitários liderados pelos EUA onde ventos com força de furacão derrubam linhas de energia e organizações de infraestrutura crítica planejando uma interrupção completa e total do acesso à internet. Em um cenário de ponta tática, a experiência do usuário (UX) e os serviços podem ser limitados devido a essas condições ambientais, mas na Okta, acreditamos que as decisões de Identity, Credential, and Access Management (ICAM) devem continuar a operar com segurança e sem atrito.

ICAM além das realidades da empresa

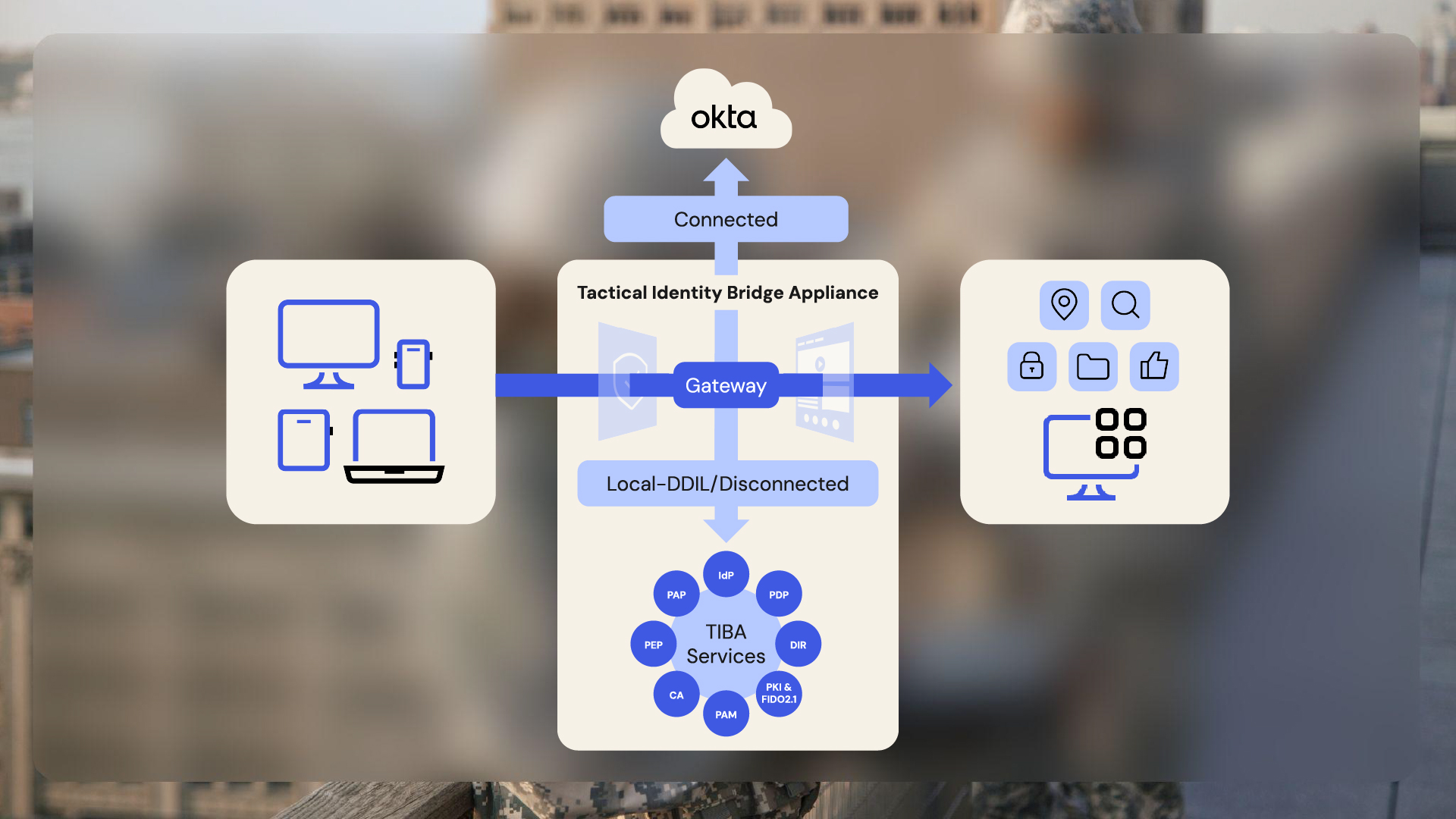

A Okta fez uma parceria com a SelecTech para implantar o Tactical Identity Bridge Appliance (TIBA) para apoiar os requisitos do ICAM enquanto desconectado e, uma vez que as comunicações permitam, reintegrar perfeitamente os usuários e seus dados na empresa. O TIBA é feito sob medida para implantação segura na extremidade tática. Ele adere aos rigorosos requisitos de segurança do Governo Federal e do DoD sem reduzir o acesso aos recursos de SaaS líderes do setor baseados na nuvem.

Como funciona

TIBA é uma coleção dinâmica de microsserviços implantáveis em hardware de propriedade do cliente. Os administradores podem ativar ou desativar os microsserviços para atender a metas de baixo uso de recursos com uma pequena infraestrutura (por exemplo, uma mochila de equipamentos em uma operação militar). Os administradores também podem expandir os microsserviços de forma multi-inquilino em casos de maior demanda de recursos e maior disponibilidade de infraestrutura. O TIBA oferece os seguintes benefícios para ambientes de borda táticos:

- Monitoramento e roteamento de rede com reconhecimento de identidade: Quando conectado à internet, o TIBA reconhece as mudanças na rede e passa toda a autenticação e autorização de volta para o Okta como o provedor de identidade (IdP) primário por meio do Okta Tactical Edge Connector. Esta solução também permite que o Okta se federe a uma solução ICAM empresarial maior para autenticação, conforme necessário. Além disso, o TIBA pode aproveitar os recursos do produto Okta, Security Operations Center (SOC)/Network Operations Center (NOC), e soluções de AI/ML. Quando desconectado da internet, o gateway TIBA intermedia todos os aplicativos de borda táticos, identidades e entidades não-pessoas para seu serviço de identidade local com uma UX perfeita — sem reconfigurar as partes confiáveis.

- Sincronização de identidade e atributos: Quando conectado à internet, o TIBA sincroniza seu serviço de diretório local com o Universal Directory (UD) da Okta em tempo real. Como a Okta pode obter identidades e atributos de qualquer lugar (ou seja, sistemas de RH, bancos de dados, APIs REST e outros IdPs), o TIBA pode receber atualizações de identidade e atributos em tempo real da empresa, ambientes de parceiros de missão ou vários bancos de dados mantidos em todo o governo. A borda tática não é mais uma ilha com informações de usuário desatualizadas ou inseridas manualmente.

- Rigor operacional em ambientes desconectados: Quando desconectado, o TIBA pode:

- Manter um serviço de diretório local de identidades, funções e atributos

- Autenticar e autorizar usuários em aplicativos locais

- Usar a autenticação multifator (MFA) resistente a phishing, incluindo Common Access Cards (CAC) e Personal Identity Verification (PIV) cards

- Coletar dados biométricos durante a verificação de identidade presencial

- Provisionar novos usuários e adicionar ou modificar políticas de gerenciamento de acesso

- Gerar credenciais criptográficas, incluindo FIDO ou PIV, na borda tática

- Atualizações autoritativas do “Sistema de registro” quando reconectado: Depois de reconectado à internet, o TIBA sincroniza com a Okta e recebe atualizações importantes e autoritativas de Identidade empresarial em tempo real. Frequentemente, os ambientes de ponta tática são repletos de informações desatualizadas sobre o pessoal (por exemplo, funções, patentes, níveis salariais, registros de treinamento, etc.). Com a sincronização automática de reconexão entre a Okta e o TIBA, a borda tática permanece o mais atualizada possível, sincronizada com o sistema de registro de uma empresa.

Benefícios do Okta e TIBA

A colaboração robusta da Okta com o TIBA oferece suporte a uma infraestrutura ICAM moderna e resiliente em todos os domínios e prioridades para permanecer disponível para a força de trabalho federal. Vamos dar uma olhada em alguns cenários que a solução atende.

Tempo de resposta da missão

No DoD, um ótimo exemplo de melhoria no tempo de resposta da missão envolve operações militares implantadas, como Cyber Protection Teams que empregam um ambiente de ponta tática, frequentemente chamado de “flyaway kit”. Atualmente, quando um kit retorna para casa de sua missão, ele é apagado manualmente e reconfigurado para a próxima missão.

Imagine um mundo onde todas as identidades, atributos e políticas de acesso de aplicativos apropriadas para a próxima missão tenham sido pré-configurados e pré-organizados dentro do UD da Okta. Quando o kit retorna para casa, seus logs de auditoria de identidade podem ser armazenados, completamente apagados, reconectados à rede e provisionados automaticamente no TIBA do kit para a próxima missão.

Planejamento de desastres e ambientes de parceiros de missão

Em outras áreas do governo federal, onde as agências enviam equipes de campo para locais de desastre com conectividade limitada ou inexistente à Internet, as organizações podem aproveitar sua instância Okta para pré-configurar um TIBA enquanto confiam em operações de identidade independentes no campo.

Essas organizações também podem usar o TIBA para federar com agências parceiras em missões que exigem acesso aos seus aplicativos locais de planejamento e assistência a desastres, permitindo que usem suas credenciais para fazer login em aplicativos de serviços de emergência. Organizações comerciais, como os setores de serviços financeiros e saúde, podem se beneficiar dessa integração usando o TIBA como seu mecanismo de failover em desastres extremos onde a conectividade com a internet é interrompida.

Credenciais resistentes a phishing na borda

As credenciais resistentes a phishing são essenciais para operações governamentais altamente seguras. Infelizmente, e comumente na extremidade tática, as credenciais amplamente emitidas, como CAC/PIV, não são autorizadas. Isso normalmente significa que os administradores na extremidade que estão tentando realizar suas missões acabam quebrando as melhores práticas de segurança em ambientes onde deveriam preservar a eficácia operacional.

Em outras situações, parceiros de missão estrangeiros chegam ao local na extremidade tática e não conseguem acessar autenticadores resistentes a phishing do governo dos EUA. Eles geralmente recebem um nome de usuário e senha menos seguros.

O serviço de gerenciamento de credenciais nativo da TIBA resolve esses problemas. Os administradores podem verificar a identidade de uma pessoa, provisioná-la com credenciais criptográficas fortes (por exemplo, aplicar um certificado a um Yubikey ou imprimir um cartão PIV no local) e criar políticas de acesso refinadas para ela.

Operações de domínio cruzado com encaminhamento para a nuvem

Para algumas agências do governo dos EUA, certos ambientes táticos, como redes isoladas ou classificadas, nunca tocarão na internet. Nessas circunstâncias extremas, uma estratégia Okta mais TIBA oferece a ambientes não classificados corporativos o benefício total da tecnologia SaaS nativa da nuvem. Esses são os tipos de ambientes onde invasores de estados-nação e criminosos cibernéticos vivem e têm vetores de ameaças que podem tentar explorar. É por isso que as integrações pré-construídas da Okta com tecnologias de rede, endpoint, dados, SIEM e SOAR são cruciais. No entanto, aproveitar o TIBA em redes isoladas ou classificadas oferece uma experiência robusta de Identity and Access Management em um modo offline completo, tornando as integrações SOC/NOC pré-construídas menos relevantes. Além disso, a capacidade de obter e transferir identidades e atributos de um arquivo simples no Okta e no TIBA torna esta uma abordagem holística para ICAM em todos os tecidos de rede em ambientes complexos do Governo Federal.

Para saber mais sobre os recursos, casos de uso e modos de operação do TIBA, visite okta.com/resources/datasheet-how-okta-supports-missions-at-the-tactical-edge/, e quando estiver pronto para dar o próximo passo, agende uma demonstração do TIBA conosco em federal@okta.com.