A pontuação agregada indica o nível de atividade de bot detectado em todos os fluxos de login de clientes do CIC.

Do varejo online às mídias sociais — e tudo mais — os bots são (uma das razões) pelas quais não podemos ter coisas boas. Como examinamos em detalhes em nosso Relatório sobre o Estado da Identidade Segura, esses autômatos digitais assolam os fluxos de identidade em todas as partes da jornada do usuário:

- Inscrições falsas fraudam formulários de registro e poluem sistemas de inteligência do cliente;

- Ataques de força bruta usam senhas violadas em ataques de Account Takeover (ATO); e

- Bots maliciosos sobrecarregam os proprietários de aplicativos com golpes e spam, degradando a experiência do usuário.

Os aplicativos voltados para o consumidor, em particular, devem identificar e filtrar bots como parte de seus objetivos de segurança e crescimento — e, desde o primeiro dia, o Auth0 by Okta dedicou esforços consideráveis para ajudar nossos clientes a fazer exatamente isso.

Bot ou não?

Como parte vital do complemento Attack Protection no Okta Customer Identity Cloud, nosso recurso Bot Detection mitiga ataques com script contra aplicativos nativos, fluxos sem senha e páginas de login personalizadas.

Ao correlacionar uma variedade de fontes de dados — como eventos passados associados a um endereço IP, histórico de login recente, dados de reputação de IP e uma variedade de outros fatores — podemos detectar quando uma solicitação de identidade provavelmente está vindo de um bot. Quando o recurso Bot Detection detecta solicitações de login de bot ou com script, ele aciona uma etapa CAPTCHA no fluxo de login.

Ao longo dos anos, refinamos continuamente nossos recursos de detecção de bots: A versão de hoje emprega um modelo de aprendizado de máquina (ML) que ingere mais de 60 entradas — e quando introduzimos este novo sistema no ano passado, ele reduziu os ataques de bots em 79% acima e além de seu precursor.

Importante, os recursos defensivos aprimorados foram alcançados sem o custo de atrito do usuário: mesmo durante os ataques, menos de 1% dos desafios são mostrados a usuários humanos legítimos.

Avançando na detecção de Bots: o Nível de Ameaça de Identidade (ITL)

Estando na ‘porta da frente’ dos aplicativos com uma solução de Customer Identity and Access Management (CIAM) que protege bilhões de transações de login por mês, a Auth0 tem um ponto de vista único para monitorar as ameaças de identidade.

Essa perspectiva poderosa foi a gênese do Identity Threat Level (ITL), uma pontuação de 0 a 10 que indica o nível de atividade de bots visando sistemas CIAM: uma pontuação de 0 significa que praticamente não há atividade de bots, enquanto uma pontuação de 10 significa que quase todo o tráfego é atribuível a bots.

Ao agregar (anonimamente, é claro!) observações em nossa base de clientes, podemos calcular um ITL para diferentes setores e geografias, com a opção de introduzir fatiamento e corte adicionais em outros atributos comuns.

Rastrear tendências históricas e mudanças diárias tem o potencial de informar sobre riscos elevados para fluxos de login e inscrição do CIAM, permitindo que os provedores de aplicativos aumentem seu próprio monitoramento, apertem proativamente os limites, implementem defesas adicionais — ou respondam de qualquer outra forma que acharem adequado.

Por trás das cenas

Aqui está uma visão geral simplificada de como um ITL é calculado.

A cada dia, a instrumentação ITL analisa amostras de tráfego que cobrem todos os setores e geografias e inclui clientes de todos os tamanhos. Ao cruzar as amostras com nossos recursos de Detecção de Bot, somos capazes de determinar com alta precisão qual proporção desses fluxos de Identidade estão associados a bots. Finalmente, para cada dimensão ou combinação de dimensões (por exemplo, Serviços Financeiros na América do Norte), calculamos o ITL.

O ITL é baseado no tráfego dos clientes do Customer Identity Cloud da Okta; acreditamos que é razoável concluir que as organizações que não são clientes experimentarão ameaças semelhantes, mas não podemos e não afirmamos que este é definitivamente o caso.

Observações de visualização antecipada

Embora as postagens futuras explorem o ITL com mais detalhes, incluindo mergulhar nas tendências de identidade e talvez até mesmo em campanhas de ataque específicas, nesta postagem, vamos nos ater a algumas observações de alto nível.

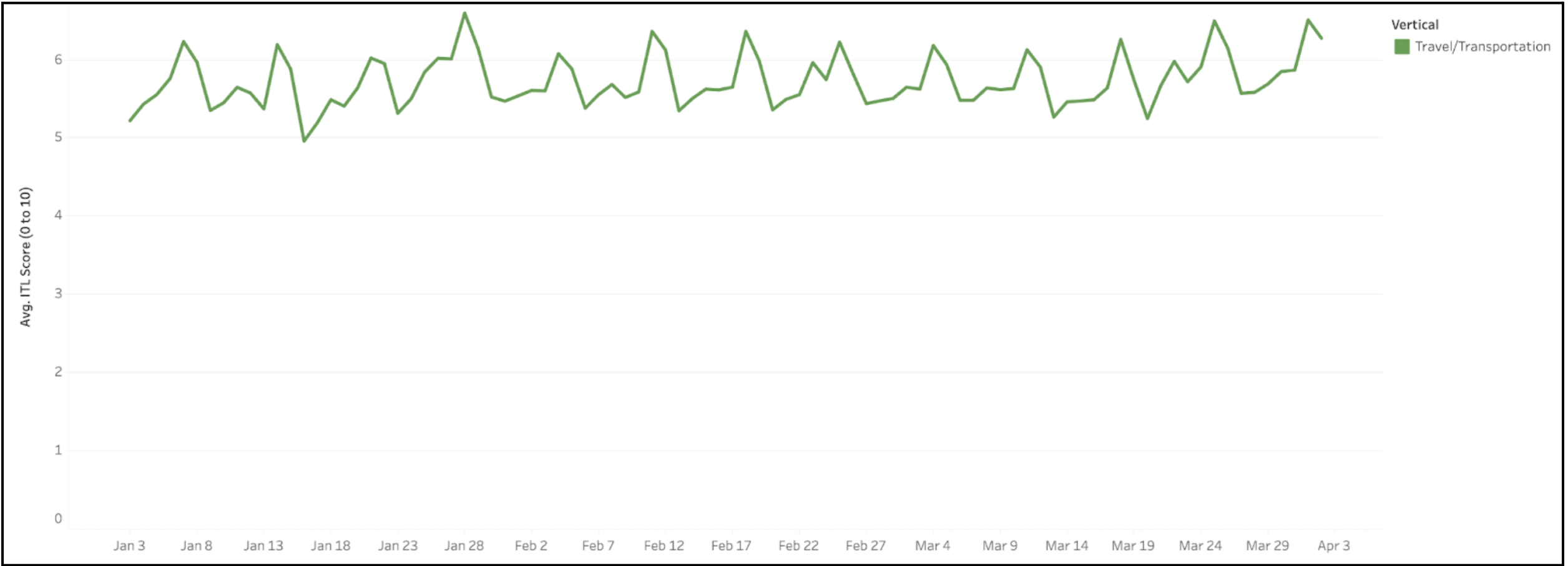

Por exemplo, considere o gráfico abaixo, que mostra o ITL para o setor de viagens/transportes, em todas as regiões, de 1º de janeiro de 2023 a 1º de abril de 2023.

Apenas a partir de um rápido exame visual, podemos ver que, até agora, em 2023, este ITL flutua para cima e para baixo em torno de uma média de cerca de 5,5, com os picos correspondendo aos fins de semana (alguns setores exibem este padrão de dia da semana/fim de semana, e outros não).

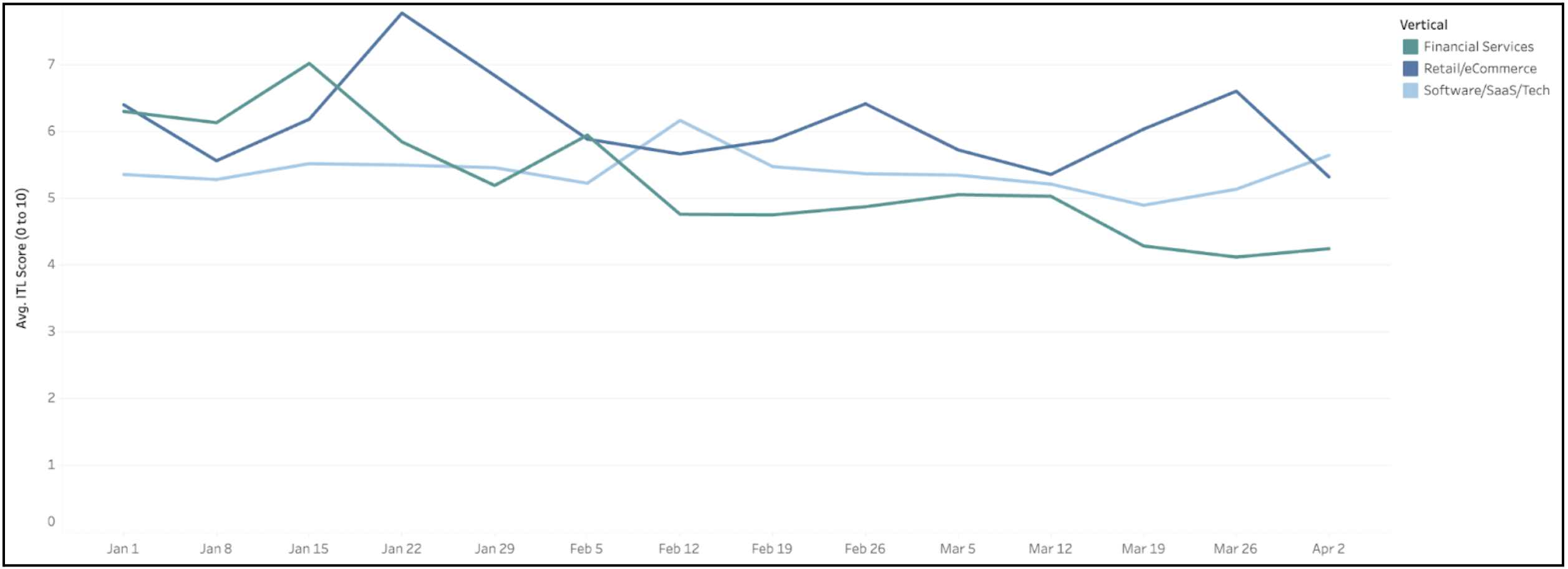

Em seguida, vamos usar o ITL para ver como a ameaça de bots varia entre os setores. No gráfico abaixo, ampliamos para uma visualização semanal para mostrar mais claramente as tendências gerais em Serviços Financeiros, Varejo/eCommerce e Software/SaaS/Tech.

Podemos ver que, das três indústrias, Varejo/eCommerce teve o pico mais alto de ITL (quase 8) e teve uma pontuação média de cerca de 6. Durante o mesmo período, Serviços Financeiros atingiram um pico de ITL de 7, mas geralmente tiveram uma tendência de queda, enquanto Software/SaaS/Tech manteve um ITL razoavelmente constante de cerca de 5,5.

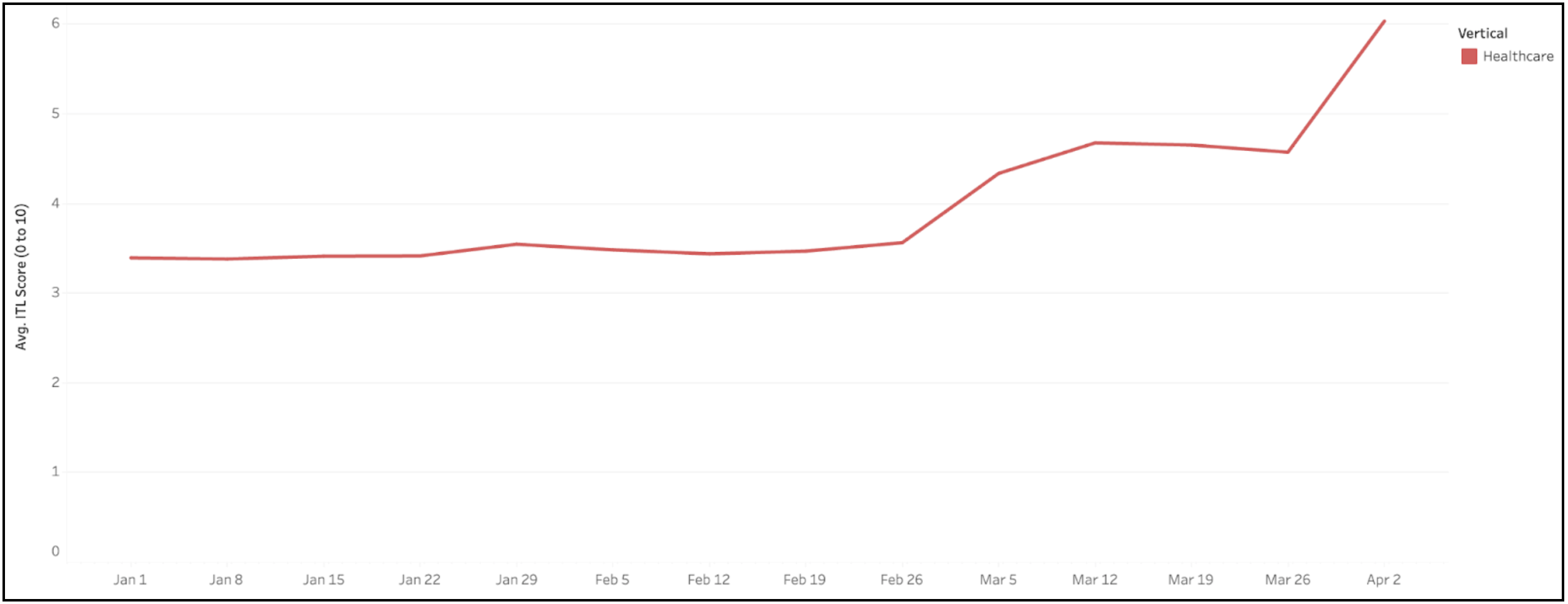

Para nosso terceiro exemplo, vamos mudar nossa atenção para a área de Saúde (com uma agregação global e granularidade semanal). É claro que, por volta do início de março, a atividade de bots direcionada ao setor de saúde aumentou significativamente — saltando de uma linha de base ITL de cerca de 3,5 para picos repetidos que se aproximam de 6,0!

Os provedores de aplicativos de saúde sabem que estão sob ataque — e configurariam suas defesas de forma diferente se soubessem?

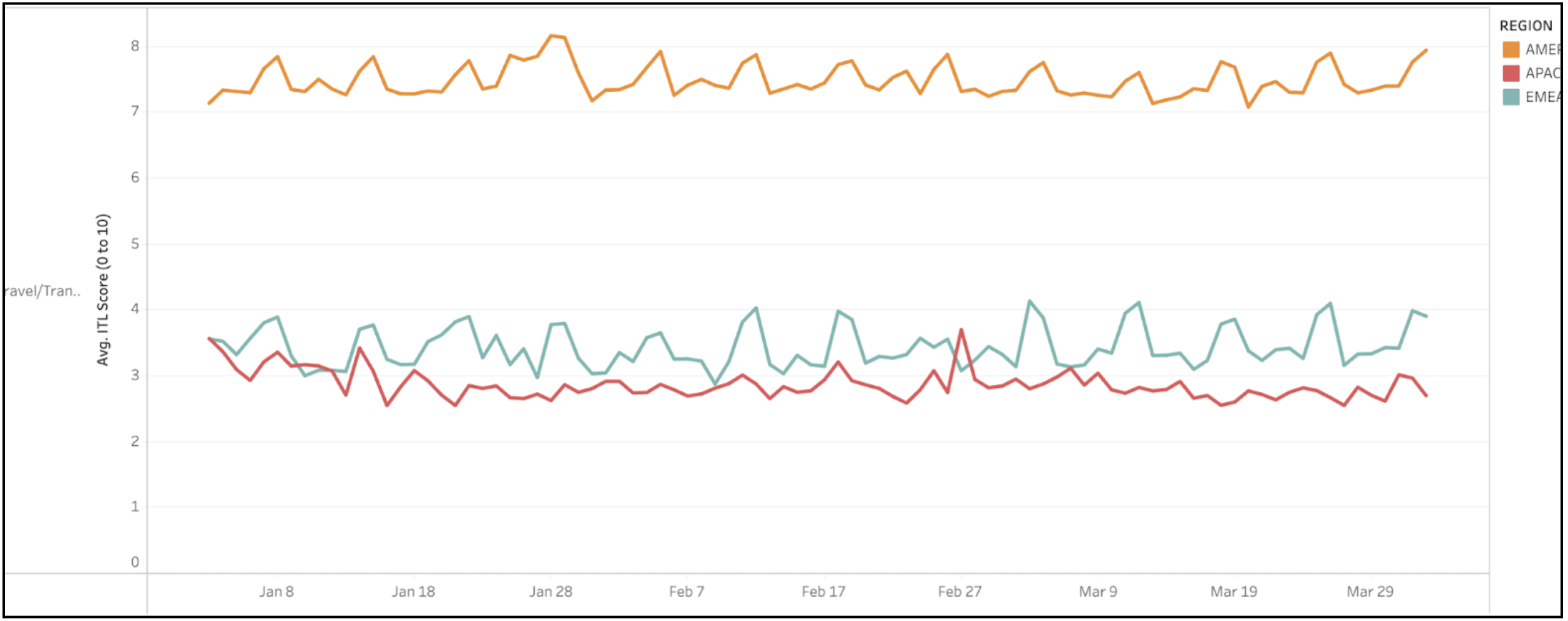

Como nosso exemplo final, vamos voltar nossa atenção para Viagens/Transporte, mas desta vez vamos um nível mais fundo e examinar o ITL para três geografias diferentes: Américas (AMER), Ásia-Pacífico (APAC) e Europa, Oriente Médio e África (EMEA).

A partir dessa análise, podemos ver que, embora o ITL composto de Viagem/Transporte tenda a estar na faixa de 5,5 a 6,0, o nível de ameaça varia consideravelmente por região: APAC e EMEA estão amplamente na faixa de 3,0 a 4,0, enquanto a pontuação da AMER permaneceu acima de 7,0 durante todo o ano de 2023!

Olhando para o futuro

Metadados firmográficos anônimos podem nos ajudar não apenas a monitorar o que está acontecendo, mas também por que. Como resultado, o ITL é mais do que apenas observar as tendências de ataques — trata-se de revelar insights e informar ações para proteger tanto os provedores quanto os usuários de serviços online.

Ao mesmo tempo, os scores da ITL fornecem à comunidade de segurança em geral dados que — até agora — só estavam disponíveis para um punhado de organizações.

Por fim, realmente só começamos a arranhar a superfície dos insights que as pontuações do ITL podem fornecer, e convidamos você a se juntar a nós nesta jornada de descoberta.