A autenticação com dispositivos compartilhados apresenta um conjunto único de desafios. Alguns cenários são específicos para a força de trabalho de uma organização, enquanto alguns casos de uso são específicos do consumidor. Neste artigo, vou me concentrar nos cenários do consumidor e explorar os desafios e as possíveis opções para abordar a autenticação segura de dispositivos compartilhados.

Desafios com a autenticação de dispositivos compartilhados

Muitas organizações e serviços empregam quiosques e dispositivos compartilhados para melhorar a experiência do cliente, a eficiência operacional por meio do autoatendimento e a escalabilidade com o crescimento do consumidor. Alguns exemplos notáveis são os quiosques implantados em sistemas de ponto de venda (PDV) no varejo, centros de entretenimento e eventos, hotéis, aeroportos, bibliotecas e clínicas médicas.

No cenário do consumidor, os principais desafios são:

- O usuário precisa fornecer suas credenciais de autenticação em um dispositivo público. Isso aumenta o risco de exposição de credenciais e pode prejudicar a adoção pelo consumidor.

- A sessão do usuário pode permanecer ativa depois que ele se afasta do sistema sem sair explicitamente, levando ao risco de apropriação da sessão.

- A aplicação de autenticação biométrica resistente a phishing, como as passkeys, não é viável.

Os aplicativos geralmente lidam com a autenticação de dispositivos compartilhados de uma maneira bastante proprietária, como o uso de leitores RFID, documentos oficiais ou scanners de cartão de pagamento. Além disso, muitos sistemas solicitam a autenticação tradicional de ID de usuário e senha, como computadores em uma biblioteca.

Autenticação desacoplada com o dispositivo compartilhado

Uma maneira melhor pode ser desacoplar a autenticação do aplicativo em execução no dispositivo compartilhado. Se a autenticação puder ser realizada usando um dispositivo confiável, geralmente um smartphone ou tablet na posse do usuário, alguns dos desafios podem ser resolvidos perfeitamente. Exemplos desses desafios incluem:

- O usuário nunca precisa fornecer credenciais ou informações de identificação para o aplicativo em execução nos dispositivos compartilhados.

- A autenticação biométrica à prova de phishing pode ser facilmente usada, pois o usuário se autentica a partir de um dispositivo pessoal.

Vamos dar uma olhada em um padrão de autenticação dissociado promissor: OAuth 2.0 Device Authorization Grant

Apresentando o fluxo de autorização de dispositivo

O fluxo de autorização de dispositivo foi originalmente concebido para fornecer autenticação dissociada a dispositivos com restrição de entrada, como smart TVs. Muitas vezes, esses dispositivos não vêm com um navegador de uso geral para permitir que um usuário se autentique usando um fluxo federado seguro ou dificultam a inserção de suas credenciais. A estrutura de autorização de dispositivo fornece uma maneira de permitir que um consumidor use seu dispositivo pessoal (laptop, celular ou tablet) para realizar a autenticação.

Defendendo o fluxo de autorização do dispositivo

O fluxo de autorização de dispositivo oferece uma solução elegante no cenário de autenticação de dispositivo compartilhado. A ideia é a seguinte:

- O aplicativo cria um URL de login aleatório e um código de usuário. Ele também pode incorporar o URL e o código de usuário em um código QR. O aplicativo então exibe as informações para o usuário.

- O usuário pode escanear o código QR ou digitar manualmente o link de login no navegador do dispositivo.

- Eles então completariam o fluxo de autenticação em seu dispositivo, fornecendo suas credenciais. Para aplicativos confidenciais, o processo de autenticação pode incluir fatores resistentes a phishing, como passkeys.

- Finalmente, eles inserem o código do usuário.

- Uma vez que o processo de autorização esteja completo, o aplicativo de dispositivo compartilhado continuará com o token de autenticação recebido.

O usuário nunca precisa fornecer nenhuma informação de autenticação no dispositivo compartilhado. Em vez de consentir com um desafio de autorização (como com o CIBA), ela executa a autenticação de ponta a ponta no dispositivo confiável.

O fluxo de autorização do dispositivo foi originalmente projetado para dispositivos com restrição de entrada, como TVs ou interfaces de linha de comando (CLI). No entanto, em dispositivos compartilhados, as credenciais do usuário não são seguras, o que torna o fluxo um candidato ideal para autenticação de dispositivo compartilhado.

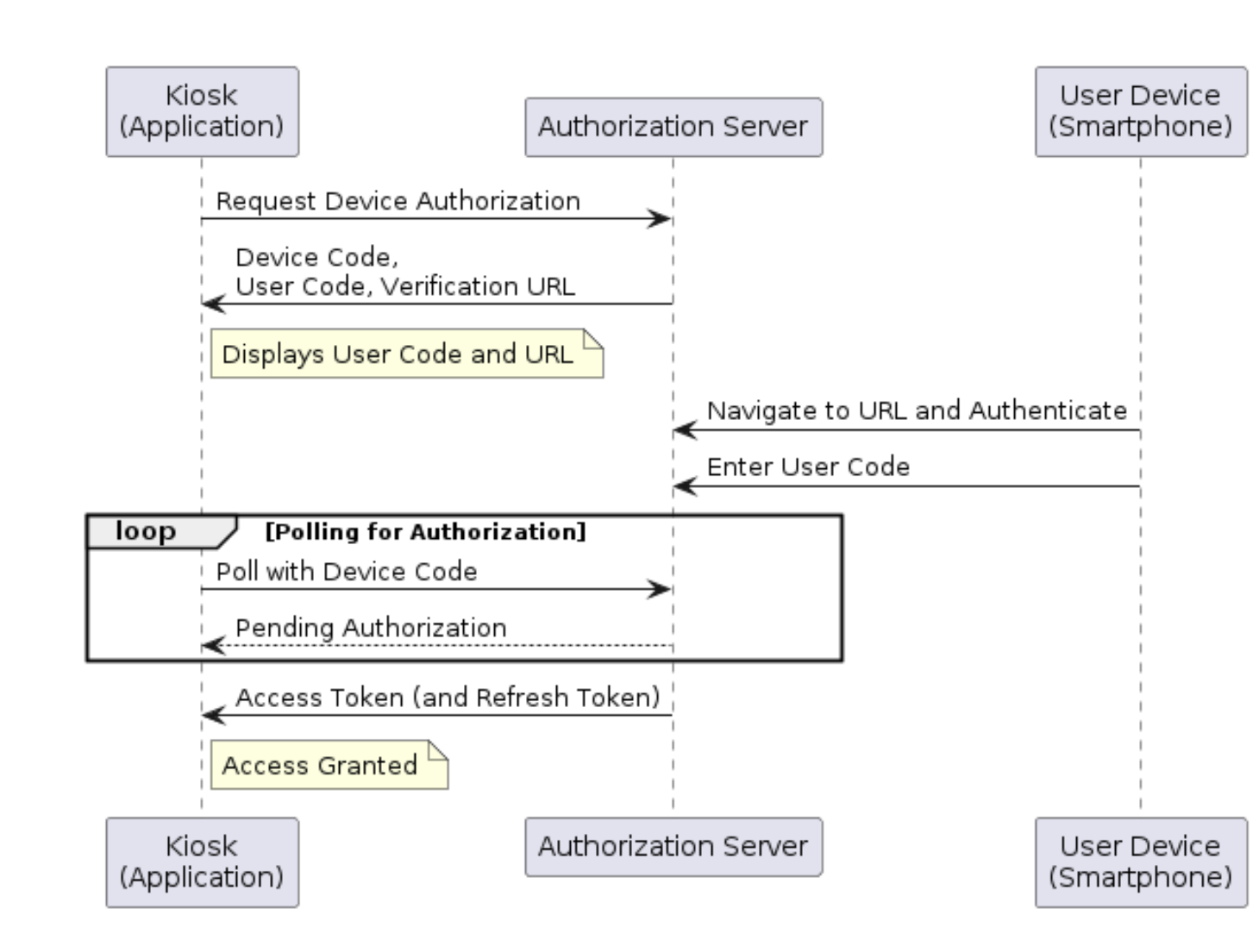

Veja como funciona o fluxo de autorização de dispositivo OAuth 2.0:

Gerenciamento de sessão e logout

Mesmo que o fluxo de autorização do dispositivo seja adequado para a autenticação de linha de frente em dispositivos compartilhados, o aplicativo ou o sistema ainda precisa gerenciar as sessões e os tokens.

Os tokens devem ter um tempo de expiração baixo e nunca devem ser armazenados em armazenamento persistente, ao contrário daqueles em TVs ou dispositivos inteligentes, onde tokens de longa duração são normalmente garantidos.

O aplicativo também deve redefinir a sessão e limpar o access token e o device code imediatamente após o fechamento do navegador ou aplicativo.

O aplicativo ou dispositivo deve rastrear a inatividade do usuário e expirar dentro de um limite curto. Após o tempo limite, ele deve redefinir imediatamente a sessão do usuário e limpar os tokens.

Opção de fallback

E se o usuário não estiver carregando um dispositivo pessoal adequado para autenticação? O aplicativo também deve ter uma opção de login de fallback adequada, como SMS ou e-mail, e autenticação sem senha baseada em OTP (One-Time Password). Para fins de integridade, o aplicativo também pode permitir o login tradicional baseado em senha, embora com cautela e mensagens instrutivas exibidas ao usuário.

Okta oferece suporte ao fluxo de autorização do dispositivo

A Okta continua a liderar o espaço de Identity and Access Management, fornecendo suporte para o Device Authorization Grant Flow, uma especificação OAuth 2.0 (RFC 8628).

Juntamente com a capacidade da Okta de suportar vários outros métodos de autenticação com e sem senha, você pode implementar facilmente um sistema de autenticação confiável para aplicativos em execução em um dispositivo compartilhado. O fluxo de autorização do dispositivo ajuda a melhorar a experiência do usuário e melhora significativamente a segurança, separando a autenticação do próprio dispositivo compartilhado. Ao oferecer um processo de integração simplificado por meio de APIs e SDKs, a Okta facilita o aproveitamento deste protocolo moderno. À medida que as empresas dependem cada vez mais de dispositivos não supervisionados para interações com clientes, a abordagem pioneira da Okta garante uma experiência de autenticação segura e sem atrito para os consumidores.

O fluxo de autorização de dispositivo, embora originalmente concebido para lidar com a autenticação para dispositivos com restrição de entrada, é uma excelente ferramenta para lidar com a autenticação do consumidor de dispositivos compartilhados. Okta facilita a implementação segura da autenticação de dispositivo compartilhado com suporte imediato para o fluxo de autorização de dispositivo.

Leitura adicional

O que é o fluxo de autorização do dispositivo

Especificação OAuth 2.0 Device Authorization Grant