Em 2024, a Verizon informou que 45% das violações de dados em um ano recente envolveram o uso de credenciais roubadas. Ao mesmo tempo, 90% das partes interessadas em identidade relataram incidentes.

impactaram diretamente os seus negócios. Com os custos das violações de segurança excedendo $4,8 milhões na estimativa mais recente, a necessidade de gerir identidades de forma segura é maior do que nunca.

Problemas com soluções díspares de governança e administração de identidade

Soluções díspares de governança e administração de identidades (IGA) causam vários problemas:

- Ineficiências operacionais: Como o gerenciamento de acesso não faz parte da solução, a integração manual é necessária.

- Políticas inconsistentes: As soluções de IGA e gerenciamento de acesso usam modelos diferentes que precisam ser reconciliados e gerenciados pelas equipes de segurança.

- Falta de visibilidade: A separação do gerenciamento de acesso causa pontos cegos entre identidade e acesso.

- Má experiência do usuário: A sincronização entre o IGA e o gerenciamento de acesso resulta em atrasos ou erros que afetam o acesso do usuário.

- Menos auditabilidade: Sistemas de registro de eventos distintos dificultam a reconciliação.

- Vulnerabilidades de segurança: A duplicação de identidades e políticas entre os sistemas aumenta a superfície de ataque e reduz a segurança.

Como resultado, as soluções de IGA desconectadas não conseguem atingir as metas de segurança e produtividade que deveriam abordar.

O que é gerenciamento de identidade e acesso?

O gerenciamento de identidade e acesso (IAM) é uma estrutura de segurança cibernética que controla o acesso do usuário a recursos digitais. Os sistemas IAM usam políticas, processos e tecnologias para:

- Ajude a garantir que os usuários tenham as permissões certas para fazer seus trabalhos

- Proteja dados e sistemas confidenciais contra acesso não autorizado

- Simplificar e automatizar o gerenciamento de usuários

- Melhore a segurança e a experiência do usuário

- Permitir melhores resultados de negócios

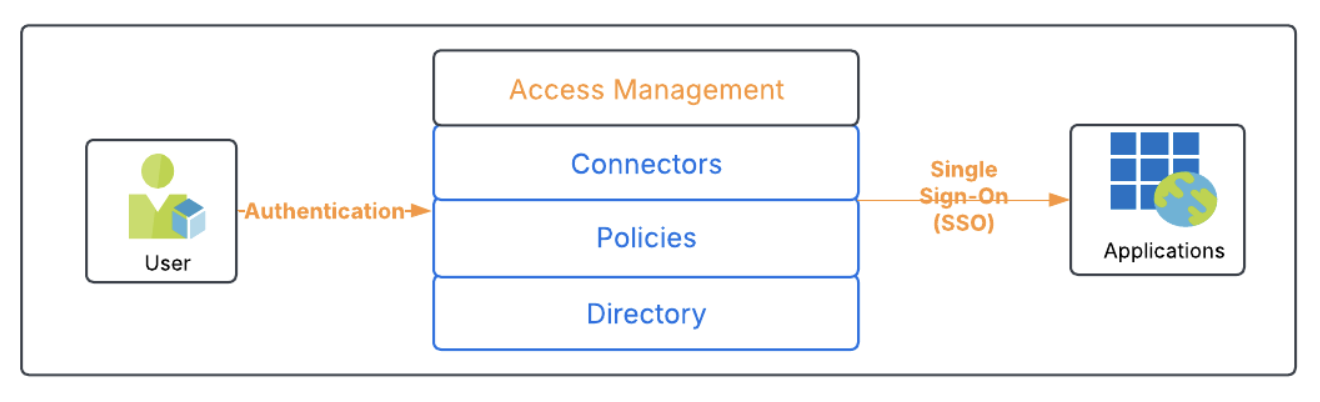

Como funciona o gerenciamento de acesso?

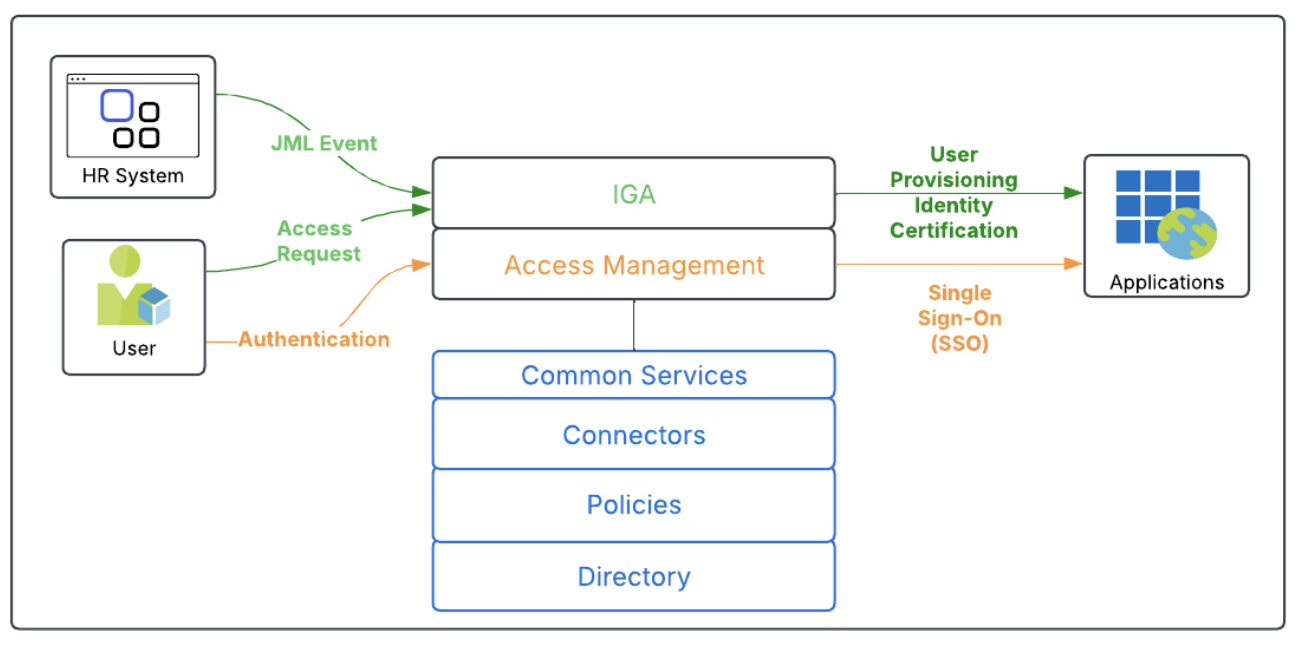

As soluções de gerenciamento de acesso autenticam os usuários e fornecem acesso a aplicativos autorizados por meio de Single Sign-On (SSO). O acesso do usuário aos aplicativos será provisionado primeiro e governado pela solução IGA. A solução de gerenciamento de acesso requer um diretório ou banco de dados para usuários e suas identidades de aplicativo, políticas que controlam o acesso e conectores para aplicativos.

O que é IGA?

O Identity Governance and Administration (IGA) é uma solução para gerenciamento do ciclo de vida da identidade e para governar ou atestar as identidades e direitos dos usuários em ambientes de computação, por exemplo, aplicativos e sistemas.

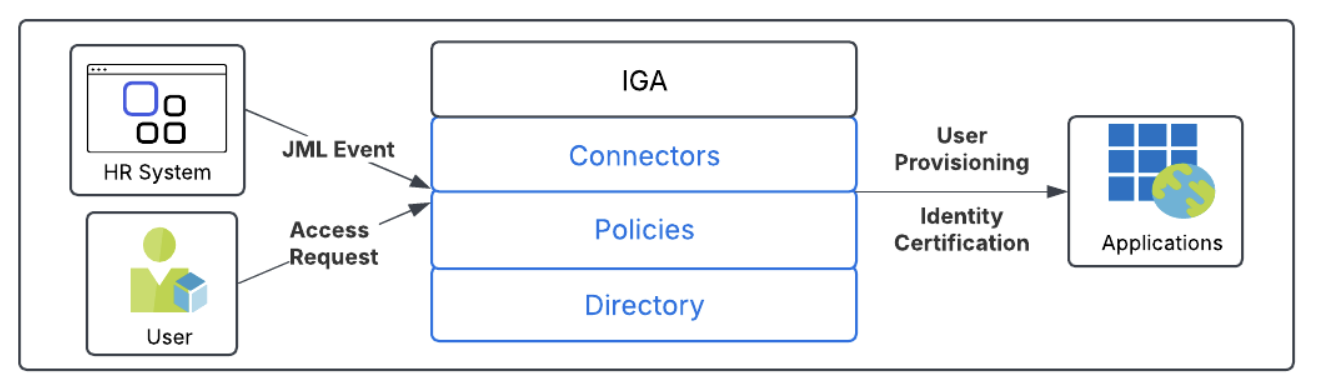

Como o IGA funciona?

Para conseguir isso, as soluções IGA normalmente incluem recursos como provisionamento de usuário, por exemplo, para operações de entrada/movimentação/saída (JML), e correlação de usuários de fontes autorizadas, como sistemas de recursos humanos (RH), com suas respectivas identidades digitais. As soluções IGA também incluem recursos importantes como solicitações de acesso de autoatendimento, gerenciamento de direitos e certificações de acesso (também conhecidas como revisões de acesso do usuário)

Descrição da pilha IGA:

- Um diretório, que contém as informações do usuário do sistema de RH, as identidades do usuário nos sistemas e aplicações e outras informações

- Políticas, que mapeiam usuários para identidades de aplicativos, autorizando usuários para aplicativos

- Conectores, programas que se comunicam com as fontes de usuário e os armazenamentos de identidade

- O IGA executa estas operações principais:

- Operações de provisionamento de usuário com base em eventos JML iniciados pelo sistema de origem do usuário

- Operações de provisionamento de usuário com base em solicitações de acesso aprovadas

- Certificação de identidade com base em uma programação ou em resposta a eventos JML

As soluções IGA autónomas normalmente carecem de recursos como SSOn e autenticação multifator, que geralmente estão incluídos nas soluções de Gestão de Acesso de Identidade.

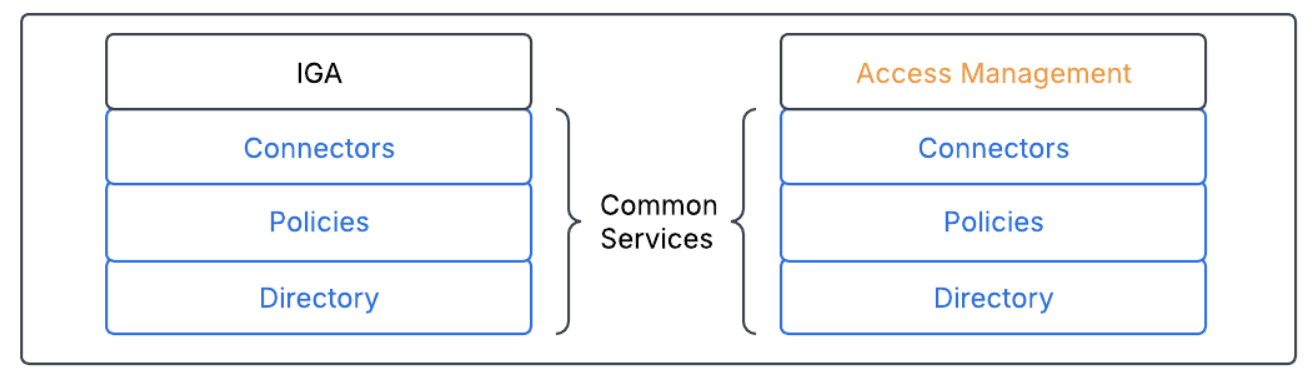

Sobreposição entre gerenciamento de acesso e IGA

Quando comparadas lado a lado, fica claro que as soluções independentes de IGA e gerenciamento de acesso têm alguns serviços em comum.

Ambas as soluções exigem um diretório ou banco de dados, políticas para controlar quais usuários têm níveis apropriados de acesso a sistemas, aplicativos e conectores para executar operações de identidade nesses sistemas e aplicativos.

Por exemplo, a solução IGA está gerenciando um usuário, Morgan Smith. A solução IGA provisiona a identidade como M.Smith@yourmail.com para uma aplicação SaaS. A solução de gestão de acesso deve usar a mesma identidade para SSO o usuário para a aplicação SaaS.

O modelo

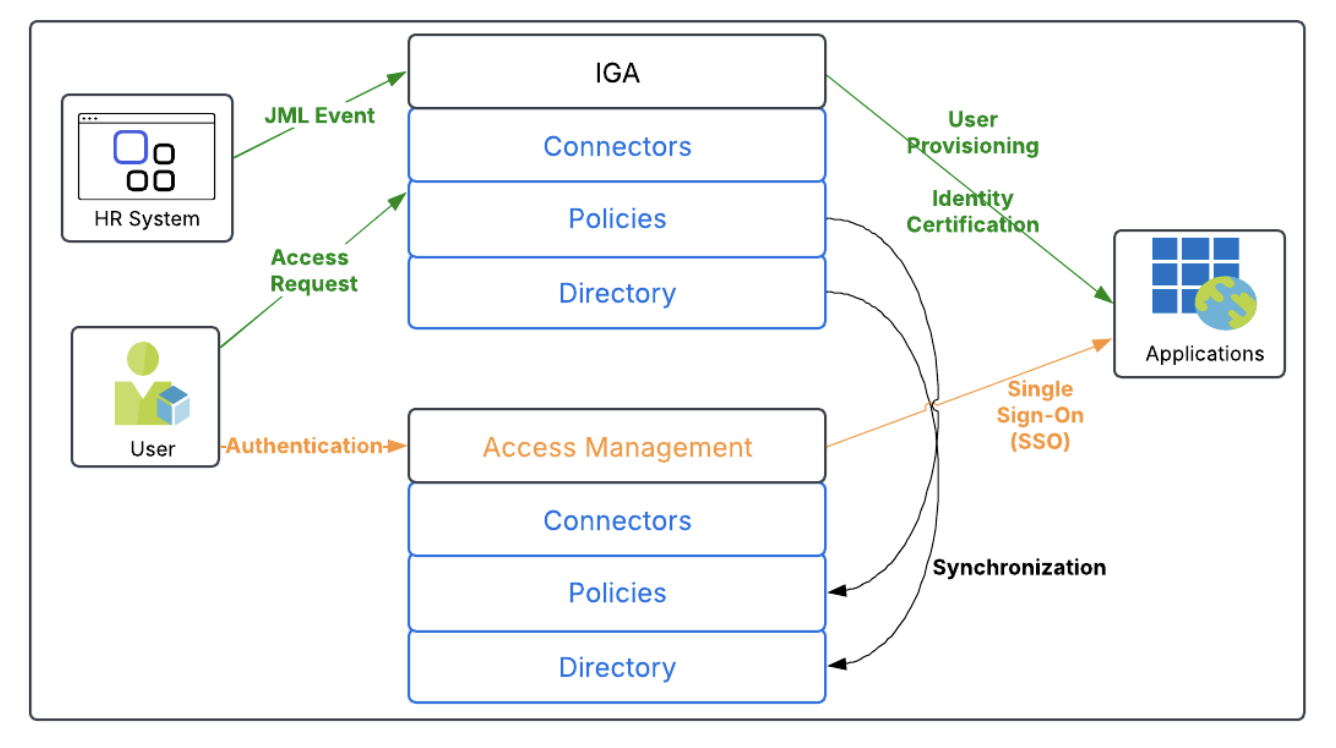

O modelo díspar de IGA é usado quando a solução de IGA não usa os serviços que fazem parte da solução de gerenciamento de acesso, como mostrado abaixo.

Várias diferenças e complicações importantes existem entre o modelo díspar e o modelo convergido.

- Como não há serviços comuns no modelo díspar, a solução de gerenciamento de acesso e a solução IGA devem ser administradas separadamente.

- As identidades provisionadas na solução IGA devem ser duplicadas na solução de gerenciamento de acesso.

- As políticas sobre quais usuários têm acesso a quais aplicativos devem ser sincronizadas do sistema IGA para o sistema de gerenciamento de acesso

- Os conectores de solução IGA não são compartilhados com a solução de gerenciamento de acesso, portanto, cada solução deve ser integrada com os aplicativos gerenciados separadamente.

O que é uma solução IGA convergente?

O modelo convergente para IGA usa componentes e serviços que são compartilhados com os componentes de gerenciamento de acesso do stack IAM. Isso resulta em benefícios como:

- Plataforma única para provisionamento de governança, certificações de solicitação de acesso e fluxos de trabalho

- Integração perfeita de sistemas de RH, aplicativos e infraestrutura

- Identidade como um painel de controle central para segurança e produtividade

Um exemplo desse modelo é mostrado abaixo.

Usando este modelo, componentes comuns, incluindo o diretório e as políticas, são usados pelas soluções IGA e de gerenciamento de acesso. Apenas uma única conexão com a fonte de usuários (por exemplo, o sistema de RH) é necessária. Nenhuma orquestração é necessária entre o IGA e os componentes de gerenciamento de acesso, porque ambas as soluções usam serviços comuns.

Vantagens do modelo IGA convergido

O modelo convergente de IGA tem diversas vantagens sobre o modelo distinto de IGA.

- Tempo de retorno mais rápido: Reduza a complexidade de implantação e manutenção de ambas as soluções. Experiência do usuário aprimorada: Reduza a latência nos usuários que obtêm acesso durante as operações de JML.

- Visibilidade e controle unificados: O uso de uma pilha separada de componentes no modelo díspar aumenta a superfície de ataque para ambos os componentes de IAM, o que aumenta os riscos de segurança

- Políticas consistentes em todos os ambientes: O modelo convergido simplifica o gerenciamento de acesso, o que reduz erros e melhora a confiabilidade.

- Postura de segurança mais forte: Isso reduz o risco de provisionamento excessivo e contas órfãs.

- Automação: Isso agiliza as certificações e a preparação para auditorias

- Escalabilidade: Isso torna o modelo mais fácil de crescer com os negócios e se adaptar às mudanças.

Como começar com uma abordagem convergente

- Principais recursos a serem considerados ao avaliar uma solução de IGA convergente

- Procure plataformas que ofereçam IGA integrado, gerenciamento de acesso e automação.

- Considere o custo total de propriedade (TCO), incluindo facilidade de implementação, tempo para valor e manutenção contínua

- Considere as necessidades e casos de uso futuros, incluindo uma nuvem híbrida, expansão de aplicativos e uma força de trabalho crescente.

Em um mundo onde a identidade é segurança, a convergência não é um diferencial, é uma necessidade. Ferramentas IGA (Identity Governance and Administration) díspares criam complexidade, impactam a produtividade e ameaçam a segurança. Uma solução IGA convergente oferece políticas unificadas, visibilidade centralizada e fluxos de trabalho automatizados, o que resulta em uma melhor experiência para administradores e usuários finais, além de um TCO (Total Cost of Ownership) mais baixo e melhor segurança. As organizações também podem descobrir que uma solução convergente resulta em custos de licenciamento mais baixos.

Reserve um momento para avaliar sua pilha:

- Seus controles de governança, provisionamento e acesso estão espalhados por várias ferramentas?

- Com que rapidez você pode comprovar a conformidade ou responder aos riscos de acesso?

- Sua equipe está gastando mais tempo gerenciando ferramentas do que capacitando os negócios?

Se alguma dessas perguntas levantar dúvidas, pode ser hora de explorar uma abordagem de IGA convergente. A abordagem unificada da Okta para Identidade é baseada no modelo de IAM convergente descrito acima, o que resulta em um TCO mais baixo e maior segurança. A solução IGA da Okta (Okta Identity Governance) depende dos mesmos componentes das soluções de gerenciamento de acesso da Okta. Para saber mais sobre a solução da Okta para IGA, consulte os links abaixo.

https://www.okta.com/products/identity-governance/

https://help.okta.com/en-us/content/topics/identity-governance/iga-overview.htm