Uma porta aberta para ataques

Ataques baseados em identidade são uma ameaça crescente, e toda organização é responsável por se proteger.

O que queremos dizer? Assim como você tem uma porta e uma fechadura em casa, a segurança de Identidade protege seus ativos de nuvem e SaaS: É o perímetro externo dos ativos da sua organização. Segurança de identidade significa controlar quem acessa o quê e verificar se todos os ambientes satisfazem as políticas da organização.

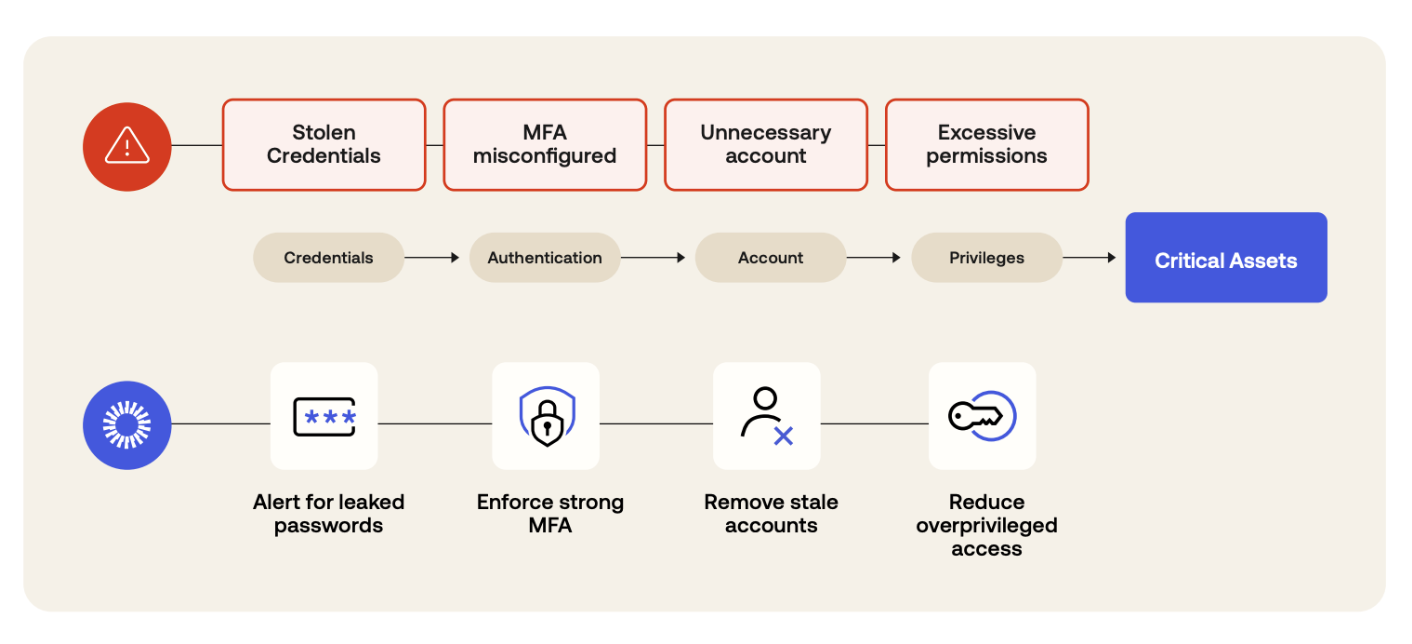

Reduzir o risco de segurança da Identidade deve ser uma estratégia central para proteger as joias da coroa online de sua organização. Pesquisas mostram que 80% dos ataques empresariais envolveram algum tipo de credenciais comprometidas no ano passado. Portanto, a Identidade é o novo perímetro de sua organização e se tornou um ponto de foco para suas ameaças de segurança cibernética.

Contos exagerados? Ou ameaças potenciais?

Ataques baseados em identidade podem ser internos e externos. Para ajudá-lo a entendê-los, apresentaremos duas histórias que mostram a importância de prevenir riscos baseados em identidade.

Ataque externo: Autenticação com uma senha vazada

Vamos supor que um invasor externo tenha uma senha vazada de uma conta de provedor de identidade (IdP) na nuvem com acesso à sua organização. Essa conta está obsoleta: Alguns anos atrás, ela foi sincronizada erroneamente do seu Active Directory local para o seu IdP. Ninguém nunca a usou no IdP da nuvem. Você era o responsável; você aplicou uma política de autenticação multifator (MFA). No ano passado, você exigiu que todas as contas se autenticassem com MFA.

Mas o invasor usa as credenciais vazadas e passa pela primeira etapa de autenticação. Então, o IdP os solicita a registrar seu fator de autenticação. Eles registram um fator de SMS de número virtual. Com isso, eles têm acesso à conta, o que significa que têm todos os seus privilégios. Na história a seguir, podemos ver as consequências.

Que bagunça. Nesta história, uma combinação de ameaças de segurança de identidade causou uma violação a uma de suas contas.

- Proliferação de contas: Gerenciar contas em vários IdPs e aplicativos SaaS sem verificar uma única fonte de informações verdadeiras aumenta o risco de contas inativas indesejadas, senhas antigas ou despesas desnecessárias na nuvem. O aumento da entropia de identidade também aumenta o risco de exposição dentro de sua organização.

- Contas obsoletas: Contas não utilizadas são como portas abandonadas de uma loja. Não precisa dessa porta? Substitua-a por uma parede.

- Higiene de senhas: Gire as senhas vazadas o mais rápido possível. Você deve estar ciente de todas as suas contas e sua exposição e ser capaz de solicitar rotações de credenciais quando ocorrer uma violação.

- Pol 00edticas de registro de fator: Você deve usar fatores de autenticação fortes e dificultar o registro de um fator por uma pessoa não autorizada.

Use ferramentas de Identity Security Posture Management para prevenir e reduzir esses riscos. Mais adiante neste blog, ajudaremos você a entender como assumir o controle de sua selva de identidades.

Ataque interno: Funcionário demitido

Imagine esta ameaça interna: alguém dentro de sua organização que a ataca. Por exemplo, um funcionário demitido que deseja prejudicar a empresa ou alguém que recebe pagamento por espionagem corporativa. É essencial enfrentar essa ameaça, pois diferentes relatórios estimam que de 60 a 80% das organizações encontram pelo menos um ataque interno.

Suponha que um agente malicioso tenha acesso a uma conta em sua organização. O que eles podem fazer com ela? Eles podem fazer tudo o que a conta está atribuída a fazer.

- Autentique-se em outras contas com o SSO

- Ler dos repositórios da sua organização

- Dados corrompidos no S3 de produção

- Vazar o PII dos clientes

Ameaças internas, como atacantes externos, podem vazar seus dados mais confidenciais e danificar seus ambientes de produção.

Para minimizar esse risco, você deve aplicar políticas de acesso baseadas no menor privilégio: Seus funcionários devem acessar as coisas apenas com base na necessidade de saber. Isso pode reduzir o raio de explosão no caso de uma violação. Sua equipe financeira não deve ter acesso ao GitHub, e sua equipe de P&D provavelmente não precisa acessar o Salesforce. Atribua essas atribuições por associações de grupo e rastreie se os grupos usam seus acessos (o que pode indicar acesso obsoleto que você pode revogar). Desativar todas as contas de funcionários demitidos é outra etapa crítica para evitar ameaças internas.

Segurança de identidade: O novo Velho Oeste?

A segurança de identidade se baseia no ditado “confiar, mas verificar”. Você pode pensar que tem tudo sob controle. Mas a segurança nunca é totalmente hermética e os invasores encontrarão uma brecha para atacar. Alguns aplicativos ou contas podem não estar em conformidade com sua estratégia de segurança de identidade, mas você nem sabe disso.

O gerenciamento da postura de segurança de identidade ajuda a destacar as situações surpreendentes em que o estado real difere do pretendido. Classificamos esses casos de uso fora da política em três categorias: o bom, o ruim e o feio.

O bom

Vamos primeiro olhar para o lado bom: Você pode ter contas que não deveriam estar sob a política padrão. As contas de "quebrar o vidro" são usadas apenas quando trancadas fora do locatário devido a uma configuração incorreta. Elas não precisam cumprir a política; elas devem ser acessíveis apenas com suas senhas complexas e sólidas e códigos de recuperação. Também pode haver situações em que as contas de serviço exigem uma política ligeiramente diferente.

O ruim

Por outro lado, você pode encontrar aplicativos para os quais perdeu algumas configurações. Pode acontecer porque todo aplicativo tem ressalvas de Gerenciamento de Identidade e Acesso (IAM). Além disso, os funcionários são humanos e podem tentar atalhos. Às vezes, engenheiros ou administradores tentarão “enganar” o sistema e manter contas AWS IAM, por exemplo, para reduzir o atrito para si mesmos. Esses casos são ruins conhecidos ou situações conhecidas em que as pessoas quebram as regras.

O feio

Então, temos o feio, ou os piores cenários, nos quais os aplicativos deixam um URL específico, ou uma porta dos fundos, que permite que os usuários se autentiquem diretamente no aplicativo, mesmo com SSO. Isso cria desvios de SSO que aumentam o risco de um ataque de identidade. Outro caso seria que o intervalo de IP nos “IPs do escritório” é muito grande, expondo você a todos os servidores na América do Norte.

Você deseja rastrear todos esses casos, estar ciente deles e decidir como remediar os riscos mais críticos.

Entre seus IdPs e aplicativos de joias da coroa, a quantidade de dados que você precisa rastrear e gerenciar é enorme. Nem todos os aplicativos são acessíveis ou legíveis para a equipe de segurança, e o atrito organizacional é natural. Além disso, cada aplicativo requer a identificação de suas ressalvas, seja uma política de autenticação padrão exclusiva que o coloca em risco ou privilégios surpreendentes que não são explicitamente visíveis para você.

O melhor: Okta Identity Security Posture Management

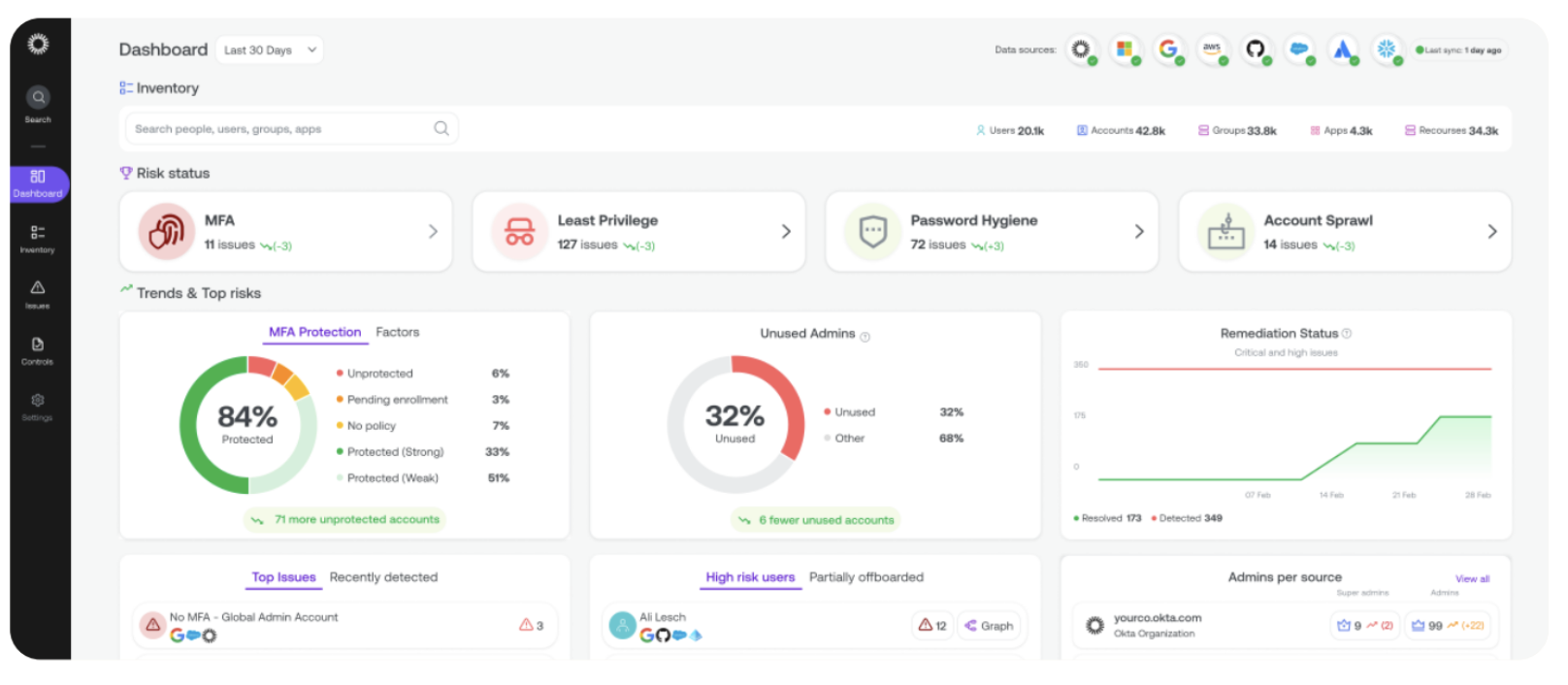

Okta Identity Security Posture Management identifica seus maiores riscos de Identidade, oferece visibilidade incomparável, correções priorizadas e validação contínua de sua postura de segurança de Identidade.

O Okta Identity Security Posture Management pode te ajudar a:

- Saiba o status real do MFA: Veja as políticas MFA existentes que não são como pretendido e ajude você a rastrear o uso de fatores de autenticação fortes vs. fracos.

- Detecte funcionários demitidos com acesso ativo: Evite a ameaça interna usando nossa detecção de “parcialmente desativado”.

- Classifique suas contas: Nosso classificador baseado em IA ajuda você a rastrear seu NHI em um só lugar e controlar a postura de suas contas de serviço com o tratamento adequado.

- Observe suas identidades em um único local: Use o inventário para ver contas, grupos, acessos e aplicativos em um único inventário. Filtre-os por suas consultas e encontre suas respostas em diferentes aplicativos em um único console.

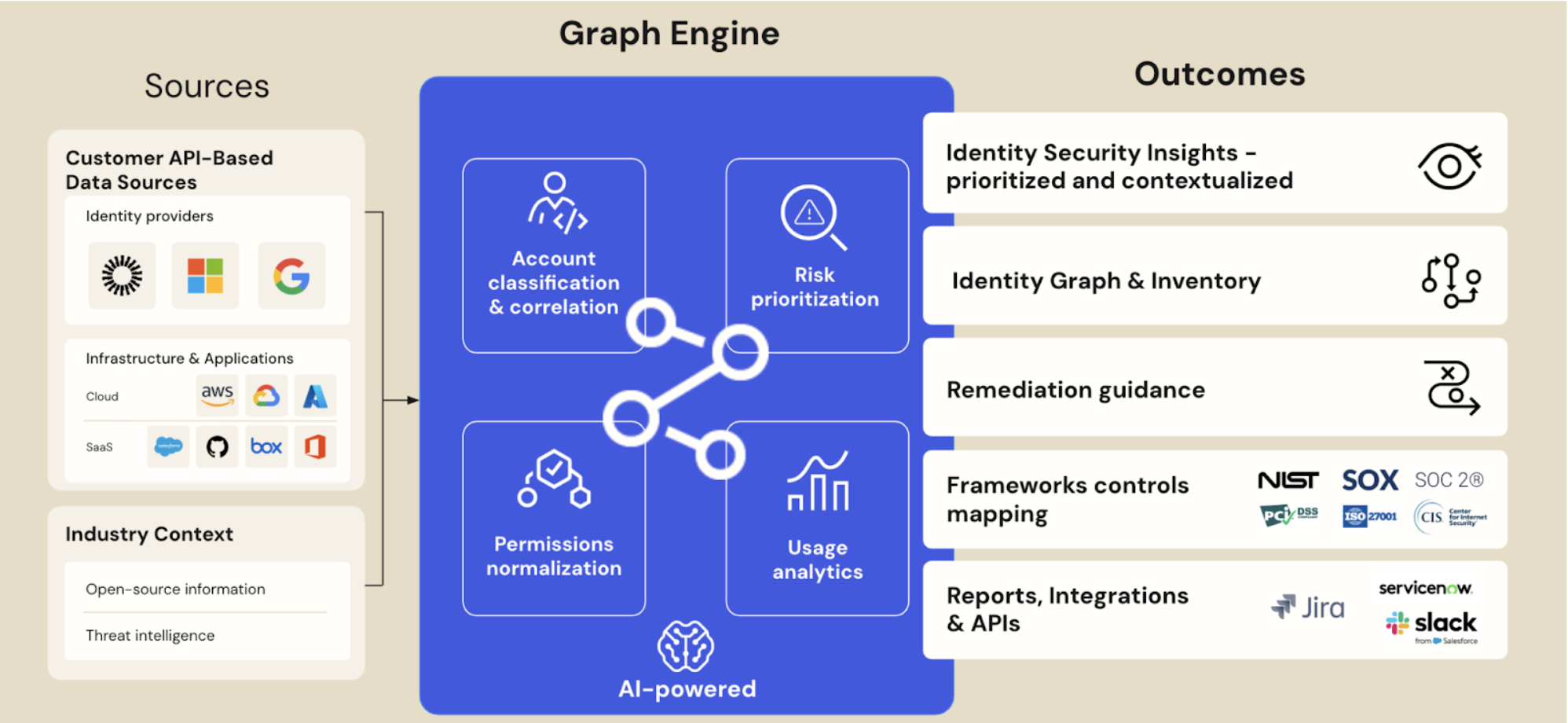

Okta Identity Security Posture Management foi arquitetado para fornecer uma análise profunda da postura focada na Identidade que se conecta à sua infraestrutura e se concentra em resultados acionáveis.

Os principais recursos da solução são:

- Integrações simples: Okta Identity Security Posture Management coleta dados de seus provedores de nuvem. É uma integração segura, somente leitura e sem agente que leva minutos para se conectar a cada um. Transformamos a terminologia e as ressalvas exclusivas em um conjunto de tabelas de linguagem comum acessíveis a você na visualização de inventário unificado.

- Classificação de conta: Classificar a natureza de cada conta nos ajuda a detectar sua classificação adequada e evitar falsos positivos.

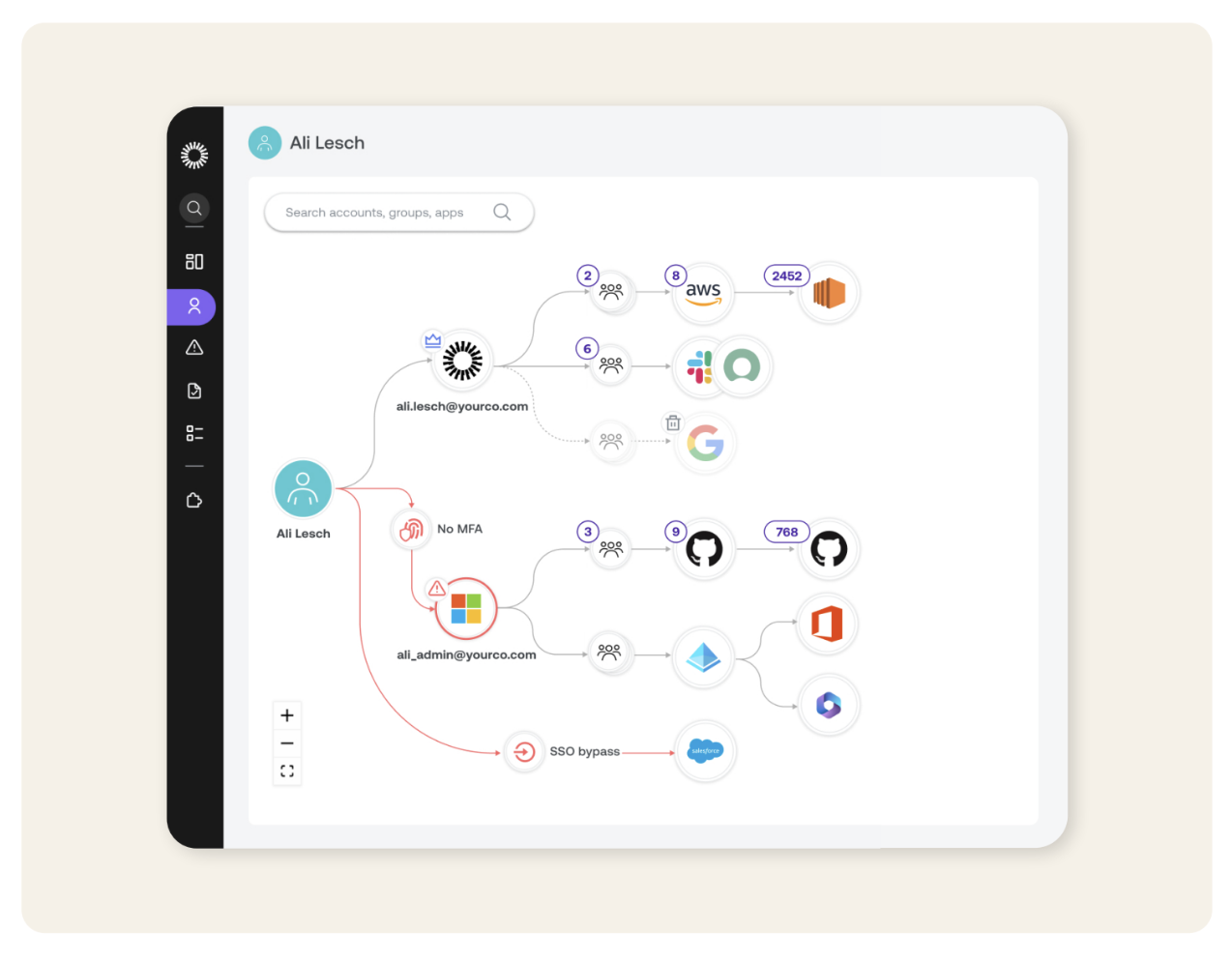

- Vinculação de pessoa: Encontramos correlações entre as contas e as agrupamos como a mesma pessoa. Isso nos ajuda a encontrar rescisões parciais de emprego quando elas acontecem.

- Caminhos SSO automáticos e avaliação real de MFA: Ajudaremos você a encontrar autenticações fora do caminho (desvios de SSO) com nossas correlações de SSO. Este recurso também nos permite mostrar o status real de MFA de cada conta.

- Mecanismo de problemas: Todos os dados no inventário de Identidade vão para nosso mecanismo de detecção de segurança, que encontra os problemas de segurança de Identidade mais críticos.

Identity é segurança. Você pode agir hoje para evitar o próximo ataque baseado na Internet Saiba mais sobre o Okta ISPM aqui.