Quando uma possível violação se torna uma ameaça concreta, a velocidade e a eficácia da sua resposta são importantes. De acordo com a IBM, o custo médio de uma violação de dados em 2023 foi de 4,45 milhões –– um aumento de 15% em relação aos três anos anteriores. A identidade é fundamental para prevenir esses resultados dispendiosos e pode desempenhar um papel poderoso na detecção e mitigação de ataques se agentes mal-intencionados entrarem em sistemas privados usando credenciais roubadas.

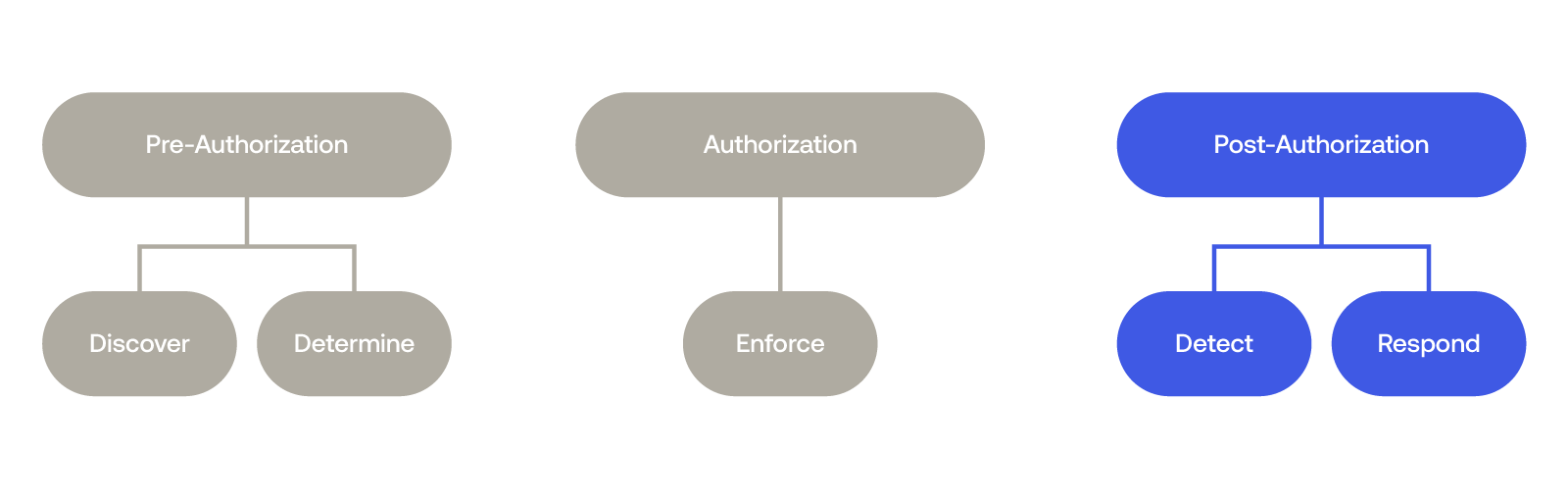

Mas, em muitos casos, líderes de segurança e TI não dão atenção suficiente às medidas pós-autenticação necessárias para frustrar potenciais invasores, preferindo se concentrar no ato da autenticação. Essa ênfase excessiva no momento do ataque ignora oportunidades antes e depois da autenticação para mitigar danos e impedir que ataques avancem para o estágio de autenticação.

Para fornecer às suas organizações a defesa mais forte possível contra a crescente onda de ameaças sofisticadas, os líderes de segurança precisam adotar uma abordagem mais holística para a segurança baseada em identidade –– uma que mitigue as ameaças antes, durante e depois de ataques baseados em autenticação.

Hoje, vamos nos concentrar nas medidas de pós-autenticação que os líderes de segurança devem priorizar para maximizar a força de sua segurança de Identidade: detectar e responder a possíveis ataques.

A necessidade de uma solução unificada

Algumas organizações gerenciam os aspectos pós-autenticação de sua postura de segurança por meio de uma rede de soluções pontuais individuais voltadas para funções específicas. Por exemplo, elas podem usar uma solução para protocolos de autenticação como autenticação multifator (MFA) e Single Sign-On e uma solução completamente diferente para detecção e mitigação de ameaças.

O problema com essa abordagem é que essas soluções pontuais raramente se integram umas com as outras no grau necessário para o gerenciamento holístico de identidade e acesso. Quando os sinais de ameaças são isolados em diferentes sistemas e aplicações (cada um gerido por uma equipa diferente e com diferentes estruturas de permissões), os líderes de segurança não conseguem detetar e responder a potenciais ameaças com velocidade suficiente.

Longe de isolar a organização da ameaça, a autoridade distribuída e os silos de informação inerentes a essas soluções legadas podem, na verdade, exacerbar os danos causados por uma violação séria. Uma abordagem unificada para o Workforce Identity resolve isso, oferecendo um meio abrangente, intuitivo e seguro de lidar com as duas prioridades de segurança de pré-autenticação mais importantes

- Detectando possíveis ameaças rapidamente

- Automatizando respostas a ameaças potenciais

Uma maneira melhor de detectar e responder a possíveis ameaças

Uma forte mitigação de ameaças começa com um plano abrangente para detectar e avaliar ameaças em toda a infraestrutura de segurança de uma organização. Uma abordagem unificada para a Identidade oferece às equipes de segurança e TI

- Um kit de ferramentas completo que aproveita sinais de primeira e terceira partes para avaliar continuamente o risco em toda a organização e sinalizar possíveis ameaças relacionadas à Identidade à medida que surgem

- Pontuações de risco baseadas em IA (geradas a partir de sinais de risco em diferentes ferramentas e sistemas) que determinam a saúde da identidade de usuários individuais e do ambiente organizacional em geral

- Análise em tempo real de usuários em risco, violações de acesso e possíveis configurações incorretas que podem levar a vulnerabilidades

Uma vez que uma ameaça potencial é detectada, os líderes de segurança precisam de uma estratégia de resposta automatizada capaz de interromper possíveis violações em seu caminho. Uma abordagem unificada para a Identidade oferece às equipes de segurança e TI

- Automação baseada em risco em usuários, aplicativos e dispositivos que podem tomar decisões contextuais instantâneas sobre o encerramento do acesso

- A opção de desconectar universalmente os usuários com base em sinais de risco

- Opções de MFA (Autenticação Multifator) de step-up que se correlacionam com risco elevado

- Medidas de resposta SecOps automatizadas e otimizadas, incluindo revisões de acesso

Okta torna isso possível

Okta Workforce Identity Cloud unifica o gerenciamento de segurança digital em todos os aspectos da Identity, incluindo a detecção e resposta a ameaças potenciais. Interessado em saber mais? Confira nossos blogs sobre a resposta unificada para auth e pre-auth security.