Esta receita faz parte da série Aprenda CIAM por exemplo: Quatro receitas para melhorar a segurança e a UX do seu aplicativo. Você pode aprender mais sobre a série baixando nossas quatro receitas em formato de livro de receitas. Nesta receita, você aprenderá como usar o CIAM para evitar cadastros fraudulentos e invasões de contas. |

Atividades fraudulentas na web podem acontecer em qualquer aplicativo ou canal que você possa imaginar.

Novas tecnologias — de data lakes a ETLs de nuvem e IA — estão aumentando drasticamente o volume de dados de consumidores armazenados e processados pelas empresas. Embora isso leve a serviços altamente personalizados (e à satisfação do cliente), também levanta preocupações para as pessoas sobre como você mantém seus dados seguros e privados quando elas se cadastram e usam seus serviços.

Quando se trata de Identidade, atividades fraudulentas em aplicativos normalmente acontecem através de dois vetores: cadastros fraudulentos e invasões de conta.

Em cadastros fraudulentos, agentes maliciosos se cadastram em seus aplicativos usando contas falsas para ganho pessoal — ou seja, acesso a ingressos, produtos ou serviços gratuitos limitados —, aumentando os custos da sua empresa e danificando a reputação da sua marca. De acordo com o relatório State of Secure Identity, a atividade fraudulenta atingiu o pico no primeiro semestre do ano, com 10 milhões de tentativas de registro fraudulentas em um dia. Contas falsas custam às empresas mais do que apenas um arrasto de marketing, com efeitos downstream na cadeia de suprimentos, investimento em recursos e suporte quando as coisas dão errado.

Em tomadas de conta, os hackers roubam contas de consumidores — muitas vezes usando credenciais obtidas em violações de dados anteriores ou realizando campanhas de phishing — para obter benefícios financeiros. A FTC relatou recentemente que, em 2021, os consumidores dos EUA perderam US$ 392 milhões para fraudes ao fazer compras online, e a IBM relata que as marcas perderam cerca de US$ 4,45 milhões devido a violações de dados em 2023.

Mesmo que você não tenha seu próprio centro de operações de segurança (SOC) para manter seus sistemas seguros, você ainda pode fazer investimentos inteligentes em tecnologia para mitigar fraudes e levar sua marca para o futuro e até mesmo para o metaverso. (Sim, as pessoas ainda vão querer pedir pizza no metaverso).

Por que as atividades fraudulentas de identidade são tão difíceis de rastrear

As atividades de Identidade Fraudulenta são difíceis de rastrear porque os ataques estão se tornando mais baratos e sofisticados, assim como a tecnologia que está em alta hoje.

Os cibercriminosos estão adotando rapidamente serviços de low-code/no-code para lançar ataques lucrativos mais rapidamente, independentemente de suas habilidades técnicas. Essa tendência aumenta a frequência de ataques e amplifica seu impacto nas empresas ano após ano. De acordo com a IBM, as organizações precisam de pelo menos 200 dias para se recuperar de uma violação de segurança.

Os legisladores ainda estão trabalhando na definição do que segurança digital significa para consumidores e marcas, em seus aplicativos e sites e em toda a web.

Fase 1: Saiba quem são seus usuários e registre-os

Com o aumento das ameaças maliciosas à identidade, como phishing e engenharia social, os consumidores esperam que as marcas equilibrem os resultados de negócios e a privacidade de dados em relação à experiência do cliente (CX), e a tecnologia e a legislação estão mudando para apoiar a segurança do consumidor na web.

Para acomodar o fluxo contínuo, as marcas podem se comunicar através da UX e da interface do usuário (UI) de sua plataforma. Informe os usuários quando for benéfico para eles se inscreverem e como sua marca oferece valor através de sua autoidentificação e suas práticas de segurança cibernética.

Esta postagem abordará os recursos básicos do Auth0 by Okta com uma demonstração completa para que você possa iniciar o balanceamento da segurança com a experiência do usuário.

Se você ainda não o fez, inscreva-se para uma conta gratuita e configure seu tenant para cobrir os casos de uso que fazem mais sentido para você e sua organização.

Receita

Ingredientes:

- Um Tenant Auth0

- Um aplicativo de amostra integrado ao Auth0 (você pode usar um dos nossos quickstarts)

Então, você nunca protegeu um aplicativo usando Customer Identity and Access Management (CIAM)? Nós temos a solução.

Aplicativos e APIs podem usar CIAM para tarefas de Identidade — como inscrições, login social, autenticação, autorização e logouts. Tudo é entregue por meio de SDKs, APIs e protocolos de código aberto, assim como outros serviços que você pode usar (pense em Datadog para observabilidade, Twilio para SMS ou Stripe para pagamentos).

Veja como um *login* funciona com CIAM:

- Um usuário tenta acessar uma função que requer uma sessão.

- Seu aplicativo usa o Auth SDK para verificar se há uma sessão válida. Se nenhuma existir, o usuário é redirecionado para o sistema CIAM para autenticação.

- O usuário faz login.

- O sistema CIAM lida com autenticação, autorização e auditoria, então redireciona o usuário de volta ao seu aplicativo.

- Seu aplicativo usa o Auth SDK para acessar detalhes do usuário da sessão e habilitar a funcionalidade solicitada.

O CIAM oferece a capacidade de ajustar o processo de login — ou seja, UX, login social, autenticação biométrica, proteção contra bots — para garantir que apenas as pessoas certas tenham acesso ao seu aplicativo sem implementar atrito ao usuário.

Adicione CIAM ao seu aplicativo

Esta pode ser a parte mais intimidante de todo o projeto (começar é difícil!), mesmo que você tenha um pouco de conhecimento de programação. Então, estamos aqui para guiá-lo pelas etapas que você precisa seguir para implementar seu novo aplicativo com o Auth0.

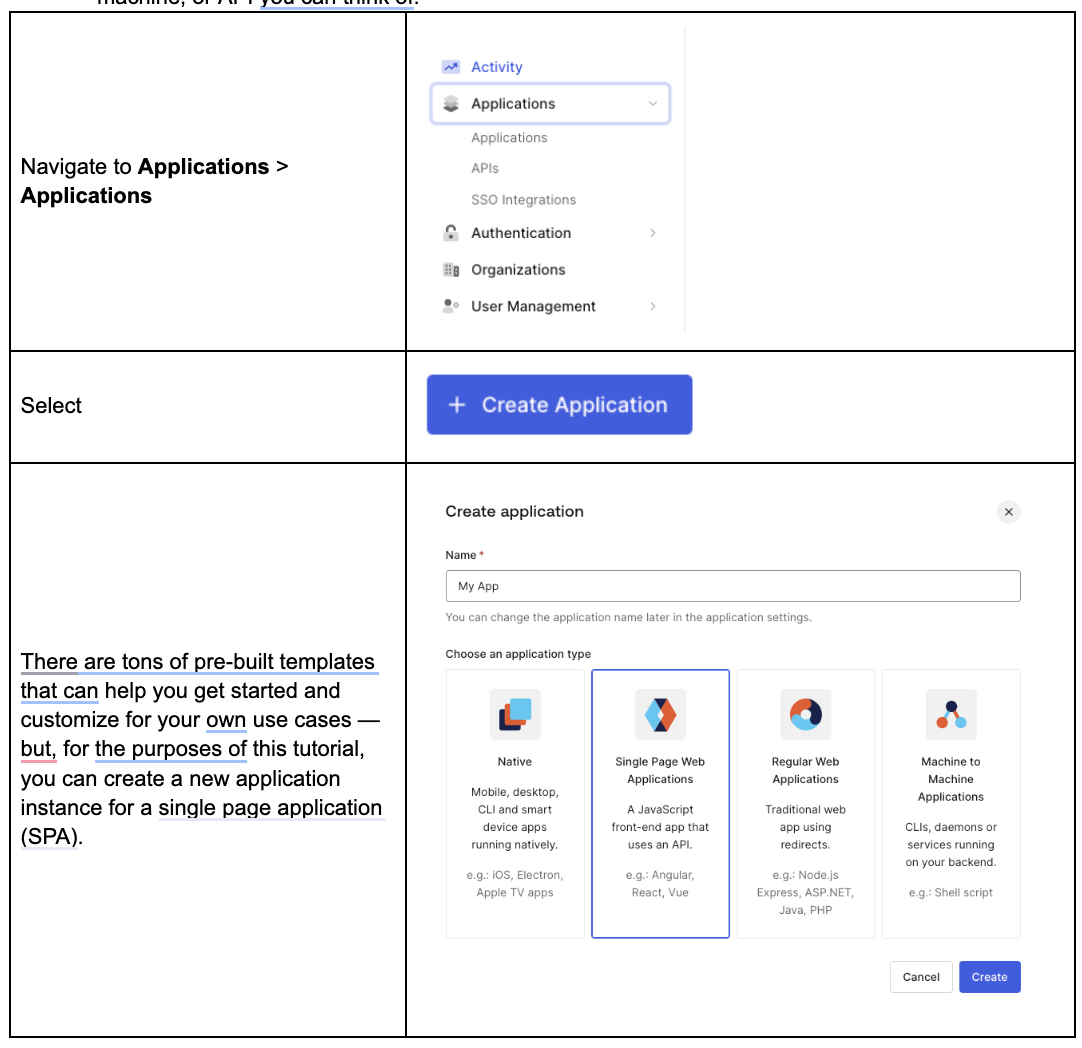

- No painel Auth0, você pode criar um login ou inscrição para quase qualquer aplicativo, máquina ou API que você possa imaginar.

|

- Depois de implantar seu aplicativo de amostra, você precisará configurar seu aplicativo com um segredo para usar o Auth SDK. No seu IDE, procure o arquivo .env.local e edite-o com as informações apropriadas:

Variáveis de ambiente (.env.local) | Painel Auth0 |

AUTH0_SECRET='LONG_RANDOM_VALUE' | Isto deve ser uma *string* gerada, mas, para testes, você pode colocar o que quiser.

Para produção, você pode criar uma string gerada aqui: https://jwt.io/. |

AUTH0_ISSUER_BASE_URL='https://<your-domain-here>.auth0.com' | O URL do seu domínio de tenant Auth0, o Client ID do seu aplicativo Auth0 e o Client Secret podem ser encontrados em um só lugar.

Navegue até Applications > Applications > Your Application e capture as seguintes informações: |

AUTH0_CLIENT_ID='aP3UzAmNXTTfJUeGLISRbTZClUUZE3kT' | |

AUTH0_CLIENT_SECRET='LongAPPsecret' | |

AUTH0_BASE_URL='http://localhost:3000' | Depois de baixar o projeto, você notará que a implantação é hospedada localmente, ou seja, http://localhost:3000.

Ao testar, você pode ter suas próprias informações de servidor que você pode querer referenciar. |

- Até agora, registramos seu aplicativo.

Para concluir sua configuração, você precisa informar ao Auth0 para onde redirecionar um usuário após um login e logout bem-sucedidos (URL de retorno de chamada).

Esta etapa já confundiu muitos desenvolvedores (o copiar e colar tira o melhor de nós), mas é uma etapa fácil se você souber exatamente o que digitar para o retorno de chamada. Neste caso, é http://localhost:3000/api/auth/callback.

- E agora, a parte divertida 🤠

Você pode executar npm run dev em seu IDE favorito, e seu aplicativo é implantado com o login funcionando.

Agora que seu aplicativo está integrado com o CIAM, podemos começar a ativar os botões e chaves de segurança para evitar atividades fraudulentas!

Fase 2: Impedir cadastros fraudulentos de bots

Os profissionais de marketing estão na linha de frente da fraude de marketing. Experiências imersivas que entusiasmam os consumidores só serão possíveis se você usar sua solução CIAM para ajudar a reforçar a segurança e manter os bots afastados.

No entanto, adicionar segurança pode introduzir atrito que impede seus clientes de usar seu produto!

Os Captchas independentes diminuem a velocidade dos bots, mas frustram os clientes :(

Ter controle sobre o tempo dessas proteções é fundamental para a UX.

Quando seu aplicativo usa Auth0 by Okta, você pode controlar facilmente quando os consumidores veem um CAPTCHA, e a implementação leva apenas duas etapas: 1.) Ative a proteção contra bots e 2.) Selecione o nível de risco que servirá como limite para a prevenção de bots.

| 1: Ative a prevenção de bots | 2: Selecione o nível de risco |

O nível de risco funciona como o segredo para a prevenção de bots, permitindo que você encontre o equilíbrio perfeito entre impedir cadastros/tomadas de conta fraudulentas e não introduzir atrito aos usuários legítimos.

E, se você não tiver certeza de qual nível de risco selecionar, fique de olho no Security Center. Ele fornece monitoramento avançado em tempo real, disponível para clientes corporativos, para ajudar você a ver como a prevenção de bots está funcionando em seu aplicativo.

Security Center: Monitoramento de detecção de bot

Fase 3: Evite tomadas de conta de credenciais violadas

Os consumidores confiam em marcas que se dedicam a garantir que sejam notificados sobre atividades novas ou desconhecidas em suas contas. Para diferenciar o phishing que imita mensagens genéricas de mensagens reais, os consumidores contam com as organizações para personalizar essas mensagens para eles, e não para sua pasta de lixo eletrônico.

Auth0 by Okta oferece integrações de um clique para notificar os usuários e seus administradores quando ocorre atividade anômala envolvendo suas contas e credenciais em sua plataforma.

Esses recursos de chave liga-desliga economizam tempo e investimento no desenvolvimento de templates e infraestrutura necessários para alertar os usuários sobre atividades suspeitas. Além disso, as equipes podem se concentrar em tornar as notificações pessoais para o usuário, para que seja mais provável que ele se envolva quando algo não parecer certo.

Com vários vetores de ataque sendo combinados por meios baratos e fáceis por maus atores na web, o Auth0 by Okta resolve todos eles prontos para uso, com baixo investimento técnico e rápido tempo de lançamento no mercado.

Fase 4: Migre das senhas

Há uma nova especificação W3C e FIDO em andamento, escrita para minimizar o atrito de login e criar plataformas resistentes a phishing. O padrão é para um novo tipo de fator, conhecido como passkey, que já é usado por muitos provedores de serviços, incluindo Apple e Google.

Em vez de seus usuários fazerem uma reprodução de suas biometrias toda vez que quiserem fazer o onboarding, eles podem autorizar um login usando sua biometria facial ou de impressão digital existente em seu dispositivo, em qualquer transação, em qualquer plataforma que escolherem. O novo Universal Login oferece suporte ao uso de passkeys, o que significa que os usuários podem ignorar as senhas completamente.

Na próxima postagem, vamos nos aprofundar nas passkeys com a receita: Add passwordless auth with passkeys. Para obter todas as receitas em um guia abrangente, download our cookbook.

Esses materiais e quaisquer recomendações contidas não são aconselhamento jurídico, de privacidade, segurança, conformidade ou negócios. Esses materiais são apenas para fins informativos gerais e podem não refletir os desenvolvimentos de segurança, privacidade e jurídicos mais atuais, nem todas as questões relevantes. Você é responsável por obter aconselhamento jurídico, de segurança, privacidade, conformidade ou negócios de seu próprio advogado ou outro consultor profissional e não deve confiar nas recomendações aqui contidas. O Okta não é responsável por qualquer perda ou dano que possa resultar da sua implementação de quaisquer recomendações nestes materiais. O Okta não oferece representações, garantias ou outras garantias em relação ao conteúdo desses materiais. As informações sobre as garantias contratuais do Okta aos seus clientes podem ser encontradas em okta.com/agreements.