Realms é um novo produto que abre uma abordagem diferente para o gerenciamento de pessoas no Universal Directory da Okta. Ele introduz flexibilidade no gerenciamento de usuários, não importa como sua empresa esteja crescendo. Seja por meio de crescimento natural, fusões e aquisições ou introdução de novas unidades de negócios, a capacidade de gerenciar e delegar o gerenciamento dessas diferentes populações de usuários de forma integrada é crucial à medida que uma empresa escala.

Com Realms, os administradores de TI centrais podem delegar e facilitar o gerenciamento de usuários e melhorar a complexidade organizacional, centralizando identidades em uma única organização Okta e reduzindo a dependência de grupos ou várias organizações. A seguir, veremos uma maneira de usar os Realms para gerenciar várias unidades de negócios e como você pode aplicá-los ao seu próprio caso de uso exclusivo. (Leia outro blog de Dipt Kanthilal para obter um conhecimento básico sobre Realms.)

Come çar: Habilitando Realms

Realms está atualmente disponível através do Self Service em Acesso Antecipado via Okta Identity Governance. Para começar, navegue pelas seguintes etapas:

- Na navegação à esquerda do Admin Console, selecione “Settings”.

- Selecione “Features”.

- Ativar Realms.

Depois que Realms é habilitado, podemos começar a configuração para o caso de uso de exemplo com as seguintes etapas:

- Criar Realms.

- Configure as atribuições de Realms.

- Delegue o gerenciamento aos Administradores de Realms.

- Crie campanhas de Certificação de Acesso em Realms específicos.

- Configure as Políticas de Autenticação do Realms.

- Automatize o gerenciamento de Realms usando Workflows.

Cenário: Windrides Aviation

Contexto: Vamos colocar os Realms em ação. Windrides é uma empresa de aviação fictícia que expandiu seus negócios de foco em aviação comercial para adicionar linhas de negócios adicionais, como leasing de jatos particulares e sourcing de tripulantes de cabine. A introdução de dois novos negócios importantes na organização colocou muita pressão sobre a equipe de TI no gerenciamento de usuários, seu acesso e suas necessidades diárias de TI. Eles têm necessidades comuns de aplicativos para funções de trabalho semelhantes em seus diferentes negócios em diferentes regiões geográficas. A Windrides ouviu falar sobre os Realms e está animada para aproveitar esse novo recurso.

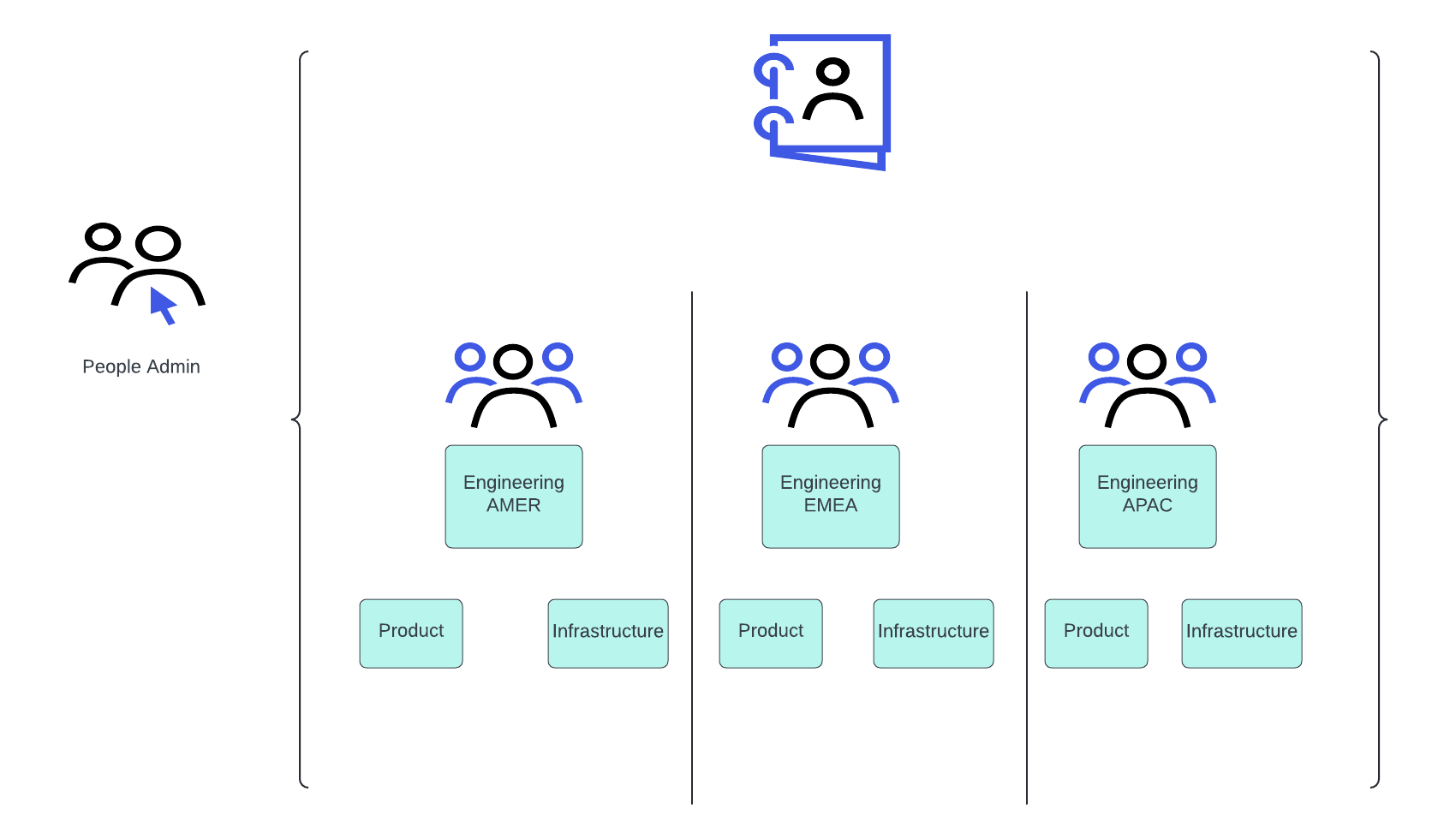

Implantação atual: A Windrides atualmente usa grupos para modelar e gerenciar o acesso a aplicativos. Devido à sobreposição nas populações de usuários em grupos, os administradores estão tendo dificuldades em gerenciar usuários de diferentes regiões. Considere o cenário abaixo, que descreve a estrutura atual para gerenciar vários grupos de engenharia, com base na região.

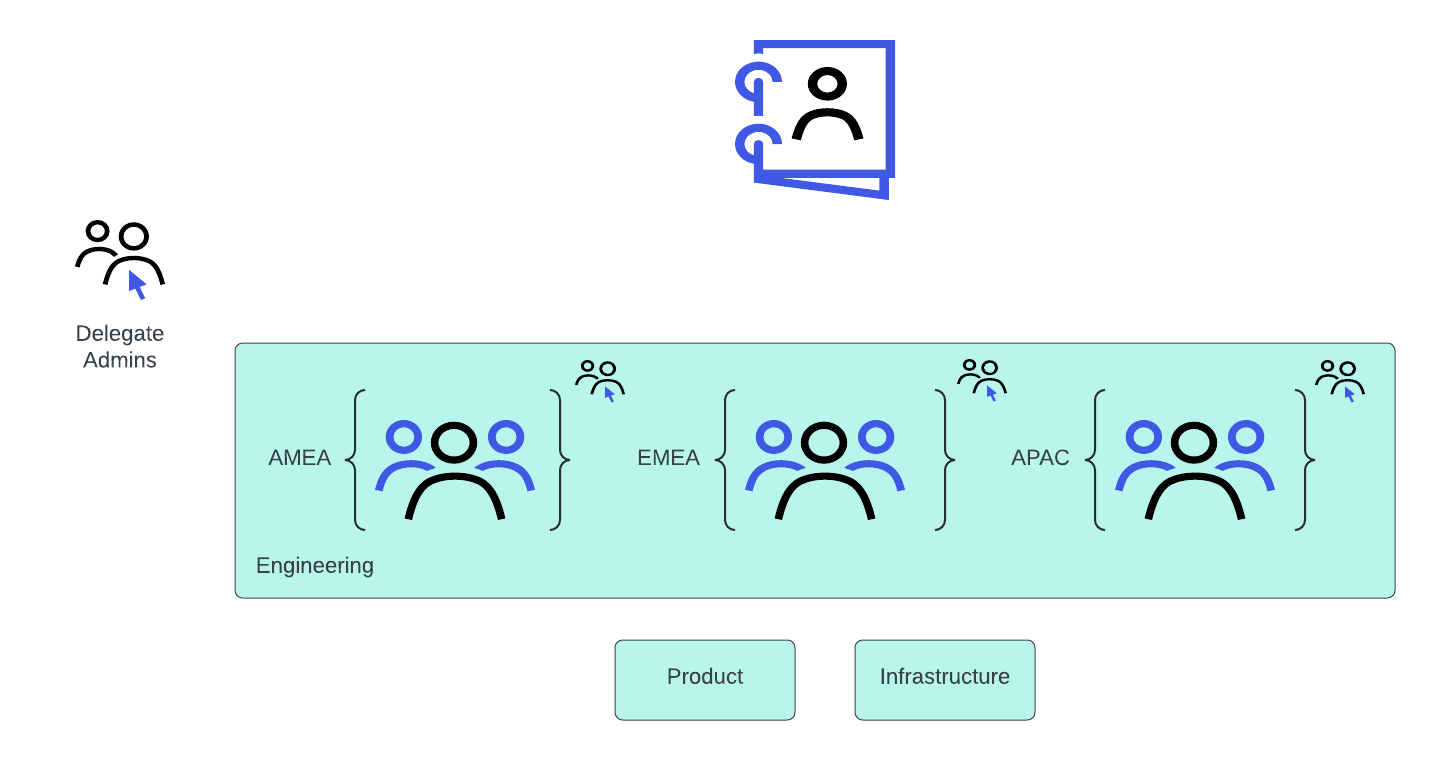

Estado final desejado: Com o Realms, a WindRides quer criar um grupo funcional para engenharia em todas as regiões para acesso compartilhado a aplicativos, segmentando populações de usuários distintas.

Ao adotar este modelo, os administradores centrais de TI da WindRides podem reduzir sua sobrecarga de gerenciamento de usuários e grupos e delegar facilmente o gerenciamento de usuários aos administradores regionais. Grupos adicionais podem ser criados para acesso a aplicativos mais específicos, mas isso impede a proliferação de grupos regionais que definem o mesmo acesso ao aplicativo.

Criar realms

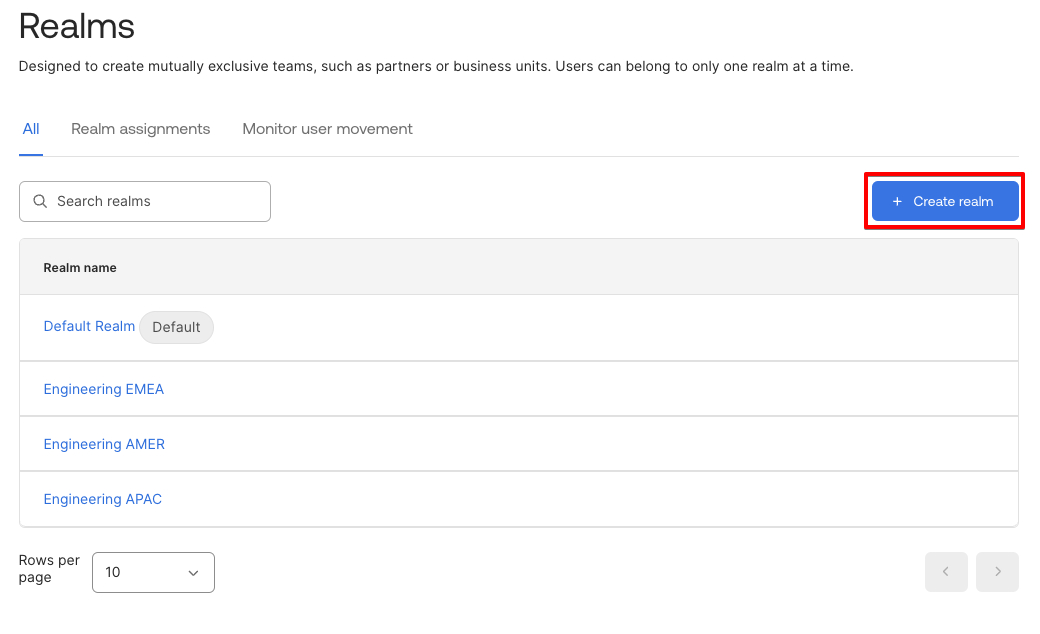

Depois que os Realms forem habilitados na organização, uma nova seção intitulada “Realms” estará disponível em “Directory” (Diretório) na navegação à esquerda do Admin Console.

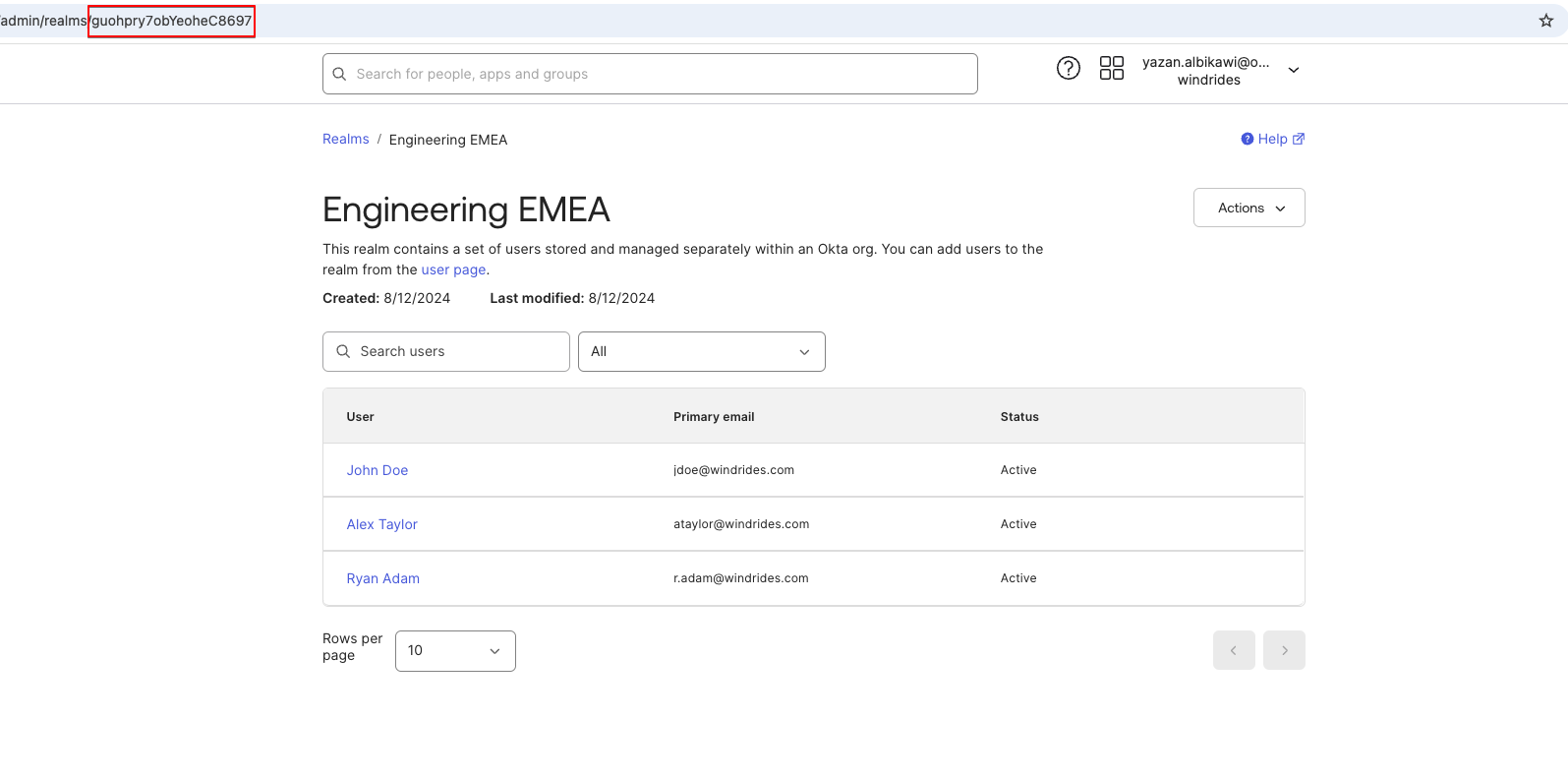

Primeiro, navegue até a seção “Realms” para criar realms. Seguindo o cenário da Windrides, criaremos três realms: Engineering AMER, Engineering EMEA e Engineering APAC.

Além dos três realms, há um Default Realm como um coringa. Os usuários existentes começarão no Realm padrão, mas podem ser movidos facilmente posteriormente. Os Realms também podem ser criados via API ou Workflows.

Atribuição de Realm

Como dito acima, os usu ários devem pertencer a um realm. Os usuários existentes come çarão no Realm Padr ão e podem ser movidos individualmente para outros realms. Com as novas “atribui ções de realm”, os usu ários podem ser integrados automaticamente ao realm correto. As atribui ções de realm também podem ser aproveitadas para mover usu ários em massa de um realm para outro.

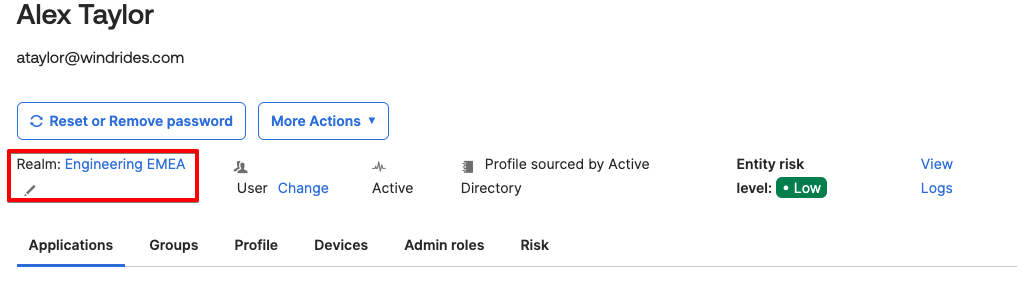

Movimentação individual do usuário

No perfil de usuário de um indivíduo, ao clicar no ícone de lápis, um usuário pode ser movido de um realm para outro. Alex Taylor, mostrado abaixo, está atualmente no realm padrão, mas precisa fazer parte do realm Engineering EMEA. Ao usar o ícone de lápis, Alex pode ser movido para o realm desejado.

Para mover usuários em escala, a melhor opção é aproveitar as “atribuições de Realm”.

Como usar atribuições de realm

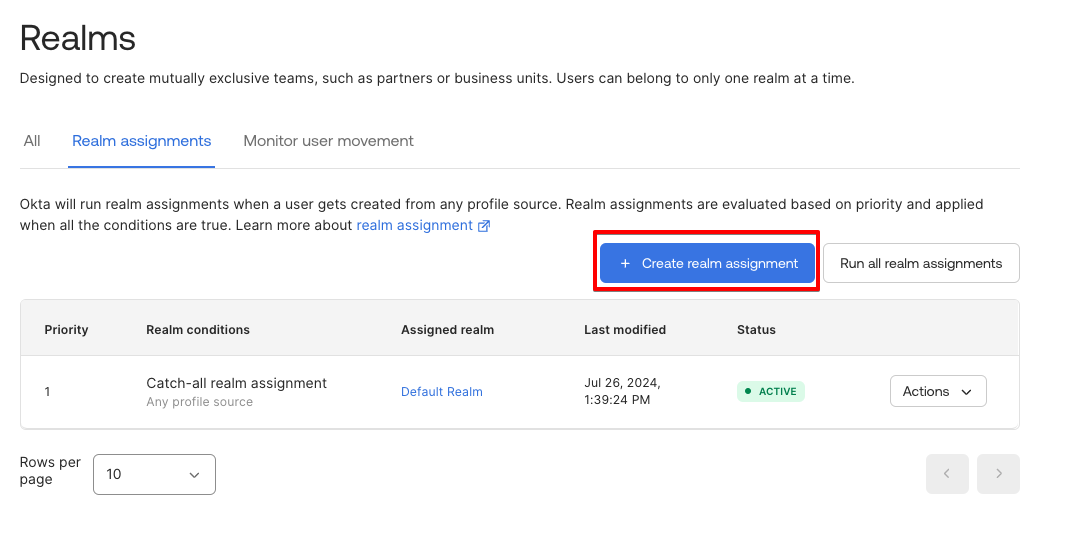

Dentro da visualização Realms, há uma visualização intitulada “Atribuições de Realm”. Como backup, existe uma “Atribuição de realm curinga” padrão, mas a WindRides precisa de atribuições de realm mais específicas vinculadas aos seus três realms personalizados.

Ao criar uma atribuição de realm, existem várias informações que ajudam a garantir que um usuário seja criado ou integrado ao realm correto. Isto inclui:

Nome da atribuição de Realm | Este é o nome associado à atribuição do realm para facilitar a referência |

Fonte do perfil | A fonte da verdade do perfil para usuários dentro da organização, que pode ser Okta, diretórios, fontes de RH ou outras fontes de perfil reconhecidas. |

Prioridade | Manter prioridade atual: Prioridade na parte inferior Trazer para frente: Prioridade no topo

Isso ajuda a resolver conflitos entre as atribui ções de realm. |

escopo | Se uma única fonte de perfil precisar apontar para v ários realms, os atributos de perfil do usu ário ajudam a adicionar par âmetros adicionais à atribui ção de realm. |

Atribuir ao realm | O realm de destino desejado |

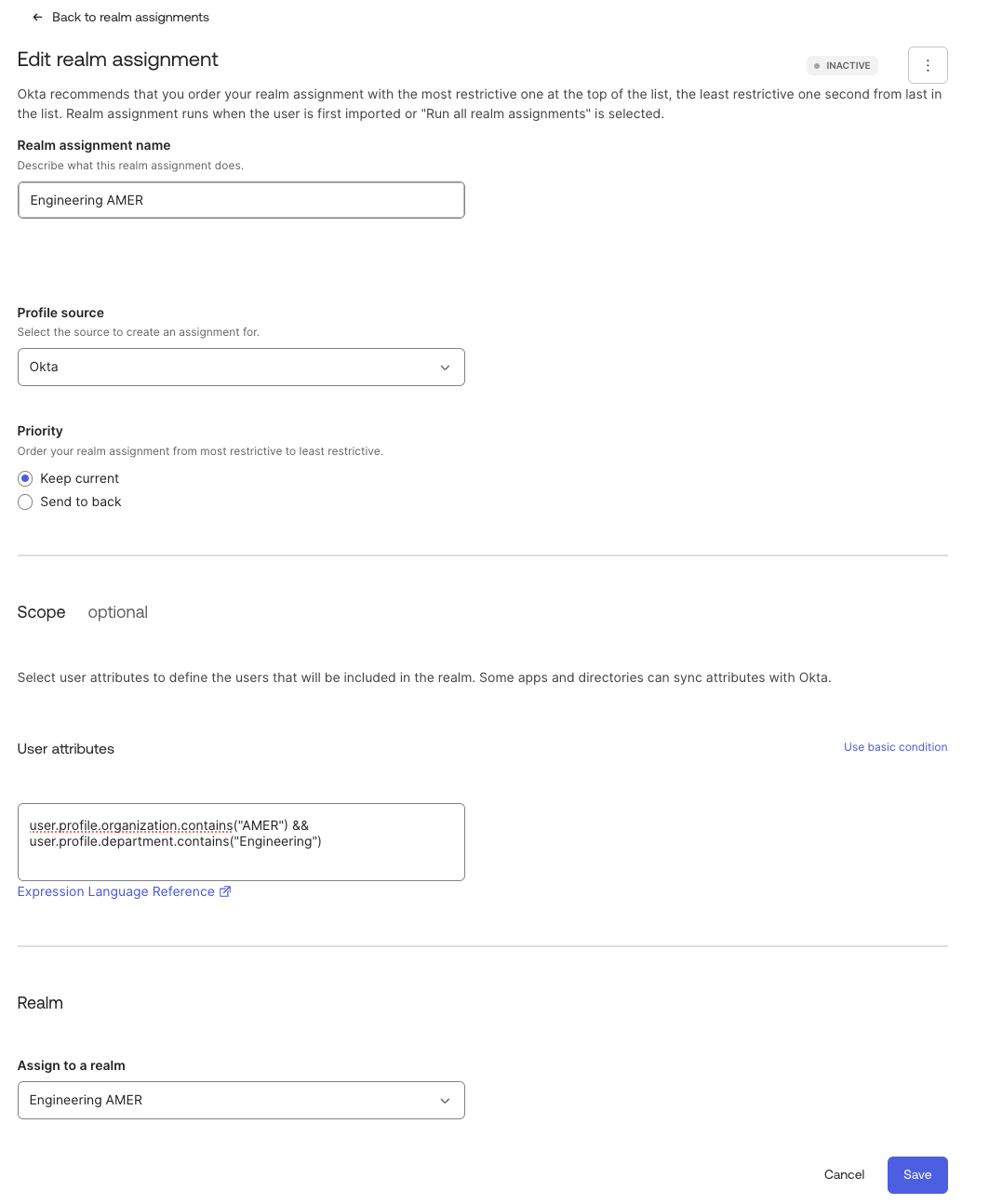

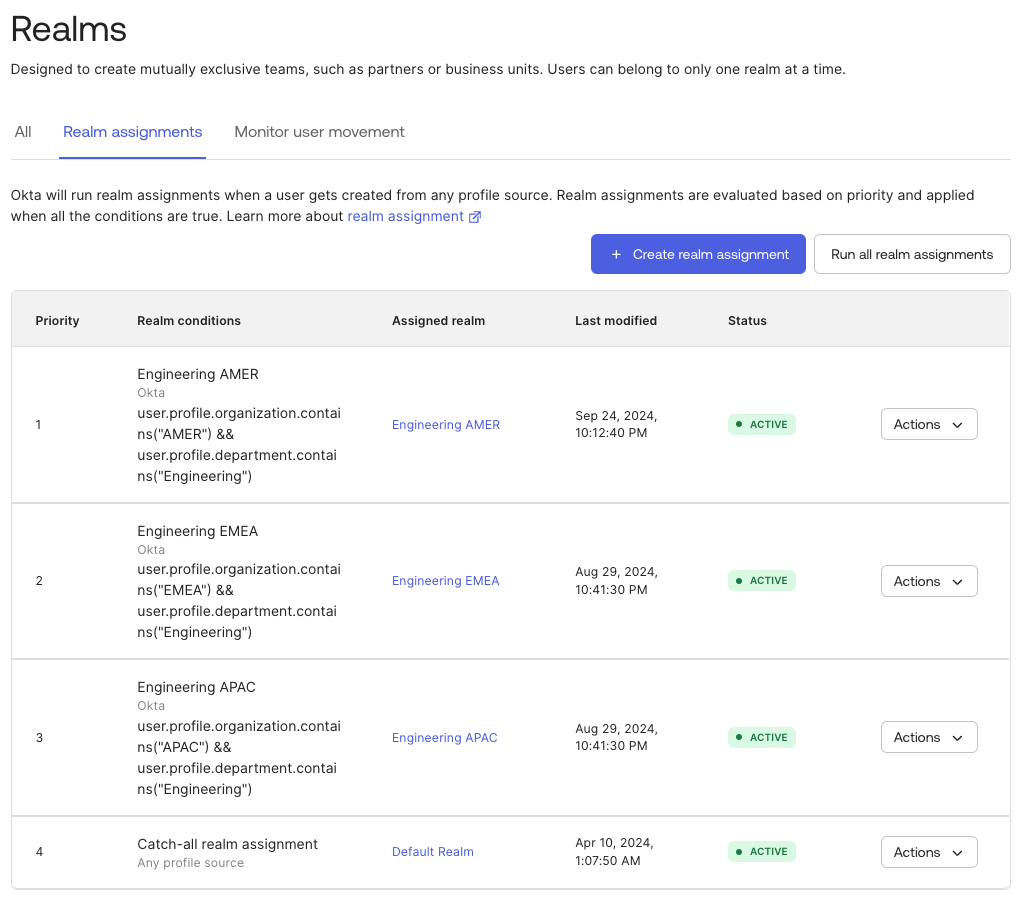

Para a WindRides, criaremos três atribuições de realm para automatizar a integração e facilitar a movimentação de usuários, aproveitando a origem do perfil e a Expression Language como parte do escopo.

A Expression Language permitirá a combinação de dois atributos para direcionar o escopo de atribuição do realm: Organization = Regions e Department = Engineering

Depois que uma atribuição de realm é criada, ela deve ser ativada (semelhante às regras de grupo). Para ativar, navegue até o menu “Actions” e, em seguida, “Activate”.

A atribuição de realm será executada automaticamente para qualquer novo usuário criado após a ativação. Para executar a atribuição de realm para qualquer usuário existente, selecione “Executar” ou “Executar todas as atribuições de realm”. O status do trabalho pode ser monitorado na guia “Monitorar Movimentação do Usuário”.

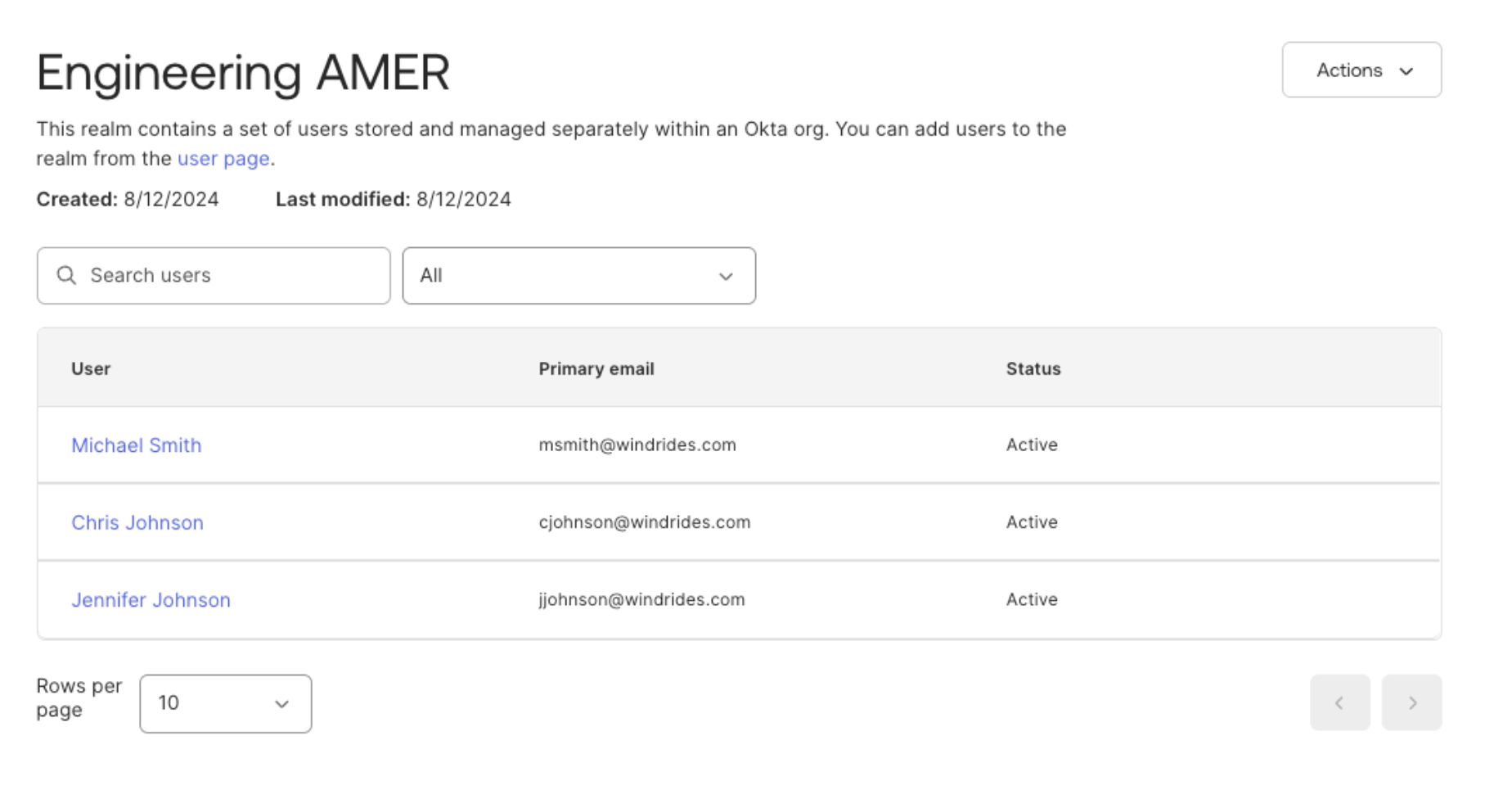

Ao executar as atribuições de realm, todos os usuários da organização agora devem estar nos realms corretos.

Administradores delegados

Um dos principais benefícios dos Realms é a capacidade de delegar o gerenciamento de usuários. A próxima etapa para a equipe da WindRides é configurar as funções de administrador.

Etapa 1: Criar função

Na visualização “Administradores”, a primeira etapa é criar uma função para o administrador delegado. No mínimo, os administradores de realm delegados precisarão de acesso às permissões relacionadas ao usuário e ao realm. Além disso, as permissões de grupo e aplicativo são opcionais e podem ser atribuídas conforme necessário. Abaixo está um exemplo das permissões que podem ser atribuídas:

Nome da permissão | Conjuntos de permissões |

Usuário | Gerenciar usuários Contém todas as permissões do usuário |

Realms | Visualizar realms e seus detalhes |

aplicativo | Editar as atribuições de usuário do aplicativo |

A WindRides deseja delegar as mesmas permissões a todos os administradores do Realms, para que eles só precisem criar uma função.

Crie uma nova função em Security > Administrators > Roles

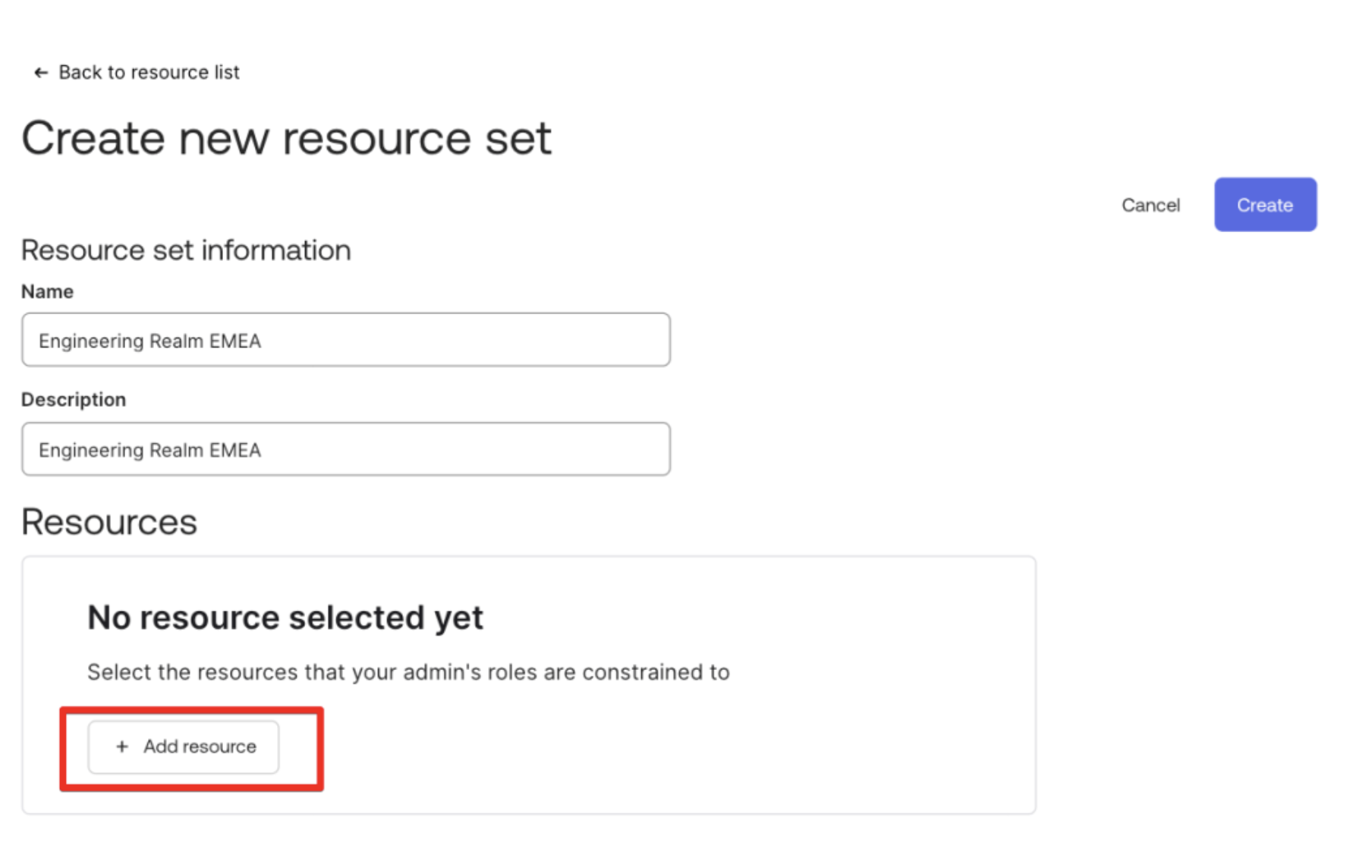

Etapa 2: Criar conjuntos de recursos

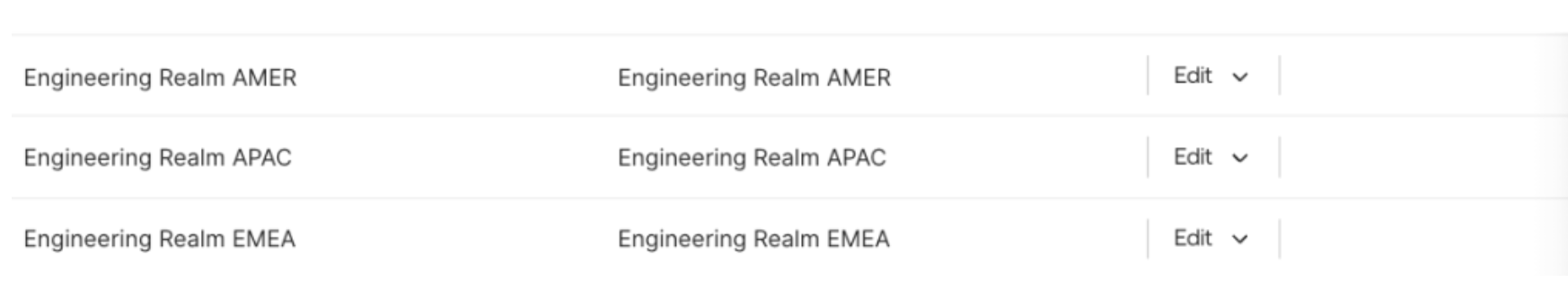

Os conjuntos de recursos definem os recursos para os quais o gerenciamento está sendo delegado. Três conjuntos de recursos diferentes precisarão ser criados para se alinharem aos três realms que precisam ser gerenciados.

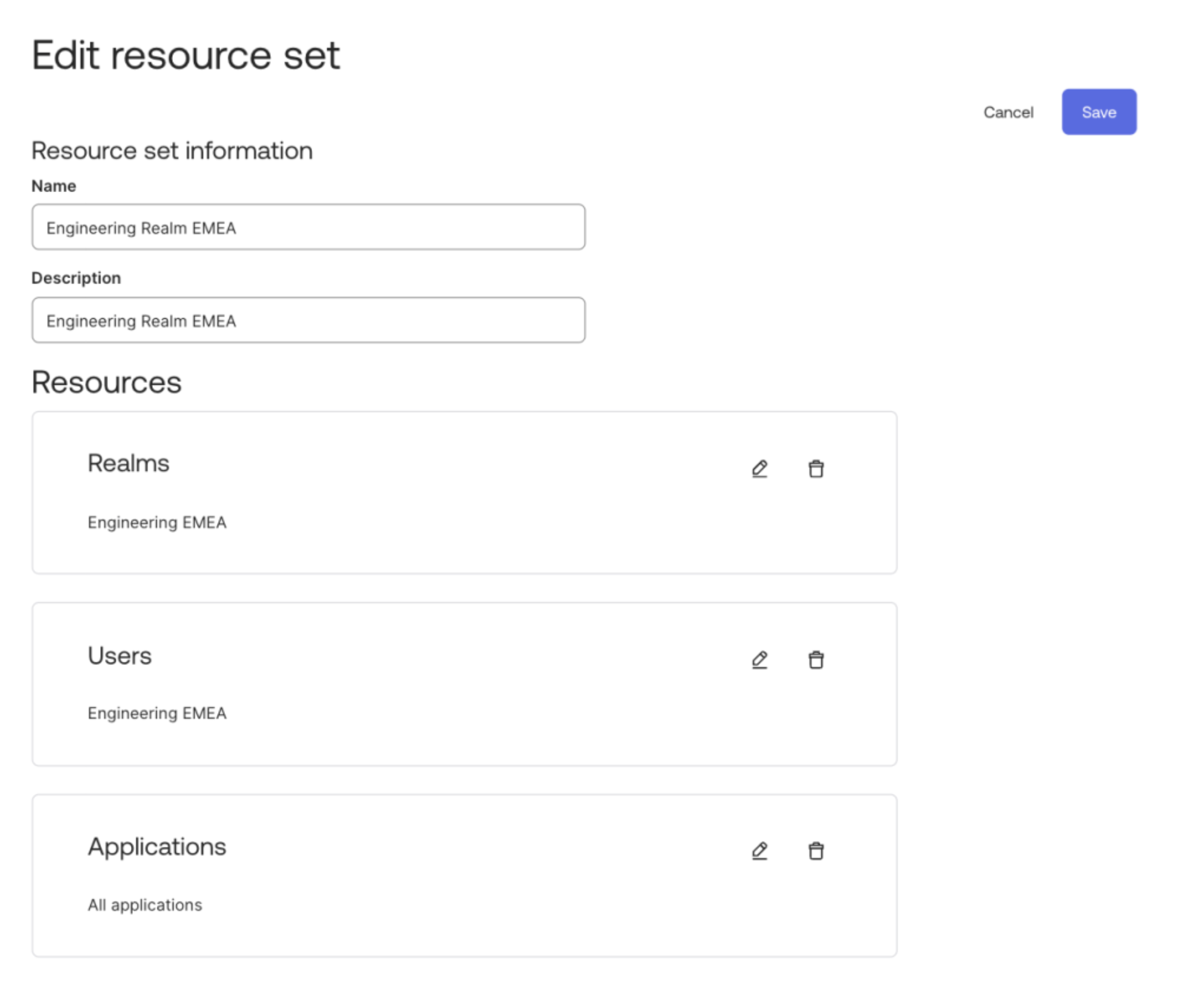

No cenário da WindRides, criaremos conjuntos de recursos individuais para Engenharia AMER, Engenharia EMEA e Engenharia APAC. Esses conjuntos de recursos incluir ão usu ários, realms e aplicativos.

Crie um novo recurso em Security > Administrators > Resources (Segurança > Administradores > Recursos)

Para usuários, selecionaremos “Users in realm” e, em seguida, selecionaremos o realm específico a ser incluído. Isso define o conjunto de usuários que veremos na página “People”.

Adicionar o conjunto de recursos “Realms” impulsiona quais realms podem ser visualizados e gerenciados pelo administrador delegado. Adicionar um aplicativo como parte do conjunto de recursos indica quais aplicativos o administrador delegado pode gerenciar. Observe que, devido à sele ção “Usu ários no realm”, o administrador delegado só poderá visualizar, atribuir e cancelar a atribui ção de usu ários ao aplicativo que pertencem ao realm que eles podem gerenciar.

Como a WindRides tem três realms diferentes, precisaremos criar três conjuntos de recursos para definir as populações de usuários que cada administrador pode gerenciar.

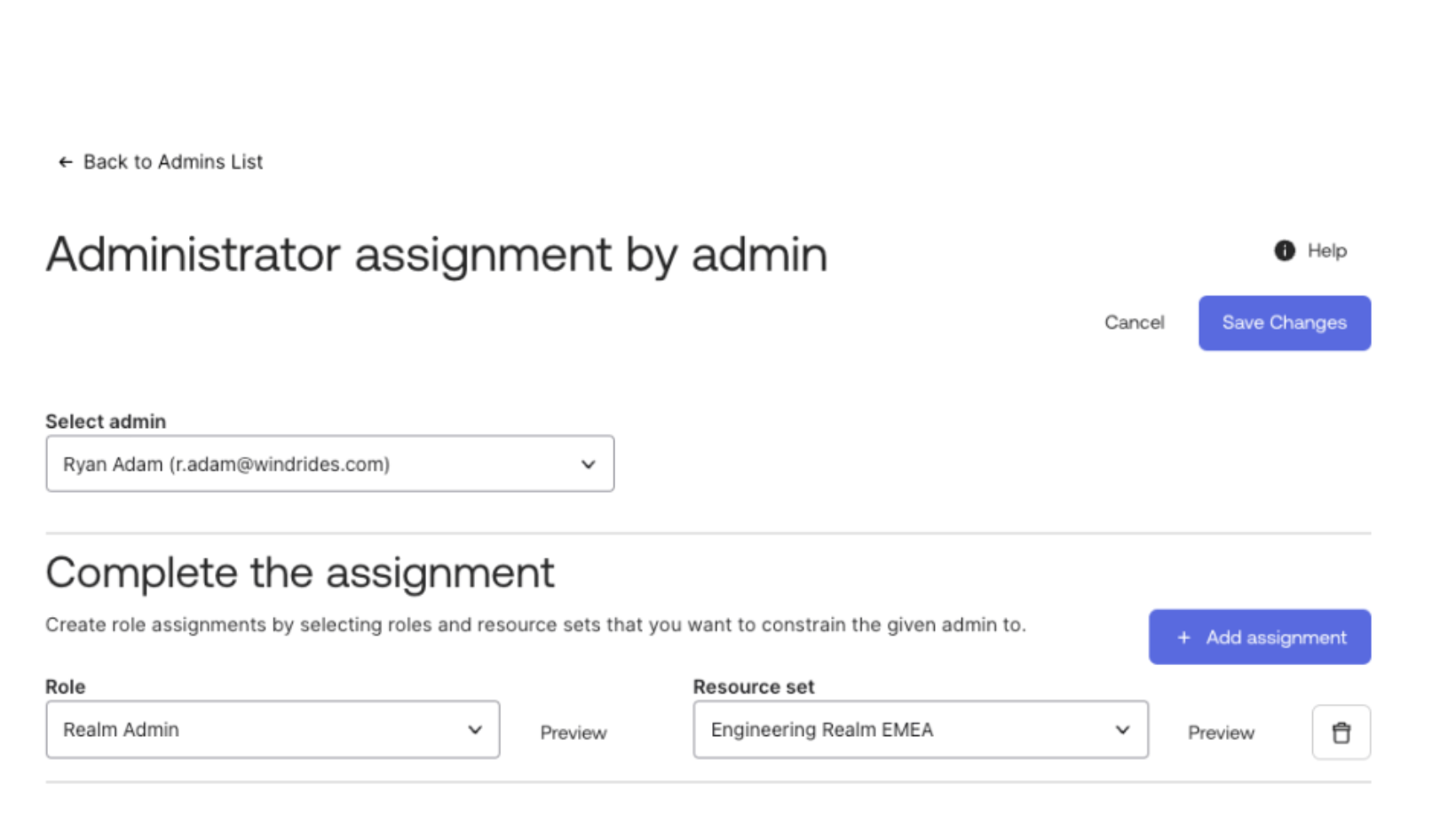

Etapa 3: Atribuição de Administrador

Agora que a função e o conjunto de recursos foram definidos, a etapa final é associar ambos a um usuário que se tornará um administrador delegado. O usuário pode ser selecionado primeiro, juntamente com a função e o conjunto de recursos para concluir a delegação.

Experiência do Usuário de Administrador Delegado

Neste vídeo, o administrador pode gerenciar apenas os usu ários no realm “Engenharia EMEA”. Com base nas permissões atribuídas, eles podem criar usu ários, gerenciar o ciclo de vida e atribuir ou cancelar a atribui ção de aplicativos aos usu ários dentro do realm.

Campanha de certifica ção de acesso do Okta Identity Governance

Com as atribuições de realm, a WindRides pode automatizar a criação de usuários nos realms certos. Com a estrutura de função de administrador personalizada, a Windrides pode delegar o gerenciamento desses usuários. Outra parte crucial do gerenciamento de usuários é a governança, para revisar quais usuários têm acesso a quais recursos e avaliar se esse acesso deve ser mantido. Usando o Okta Identity Governance, a WindRides pode criar campanhas de certificação que podem ser atribuídas a usuários que são administradores de realm. Dessa forma, os administradores delegados podem ser designados para revisões de usuários dentro do realm que gerenciam para governança contínua.

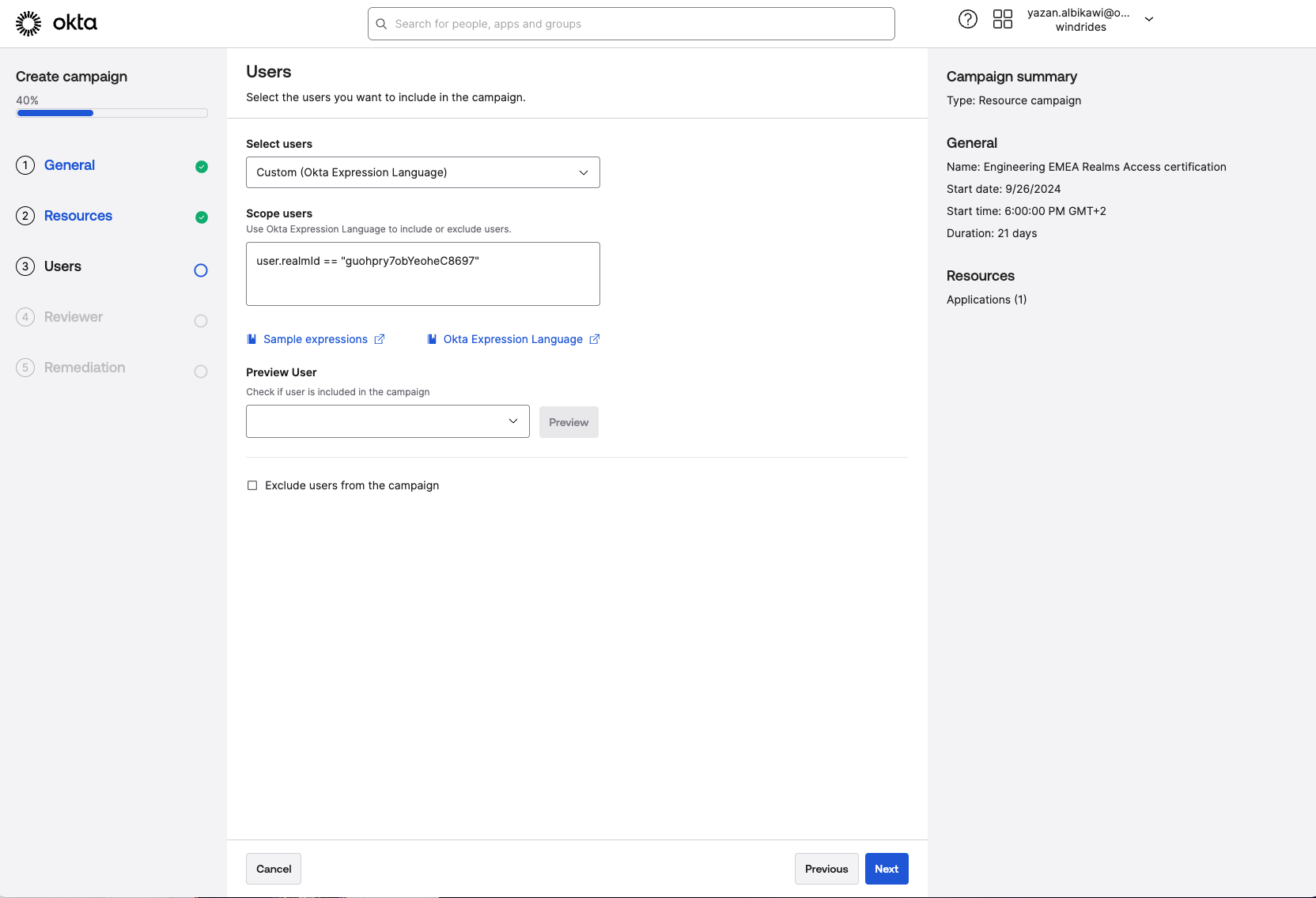

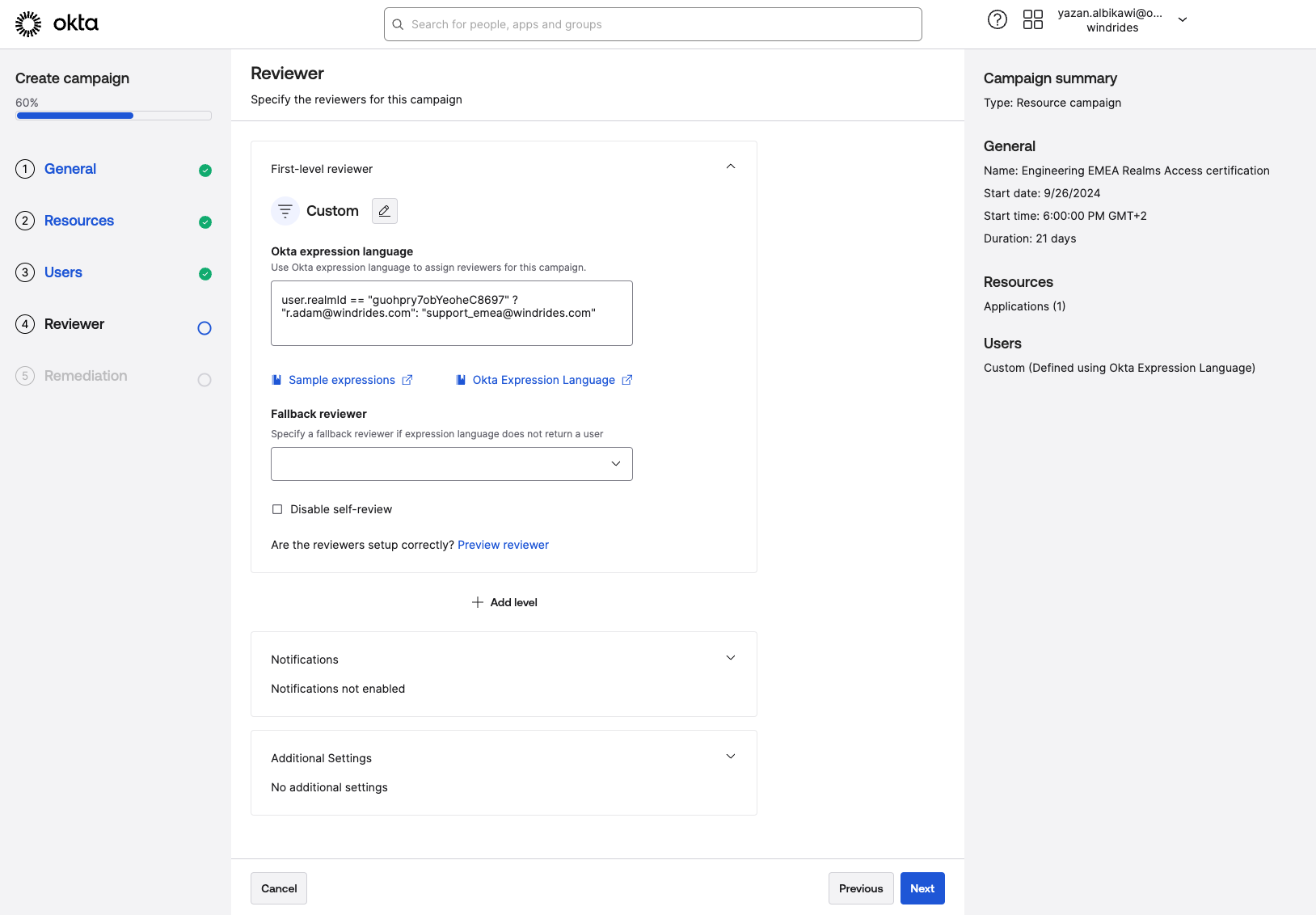

Atrav és da Linguagem de Expressão, a WindRides pode escopo os usu ários incluídos na campanha e os revisores da campanha. Neste exemplo, a WindRides usar á a Linguagem de Expressão para escopo os usu ários na campanha para o realm de Engenharia. O RealmID referido nas expressões pode ser encontrado via API ou atrav és do URL Realms. Aqui está o RealmID para Engenharia EMEA como um exemplo.

Referência da Linguagem de Expressão para campanhas de certificação de acesso

escopo | Expressão | Detalhes |

Usuários | user.realmId == "realmid" | Escopo para um único realm. Vários realms podem ser definidos como parte do escopo usando OR. Exemplo: user.realmId == "realmId1" Or user.realmId == "realmId2" ... |

Revisores | user.realmId == "Realmid" ? "user@example.com": "backupuser@example.com" | Com esta expressão, a condição verificará se o Realm ID para o usuário no escopo é verdadeiro. Se False, a revisão será encaminhada para o revisor de fallback. |

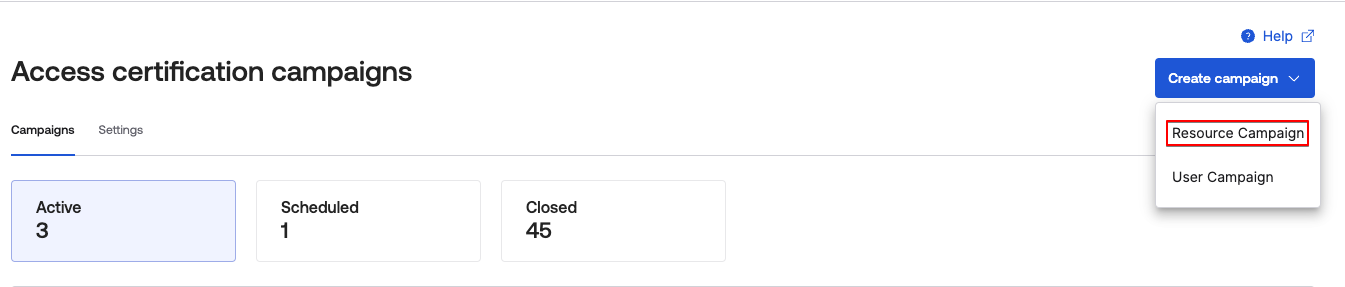

Passo 1: Criar Campanha

Embora possam executar campanhas de recursos e de usuários, a WindRides está interessada em criar uma campanha de recursos para avaliar o acesso ao aplicativo Google dentro do Realm Engineering EMEA.

Etapa 2: Escopo do Usuário

O Escopo do Usuário pode incluir todos os usuários ou um subconjunto específico de usuários. Defina o escopo do usuário aproveitando a Expression Language.

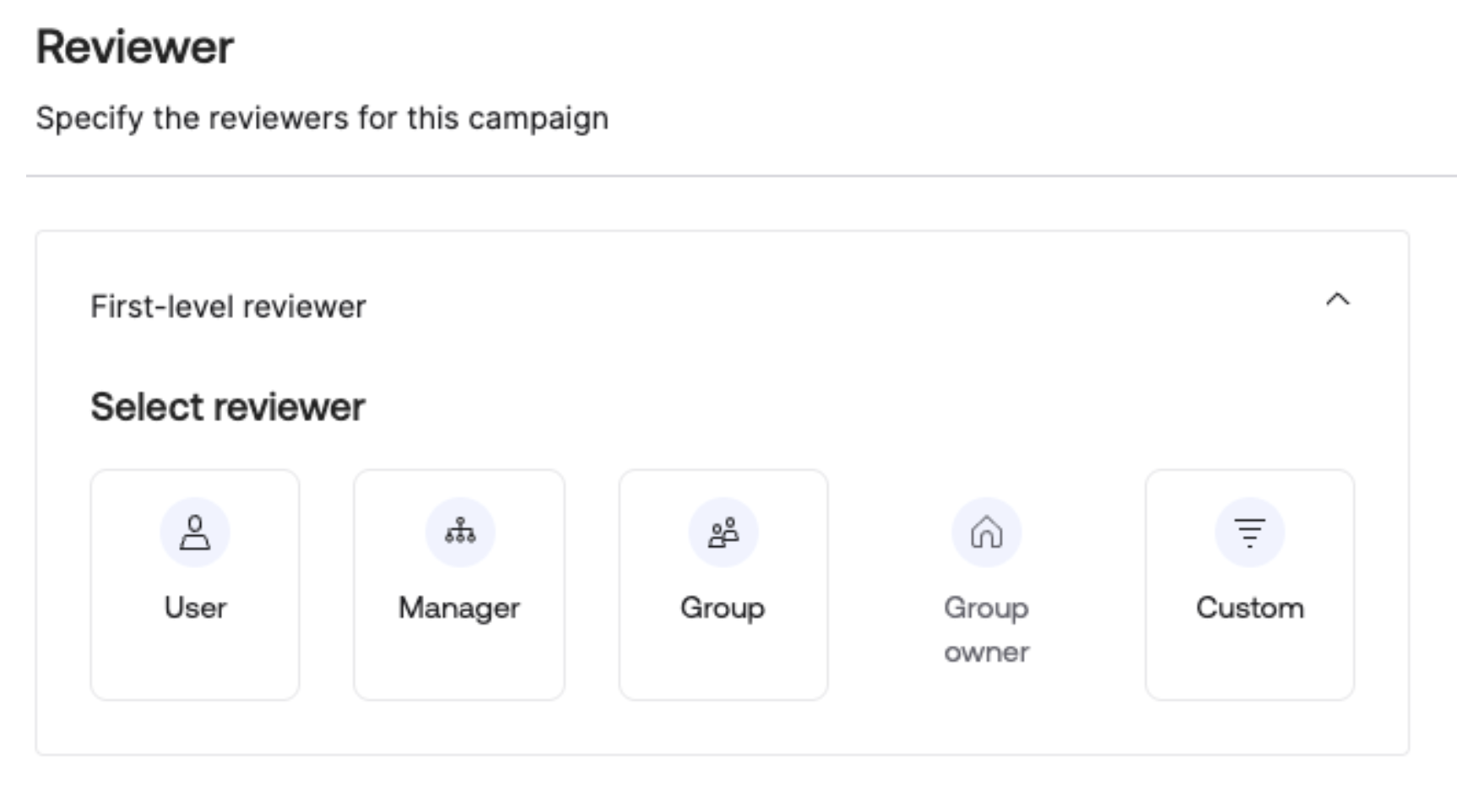

Passo 3: Selecione o revisor

Há várias opções para selecionar para definir os revisores. Com esta campanha em particular, a WindRides deseja atribuir as revisões ao administrador do realm, então selecionaremos “Custom”.

Usando a Linguagem de Expressão, o revisor pode ser definido como o usuário que é o administrador do realm. Se um usuário não fizer parte do realm definido, a revisão será encaminhada para o revisor de fallback. O administrador do realm não precisa fazer parte do realm que ele revisa.

Campanha de certificação de acesso

O vídeo acima mostra como configurar a Campanha de Certificação de Acesso Centrada em Recursos, incluindo a configuração do escopo do usuário e do revisor usando a Linguagem de Expressão.

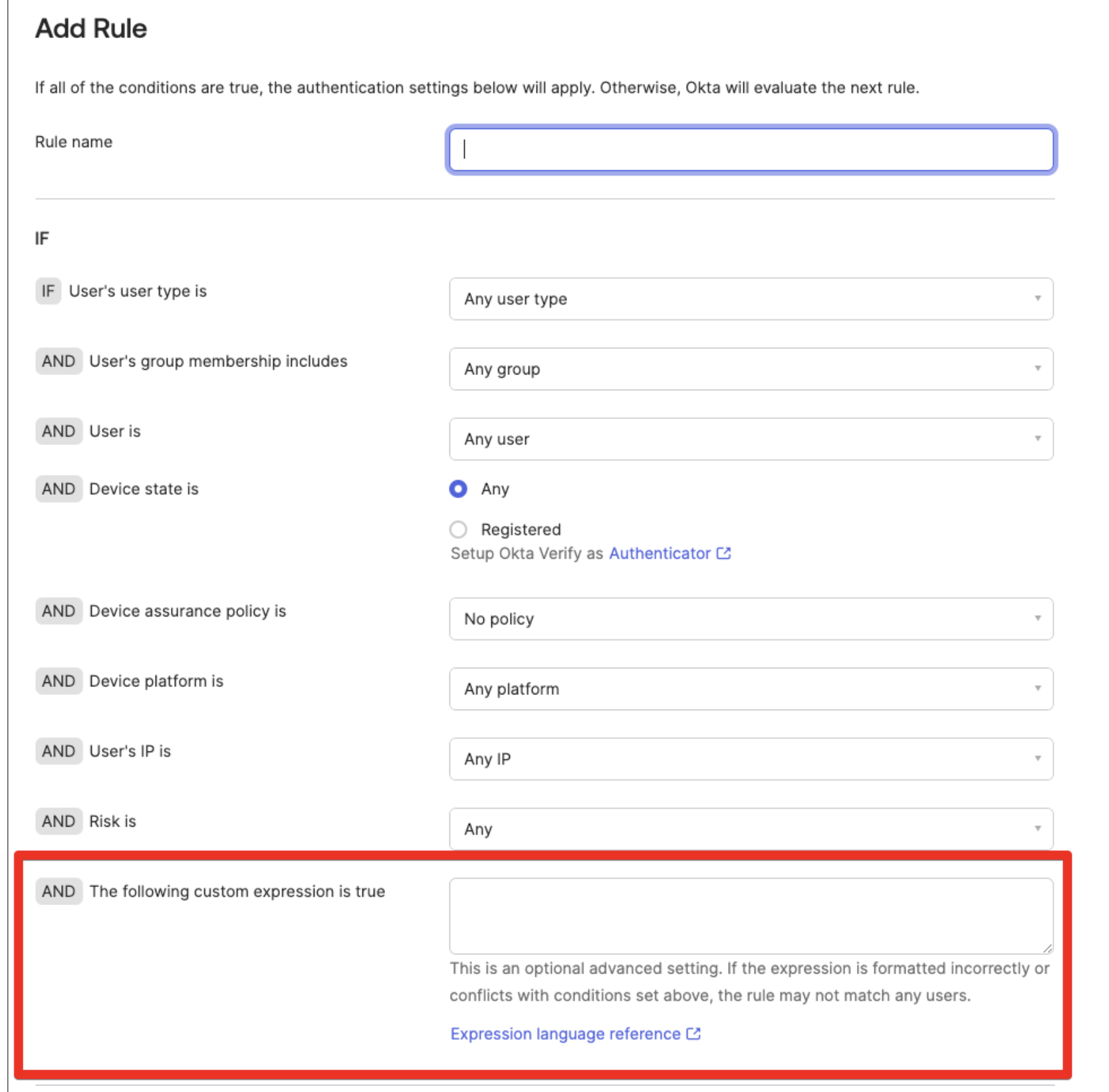

Políticas de autenticação

Assim como as campanhas de certificação de acesso, as políticas de autenticação aproveitam a Expression Language para definir regras de política.

Configurando Políticas de Autenticação

Neste vídeo, a WindRides alavanca a Linguagem de Expressão para delimitar políticas de autenticação específicas para usuários dentro de realms específicos para granularidade de política adicional.

Conexão do Okta Realms Workflows

A automação é uma parte fundamental do gerenciamento de usuários, e o Workflows desempenha um papel fundamental na automação do gerenciamento do ciclo de vida. O Workflows entregou cartões Realms que podem ajudar na criação de fluxos, como criar e excluir realms e integrar usuários ao realm desejado.

Para come çar a aproveitar os Realms no Workflows, existem duas etapas principais:

- Autorização

- Conexão do cartão de ação Realm

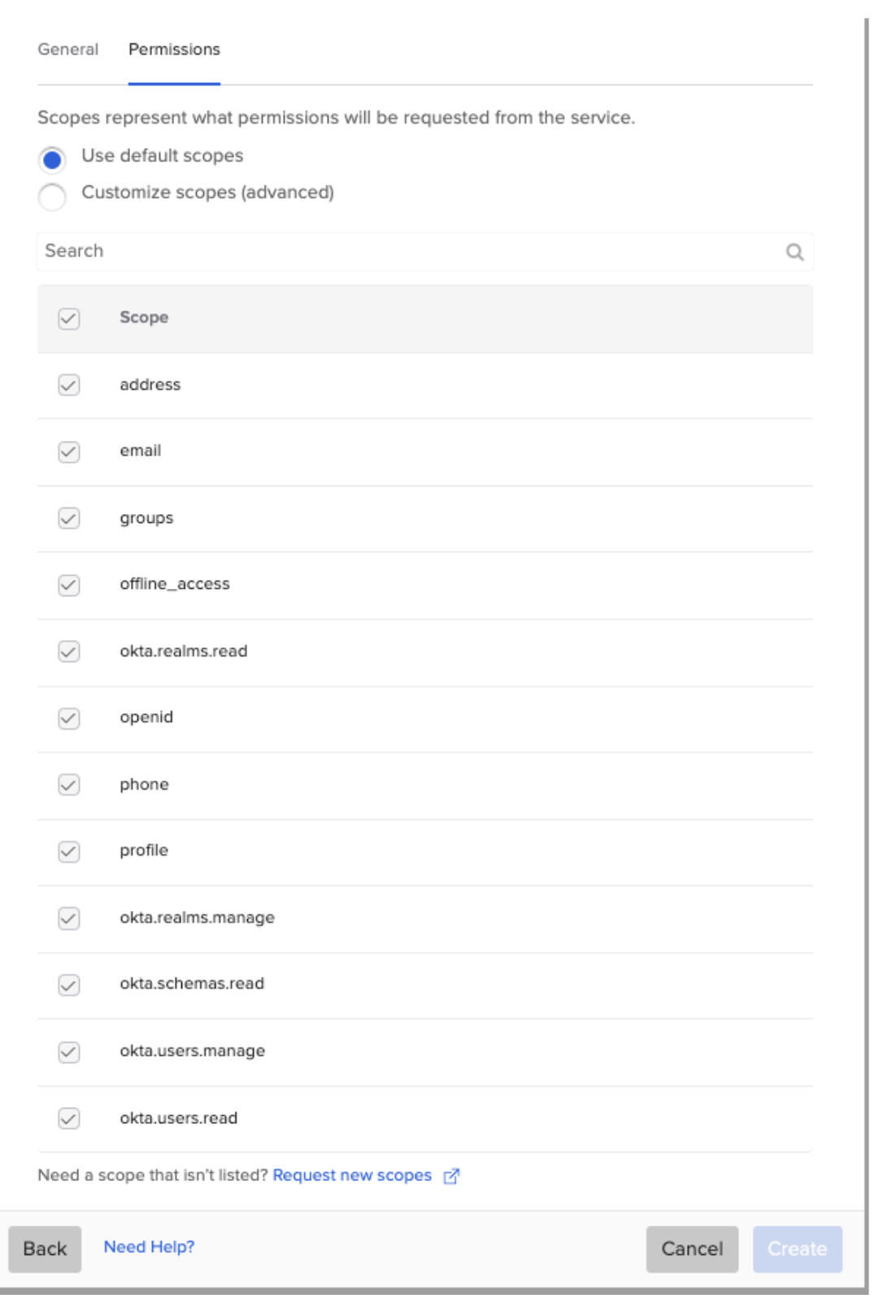

Okta Workflows OAuth Authorization grants

As permissões podem ser concedidas navegando até o aplicativo Okta Workflows OAuth em “Applications”. Em OKTA API scopes, conceda as permissões abaixo necessárias para criar Workflows no Realms.

Concessões |

okta.realms.manage |

okta.realms.read |

okta.schemas.read |

okta.users.manage |

okta.users.read |

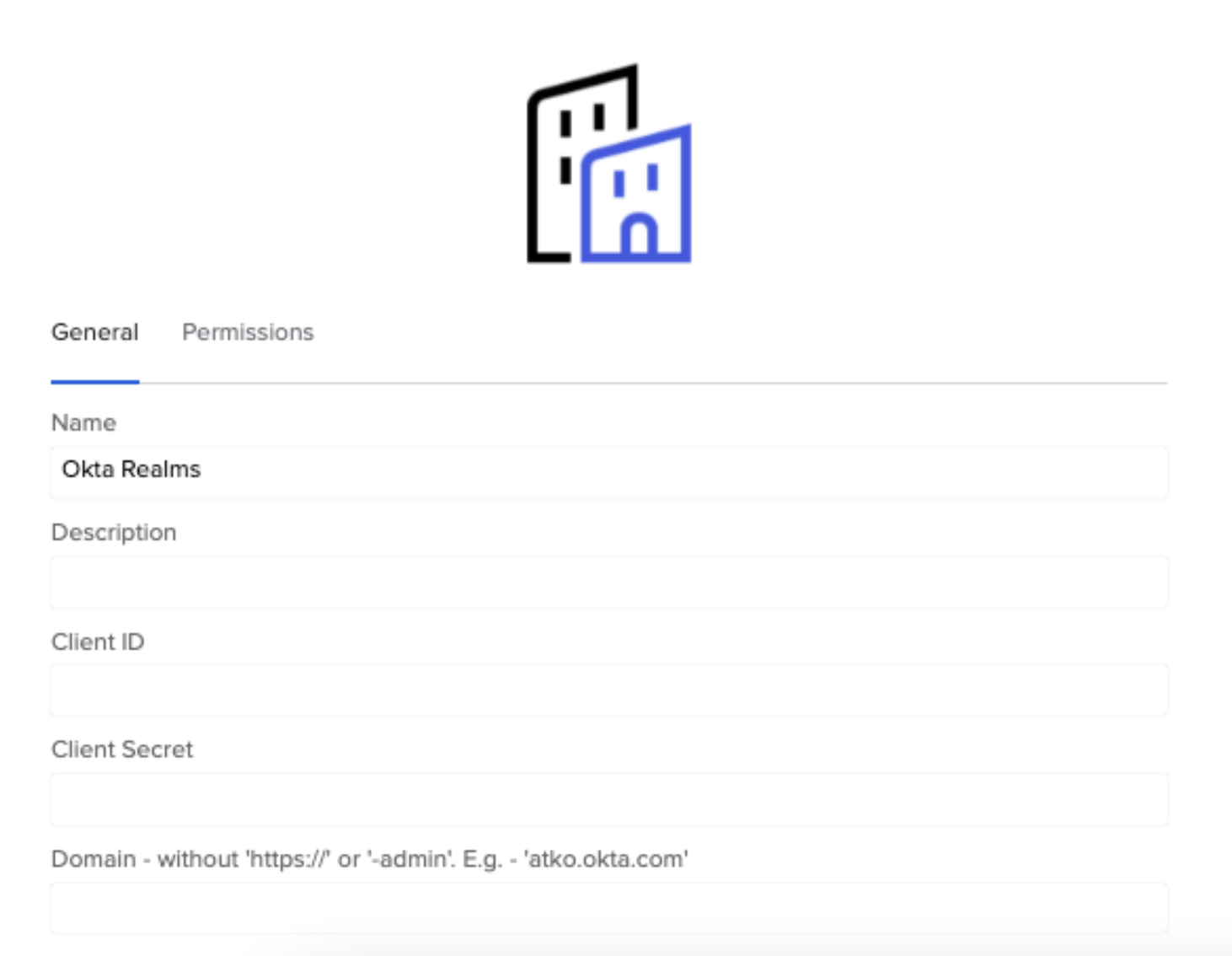

Okta Realms Connector

No console do Workflows, navegue até “Connections” e adicione um novo filtro de conexão para “Okta Realms”.

As permissões concedidas também podem ser validadas nesta visualização.

Para adicionar a conexão, obtenha o ID do cliente e o segredo do aplicativo Okta Workflows OAuth e adicione-os à conexão juntamente com o URL do domínio.

Depois que a autenticação for bem-sucedida, o cartão Actions estará pronto.

Aproveitando Workflow Cards

Este vídeo mostra o processo passo a passo para configurar os cartões de Workflow.

Conclusão

Com a introdução dos Realms, a WindRides conseguiu reestruturar sua organização para reduzir o número de grupos, trazer diferentes unidades de negócios para uma única organização e gerenciar facilmente os usuários desde a integração até a delegação e a governança.

À medida que a WindRides continua a se expandir, eles podem encontrar mais maneiras de aproveitar os Realms para continuar aliviando o fardo das equipes centrais de TI no gerenciamento de usuários dentro de sua organização.

Mais recursos

- Saiba mais em Documentação de ajuda para Realms.

- Aprenda com o Okta University Training.

Junte-se ao canal #okta no MacAdmins Slack para aprender e obter ajuda da comunidade.