O poder da colaboração brilha no Gartner IAM 2025

A Cúpula Gartner IAM em Londres (março de 2025) destacou uma mudança significativa do setor em direção à segurança interconectada e em tempo real, com enorme interesse na Shared Signals Framework (SSF) e Continuous Access Evaluation Profile (CAEP) da OpenID Foundation.

Além da teoria, a conferência exibiu implementações interoperáveis e funcionais de pioneiros como Okta, Google, IBM, Omnissa, SailPoint e Thales, comprovando a viabilidade prática dos padrões e o compromisso da Okta com ecossistemas abertos.

Hoje, vamos explorar como a Okta está ativamente defendendo e implementando padrões abertos como SSF e CAEP, conforme demonstrado no Gartner IAM 2025, para forjar um ecossistema digital mais interconectado, responsivo e seguro para organizações e seus usuários.

Iremos nos aprofundar nos próprios padrões, traçar a liderança consistente da Okta na interoperabilidade, mostrar como esses padrões alimentam as soluções da Okta, como o Identity Threat Protection, e articular os profundos benefícios que essa abordagem colaborativa traz.

Qual é a necessidade dos novos padrões?

Protocolos tradicionais como SAML e OAuth normalmente validam o acesso apenas no momento do login. No entanto, o contexto de segurança de um usuário pode mudar significativamente durante uma sessão (por exemplo, seu dispositivo pode se tornar não compatível ou atividades suspeitas podem ser detectadas). Sem um mecanismo como o CAEP, os aplicativos e serviços continuam a confiar na autenticação inicial, potencialmente deixando portas abertas para invasores que operam com dados de sessão desatualizados.

SSF e CAEP permitem que sistemas como provedores de identidade, plataformas de gerenciamento de dispositivos móveis ou ferramentas de análise de segurança (Transmissores) notifiquem partes dependentes como aplicativos, VPNs ou gateways de API (Receptores) sobre essas mudanças críticas em tempo real. Isso permite a avaliação contínua e o ajuste dinâmico dos direitos de acesso com base nas informações mais atuais. Isso representa uma mudança fundamental das decisões de segurança estáticas e pontuais para a avaliação de risco dinâmica e contínua ao longo do ciclo de vida da sessão.

Compreendendo os padrões: a base para a segurança em tempo real

Vamos nos aprofundar em como o SSF e o CAEP estão no centro dessa evolução.

Shared Signals Framework (SSF): A espinha dorsal da comunicação segura

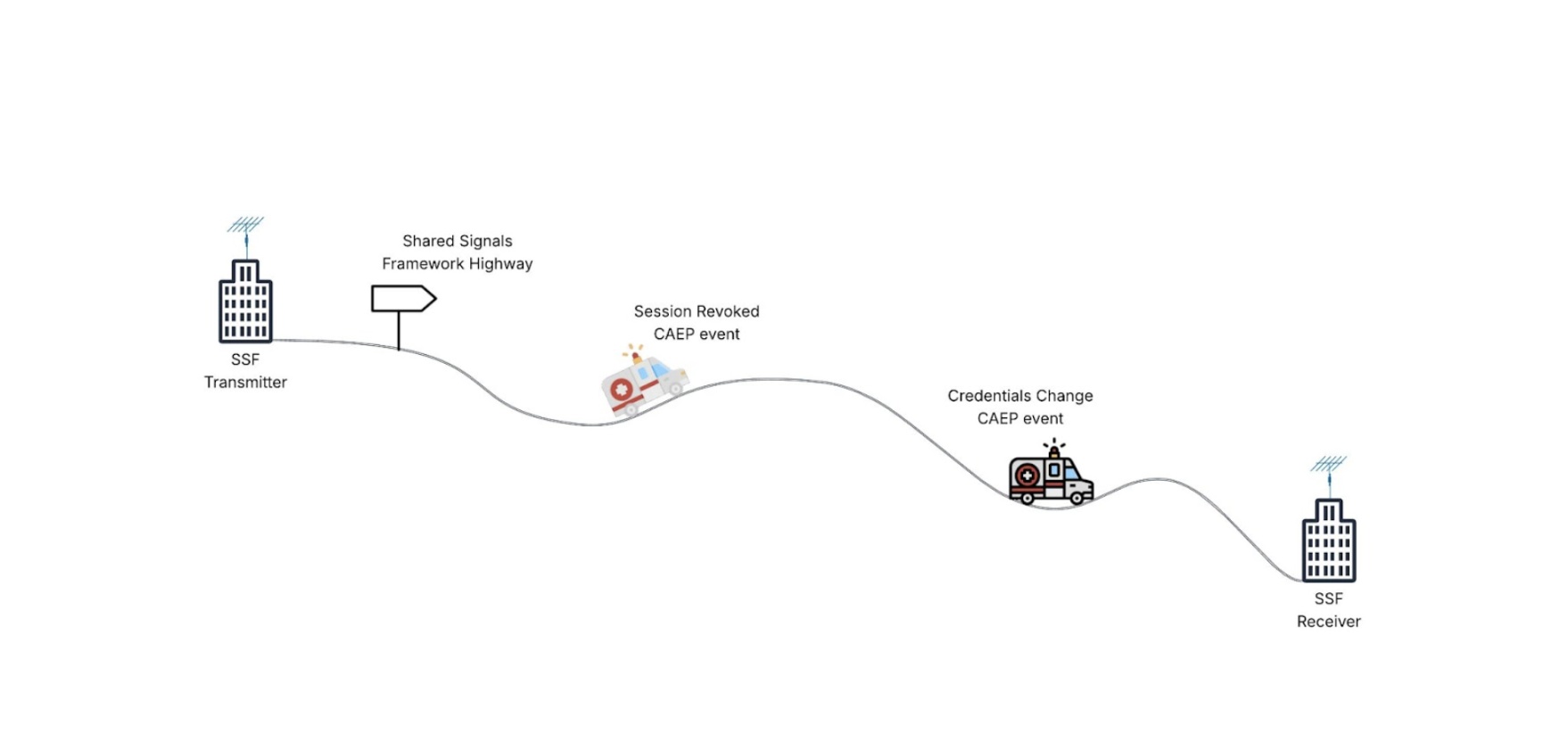

Pense no SSF como a rodovia de comunicação segura e padronizada para informações de segurança. É um padrão da OpenID Foundation que define como diferentes sistemas, designados como transmissores (compartilhando informações) e receptores (consumindo informações), podem trocar sinais ou eventos relevantes para a segurança em quase tempo real. Ele aproveita webhooks seguros e protocolos estabelecidos (suportando modelos de entrega push e poll) para garantir uma comunicação confiável. As mensagens de evento reais são empacotadas como Security Event Tokens (SETs), que são baseados no padrão JSON Web Token, garantindo a integridade e autenticidade dos dados.

O propósito fundamental do SSF é desmantelar os silos de dados que assolam as arquiteturas de segurança tradicionais. Ao permitir que diferentes ferramentas — de plataformas de identidade a soluções de segurança de endpoint — falem uma linguagem comum, o SSF facilita a detecção e resposta coordenadas a ameaças, promovendo uma postura de segurança mais unificada e eficaz. Ele fornece o "encanamento digital" essencial necessário para a verdadeira interoperabilidade de segurança

CAEP: Habilitando a confiança dinâmica

Embora o SSF forneça a estrutura para comunicação, o CAEP define um conjunto específico de tipos de eventos transmitidos usando o SSF. O CAEP se concentra especificamente em eventos e mudanças de contexto que ocorrem durante uma sessão de usuário ativa, após a autenticação inicial ter ocorrido.

Os tipos de eventos definidos pelo CAEP ilustram seu poder:

Tipo de Evento | Descrição | Caso de uso de exemplo |

session-revoked | Sinaliza que uma sessão de usuário específica deve ser encerrada imediatamente | Usuário sai em outro lugar; administrador encerra a sessão; comportamento de alto risco detectado |

alteração de credencial | Notifica sobre alterações nas credenciais do usuário (redefinição de senha, inscrição/remoção de autenticação multifator (MFA)) | Forçar a reautenticação após a alteração da senha; atualizar a sessão com base no status do MFA |

device-compliance-change | Indica uma mudança na postura de segurança ou no status de conformidade de um dispositivo | Bloquear o acesso de dispositivos não compatíveis; acionar a autenticação step-up se a verificação falhar |

token-claims-change | Sinaliza que os atributos ou claims associados à sessão foram alterados | Atualize as permissões do usuário em um aplicativo com base em uma alteração na associação a grupos ou na função |

alteracao-nivel-de-garantia | Indica uma mudança no nível de garantia para o método de autenticação do usuário | Exigir autenticação step-up se o nível de garantia cair abaixo dos requisitos da política |

= NOVO = risk-level-change | Indica que o nível de risco associado ao assunto foi alterado | O motor de risco identificou uma anomalia/detecção em tempo real para o usuário, dispositivo, sessão ou tenant |

A versão mais recente do CAEP também definirá um novo evento de mudança de nível de risco. Este evento ajudará os fornecedores de software a comunicar o risco ou um nível de ameaça detectado em tempo real.

Também é importante observar que o SSF não se limita ao CAEP. Ele também engloba o perfil de Risk Incident Sharing and Coordination (RISC), que se concentra em eventos mais amplos no nível da conta, como comprometimento de credenciais ou desativação da conta. Este foco duplo em sinais de nível de sessão (CAEP) e nível de conta (RISC) demonstra uma abordagem holística dentro do SSF, fornecendo uma estrutura abrangente para compartilhar inteligência de segurança diversificada.

A conexão Zero Trust

Os princípios de SSF e CAEP se alinham perfeitamente com os princípios fundamentais de uma arquitetura de segurança Zero Trust: "Nunca Confie, Sempre Verifique". Embora a autenticação inicial estabeleça uma linha de base, o Zero Trust exige a verificação contínua da confiança durante a sessão de um usuário. O CAEP fornece o mecanismo padronizado para alcançar este princípio de "Sempre Verifique". Ao permitir a troca em tempo real de mudanças de contexto – relacionadas ao usuário, seu dispositivo, suas credenciais ou seu comportamento – o CAEP permite que as organizações ajustem dinamicamente os controles de acesso e apliquem políticas continuamente, em vez de confiar em decisões de autenticação pontuais e potencialmente desatualizadas. A confiança não é mais estática; ela é modulada com base em sinais em tempo real.

A proposta de valor: por que a interoperabilidade é importante

A mudança em toda a indústria em direção a padrões como SSF e CAEP, defendida pela Okta e seus parceiros, oferece benefícios atraentes para as organizações:

- Maior eficácia da segurança: Eliminar silos significa que as ferramentas de segurança podem compartilhar contexto. Um alerta de um EDR sobre malware em um dispositivo pode ser compartilhado instantaneamente via SSF/CAEP com o Identity Threat Protection com Okta AI (ITP), que pode restringir o acesso desse usuário a aplicativos confidenciais. Essa defesa colaborativa oferece uma visão mais holística das ameaças e reduz significativamente o risco de invasores explorarem lacunas entre as ferramentas. Também ajuda a minimizar o tempo de permanência do invasor, permitindo uma detecção mais rápida.

- Resposta e mitigação em tempo real: A velocidade é fundamental na segurança cibernética. O SSF/CAEP facilita a comunicação quase em tempo real, substituindo processos em lote lentos ou correlação de dados manual. Quando um risco é detectado — uma credencial comprometida, um dispositivo em não conformidade, um usuário fazendo login de um local suspeito — ações automatizadas como revogação de sessão ou MFA (Autenticação Multifator) aplicada podem ser acionadas imediatamente por meio de sinais CAEP. Isso reduz drasticamente a janela de oportunidade para os invasores.

- Operações de segurança simplificadas: Gerenciar uma teia complexa de integrações personalizadas ponto a ponto entre dezenas de ferramentas de segurança é um fardo operacional significativo. Protocolos padronizados como o SSF simplificam isso drasticamente. Uma estrutura comum para trocar sinais reduz a complexidade da integração, diminui a sobrecarga de manutenção e libera as equipes de segurança para se concentrarem em tarefas de maior valor, como análise de ameaças e refinamento de políticas. Essa mudança permite que as organizações se concentrem menos na construção do "encanamento" e mais no aproveitamento da "inteligência" derivada dos dados compartilhados.

- Promovendo a inovação e a escolha: Padrões abertos combatem o aprisionamento de fornecedores. Quando as ferramentas de segurança podem interoperar facilmente via SSF/CAEP, as organizações ganham a liberdade de escolher as melhores soluções que melhor atendam às suas necessidades específicas, sabendo que podem integrá-las de forma eficaz. Isso promove um ecossistema mais saudável e competitivo, incentivando os fornecedores a inovar e acelerando a adoção de tecnologias de segurança de ponta.

- Construindo um "tecido de confiança": O resultado final da adoção generalizada de SSF/CAEP é a criação de um "tecido de confiança", um termo destacado no evento da Gartner. Isso representa um ecossistema de segurança dinâmico e interconectado onde os sinais fluem perfeitamente entre entidades confiáveis. Cada sistema participante contribui e se beneficia da inteligência coletiva, permitindo avaliação contínua e posturas de segurança adaptáveis em todo o ambiente. O ITP da Okta, atuando como um hub central para agregação e resposta de sinais, é um facilitador fundamental desse tecido. O valor desse tecido cresce exponencialmente a cada novo participante, criando um poderoso efeito de rede que beneficia toda a comunidade.

Okta em ação: Liderança consistente em interoperabilidade

O compromisso da Okta com SSF e CAEP não é um desenvolvimento recente. Em vez disso, é um fio consistente tecido em toda a nossa estratégia de produto e engajamento da indústria.

Vitrine do Gartner IAM 2025

A participação da Okta na vitrine de interoperabilidade SSF/CAEP do Gartner IAM London de março de 2025 foi uma demonstração clara desse compromisso contínuo. Além das demonstrações de interoperabilidade, o próprio Arkadiusz Krowczynski da Okta também apresentou uma sessão dedicada intitulada “Proteção contra ameaças de identidade: a revolução da IA da Okta na segurança de identidade”. Este evento se baseia em um forte histórico de defesa e demonstração da interoperabilidade SSF/CAEP em março de 2025, em Londres, e também em dezembro de 2024, Grapevine, Texas

Essa participação pública consistente em eventos de interoperabilidade serve a vários propósitos estratégicos. Ele demonstra a liderança técnica da Okta e a maturidade de suas implementações. Crucialmente, também incentiva e valida ativamente os esforços de outros fornecedores, ajudando a construir a ampla adoção do ecossistema necessária para padrões como SSF e CAEP - e, por extensão, os próprios recursos avançados da Okta que dependem deles - para oferecer o máximo de valor.

Okta Identity Threat Protection: Padrões na prática

Okta Identity Threat Protection é um excelente exemplo de como a Okta traduz seu compromisso com padrões abertos em valor tangível para o cliente. O Identity Threat Protection foi projetado para detectar, avaliar e responder a ameaças de identidade em todo o ciclo de vida da autenticação — antes, durante e depois do login.

Fundamentalmente, o Identity Threat Protection aproveita esses insights em tempo real e em todo o ecossistema para permitir o monitoramento contínuo e a resposta dinâmica, implementando diretamente os princípios básicos do CAEP.

Imagine um cenário em que o dispositivo de um funcionário baixa inadvertidamente um malware. Uma solução integrada de detecção e resposta de endpoint (EDR) detecta essa ameaça. Atuando como um transmissor SSF, a ferramenta EDR envia imediatamente um evento de mudança de conformidade do dispositivo ou de nível de risco do CAEP por meio do Shared Signals Pipeline, sinalizando que o dispositivo não está mais seguro. Okta Identity Threat Protection, como um receptor SSF, ingere este sinal crítico.

O Okta AI então avalia o risco aumentado associado ao usuário e seu dispositivo comprometido. Com base em políticas predefinidas, o Identity Threat Protection pode então acionar automaticamente um evento de sessão revogada do CAEP, encerrando as sessões ativas do usuário em todos os aplicativos conectados para evitar movimentação lateral ou exfiltração de dados pelo malware.

Essa resposta rápida e automatizada, orquestrada por meio de padrões abertos, mitiga significativamente os danos potenciais da infecção por malware. Ao defender e implementar o SSF/CAEP, a Okta aprimora suas ofertas de produtos e promove a adoção mais ampla do ecossistema necessária para que esses padrões ofereçam o máximo de valor de segurança.

A Okta tem como objetivo orquestrar e interpretar sinais de diversos domínios de segurança, fornecendo uma visão unificada do risco de identidade e permitindo respostas coordenadas em todo o ecossistema.

O compromisso duradouro da Okta com um futuro seguro e aberto

A liderança contínua da Okta na promoção e implementação do SSF e CAEP foi exibida de forma proeminente no Gartner IAM Summit 2025. Este compromisso faz parte de uma estratégia mais ampla para promover um ecossistema digital mais seguro e interoperável. Ao incorporar esses padrões abertos em produtos essenciais como o Okta Identity Threat Protection, a Okta permite a defesa colaborativa em tempo real para seus clientes.

Além disso, o envolvimento fundamental da Okta no grupo de trabalho Interoperability Profiling for Secure Identity in the Enterprise da OpenID Foundation sinaliza uma visão de longo prazo para padrões de segurança abrangentes e completos. Essa abordagem voltada para o futuro ressalta a crença da Okta de que o SSF e o CAEP são passos vitais para um futuro onde a segurança é inerentemente integrada e adaptativa. A Okta permanece dedicada a impulsionar esse esforço colaborativo da indústria, reconhecendo que padrões compartilhados são essenciais para criar um mundo digital resiliente e mais seguro para todos.

Saiba mais

- Explore o compromisso da Okta com o CAEP e o SSF (dezembro de 2024): https://www.okta.com/blog/2024/12/oktas-commitment-to-caep-and-ssf-pioneering-secure-interoperable-identity-standards/

- Saiba mais sobre a demonstração inicial de interoperabilidade SSF da Okta (fevereiro de 2024): https://www.okta.com/blog/2024/02/unifying-efforts-amplifying-security-shared-signals-interoperability/

Descubra o Okta Identity Threat Protection: https://www.okta.com/platform/identity-threat-protection/