Okta – und mehr: Wie Sie sich zuverlässig vor Web-basierten Angriffen schützen

Ein zentraler Aspekt moderner Cybersecurity-Modelle ist es, eine mehrstufige Abwehrstrategie zum Schutz vor basierten Angriffen zu entwickeln und zu implementieren. Okta bietet Ihnen einen zuverlässigen Schutz vor einer Vielzahl Web-basierter Bedrohungen. In der dynamischen Bedrohungslandschaft von heute sollten Sie das Angebot von Okta aber zusätzlich um maßgeschneiderte Services zu erweitern, um einen optimalen Schutz zu erreichen.

Oktas erste Verteidigungslinie: ThreatInsight

An vorderster Linie in Oktas Abwehrstrategie steht ThreatInsight ein leistungsstarkes Tool, das dafür ausgelegt ist, Credential-Angriffe abzuwenden. Hier ein Einblick in die Funktionsweise:

- Edge-/Infrastruktur-Ebene : Hier werden bekanntermaßen bösartige IPs blockiert, um die Tenants vor großflächigen Bedrohungen zu schützen

- Funktionsweise von Okta ThreatInsight: Die Lösung erkennt verdächtige Aktivitäten, die von IP-Adressen ausgehen, die nicht bekanntermaßen bösartig sind. Anhand der Aktivitäten, die in der Okta Customer-Base beobachten werden, können verdächtige IPs in die Okta Threat-Datenbank aufgenommen werden, um Aktivitäten, die von diesen Adressen ausgehen, zu blocken oder zu tracken

- Policies vor der Authentisierung: Schon vor der Verifizierung der Anmeldedaten wertet die Lösung Policy-basiert die Standort- und Netzwerk-Informationen aus. So werden False Positives vermieden und die User Experience kann verbessert werden

- Während und nach der Authentisierung: Zunächst werden die Anmeldedaten verifiziert, dann Anwendungs-spezifische Policies durchgesetzt, um die Zugriffe und die Datenverarbeitung zu schützen

So zuverlässig diese Maßnahmen auch sind, dürfen Sie nicht vergessen, dass ThreatInsight nur auf den Schutz vor Credential-Angriffen ausgelegt ist. Um einen ganzheitlichen Schutz zu erzielen, ist es wichtig, ThreatInsight um zusätzliche Services zu erweitern.

Wie spezialisierte Security-Services das volle Potenzial von Okta erschließen

Wir empfehlen, die Okta-Services mit weiteren dedizierte Security-Lösungen zu integrieren.

Web Application Firewalls (WAFs)

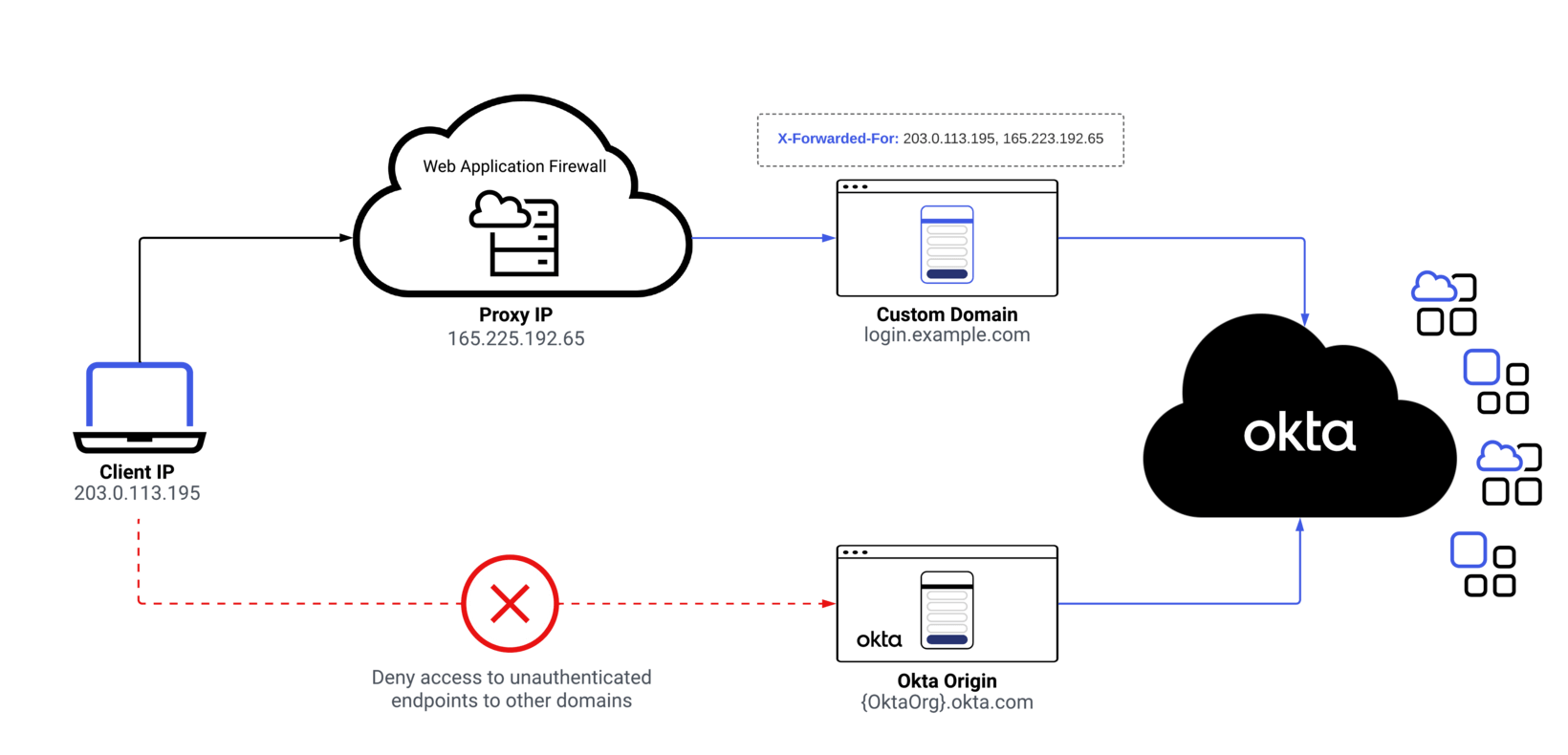

Okta gewährleistet ein zuverlässiges Identity- & Access-Management (IAM). Wenn Sie zusätzlich WAFs einbinden, ermöglichen Sie darüber hinaus ein sicheres und ganzheitliches Monitoring und Filtering des Web-Traffics.

Beides in Kombination trägt effektiv dazu bei, Angriffe zu stoppen und Sie vor mehrstufigen Angriffen (z. B. SQL-Injection und Cross-Site-Scripting) zu schützen. WAFs sind die perfekte Ergänzung zum IAM von Okta – und gewährleisten holistische Datensicherheit, ohne die User Experience zu beeinträchtigen. Da sich Web-Threats im digitalen Zeitalter kontinuierlich weiterentwickeln, ist ein zweistufiger Ansatz entscheidend.

Abbildung 1: Nutzung von Kunden-Domains, WAF-/HTTP-Proxies und die X-Forwarded-For.

Bot-Management-Services

Im Kampf gegen automatisierte Bedrohungen kommt der Integration von Okta mit Bot Management Services eine Schlüsselrolle zu. Okta führt Authentifizierungen und Zugriffskontrollen durch, die durch CAPTCHA-Abfragen flankiert werden, um einen zuverlässigen Schutz vor Bots zu erreichen.

Diese Tools erfordern eine zusätzliche Verifizierung, um zwischen einem legitimen User und einem Bot zu unterscheiden. Diese Integration ist von entscheidender Bedeutung, um automatisierte Angriffe, z. B. im Rahmen von Credential Stuffing und Account-Übernahmen, abzuwehren. Das Tool stärkt den Schutz, den Okta bietet, – und stellt auf diese Weise sicher, dass nur echte User Zugriff erhalten.

Security-Alert-Management-Services

Optimieren Sie Ihr Security-Alert-Management mit den Okta Syslog API- und Log Streaming-Features – zwei Tools, die ein leistungsstarkes Monitoring und kurze Reaktionszeiten bei Security Incidents garantieren.

- Syslog API: Erhalten Sie in Echtzeit Zugriff auf kritische Security- und System-Logs. Die API lässt sich nahtlos mit vorhandenen SIEM- Lösungen kombinieren und ermöglicht so ein maßgeschneidertes Monitoring mit Alerts, die auf den Aktivitäten des Users sowie auf den potenziellen Sicherheitsrisiken basieren.

- Log Streaming: Exportiert durchgehen Echtzeit-Systemlogs, um Bedrohungen proaktiv erkennen und analysieren zu können. Das Feature ist mit einer Vielzahl von Cloud-basierten Data-Plattformen kompatibel und erlaubt es Ihnen, große Mengen an Log-Daten effizient zu analysieren und zu managen. Im Zusammenspiel liefern die beiden Features einen robusten Ansatz, um Bedrohungen zuverlässig zu erkennen und auf sie zu reagieren – und tragen so zur Resilienz der Security-Infrastruktur bei.

Services zum Schutz vor DDoS-Attacken

DDoS-Mitigation-Services sollen Sie vor hochskalierten DDoS Attacken und deren weitreichenden Folgen schützen, die von der vollständigen Vernichtung von Netzwerk-Infrastrukturen bis hin zu geschäftskritischen Ausfällen reichen können. Die Integration von DDoS-Mitigation-Services mit Okta schafft eine robuste Verteidigung, die Ihre Systeme stärkt, um die Unmengen an Traffic, die typischerweise solchen Angriffen einhergehen, zu bewältigen. So stärken Sie nachhaltig Ihre Resilienz – auch unter extremen Bedingungen.

Dieser Ansatz ist eine Schlüsselkomponente in unserer Strategie, der zunehmenden Bedrohung durch DDoS-Angriffe proaktiv zu begegnen, kostspielige Ausfälle zu vermeiden und den Netzwerk-Edge zu schützen.

Im nächsten Schritt erfahren Sie, wie Okta Ihnen dabei helfen kann, DDoS-Angriffen wirksam zu begegnen.

Wie Okta DDoS-Angriffe stoppt

Okta bietet Ihnen eine breite Palette leistungsstarker Tools, die Ihnen dabei helfen, DDoS-Angriffe zu entschärfen.

- Integration von AWS Shield Advanced: Okta verwendet AWS Shield Advanced, um DDoS-Angriffe zuverlässig zu erkennen und zu unterbinden. Dabei deckt die Lösung Angriffe sowohl auf der Infrastruktur- als auch der Anwendungsebene ab (z. B. HTTP-Flood-Attacken.)

- AWS WAF für ein leistungsstarkes Filtering: Okta verwendet AWS WAF, um Angriffe automatisiert anhand der IP-Adresse, der Geolokation oder der HTTP-Header-Informationen zu filtern

- Mehrstufiger Schutz für Kunden: Okta hat auf Zell-/Kunden-Ebene diverse weitere Schutzmaßnahmen implementiert, darunter:

- Dedizierte Okta-Zellen, um die Auswirkungen von DDoS-Angriffen zu minimieren

- Filterung eingehender URL-Requests auf Web-Proxy-Level

- Bandbreitenbegrenzungen, um DoS durch Beschränkung der Ressourcen vorzubeugen

- Lockout-Erkennung aufgrund unbekannter Geräte

Best Practices für die Implementierung spezialisierter Security-Services

Bei der Integration von Okta mit dedizierten Security-Services können Sie sich an den folgenden Best Practices orientieren.

Verschaffen Sie sich einen Überblick über Ihre individuelle Bedrohungslandschaft: Kein Unternehmen gleicht dem anderen. Bewerten Sie im ersten Schritt Ihre individuelle Bedrohungslage, um die passenden Integrationen zu finden.

Implementieren Sie Zero Trust: Führen Sie ein Zero-Trust-Modell ein, das dem Grundsatz „Vertrauen ist gut, Verifizierung ist besser“ folgt. Solche Modelle umfassen strikte Zugriffskontrollen und durchgängige Authentifizierung aller Anwender und Geräte, die Zugriff auf Ihr Netzwerk erhalten wollen.

Durchgängiges Monitoring und durchgängige Neubewertung: Ein durchgängiges Monitoring und die stetige Neubewertung Ihres Security-Standings helfen Ihnen, schneller auf Bedrohungen zu reagieren und angemessene Security-Maßnahmen umzusetzen.

Standard-basierte Systeme: Achten Sie bei der Auswahl von Lösungen darauf, dass sich diese an gängigen Industrie-Standard orientieren. So haben Sie die Gewissheit, dass Ihre Systeme kompatibel, zuverlässig und einfach mit bestehenden und neuen Tools integrierbar sind. Das macht Ihr Security-Framework robust und skalierbar.

Für weitere Informationen zum ganzheitlichen Security-Ansatz von Okta besuchen Sie Okta Security.

Sie sind nicht allein

Wir verstehen, dass Sie diese Flut an Informationen erst einmal verarbeiten müssen. Glücklicherweise gibt es bei Okta ein eigenes Experten-Team, das Sie bei der Verbesserung Ihres Security-Standings unterstützt: Aufsetzend auf unserer langjährige Erfahrung in Identity-Fragen deckt unser Expert Assist Team für Sie gefährliche Schwachstellen auf und gibt Ihnen bewährte Best Practices an die Hand, um der dynamischen Bedrohungslandschaft auf Augenhöhe zu begegnen. Lernen Sie Expert Assist kennen.

Diese Materialien und die darin enthaltenen Angaben stellen keine Rechts-, Datenschutz-, Sicherheits-, Compliance- oder Geschäftsempfehlungen dar. Diese Materialien sind nur für allgemeine Informationszwecke bestimmt und spiegeln möglicherweise nicht die neuesten Sicherheits-, Datenschutz- und rechtlichen Entwicklungen oder alle relevanten Themen wider. Sie sind dafür verantwortlich, von Ihrem eigenen Rechtsberater oder einem anderen professionellen Berater Rechts-, Sicherheits-, Datenschutz-, Compliance- oder Geschäftsempfehlungen einzuholen und sollten sich nicht auf die hierin enthaltenen Angaben verlassen. Okta haftet Ihnen gegenüber nicht für Verluste oder Schäden, die sich aus der Umsetzung der in diesem Material enthaltenen Angaben ergeben. Okta gibt keine Zusicherungen, Garantien oder sonstige Gewährleistungen in Bezug auf den Inhalt dieser Materialien. Informationen zu den vertraglichen Zusicherungen von Okta gegenüber seinen Kunden finden Sie unter okta.com/agreements.