Los navegadores son el portal de trabajo principal de hoy en día. La mayoría de las aplicaciones corporativas y los datos confidenciales ahora residen detrás de SaaS y otros servicios en la nube, y llegamos a ellos a través de navegadores como Chrome, Edge y Safari.

Esto eleva el navegador de una mera aplicación a un punto crítico de aplicación de políticas, lo que convierte la seguridad del navegador en un elemento fundamental de una arquitectura moderna de Zero Trust. Sin embargo, una brecha sigue socavando la seguridad del navegador empresarial: los empleados que utilizan perfiles personales para acceder a los datos corporativos.

Mezclar la navegación personal y la laboral crea un riesgo desmesurado, y los perfiles de navegador administrados pueden ayudar a restablecer el control sin sacrificar la experiencia del usuario. Google y Okta se han asociado para que los perfiles administrados de Chrome sean prácticos de escalar.

Por qué los perfiles personales son un problema

El modelo BYOD y el trabajo híbrido normalizaron el hábito de usar dispositivos personales y perfiles de navegador para el trabajo. En los equipos corporativos, los usuarios suelen iniciar sesión en perfiles personales de Chrome o Edge para sincronizar marcadores y contraseñas. Pero esa conveniencia tiene un costo. Los principales riesgos del uso de navegadores personales en el lugar de trabajo son:

- Fuga de credenciales: Los perfiles personales facilitan el guardado de contraseñas de trabajo en administradores de contraseñas personales y su sincronización más allá de la supervisión corporativa. Cuando las cuentas o los dispositivos personales se ven comprometidos, los atacantes heredan los inicios de sesión corporativos. La mala higiene de contraseñas agrava el riesgo: muchos empleados reutilizan contraseñas entre contextos personales y laborales o guardan las contraseñas de trabajo directamente en el navegador.

- Extensiones inseguras o no verificadas: Las extensiones del navegador son omnipresentes y potentes. Muchas extensiones solicitan permisos para leer y cambiar los datos del sitio, capturar pulsaciones de teclas, acceder a cookies e interactuar con archivos locales. Los empleados pueden instalar cualquier cosa, desde herramientas útiles hasta adware riesgoso, en un perfil personal sin revisión. Eso abre caminos creíbles para la exfiltración de datos, la recopilación de credenciales y el secuestro de sesiones. Debido a que los perfiles personales se encuentran fuera de su lista de permitidos/denegados de extensiones, se convierten en un punto ciego para la prevención y el análisis forense.

- Evasión de políticas y shadow IT: El filtrado web, las restricciones de descarga, la protección contra la pérdida de datos (DLP) y otros controles a menudo se adjuntan a los contextos de navegador administrados. Un perfil personal puede eludir esos controles. Los usuarios pueden visitar sitios bloqueados, cargar archivos corporativos en unidades personales o utilizar servicios SaaS no aprobados. Esta actividad no aparecería en su SIEM, y la remediación es más difícil porque no hay un rastro de auditoría confiable.

El caso de los perfiles de navegador administrados

La solución es crear una separación clara: llevar toda la navegación relacionada con el trabajo bajo la administración corporativa, dejando intacto el uso personal. Los perfiles de navegador administrados aplican tus políticas, admiten tu pila de identidad y brindan la visibilidad que tus equipos de seguridad necesitan, al tiempo que permiten a los empleados mantener un perfil personal separado. Los perfiles administrados de Chrome de Google hacen precisamente esto y se pueden configurar fácilmente a través de la consola de administración de Google y federarse con Okta.

Los puntos de control para los perfiles administrados son consistentes e integrales. La identidad y el inicio de sesión están anclados a un perfil de trabajo dedicado y autenticados con el inicio de sesión único corporativo o SSO (por ejemplo, Okta), manteniendo las credenciales, los tokens y las cookies de trabajo aislados de los contextos personales. Los administradores pueden aplicar la autenticación multifactor (MFA), deshabilitar el guardado de contraseñas en bóvedas personales y verificar la postura del dispositivo durante la autenticación. Las políticas de seguridad como el filtrado web, la navegación segura, la aplicación de DLP, la fijación de certificados y el enrutamiento VPN o SASE se pueden aplicar directamente al perfil de trabajo y aplicarse de manera uniforme en los equipos de escritorio administrados y no administrados. El control de extensiones también está centralizado, lo que permite a los equipos de TI definir listas de permitidos, bloquear complementos no verificados e instalar automáticamente herramientas de confianza.

Los perfiles de navegador administrados ofrecen cuatro beneficios claros:

- Aislamiento de datos: Las credenciales de trabajo y los datos de sesión permanecen dentro del perfil administrado, mientras que los artefactos de navegación personal, como las cookies, las extensiones y las contraseñas, permanecen separados. Esto limita el riesgo si una cuenta o dispositivo personal se ve comprometido y evita fugas de datos accidentales (por ejemplo, cargar archivos confidenciales en el almacenamiento personal en la nube).

- Políticas de seguridad consistentes: Los controles de seguridad, como la Autenticación Multifactor (MFA), DLP, las restricciones de descarga y las reglas de contraseña, siguen a los usuarios en todos los dispositivos. Eso ayuda a garantizar que el acceso a las aplicaciones SaaS permanezca protegido a través del perfil administrado, ya sea en máquinas corporativas o personales.

- Riesgo reducido y respuesta más rápida: Las organizaciones reducen la superficie de ataque al eliminar las amenazas comunes, como las credenciales de trabajo almacenadas en perfiles personales o las cargas en la nube no autorizadas. La telemetría del navegador administrado permite una investigación y respuesta de incidentes más rápidas.

- Experiencia de usuario mejorada: Un perfil administrado minimiza las distracciones, aplica la seguridad sin problemas y separa el trabajo de la navegación personal. Los usuarios se benefician del inicio de sesión único (SSO) sin problemas con políticas de acceso a la red local preaprobadas y herramientas como Okta FastPass.

En resumen, los perfiles administrados logran un equilibrio entre la seguridad de nivel empresarial y la productividad de los empleados. Transforman el navegador de una superficie de riesgo no administrada en un espacio de trabajo más seguro y con políticas aplicadas, sin importar dónde inicie sesión el usuario.

Cómo Okta y Google simplifican el lanzamiento

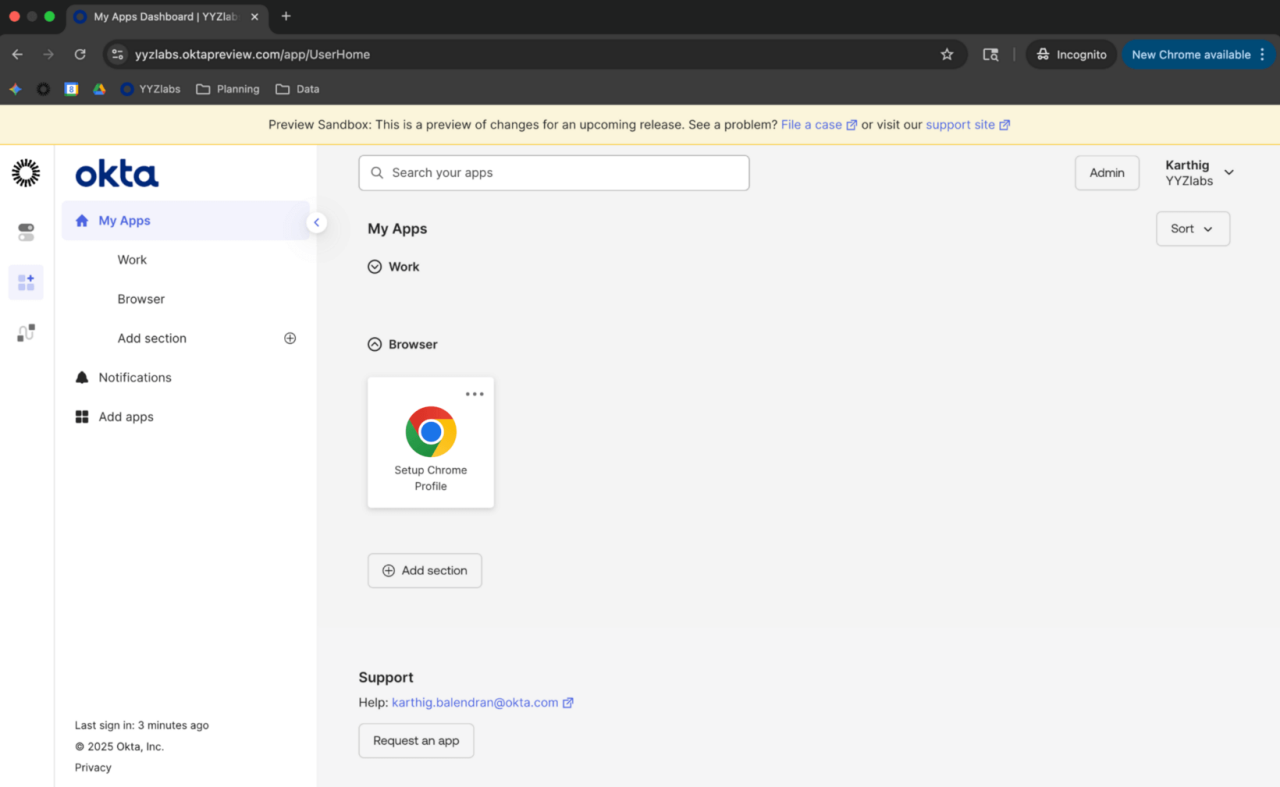

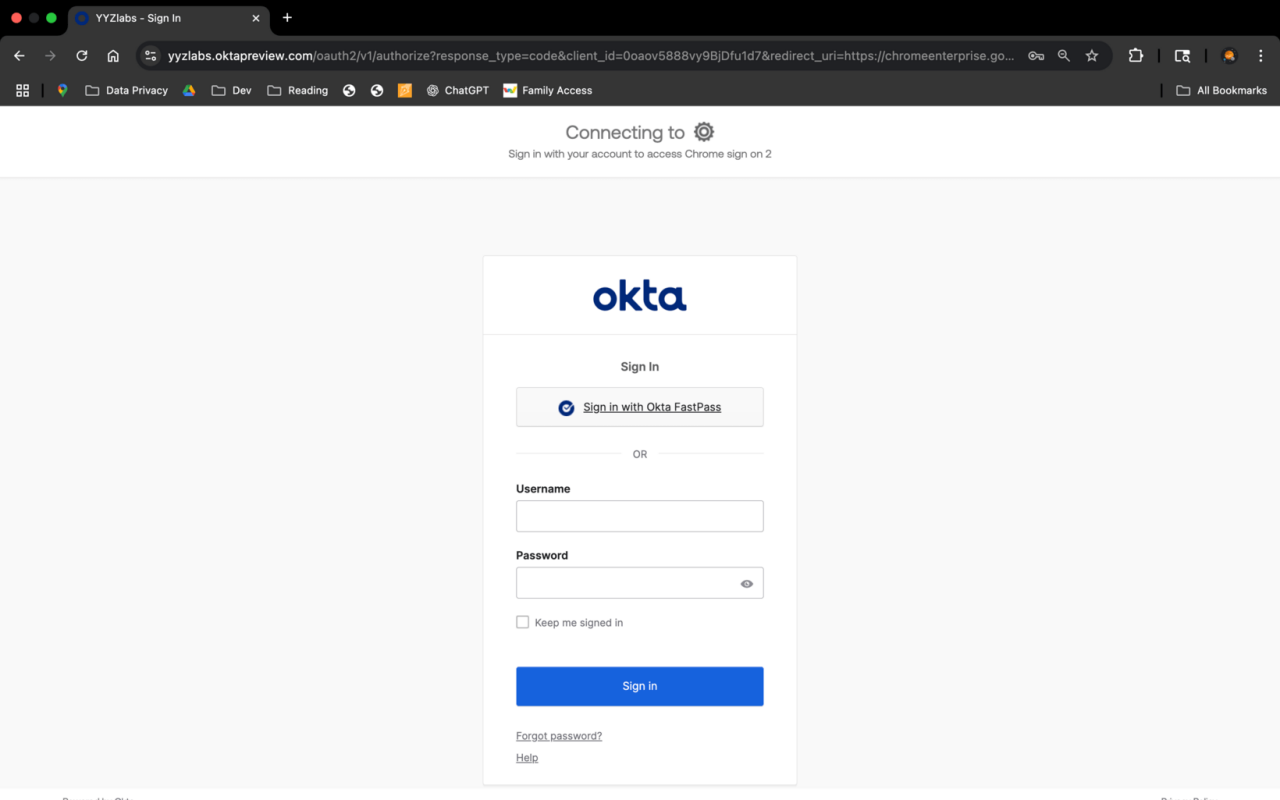

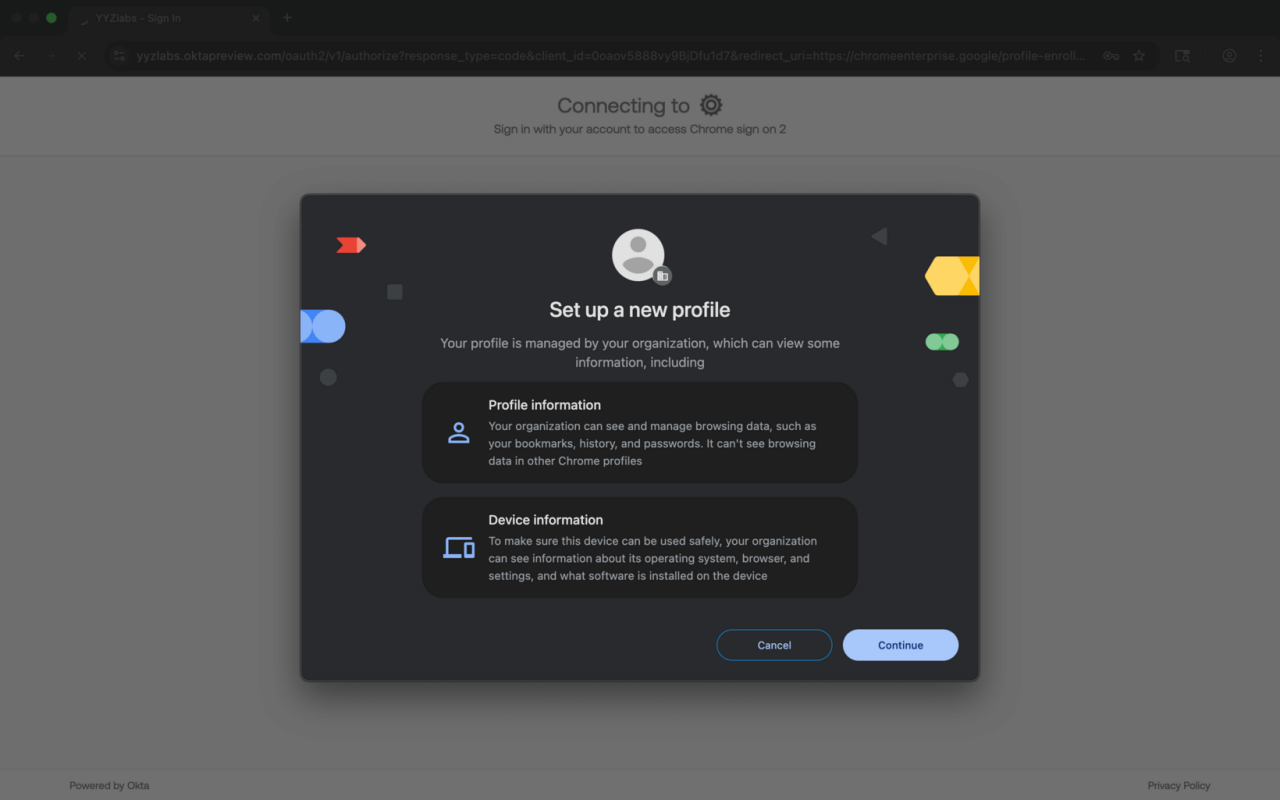

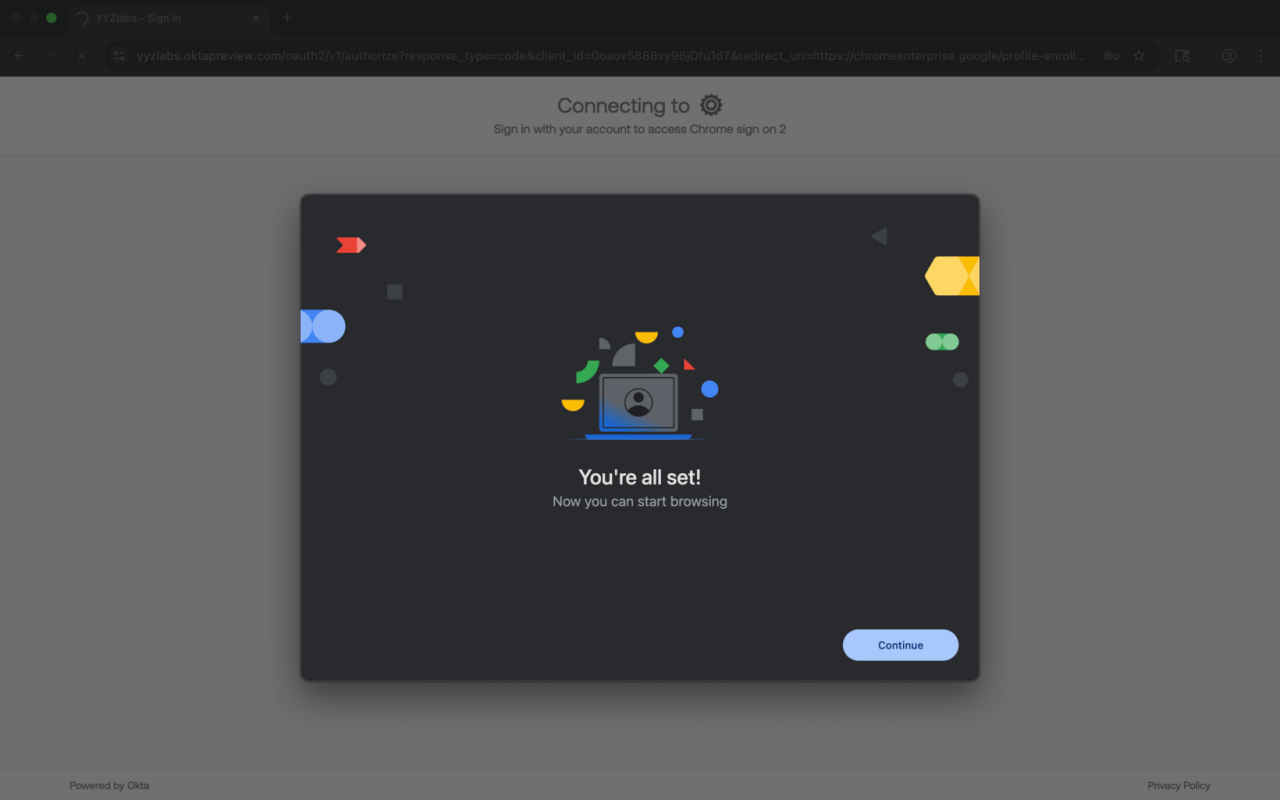

Okta y Google hacen que los perfiles administrados sean prácticos para implementar en dispositivos Windows, macOS y Linux administrados y no administrados. El aprovisionamiento del perfil de trabajo comienza con Okta que federa el inicio de sesión en Chrome para que los usuarios se autentiquen con sus credenciales corporativas. En el primer inicio de sesión, se crea automáticamente un perfil de trabajo de Chrome administrado y se vincula a las políticas de su organización, eliminando la necesidad de una solución de administración de dispositivos. Para obtener una guía de configuración paso a paso, consulte Inicie sesión en Chrome con Okta, que explica cómo crear perfiles de Chrome empresariales que reciben automáticamente sus políticas configuradas. El siguiente ejemplo muestra la experiencia del usuario final al iniciar la configuración del perfil de Chrome desde el panel de Okta.

- Inicie sesión en la aplicación "Setup Chrome Profile" en el panel de control del usuario final de Okta.

2. Inicie sesión con FastPass.

3. Complete la configuración en Chrome.

Cómo ofrecer una experiencia de usuario segura y sin problemas

A través de Chrome Device Trust Connector for Okta, los administradores pueden aplicar políticas de seguridad del dispositivo, como restricciones de contraseña, navegación segura y aislamiento del sitio, que se aplican antes de que el usuario acceda a cualquier recurso corporativo.

Para muchas organizaciones, ofrecer una experiencia de inicio de sesión fluida y sin contraseña es tan importante como hacer cumplir políticas de seguridad sólidas. Funciones como Okta FastPass ayudan a lograr ambos objetivos al habilitar la autenticación resistente al phishing con una interrupción mínima del usuario. Sin embargo, la nueva solicitud de acceso a la red local (LNA) de Chrome puede interrumpir estos flujos si no está preconfigurada.

Para admitir FastPass y otros flujos de autenticación que se basan en un servidor de bucle invertido local, los administradores pueden configurar la política LocalNetworkAccessAllowedForUrls para sus dominios de inicio de sesión de Okta, suprimiendo el mensaje de acceso a la red de Chrome y manteniendo una experiencia de inicio de sesión perfecta. Esto debe combinarse con LocalNetworkAccessRestrictionsEnabled para garantizar la coherencia en la aplicación. Una vez que los usuarios inician sesión en el perfil de Chrome administrado con Okta, reciben acceso con un solo clic a sus aplicaciones de trabajo, con todas las políticas y extensiones aprobadas que se aplican automáticamente, mientras que la navegación personal permanece intacta. Consulte Configure Chrome to Suppress the Local Network Access Prompt for Okta FastPass para obtener más información.

Los navegadores seguros hacen una organización segura

Ya no es suficiente pensar en el endpoint empresarial como solo el dispositivo, sino también como la sesión del navegador. Tratar esa sesión como un espacio de trabajo administrado y seguro es una de las formas más efectivas de proteger la identidad, los datos y el acceso.

Los perfiles de navegador administrados, o los navegadores empresariales seguros, ofrecen una separación limpia entre el uso laboral y personal, la aplicación coherente de políticas en todos los equipos de escritorio, una mejor observabilidad para los equipos de seguridad y una experiencia de usuario más fluida y menos disruptiva.

Con Okta y Chrome Enterprise, puedes implementar esto pragmáticamente. Para hacer del navegador tu aplicación más defendida y arrancar perfiles de Chrome gestionados con Okta, consulta la documentación mencionada anteriormente. Obtén más información sobre las integraciones de Chrome y las políticas de garantía de dispositivos de Okta visitando la página web de Adaptive MFA.

Estos materiales y cualquier recomendación dentro de ellos no constituyen asesoramiento legal, de privacidad, seguridad, cumplimiento o comercial. Estos materiales tienen únicamente fines informativos generales y es posible que no reflejen los desarrollos legales, de privacidad y seguridad más actuales ni todos los problemas relevantes. Usted es responsable de obtener asesoramiento legal, de seguridad, privacidad, cumplimiento o comercial de su propio abogado u otro asesor profesional y no debe confiar en las recomendaciones contenidas en este documento. Okta no es responsable ante usted por cualquier pérdida o daño que pueda resultar de su implementación de cualquier recomendación en estos materiales. Okta no ofrece representaciones, garantías ni otras garantías con respecto al contenido de estos materiales. Puede encontrar información sobre las garantías contractuales de Okta a sus clientes en okta.com/agreements.