¿Un nuevo comienzo? Si tan solo esas cosas fueran posibles. Pero cuando eso está fuera del alcance, una nueva perspectiva puede ser la siguiente mejor opción.

Eso es lo que ofrecemos hoy. Probablemente no hayas venido aquí con el contexto completo. Es posible que hayas seguido un titular, un comunicado de prensa o un enlace de tu CISO. Primero, definamos el problema.

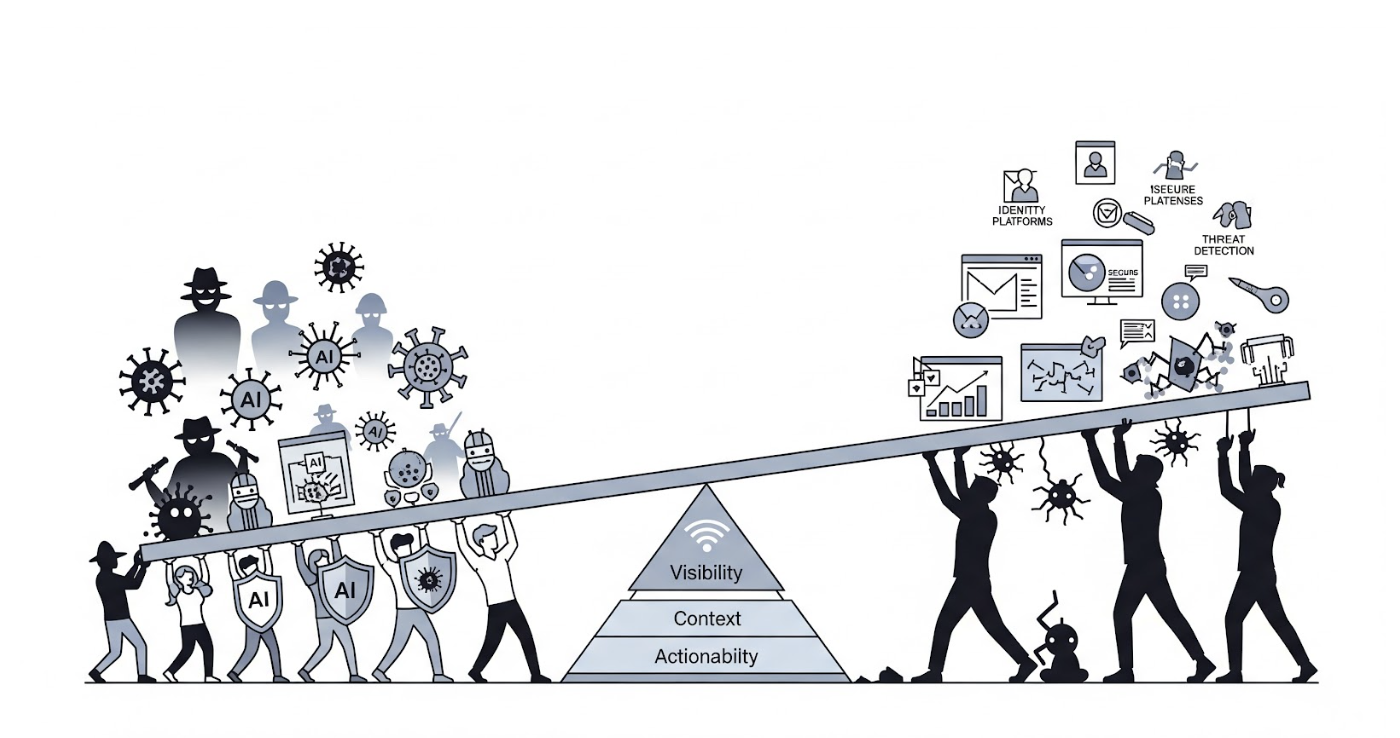

Como tecnólogos de seguridad, nos encontramos:

- Superado en número

- Con pocos recursos

- Abrumado

Superado en número

Los atacantes se mueven más rápido que nunca: automatizados, distribuidos e impulsados por la IA. Los ataques basados en credenciales siguen siendo el camino más fácil hacia una empresa, y los adversarios lo saben. Explotan la creciente superficie creada por el trabajo remoto, BYOD, contratistas externos y aplicaciones empresariales impulsadas por la IA.

El navegador es el nuevo campo de batalla, y en muchos entornos, no está protegido. Sin defensas integradas e inteligentes en esta capa, nos estamos exponiendo y perdiendo una oportunidad.

Con pocos recursos

Las pilas de seguridad modernas están infladas con herramientas desconectadas. Cada una ofrece señales, pero pocas ofrecen correlaciones de señales significativas que se escalan a través de los entornos. Los equipos pasan más tiempo investigando amenazas y ajustando las reglas de alerta que deteniendo las amenazas a medida que surgen.

Las políticas de acceso condicional se basan en múltiples entradas, como la seguridad del dispositivo, la identidad y la red, pero las deficiencias en la cobertura y la velocidad de la señal pueden ralentizar la respuesta y sobrecargar las operaciones. El resultado: los equipos de seguridad están sobrecargados manteniendo la máquina en lugar de mejorar su eficacia.

Abrumado

Cada inicio de sesión, dispositivo y ubicación es una vulnerabilidad potencial, y las políticas que los rigen deben adaptarse en tiempo real. Pero las arquitecturas actuales no se crearon para eso. Las brechas de visibilidad, la desalineación de políticas y la aplicación inconsistente en los endpoints dejan a los equipos reaccionando en lugar de anticipando.

Muchas organizaciones han sacrificado la agilidad y, por lo tanto, han aumentado su exposición al riesgo. El costo de esa compensación se muestra en los informes de infracciones.

Una lucha compartida, y una oportunidad compartida

El equilibrio de poder se inclina a favor de los actores de amenazas y se mantiene bajo control por la mera voluntad y determinación de los tecnólogos dedicados.

Si ese es usted, no está solo.

La pila está fragmentada y la superficie de ataque sigue expandiéndose. Los sistemas destinados a brindar claridad, como los SIEM tradicionales, a menudo producen solo alertas de baja fidelidad y retrasadas. Confiamos en ellos porque debemos hacerlo, pero el modelo de operaciones de seguridad que admiten es lento, reactivo y ruidoso. Pero las cosas están empezando a cambiar.

¿Qué pasaría si la seguridad de la identidad, la red y los endpoints no solo interoperaran, sino que se entendieran entre sí? ¿Qué pasaría si tu control de acceso pudiera tener en cuenta la postura del navegador? ¿Qué pasaría si tu sistema de detección y respuesta pudiera aplicar la política en tiempo real en lugar de registrar las infracciones a posteriori?

Nos estamos alejando de las herramientas unidas y avanzando hacia un contexto compartido, aplicación y resultados. Las nuevas integraciones de Okta y Palo Alto Networks tienen como objetivo allanar el camino hacia una seguridad unificada, adaptativa y consciente de la identidad.

El panorama de seguridad actual: complejo, distribuido y centrado en la identidad

El trabajo ocurre en el navegador: SaaS, herramientas de IA, flujos de trabajo sensibles, permisos de OAuth, ya sea que el trabajo comience allí o no, pasa por el navegador. Es donde los usuarios se autentican, donde se inician las sesiones y donde fluyen los datos. Eso hace que el navegador sea un punto de aplicación crítico.

Pero la seguridad no siempre ha seguido el ritmo. Las comprobaciones de postura tradicionales dependen de VPN, MDM o visibilidad completa del sistema operativo, todo lo cual se queda corto en un mundo BYOD, con muchos contratistas e impulsado por la IA. El navegador es un nuevo punto de control para hacer cumplir la política empresarial.

Palo Alto Networks vio esto al principio, extendiendo sus capacidades desde la red y el endpoint hasta el navegador con su oferta Prisma Access Browser.

A diferencia de la tecnología de navegador seguro heredada o los escritorios virtuales torpes, Prisma Access Browser se ejecuta localmente y se siente como Chrome. Detrás de escena, aísla las sesiones, aplica DLP de nivel empresarial y prevención de amenazas, y puede enrutar el tráfico a través de la infraestructura SASE completa de Palo Alto Networks.

Eso significa que aplicación de políticas reales, incluso en dispositivos no administrados, con visibilidad total y protecciones integradas. Y como está conectado al ecosistema más amplio de Palo Alto Networks, incluida la inteligencia sobre amenazas de Unit 42, no está confiando en un navegador independiente. Estás aprovechando una plataforma de seguridad en la que confían más de 70,000 organizaciones.

Okta también reconoció la oportunidad, evolucionando Adaptive MFA para ingerir un contexto más amplio, incluidas las señales de la postura del navegador y la confianza del dispositivo.

Es por eso que esta integración es tan importante: Okta y Palo Alto Networks se han asociado para habilitar decisiones de acceso condicional basadas en las señales de postura de Prisma Access Browser, lo que garantiza que se acceda a las aplicaciones SSO solo a través de sesiones de navegador seguras y verificadas. Esta integración crea un flujo de autorización mutuo y sólido, donde Okta evalúa las señales de Prisma Access Browser para determinar si se debe otorgar acceso en función de las políticas definidas por la empresa.

En efecto, Okta aplica la postura del navegador y del dispositivo en nombre de las aplicaciones posteriores. Los proveedores de SaaS no tienen que construir esos controles ellos mismos, y las configuraciones SASE —como las restricciones de IP— no tienen que soportar la carga de representar la confianza del dispositivo por sí solas.

A medida que las empresas se apresuran a adoptar herramientas de IA, ese límite de aplicación se vuelve crítico. Los datos confidenciales residen en las indicaciones, los flujos de complementos y las sesiones de la aplicación. Controlar el acceso en el navegador, y aplicarlo a través de la identidad, es cómo aseguramos el uso de la IA sin ralentizar la innovación.

De los registros a la acción: la identidad se une al SOC moderno

Los equipos de seguridad han confiado durante mucho tiempo en los SIEM para reconstruir la historia después del hecho. Registros interminables y ruido constante, todo en nombre de la visibilidad. Y aunque la visibilidad sigue siendo importante, no es suficiente.

No necesitamos más registros. Necesitamos un contexto compartido. Necesitamos una acción compartida.

Es por eso que estamos particularmente entusiasmados con nuestra segunda integración: conectar Identity Threat Protection con Okta AI a Cloud Identity Engine utilizando el Shared Signals Framework (SSF) basado en estándares. No se trata de enviar más eventos a una caja negra. Se trata de hacer que la inteligencia de identidad sea operativa en tiempo real.

El Cloud Identity Engine aplica consistentemente la autenticación de usuarios y proporciona acceso en tiempo real a través de la plataforma Palo Alto Networks. Cortex XSIAM y XDR de Palo Alto Networks proporcionan el nivel adecuado de seguridad en función del nivel de riesgo de un usuario.

Cortex no es su SIEM heredado. Es una plataforma SOC moderna: incluye SIEM, SOAR, XDR, UEBA e inteligencia de amenazas en un solo sistema creado para razonar, decidir y actuar. La IA no está integrada, es fundamental. Las señales se correlacionan en toda la superficie de ataque y se priorizan en milisegundos. Y ahora, con las señales de identidad de Okta fluyendo (y la lógica de aplicación fluyendo de regreso), esa inteligencia se vuelve reflexiva.

Okta ha recibido señales del Cloud Identity Engine y Cortex XDR de Palo Alto Networks desde mayo, lo que aporta contexto de seguridad a nuestra plataforma Identity Threat Protection. Pero este julio, esa señal se vuelve bidireccional. Con nuestra nueva integración, Okta transmitirá señales de riesgo de vuelta a Cloud Identity Engine, cerrando el círculo y desbloqueando una respuesta integral informada por la identidad dentro del SOC.

No es solo interoperabilidad, es amplificación. Identity Threat Protection, impulsado por Okta AI, ahora se conecta a la perfección con Precision AI de Palo Alto Networks. Eso significa que las señales de riesgo de identidad ajustadas en los patrones de autenticación, el contexto del dispositivo y el comportamiento del usuario ahora son parte del tejido de detección y remediación del SOC. No solo estamos luchando contra amenazas aumentadas por la IA, estamos luchando contra la IA con IA.

Y esta es la estrategia detrás: Hoy, estamos comenzando con una plataforma SOC integrada con SIEM y SOAR incorporados como el primer lugar para recibir señales SSF, porque es donde convergen las observaciones de mayor fidelidad. Es una realidad de bootstrapping. Con el tiempo, más plataformas SaaS se unirán directamente a la red SSF. Pero ahora mismo, una de las señales más claras surge a través del SOC, y Cortex es el socio más capacitado que podríamos tener.

Porque seamos honestos: si vas a depender de alguien para que te cuide las espaldas, debería ser el que tenga la visibilidad más amplia, los reflejos más rápidos y el banco más profundo de inteligencia sobre amenazas. Ese es Cortex. Y es por eso que esta integración es una necesidad operativa.

Okta y Palo Alto Networks comparten señales y coordinan las decisiones. Y así es como pasamos de la detección pasiva a la defensa activa: con la identidad como una señal de primera clase en cada respuesta.

Antes, durante y después: Asegurar el ciclo de vida completo de la identidad

Para dar vida a estas integraciones, repasemos un flujo de acceso del mundo real que demuestra cómo Okta y Palo Alto Networks aseguran el ciclo de vida completo de la identidad, desde el primer contacto hasta la aplicación final.

El escenario

Un desarrollador contratado necesita acceso a un panel de herramientas de IA interno. Ella usa un dispositivo de su propiedad personal, o tal vez un dispositivo administrado por la empresa para la que trabaja, e inicia sesión usando Okta FastPass, un método de autenticación sin contraseña y resistente al phishing. Si bien accede a la aplicación a través de Prisma Access Browser, también usa una herramienta de productividad de terceros adyacente, una que inicia su propio flujo de OAuth a través del navegador y luego emite tokens de acceso de forma independiente.

Si bien la empresa sabe que la autenticación inicial es segura, el entorno del cliente que consume ese token puede no estar reforzado. Para gestionar esta realidad, el equipo de administración ha configurado Cortex XSIAM para supervisar el comportamiento de la sesión de estos clientes, utilizando la telemetría ingerida de la aplicación y una actividad de punto final más amplia.

Antes de la autenticación

A continuación, el usuario inicia Prisma Access Browser, que se ejecuta localmente y aplica controles de sesión basados en políticas —DLP, aislamiento, validación de la postura— todo detrás de una experiencia de navegación familiar. El navegador comparte el contexto de la postura con Okta, que evalúa esa señal como parte de una política de acceso condicional, confirmando que el dispositivo está en un estado de confianza. Debido a que se cumplen las condiciones, el acceso continúa sin fricción.

Durante la autenticación

El usuario se autentica mediante Okta FastPass, vinculado a credenciales vinculadas al dispositivo y verificación biométrica. Esto elimina las amenazas basadas en credenciales y garantiza que la sesión tenga sus raíces en la confianza. La IA de Okta evalúa las señales contextuales (estado del dispositivo, geolocalización, hora del día, líneas de base de comportamiento) y devuelve una puntuación de bajo riesgo, lo que otorga al usuario un acceso perfecto.

Después de la autenticación

Poco después de iniciar sesión, el usuario inicia un flujo de OAuth desde una herramienta de productividad de terceros, un flujo de trabajo que se ha configurado explícitamente para iniciarse desde Prisma Access Browser, según lo requerido por la política de acceso condicional de Okta. Esto asegura dos cosas: la sesión se origina en un entorno reforzado y Cortex XSIAM obtiene visibilidad del flujo de autenticación completo, incluidos los patrones de comportamiento de la aplicación que pueden no aparecer solo en los registros de identidad.

A pesar de pasar una autenticación resistente al phishing, la sesión del cliente resultante comienza a exhibir una actividad anormal: consultas API repetidas, patrones de acceso a datos irregulares y signos de posible uso indebido de tokens de una brecha posterior a la autenticación.

Aquí es donde Cortex Precision AI comienza a correlacionar el comportamiento en todo el entorno, basándose en la ingestión nativa de los registros de autenticación de Okta, la telemetría de los puntos finales y las señales de las aplicaciones.

Si bien se confió en la autenticación del usuario, el comportamiento que siguió no lo fue. En la defensa moderna, esa distinción importa.

A través de SSF, Cortex transmite una señal de riesgo de alta confianza a Okta. Identity Threat Protection revoca inmediatamente la sesión, aplica la reautenticación y detiene el acceso descendente a través de Universal Logout.

Simultáneamente, Cortex activa una investigación automatizada y aísla el dispositivo afectado, lo que reduce el tiempo de contención y minimiza el impacto.

Confíe, pero verifique, y verifique nuevamente.

Más allá del recorrido: Reemplazando la máquina de Rube Goldberg

En muchas organizaciones, el equivalente a lo que acabamos de describir requeriría una pila más compleja (y a menudo desconectada). Por ejemplo:

- Un entorno VDI reforzado

- Una capa de red que reconoce la identidad

- Herramientas DLP independientes

- transferencias manuales de políticas entre el endpoint y el SOC

- Un proveedor de autenticación que aplica la política de acceso basada en un contexto extremadamente limitado

Así es como se hacían las cosas durante años y, en algunos casos, todavía se hacen. Pero la complejidad no siempre es sinónimo de garantía.

Incluso una arquitectura bien intencionada puede dejar brechas. De hecho, hemos visto de primera mano que una infraestructura de escritorio centralizada y totalmente administrada aún puede convertirse en un vector de ataque, especialmente cuando se confía en el entorno en sí en lugar de en la identidad que se mueve a través de él.

Eso es lo que hace que este nuevo modelo sea diferente: en lugar de apilar soluciones puntuales con la esperanza de que el contexto sobreviva a la transferencia, estamos uniendo plataformas que se entienden entre sí y actúan en tiempo real: un navegador seguro, un motor de políticas nativo de identidad y un SOC que escucha y responde a las señales de identidad.

No es una solución alternativa. No es un parche. Defensa que tiene sentido.

Mirando hacia el futuro: un enfoque compartido más inteligente para la defensa

Esta asociación es más que integraciones. Se trata de reescribir la forma en que los sistemas de seguridad se comunican: en tiempo real, a través de capas y entre proveedores. Con Okta y Palo Alto Networks, estamos construyendo una arquitectura más adaptativa con:

- Acceso condicional que comprende el contexto del navegador

- Detección y respuesta que tratan la identidad como una señal de primera clase

- IA que no solo analiza, sino que actúa

Pero más que nada, este lanzamiento marca un progreso hacia un futuro donde la defensa es colaborativa por defecto.

Creamos Identity Threat Protection con Okta AI sobre estándares abiertos como SSF y Continuous Access Evaluation (CAEP), por lo que este modelo no está bloqueado en una sola pila. Ya sea que esté ejecutando Cortex u otro sistema por completo, estas señales están diseñadas para fluir libremente e informar las plataformas en las que confía, no para restringirlas.

Y es solo el comienzo: en el momento en que comenzamos a tratar la identidad como una fuente compartida de verdad, para el acceso, pero también para el riesgo y la respuesta, desbloqueamos un modelo de seguridad que es dinámico, adaptable y está diseñado para escalar con la forma en que las personas trabajan hoy.

Ese es el futuro que estamos construyendo, y las integraciones de hoy nos acercan un paso más. Porque las organizaciones más resilientes no serán las que tengan los controles más rígidos, sino las que tengan las conexiones más inteligentes.

Obtenga más información sobre la integración y regístrese para el seminario web.