En 2024, Verizon informó que el 45% de las filtraciones de datos en un año reciente involucraron el uso de credenciales robadas. Al mismo tiempo, el 90% de las partes interesadas en la identidad dijeron que hubo incidentes impactó directamente en su negocio. Con los costos de las brechas de seguridad que superan los $4.8 millones según la última estimación, la necesidad de administrar de forma segura las identidades es mayor que nunca.

Problemas con soluciones dispares de gobernanza y administración de identidades

Las soluciones de administración y gobernanza de identidades (IGA) dispares causan varios problemas:

- Ineficiencias operativas: Dado que la administración de acceso no forma parte de la solución, se requiere integración manual.

- Políticas incoherentes: Las soluciones IGA y de administración de acceso utilizan diferentes modelos que deben ser reconciliados y gestionados por los equipos de seguridad.

- Falta de visibilidad: La separación de la administración de acceso causa puntos ciegos entre la identidad y el acceso.

- Mala experiencia del usuario: La sincronización entre la IGA y la gestión de acceso resulta en retrasos o errores que afectan el acceso del usuario.

- Menos auditabilidad: Los sistemas dispares de registro de eventos dificultan la conciliación.

- Vulnerabilidades de seguridad: La duplicación de identidades y políticas entre sistemas aumenta la superficie de ataque y reduce la seguridad.

Como resultado, las soluciones IGA desconectadas no cumplen con los objetivos de seguridad y productividad que estaban destinadas a abordar.

¿Qué es la adminstración de identidades y accesos?

La administración de identidades y accesos (IAM) es un marco de ciberseguridad que controla el acceso de los usuarios a los recursos digitales. Los sistemas IAM utilizan políticas, procesos y tecnologías para:

- Ayudar a garantizar que los usuarios tengan los permisos correctos para hacer su trabajo

- Proteja los datos y sistemas confidenciales del acceso no autorizado

- Optimiza y automatiza la administración de usuarios

- Mejorar la seguridad y la experiencia del usuario

- Permite mejores resultados de negocio.

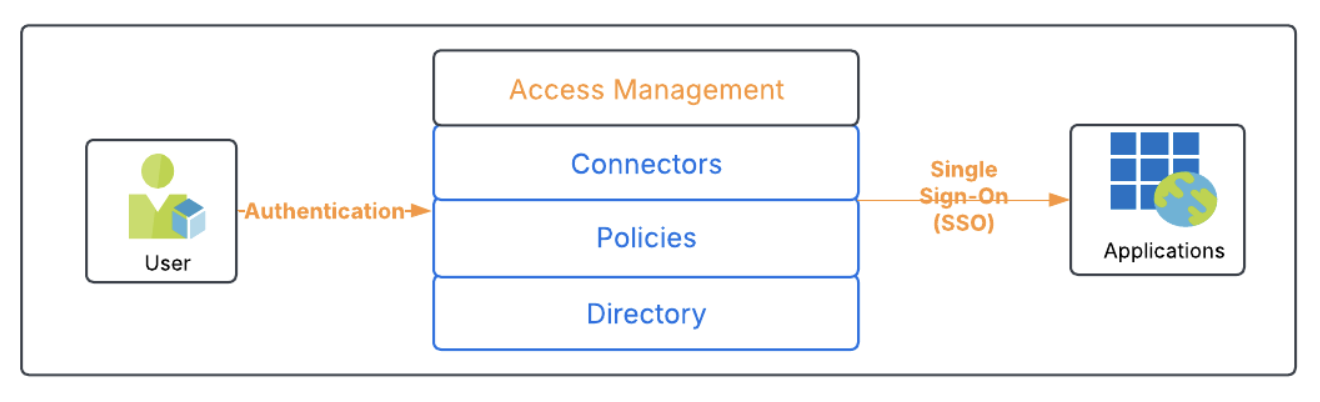

¿Cómo funciona la administración de acceso?

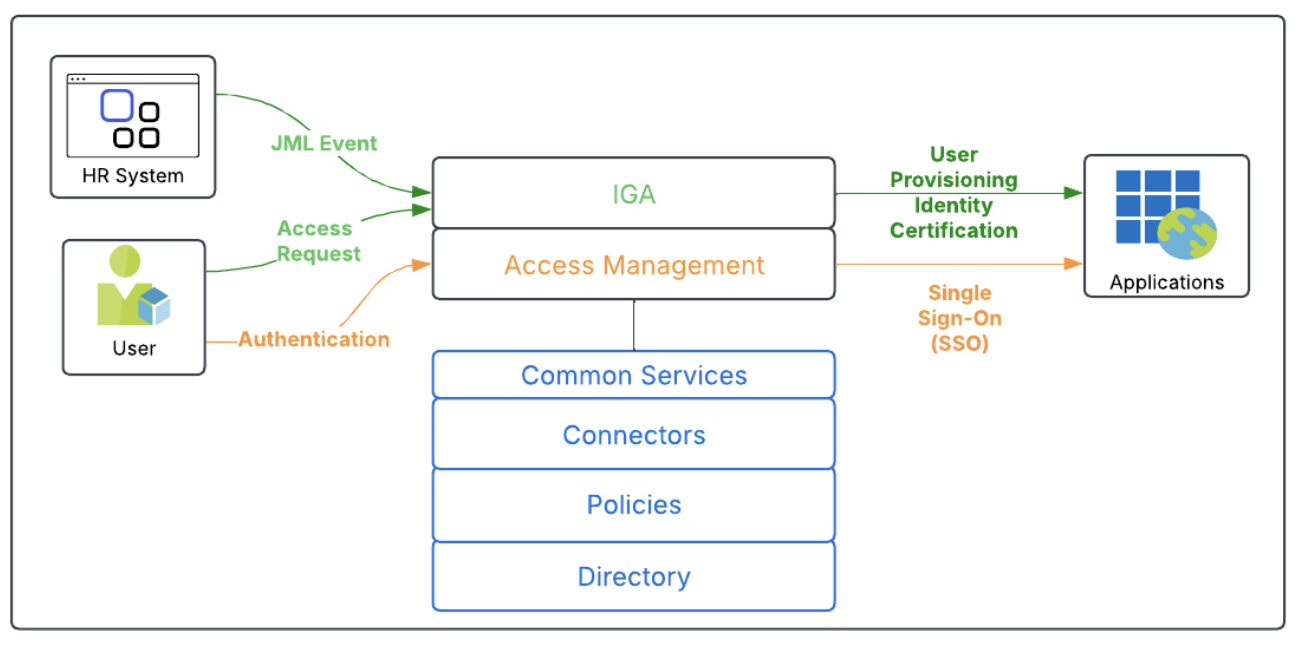

Las soluciones de administración de acceso autentican a los usuarios y brindan acceso a las aplicaciones autorizadas a través del inicio de sesión único (SSO). El acceso del usuario a las aplicaciones se aprovisionará primero y se regirá por la solución IGA. La solución de administración de acceso requiere un directorio o base de datos para los usuarios y sus identidades de aplicación, políticas que controlan el acceso y conectores a las aplicaciones.

¿Qué es IGA?

El gobierno y la administración de identidades (IGA) son una solución para la administración del ciclo de vida de la identidad y para regir o certificar las identidades y los derechos de los usuarios en todos los entornos informáticos, por ejemplo, las aplicaciones y los sistemas.

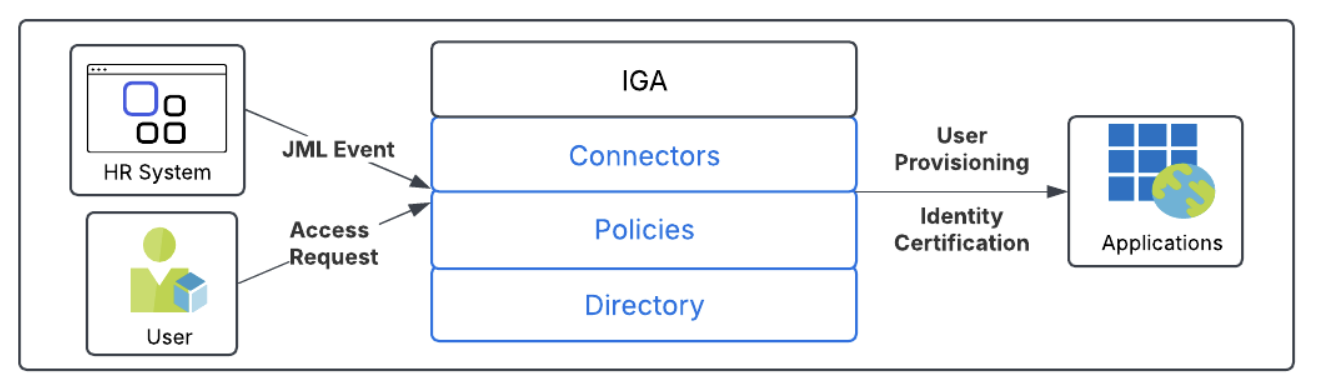

¿Cómo funciona IGA?

Para lograr esto, las soluciones IGA suelen incluir funciones como el aprovisionamiento de usuarios, por ejemplo, para las operaciones de unión/movimiento/salida (JML), y la correlación de usuarios de fuentes autorizadas, como los sistemas de recursos humanos (HR), con sus respectivas identidades digitales. Las soluciones IGA también incluyen capacidades clave como solicitudes de acceso de autoservicio, administración de derechos y certificaciones de acceso (también conocidas como revisiones de acceso de usuarios)

Descripción del stack de IGA:

- Un directorio, que contiene la información del usuario del sistema de recursos humanos, las identidades del usuario en los sistemas y las aplicaciones, y otra información

- Políticas, que asignan usuarios a identidades de aplicaciones, autorizando a los usuarios a las aplicaciones

- Conectores, programas que se comunican con las fuentes de usuarios y los almacenes de identidades

- IGA realiza estas operaciones clave:

- Operaciones de aprovisionamiento de usuarios basadas en eventos JML que son iniciados por el sistema de origen del usuario

- Operaciones de aprovisionamiento de usuarios basadas en solicitudes de acceso aprobadas

- Certificación de identidad basada en un programa o en respuesta a eventos JML

Las soluciones IGA independientes normalmente carecen de funciones como SSO y la autenticación multifactor, que generalmente se incluyen en las soluciones de Identity Access Management.

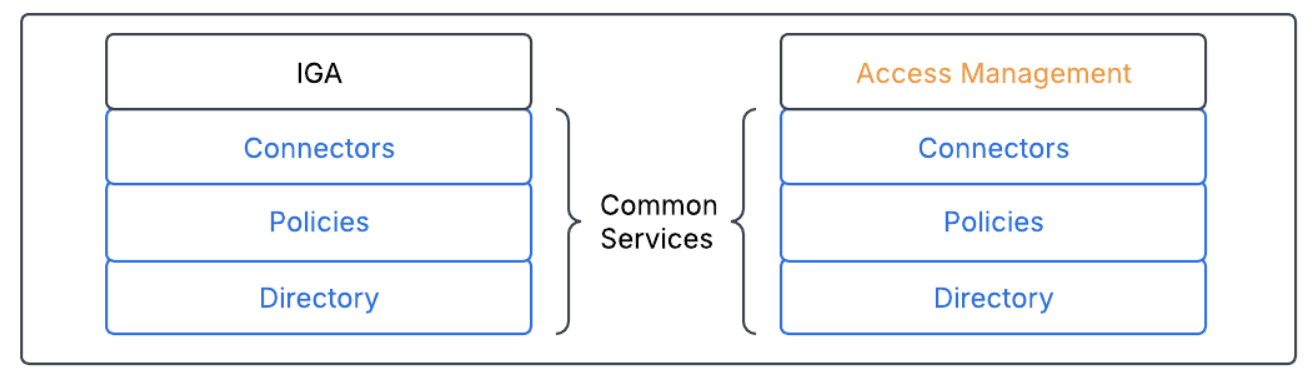

Superposición entre la administración de acceso e IGA

Cuando se comparan lado a lado, está claro que las soluciones independientes de IGA y administración de acceso tienen algunos servicios en común.

Ambas soluciones requieren un directorio o base de datos, políticas para controlar qué usuarios tienen los niveles adecuados de acceso a los sistemas, aplicaciones y conectores para realizar operaciones de identidad en esos sistemas y aplicaciones.

Por ejemplo, la solución IGA está gestionando a un usuario, Morgan Smith. La solución IGA provisiona la identidad como M.Smith@yourmail.com a una aplicación SaaS. La solución de gestión de acceso debe utilizar la misma identidad para SSO al usuario a la aplicación SaaS.

El modelo

El modelo dispar de IGA se utiliza cuando la solución IGA no utiliza los servicios que forman parte de la solución de administración de acceso, como se muestra a continuación.

Existen varias diferencias y complicaciones importantes entre el modelo dispar y el modelo convergente.

- Como no hay servicios comunes en el modelo dispar, la solución de gestión de acceso y la solución IGA deben administrarse por separado.

- Las identidades aprovisionadas en la solución IGA deben duplicarse en la solución de administración de acceso.

- Las políticas sobre qué usuarios tienen acceso a qué aplicaciones deben sincronizarse desde el sistema IGA al sistema de administración de acceso

- Los conectores de la solución IGA no se comparten con la solución de gestión de acceso, por lo que cada solución debe integrarse con las aplicaciones gestionadas por separado.

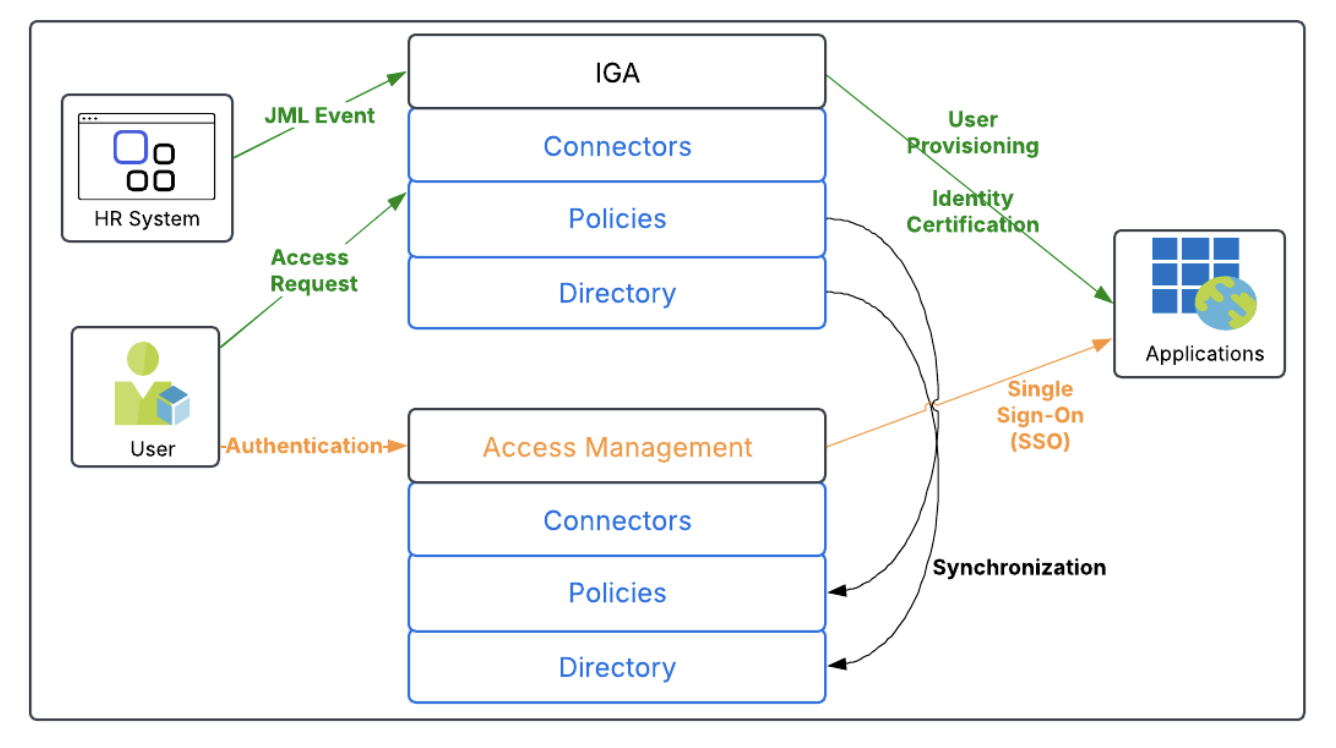

¿Qué es una solución IGA convergente?

El modelo convergente para IGA utiliza componentes y servicios que se comparten con los componentes de administración de acceso del stack de IAM. Esto da como resultado beneficios como los siguientes:

- Plataforma única para el aprovisionamiento de la gobernanza, las certificaciones de solicitud de acceso y los flujos de trabajo

- Integración perfecta de sistemas de recursos humanos, aplicaciones e infraestructura

- La identidad como panel de control central para la seguridad y la productividad

A continuación, se muestra un ejemplo de este modelo.

Usando este modelo, los componentes comunes, incluyendo el directorio y las políticas, son utilizados tanto por las soluciones IGA como por las de administración de acceso. Solo se requiere una única conexión a la fuente de usuarios (por ejemplo, el sistema de recursos humanos). No se requiere orquestación entre IGA y los componentes de administración de acceso porque ambas soluciones utilizan servicios comunes.

Ventajas del modelo IGA convergente.

El modelo convergente de IGA tiene varias ventajas sobre el modelo dispar de IGA.

- Tiempo de rentabilidad más rápido: reduzca la complejidad de la implementación y el mantenimiento de ambas soluciones. Experiencia de usuario mejorada: reduzca la latencia en el acceso de los usuarios durante las operaciones de JML.

- Visibilidad y control unificados: el uso de un stack independiente de componentes en el modelo dispar aumenta la superficie de ataque para ambos componentes de IAM, lo que aumenta los riesgos de seguridad.

- Políticas coherentes en todos los entornos: el modelo convergente simplifica la administración del acceso, lo que reduce los errores y mejora la fiabilidad.

- Postura de seguridad más sólida: esto reduce el riesgo de sobreaprovisionamiento y cuentas huérfanas.

- Automatización: Esto agiliza las certificaciones y la preparación para la auditoría

- Escalabilidad: esto hace que el modelo sea más fácil de crecer con el negocio y adaptarse a los cambios.

Cómo empezar con un enfoque convergente

- Capacidades clave a considerar al evaluar una solución IGA convergente

- Busque plataformas que ofrezcan IGA, administración de acceso y automatización integradas.

- Considera el costo total de propiedad (TCO), incluyendo la facilidad de implementación, el tiempo de valor y el mantenimiento continuo

- Considera las necesidades y los casos de uso futuros, incluyendo una nube híbrida, la expansión de aplicaciones y una fuerza laboral en crecimiento.

En un mundo donde la identidad es seguridad, la convergencia no es un valor agregado, es una necesidad. Las herramientas IGA dispares generan complejidad, impactan la productividad y amenazan la seguridad. Una solución IGA convergente ofrece políticas unificadas, visibilidad centralizada y flujos de trabajo automatizados, lo que resulta en una mejor experiencia para los administradores y los usuarios finales, además de un menor costo total de propiedad (TCO) y una mejor seguridad. Es posible que las organizaciones también descubran que una solución convergente genera menores costos de licencia.

Tómese un momento para evaluar su pila:

- ¿Tus controles de gobernanza, aprovisionamiento y acceso están dispersos en varias herramientas?

- ¿Con qué rapidez puedes demostrar el cumplimiento o responder a los riesgos de acceso?

- ¿Su equipo dedica más tiempo a administrar herramientas que a habilitar el negocio?

Si alguna de estas preguntas levanta sospechas, podría ser hora de explorar un enfoque IGA convergente. El enfoque unificado de Okta para la identidad se basa en el modelo IAM convergente descrito anteriormente, lo que resulta en un menor costo total de propiedad (TCO) y mayor seguridad. La solución IGA de Okta (Okta Identity Governance) se basa en los mismos componentes que las soluciones de gestión de acceso de Okta. Para obtener más información sobre la solución de Okta para IGA, consulta los siguientes enlaces.

https://www.okta.com/products/identity-governance/

https://help.okta.com/en-us/content/topics/identity-governance/iga-overview.htm