El acceso anticipado para las cuentas de servicio SaaS seguras, una nueva función en Okta Privileged Access, ya está disponible. Con esta nueva función, nuestro objetivo es ayudar a los clientes a proteger las cuentas de servicio en toda la organización con la apropiación de cuentas, el almacenamiento y la rotación de contraseñas.

Ya sean cuentas de servicio, compartidas o de emergencia, los equipos de seguridad y de TI pueden tomar el control de las cuentas no federadas en el entorno SaaS de una organización y administrarlas como parte de su postura de identidad más amplia.

Siga leyendo para obtener más información sobre las cuentas de servicio y cómo contribuyen a la expansión de la identidad, además de detalles sobre la nueva solución de Okta.

¿Qué son las cuentas de servicio?

No importa el sector ni el tamaño, las empresas de hoy en día utilizan docenas, si no cientos, de aplicaciones basadas en la nube. Y dentro de la organización, hay personas (o máquinas) designadas para administrar estas aplicaciones o tareas para la empresa.

Se crea una cuenta para administrar un proceso o tarea, y la organización puede llamarla:

- Cuenta de servicio

- Cuenta compartida

- Cuenta de emergencia

- Cuenta de administrador

- Cuenta con privilegios

- Cuenta local

Una cuenta de servicio a menudo tiene privilegios que permiten un acceso extenso a los recursos del sistema, ya sea localmente o en todo un dominio. Puedes empezar a ver por qué una credencial comprometida para una de estas cuentas podría resultar en un daño catastrófico para una organización.

Cuentas no federadas y expansión de la identidad.

La expansión de la identidad es un problema al que se enfrentan las organizaciones hoy en día debido a la proliferación de aplicaciones. A medida que los administradores aprovisionan aplicaciones, las cuentas de servicio creadas no están vinculadas a la identidad de un usuario específico.

Debido a que no pertenecen a un usuario específico, estas cuentas no se pueden federar. Eso deja a los equipos de TI y de seguridad la tarea de encontrar una solución para el aprovisionamiento, la autenticación, las políticas de acceso, el cumplimiento y más. Estas cuentas a menudo están mal administradas y presentan un problema de seguridad y visibilidad.

Desafíos de seguridad y puntos débiles

Los equipos prueban varias soluciones para intentar administrar este tipo de cuentas.

Posible solución: Usar una herramienta de gestión de contraseñas para almacenar las cuentas.

Punto débil: Es posible que no todos tengan acceso a esta herramienta, y es posible que la herramienta no proporcione las funciones necesarias para una gestión integral.

Solución potencial: Utilice un proceso manual, como una hoja de cálculo o un documento.

Punto débil: Los procesos manuales consumen mucho tiempo, son inseguros y no son escalables.

Posible solución: Utilice una bóveda de Privileged Access Management (PAM) para almacenar las credenciales.

Punto débil: Con otra solución PAM, un administrador tendrá que usar múltiples conectores: un conector de aplicación con Okta para SSO/federación y luego un segundo conector de aplicación con el proveedor de PAM. El administrador tendría que configurar políticas en múltiples soluciones, eligiendo, adoptando e inscribiendo a los usuarios finales en otro factor de alta seguridad.

Cualquiera que sea la opción utilizada, existen compensaciones de seguridad y eficiencia, hasta ahora.

Protección de cuentas de servicio con Okta

Secure SaaS Service Accounts ayudará a los clientes a abordar todos los puntos débiles que conlleva la administración de cuentas de servicio de la manera tradicional.

Visibilidad

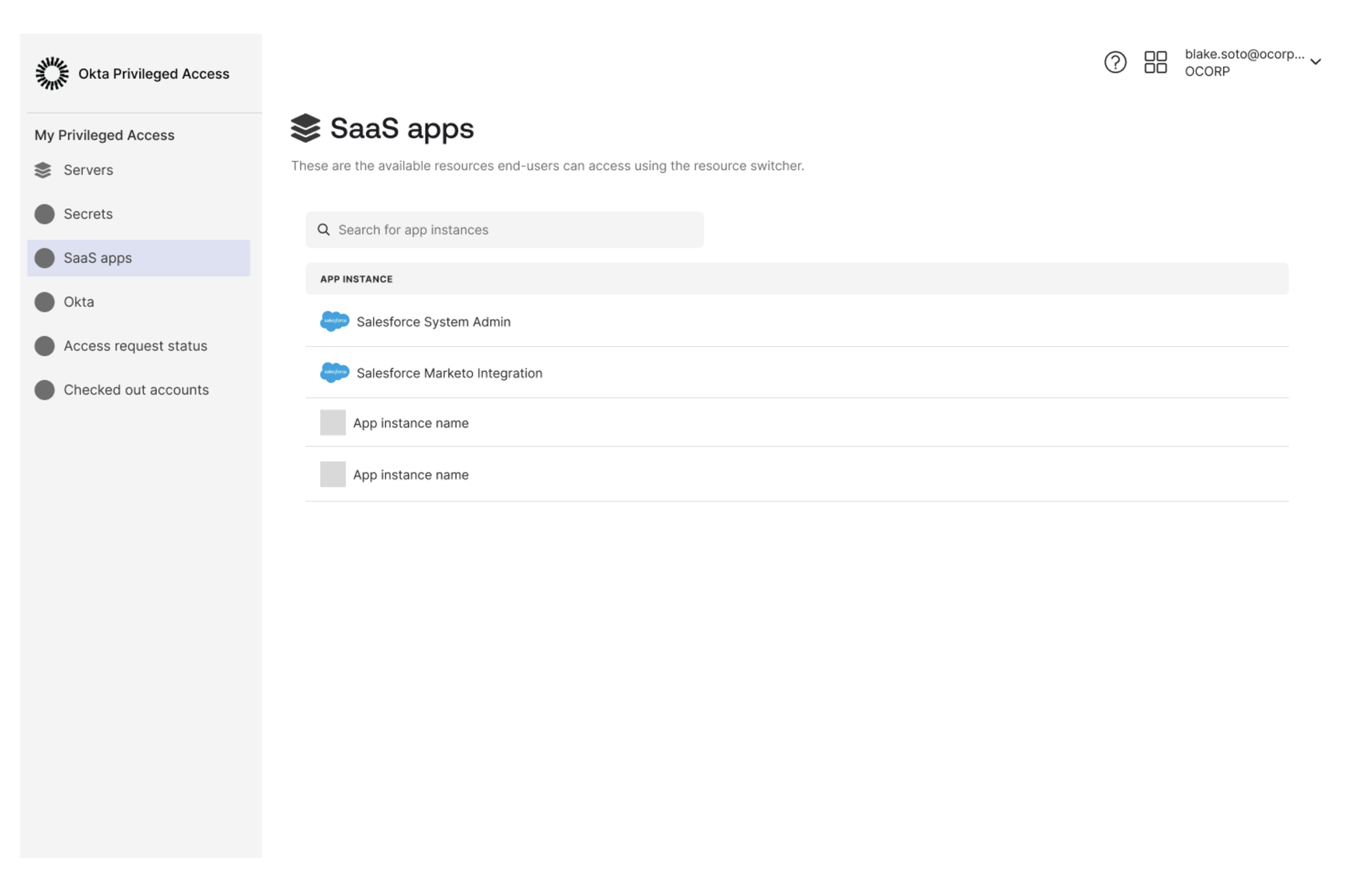

La función ofrece una nueva vista en la Okta Admin Console para desbloquear la visibilidad centralizada de las cuentas de aplicaciones SaaS.

Gestión

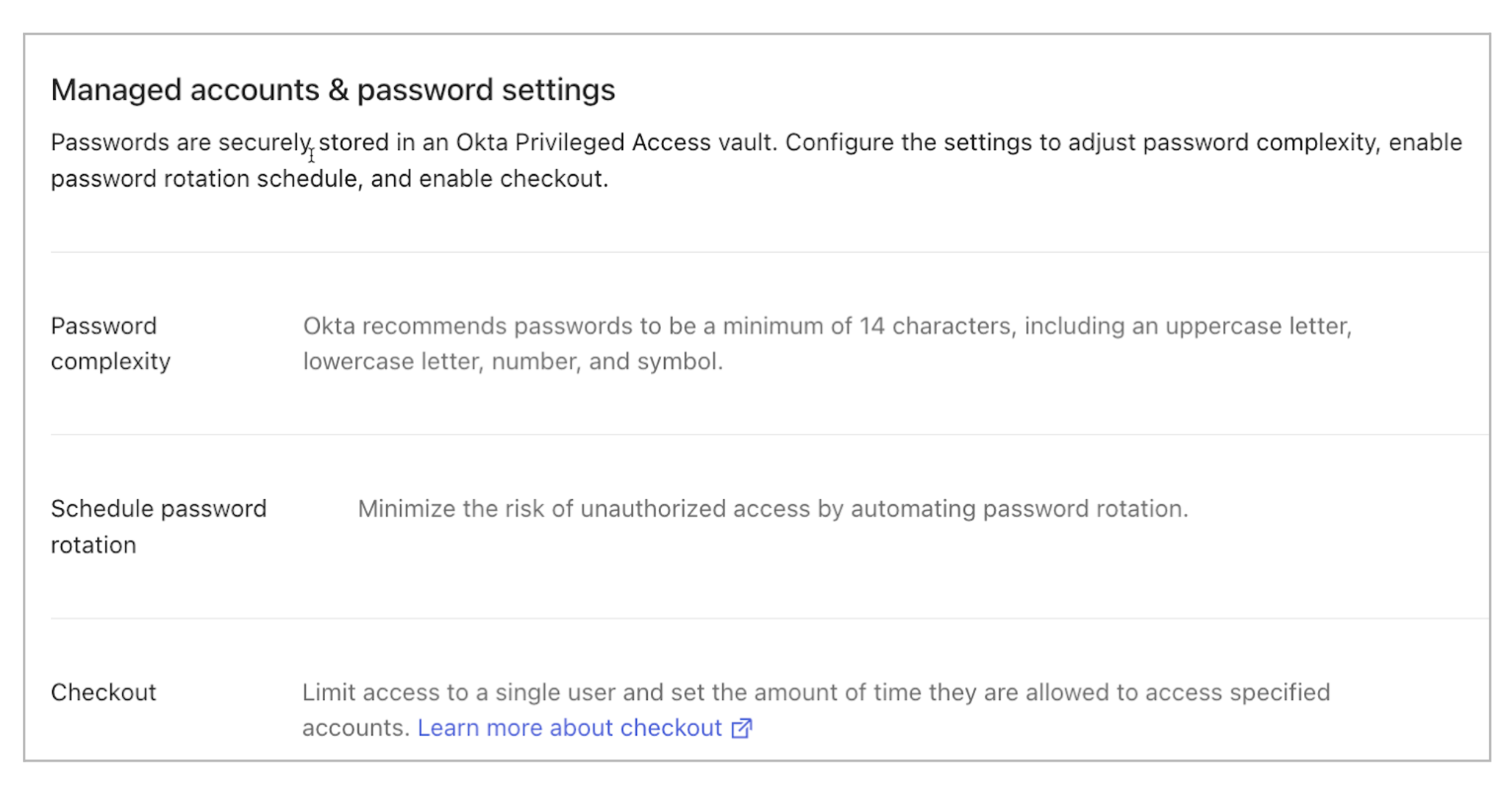

Dentro de Okta Privileged Access, los administradores pueden crear y administrar políticas de acceso para cuentas compartidas para reducir o eliminar los privilegios permanentes. Establezca políticas para los programas de rotación y para garantizar que solo un usuario tenga acceso a una cuenta a la vez.

Governance

Los administradores pueden crear aprobaciones de varios niveles en aplicaciones, propietarios de recursos y perfiles de seguridad.

bóveda

Proteja las credenciales de las cuentas compartidas en Okta Privileged Access Secrets Vault.

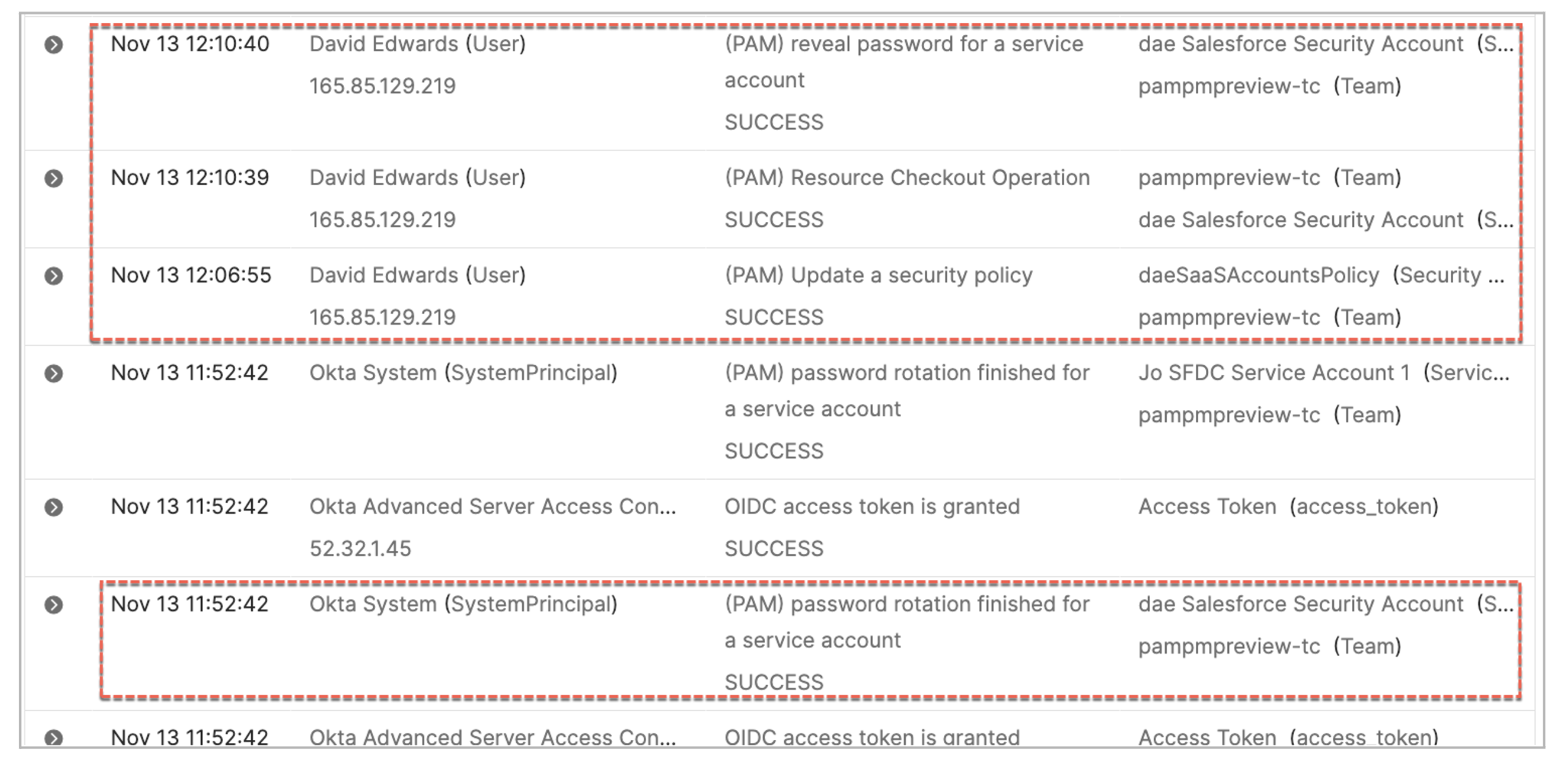

Responsabilidad

Sepa quién tuvo acceso a una cuenta dentro de un período de tiempo específico.

Propiedad

Asigne propietarios de recursos a cuentas compartidas.

Experiencias integradas con una plataforma de identidad unificada.

Los beneficios de unificar sus soluciones de identidad en Identity and Access Management, Identity Governance and Administration y los casos de uso de PAM van más allá de la consolidación de proveedores. Okta Workforce Identity Cloud ofrece herramientas y experiencias profundamente integradas en estos casos de uso con la identidad en el núcleo. Con Okta, tiene una extensa red de integración, lo que le permite descubrir, administrar y gobernar cuentas compartidas, de servicio y privilegiadas en aplicaciones empresariales para una seguridad más sólida.

Secure SaaS Service Accounts en Okta Privileged Access admite muchas integraciones listas para usar:

- Salesforce

- Google Workspace

- Microsoft Office 365

- ServiceNow UD

- Zendesk

- NetSuite (Oracle)

- Coupa

- ShareFile (Citrix)

- Snowflake

- Cisco Webex Meetings

- Salesforce.com (ID federado)

- SuccessFactors

- Atlassian Confluence Cloud

- 15five

- Workplace de Facebook

- Better Stack

- Outsystems v.598

- Streamline AI

- RightScale

- TOPdesk Person by FuseLogic

- TOPdesk Operator by FuseLogic

- Salesforce.com (Nonprofit)

Se están probando y agregando más conexiones diariamente. Póngase en contacto con nuestro equipo hoy mismo para programar una demostración y ver cómo puede comenzar a administrar sus cuentas de servicio con Okta para tomar el control de la expansión de la cuenta.