Cuando una posible filtración se convierte en una amenaza concreta, la velocidad y la eficacia de tu respuesta son importantes. Según IBM, el costo promedio de una filtración de datos en 2023 fue de 4.45 millones, un aumento del 15% con respecto a los tres años anteriores. La identidad es fundamental para prevenir estos costosos resultados, y puede desempeñar un papel poderoso en la detección y mitigación de ataques si los malos actores ingresan a sistemas privados utilizando credenciales robadas.

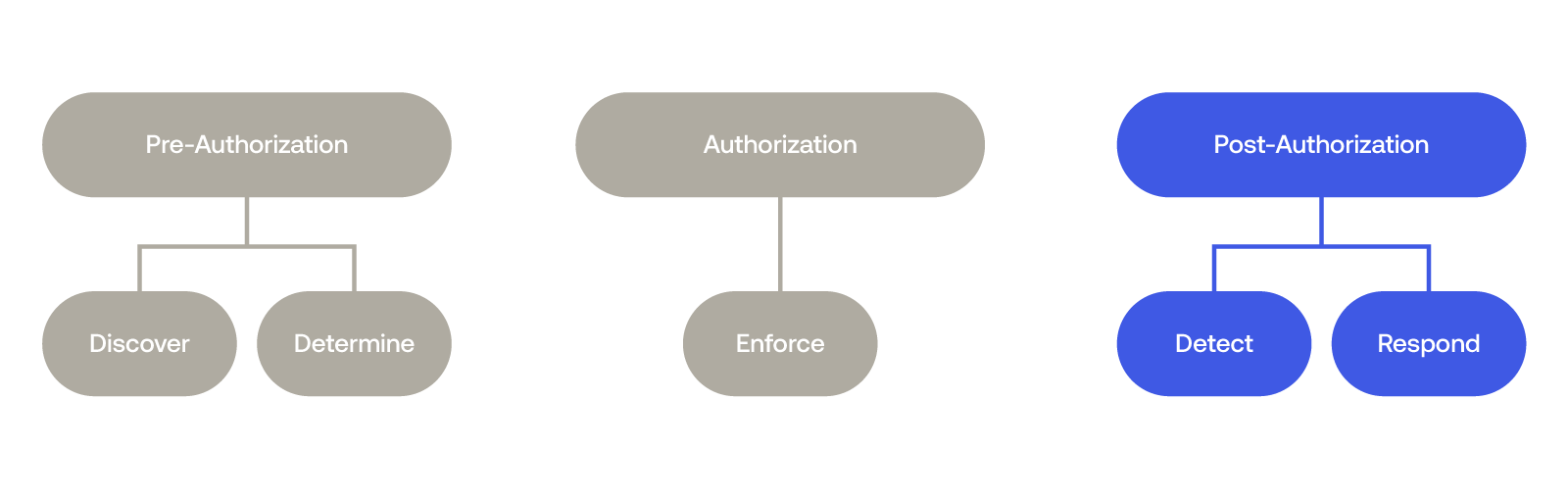

Pero en muchos casos, los líderes de seguridad y TI no prestan suficiente atención a las medidas posteriores a la autenticación necesarias para frustrar a los posibles atacantes, y prefieren centrarse en el acto de la autenticación. Este énfasis excesivo en el momento del ataque ignora las oportunidades antes y después de la autenticación para mitigar los daños y evitar que los ataques avancen a la etapa de autenticación en primer lugar.

Para proporcionar a sus organizaciones la defensa más sólida posible contra la creciente ola de amenazas sofisticadas, los líderes de seguridad deben adoptar un enfoque más holístico de la seguridad impulsada por la identidad, uno que mitigue las amenazas antes, durante y después de los ataques basados en la autenticación.

Hoy, nos centraremos en las medidas posteriores a la autenticación que los líderes de seguridad deben priorizar para maximizar la fortaleza de su seguridad de identidad: detectar y responder a posibles ataques.

La necesidad de una solución unificada

Algunas organizaciones gestionan los aspectos posteriores a la autenticación de su postura de seguridad a través de una red de soluciones puntuales individuales orientadas a funciones específicas. Por ejemplo, pueden usar una solución para protocolos de autenticación como la autenticación multifactor MFA y el inicio de sesión único y una solución completamente diferente para la detección y mitigación de amenazas.

El problema con este enfoque es que estas soluciones puntuales rara vez se integran entre sí en el grado necesario para una gestión holística de Identity and Access Management. Cuando las señales de amenaza se aíslan en diferentes sistemas y aplicaciones (cada uno administrado por un equipo diferente y con diferentes estructuras de permisos), los líderes de seguridad no pueden detectar y responder a las posibles amenazas con la suficiente rapidez.

Lejos de aislar a la organización de las amenazas, la autoridad distribuida y los silos de información inherentes a estas soluciones heredadas en realidad pueden exacerbar el daño causado por una infracción grave. Un enfoque unificado de Workforce Identity resuelve esto al ofrecer un medio integral, intuitivo y seguro de abordar las dos prioridades de seguridad de preautenticación más importantes.

- Detección rápida de amenazas potenciales

- Automatización de respuestas a posibles amenazas

Una mejor manera de detectar y responder a posibles amenazas

Una mitigación de amenazas sólida comienza con un plan integral para detectar y evaluar amenazas en toda la infraestructura de seguridad de una organización. Un enfoque unificado de la identidad les brinda a los equipos de seguridad y de TI

- Un conjunto de herramientas completo que aprovecha las señales de primera y tercera parte para evaluar continuamente el riesgo en toda la organización y señalar las posibles amenazas relacionadas con la identidad a medida que surgen

- Puntuaciones de riesgo impulsadas por IA (generadas a partir de señales de riesgo en diferentes herramientas y sistemas) que determinan el estado de Identity de los usuarios individuales y el entorno organizacional en general

- Análisis en tiempo real de usuarios en riesgo, violaciones de acceso y posibles configuraciones incorrectas que podrían provocar vulnerabilidades

Una vez que se detecta una amenaza potencial, los líderes de seguridad necesitan una estrategia de respuesta automatizada capaz de detener las posibles infracciones en seco. Un enfoque unificado de la identidad les brinda a los equipos de seguridad y de TI

- Automatización basada en el riesgo en todos los usuarios, aplicaciones y dispositivos que pueden tomar decisiones contextuales instantáneas sobre la finalización del acceso

- La opción de cerrar la sesión de los usuarios de forma universal en función de las señales de riesgo

- Opciones de Autenticación Multifactor (MFA) graduales que se correlacionan con un riesgo elevado

- Medidas de respuesta de SecOps optimizadas y automatizadas, incluidas las revisiones de acceso

Okta lo hace posible

Okta Workforce Identity Cloud unifica la gestión de la seguridad digital en todos los aspectos de la identidad, incluida la detección y respuesta a posibles amenazas. ¿Está interesado en aprender más? Consulte nuestros blogs sobre la respuesta unificada a la seguridad de la autenticación y la seguridad previa a la autenticación.