La protección sólida de la identidad comienza antes de que los atacantes lleguen a su puerta digital.

La identidad es el vector de ataque más común para los malos actores que buscan acceder indebidamente a información confidencial. Más del 80% de las infracciones provienen de alguna forma de abuso de credenciales, lo que hace que la tarea de autenticar la Identidad de manera confiable sea una preocupación central para los líderes de seguridad en todas las industrias.

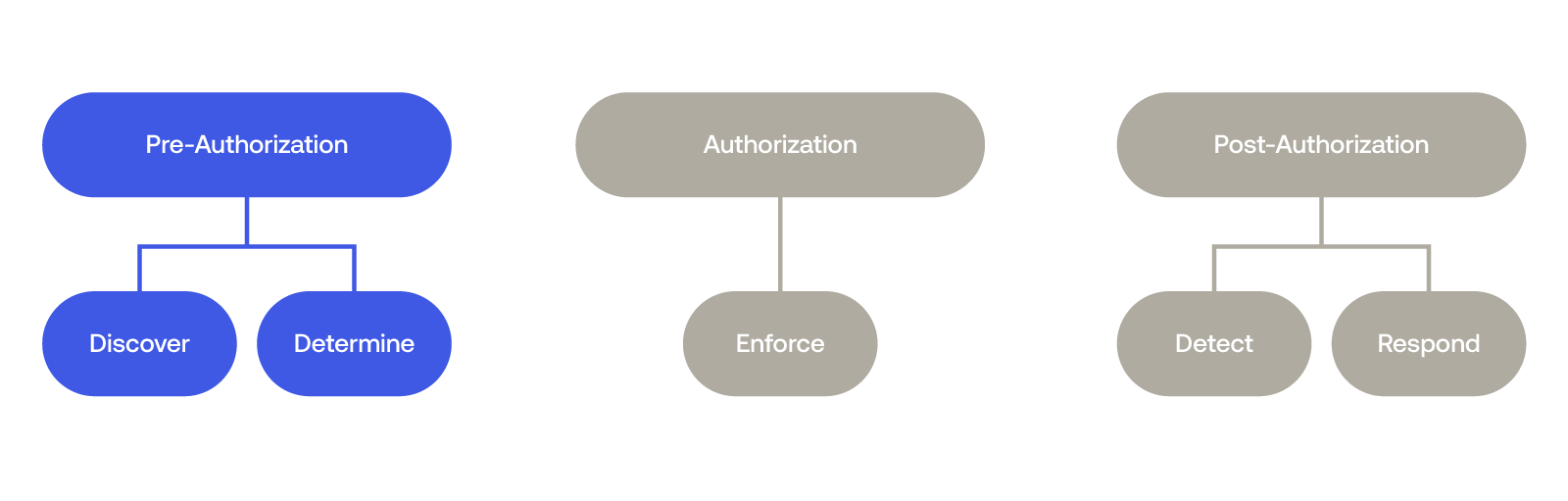

Pero, en muchos casos, los líderes de seguridad y TI limitan su enfoque al acto de la autenticación, restringiendo su ventana de oportunidad para frustrar a los posibles atacantes a el momento del ataque. Y, si bien la aplicación es fundamental para cualquier estrategia de seguridad sólida, este énfasis excesivo en el momento del ataque ignora las oportunidades para mitigar los daños y prevenir los ataques antes y después de la autenticación.

Para proporcionar a sus organizaciones la defensa más sólida posible contra amenazas sofisticadas, los líderes de seguridad deben adoptar un enfoque más holístico de la seguridad impulsada por la identidad: uno que mitigue las amenazas antes, durante y después de los ataques basados en la autenticación.

Este blog se centra en las medidas de preautenticación que los líderes de seguridad deben priorizar para maximizar la solidez de su postura de seguridad de identidad: descubrir vulnerabilidades y determinar el acceso adecuado.

¿Por qué cambiar?: La necesidad de una solución unificada

Cuando los líderes de seguridad abordan por completo los aspectos previos a la autenticación de la seguridad de la identidad, pueden obtener una mejor visibilidad general y descubrir lagunas en su postura de seguridad. Esto permite un enfoque proactivo de la seguridad de la identidad antes de que un ataque se convierta en una violación.

Algunas organizaciones gestionan estas responsabilidades utilizando una variedad de soluciones puntuales individuales. Sin embargo, este enfoque añade más complejidad y fricción operativa a la tarea de mantener los datos y los recursos seguros. Lejos de aislar a la organización de una amenaza, la autoridad distribuida y los silos de información inherentes a estas soluciones puntuales multiplican las brechas que los malos actores pueden explotar.

Un enfoque unificado de la Identidad de la Fuerza Laboral minimiza las vulnerabilidades al brindar un medio integral, intuitivo y seguro para abordar las dos prioridades de seguridad previas a la autenticación más importantes:

- Descubriendo vulnerabilidades

- Determinación del acceso adecuado

Una mejor manera de descubrir brechas y determinar el acceso

Una gestión sólida de riesgos comienza con un conocimiento completo de dónde proviene el riesgo y qué vulnerabilidades podría explotar. Un enfoque unificado de la identidad les brinda a los equipos de seguridad y de TI

- Visibilidad y control holísticos de la postura de Identity de la organización, lo que permite un enfoque estratégico más sólido y oportuno para la gestión de riesgos.

- Contexto crítico e información práctica para los procesos de remediación.

- Integración simplificada con otros componentes de la pila tecnológica y de seguridad, incluidos los almacenes de identidad, las aplicaciones y los recursos, lo que elimina los silos de información y expone las configuraciones erróneas que deben abordarse.

- Seguridad reforzada para las organizaciones y facilidad de uso para los usuarios y administradores.

Una vez que las vulnerabilidades salen a la superficie, la soluci n de identidad correcta deber a simplificar el proceso de determinaci n de los niveles de acceso seguros por dise o. Un enfoque unificado de la identidad permite a los equipos de seguridad y de TI:

- Determine controles y políticas de acceso seguros por diseño para una autenticación sólida, acceso privilegiado y gobernanza en toda la fuerza laboral y la pila de tecnología.

- Mantén un estándar de mínimo privilegio para todos los usuarios, evitando el aprovisionamiento de grano grueso o las configuraciones de acceso por derecho de nacimiento que sobrepasan los niveles de acceso.

- Configure el acceso privilegiado desde una fuente unificada de información.

Okta lo hace posible

Okta Workforce Identity Cloud (WIC) unifica la administración de la seguridad digital en todos los aspectos de Identity, incluido el descubrimiento exhaustivo y la corrección de las brechas en la postura de Identity.

Para obtener más información sobre las otras etapas de la protección contra amenazas, lee nuestros blogs sobre la respuesta unificada a la seguridad auth y post-auth.